Kategorien:

Netzwerküberwachung für stabile und sichere IT-Systeme

Stellen Sie sich Ihr Unternehmensnetzwerk einmal wie das zentrale Nervensystem Ihres Betriebs vor. Es ist ein hochkomplexes Geflecht aus Kabeln, Routern, Servern und Endgeräten, das pausenlos lebenswichtige Daten und Signale überträgt – von der E-Mail eines Kunden bis zur Produktionssteuerung in der Fertigungshalle. Fällt hier nur eine winzige Komponente aus, kann das den gesamten Organismus lahmlegen.

Genau hier setzt die Netzwerküberwachung an. Sie ist im Grunde ein proaktiver Prozess, eine Art digitales Frühwarnsystem, das die Komponenten und den Datenverkehr Ihres Netzwerks ununterbrochen im Auge behält. Das Ziel? Die Verfügbarkeit, Leistung und Sicherheit zu jedem Zeitpunkt zu garantieren. Ohne diese Fähigkeit navigieren Unternehmen quasi im Blindflug durch ihre eigene IT-Landschaft.

Was Netzwerküberwachung wirklich bedeutet

Jede einzelne Komponente muss reibungslos funktionieren, damit Ihr Unternehmen als Ganzes gesund und leistungsfähig bleibt. Die Netzwerküberwachung ist dabei der entscheidende Faktor.

Netzwerküberwachung ist im Grunde die Kunst, dem Nervensystem des Unternehmens zuzuhören. Sie ist der Wächter, der niemals schläft und ständig den Puls der Infrastruktur fühlt, um Unregelmäßigkeiten sofort zu erkennen und zu melden.

Dieser Wächter arbeitet aber nicht erst, wenn das Kind schon in den Brunnen gefallen ist. Statt zu warten, bis ein Server ausfällt und der Onlineshop plötzlich nicht mehr erreichbar ist, erkennt eine gute Netzwerküberwachung die allerersten Anzeichen eines Problems. Das kann eine ungewöhnlich hohe CPU-Auslastung sein oder eine leichte Verlangsamung der Antwortzeiten. Sie schlägt Alarm, lange bevor der Endnutzer oder Kunde überhaupt etwas davon mitbekommt.

Mehr als nur Fehler finden

Die wahre Stärke der Netzwerküberwachung geht aber weit über die reine Fehlerbehebung hinaus. Sie ist ein strategisches Instrument, das Ihnen tiefe Einblicke in die Gesundheit und Effizienz Ihrer gesamten IT-Umgebung verschafft. Moderne Systeme sammeln und analysieren permanent Daten zu verschiedenen Kernaspekten:

- Verfügbarkeit: Sind alle kritischen Systeme – Server, Firewalls, Switches – online und erreichbar?

- Leistung: Wie schnell fließen die Daten? Gibt es Engpässe (Bottlenecks), die den Datenverkehr ausbremsen und die Produktivität beeinträchtigen?

- Sicherheit: Erkennen wir ungewöhnliche Datenströme, die auf einen unbefugten Zugriff oder sogar einen Cyberangriff hindeuten könnten?

- Auslastung: Wie stark werden unsere Netzwerkressourcen genutzt? Reicht die Kapazität für die Zukunft aus, oder müssen wir bald aufrüsten?

Ein Fundament für Stabilität und Wachstum

Eine lückenlose Netzwerküberwachung ist heute für eine moderne IT-Infrastruktur schlichtweg überlebensnotwendig. Die Komplexität wächst stetig – durch Cloud-Dienste, Homeoffice-Anbindungen und das Internet der Dinge (IoT). Eine manuelle Kontrolle ist da längst unmöglich geworden. Die Überwachung ist somit das Fundament, auf dem Stabilität, Sicherheit und letztlich auch Ihr Unternehmenswachstum aufbauen.

Dieses Bewusstsein spiegelt sich auch im Markt wider. Im Jahr 2024 wurde der globale Markt für Netzwerküberwachung auf rund 3,71 Milliarden US-Dollar geschätzt. Prognosen gehen von einem Anstieg auf 8,24 Milliarden US-Dollar bis 2032 aus, angetrieben durch das wachsende Sicherheitsbedürfnis in kritischen Branchen. Mehr über die treibenden Kräfte hinter diesem Marktwachstum erfahren Sie auf fortunebusinessinsights.com.

Letztendlich geht es darum, Ihr digitales Nervensystem nicht nur am Leben zu erhalten, sondern es aktiv gesund, stark und widerstandsfähig zu machen.

Die drei Säulen einer effektiven Überwachung

Eine wirklich umfassende Netzwerküberwachung stützt sich auf drei grundlegende Säulen: Verfügbarkeit, Leistung und Sicherheit. Jede dieser Säulen hat ihre eigene, unverzichtbare Funktion, um die Gesundheit und Widerstandsfähigkeit Ihrer gesamten IT-Infrastruktur sicherzustellen. Man kann es sich so vorstellen: Wenn eine dieser Säulen auch nur leicht ins Wanken gerät, ist die Stabilität des gesamten Konstrukts in Gefahr.

Stellen Sie sich diese drei Bereiche am besten als ein Team von spezialisierten Wächtern vor, die perfekt zusammenarbeiten. Der eine prüft, ob alle Türen und Fenster wirklich verschlossen sind (Verfügbarkeit). Der zweite sorgt dafür, dass sich alle Personen reibungslos und ohne Gedränge durch die Gänge bewegen können (Leistung). Und der dritte kontrolliert jeden, der das Gebäude betritt, penibel auf seine Zutrittsberechtigung (Sicherheit). Erst dieses Zusammenspiel schafft ein wirklich stabiles und rundum geschütztes Umfeld.

Um zu verstehen, wie diese drei Bereiche ineinandergreifen, lohnt sich ein genauerer Blick auf ihre spezifischen Aufgaben und Ziele.

Säule 1: Verfügbarkeit – Ist das Licht überhaupt an?

Die Verfügbarkeit ist die wohl grundlegendste und zugleich kritischste Frage der Netzwerküberwachung. Sie liefert die Antwort auf eine simple, aber absolut essenzielle Frage: „Sind unsere Systeme online und erreichbar?“ Hier geht es noch nicht um Geschwindigkeit oder Effizienz, sondern um die reine Existenz und Funktionsfähigkeit der einzelnen Komponenten.

Man kann es sich wie den Strom in einem Gebäude vorstellen. Solange die Lampen leuchten, ist alles in Ordnung. Fällt der Strom jedoch aus, steht alles still. Die Überwachung der Verfügbarkeit stellt sicher, dass Sie sofort erfahren, wenn irgendwo das „Licht ausgeht“ – sei es bei einem wichtigen Server, einem Switch oder der zentralen Firewall. So können Sie reagieren, bevor der Ausfall eines einzelnen Geräts den gesamten Geschäftsbetrieb lahmlegt.

Säule 2: Leistung – Der freie Fluss der Daten

Wenn die Verfügbarkeit dafür sorgt, dass die Lichter an sind, kümmert sich die Leistungsüberwachung darum, dass der Strom nicht flackert. Diese zweite Säule fokussiert sich ganz auf die Qualität und Effizienz des Datenverkehrs. Sie beantwortet die Frage: „Wie schnell und zuverlässig bewegen sich unsere Daten durch das Netzwerk?“

Stellen Sie sich Ihr Netzwerk als eine Autobahn vor. Die Leistungsüberwachung misst hier den Verkehrsfluss, die Geschwindigkeit der Fahrzeuge (also der Datenpakete) und identifiziert Staus (sogenannte Engpässe). Eine hohe Latenz oder eine zu geringe Bandbreite sind wie zähfließender Verkehr zur Rushhour – alles kommt zwar irgendwie an, aber viel zu langsam. Das Ergebnis? Frustrierte Mitarbeiter und unzufriedene Kunden, zum Beispiel wenn eine wichtige Webanwendung nur noch im Schneckentempo lädt.

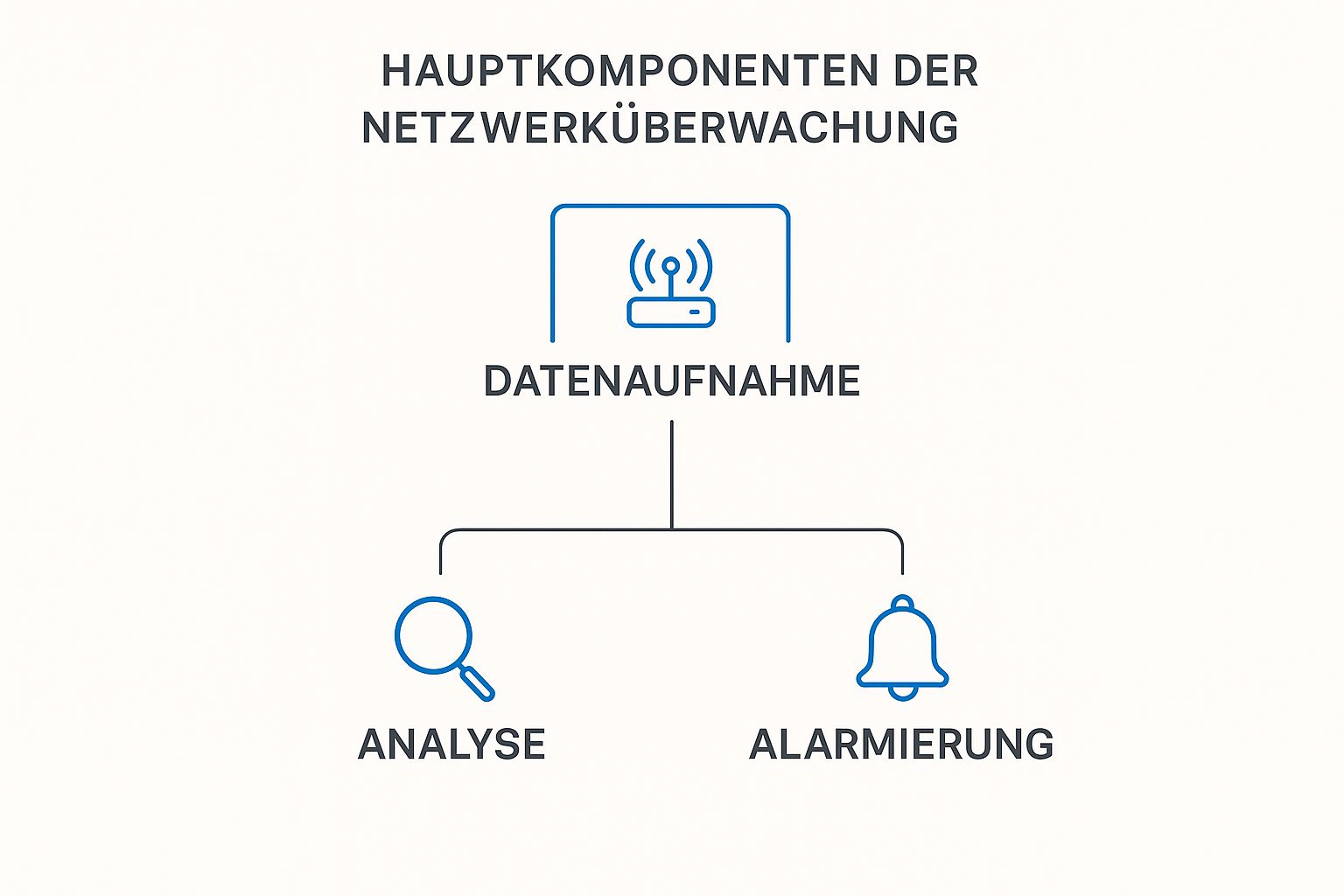

Die folgende Infografik zeigt die drei Kernkomponenten, die bei der Netzwerküberwachung zusammenspielen, um diese Säulen zu stützen.

Die Visualisierung macht den logischen Ablauf deutlich: Sensoren sammeln Daten, Analyse-Tools werten diese aus und bei auffälligen Anomalien wird proaktiv ein Alarm ausgelöst, noch bevor ein echtes Problem entsteht.

Säule 3: Sicherheit – Die digitale Grenzkontrolle

Die dritte Säule, die Sicherheit, ist Ihre digitale Grenzkontrolle. Während sich Verfügbarkeit und Leistung auf den internen Betrieb konzentrieren, schützt die Sicherheitsüberwachung Ihr Netzwerk vor Bedrohungen von außen – und von innen. Sie stellt die entscheidende Frage: „Wer versucht, auf unser Netzwerk zuzugreifen, und sind diese Zugriffe auch wirklich legitim?“

Hier geht es vor allem darum, ungewöhnliche Aktivitäten zu erkennen, die auf einen Cyberangriff, einen Virus oder unbefugte Zugriffsversuche hindeuten könnten.

Eine effektive Sicherheitsüberwachung ist die Basis für ein Zero-Trust-Modell. Anstatt blind zu vertrauen, wird jede Anfrage nach dem Prinzip „Niemals vertrauen, immer überprüfen“ behandelt, um das Risiko von Sicherheitsverletzungen drastisch zu reduzieren.

Durch die genaue Analyse von Datenverkehrsmustern, fehlgeschlagenen Login-Versuchen und verdächtigen Datenübertragungen können moderne Sicherheitstools Anomalien zuverlässig identifizieren. So wird aus reaktiver Schadensbegrenzung eine proaktive Bedrohungsabwehr.

Die folgende Tabelle fasst die drei Säulen und ihre jeweiligen Metriken noch einmal übersichtlich zusammen. Sie zeigt sehr gut, wie die technische Überwachung direkt auf strategische Geschäftsziele einzahlt.

Überblick der Kernbereiche und Metriken der Netzwerküberwachung

| Kernbereich | Überwachte Metriken (Beispiele) | Geschäftsziel |

|---|---|---|

| Verfügbarkeit | Uptime/Downtime (in %), Ping-Antworten, Status von Diensten (z.B. HTTP, SMTP) | Sicherstellung der Betriebskontinuität und Vermeidung von Umsatzeinbußen durch Systemausfälle. |

| Leistung | Bandbreitennutzung, Latenz (Ping-Zeit), Paketverlust, CPU-/Speicherauslastung | Gewährleistung einer hohen Mitarbeiterproduktivität und positiven Kundenerfahrung durch schnelle Systeme. |

| Sicherheit | Anzahl fehlgeschlagener Logins, verdächtige Datenverkehrsmuster, Firewall-Blockierungen | Schutz sensibler Unternehmens- und Kundendaten, Abwehr von Cyberangriffen und Einhaltung von Compliance-Vorgaben. |

Zusammen bilden diese drei Säulen das stabile Rückgrat einer robusten Strategie für die Netzwerküberwachung. Sie ermöglichen es Ihnen nicht nur, Probleme schnell zu beheben, sondern diese vorauszusehen und idealerweise komplett zu verhindern. Genau das schafft am Ende die Grundlage für ein stabiles und zukunftsfähiges Unternehmen.

So bleiben Sie NIS-2- und ISO-27001-konform

Die Überwachung Ihres Netzwerks ist heute weit mehr als nur eine technische Übung, um den Betrieb am Laufen zu halten. Sie ist zu einer zentralen rechtlichen und strategischen Notwendigkeit geworden. Regulatorische Vorgaben wie die NIS-2-Richtlinie der EU und die international anerkannte Norm ISO 27001 setzen ganz neue Maßstäbe für die Cybersicherheit. Sie zwingen Unternehmen praktisch dazu, ihre IT-Infrastrukturen lückenlos im Blick zu behalten.

Diese Vorschriften sind keine bloßen Empfehlungen, sondern knallharte Anforderungen. Wer sie ignoriert, riskiert empfindliche Strafen und einen massiven Reputationsschaden. Eine umfassende Netzwerküberwachung ist daher längst kein „Nice-to-have“ mehr, sondern der absolute Grundbaustein, um diese strengen Compliance-Vorgaben überhaupt erfüllen zu können.

Die NIS-2-Richtlinie und ihre Konsequenzen

Die Cyberkriminalität eskaliert und zwingt den Gesetzgeber zum Handeln. Allein im Jahr 2023 verursachte sie in Deutschland einen geschätzten Gesamtschaden von rund 206 Milliarden Euro. Die NIS-2-Richtlinie ist die direkte Antwort darauf. Sie muss bis Oktober 2024 in nationales Recht umgesetzt sein und soll die Cybersicherheit in kritischen Sektoren auf ein einheitlich hohes Niveau heben.

Von dieser Richtlinie sind unzählige Unternehmen betroffen, vor allem aus kritischen Infrastrukturen (KRITIS), die bestimmte Größenkriterien erfüllen. Sie fordert explizit Mechanismen, um Sicherheitsvorfälle zu erkennen und darauf reagieren zu können. Genau hier wird die Netzwerküberwachung zur unumgänglichen Pflicht.

NIS-2 verlangt von Unternehmen, „geeignete und verhältnismäßige technische und organisatorische Maßnahmen“ zu ergreifen. Eine kontinuierliche Netzwerküberwachung ist im Grunde die einzige Möglichkeit, dieser Forderung wirklich nachzukommen, Anomalien zeitnah aufzuspüren und die geforderte Reaktionsfähigkeit sicherzustellen.

Ohne ein permanentes Monitoring des Netzwerkverkehrs, der Systemzustände und der Zugriffsversuche agieren Unternehmen im Blindflug – und können die gesetzlichen Vorgaben schlicht nicht erfüllen.

Wie Netzwerküberwachung bei der ISO-27001-Zertifizierung hilft

Parallel zu gesetzlichen Vorgaben wie NIS-2 streben viele Unternehmen eine Zertifizierung nach ISO 27001 an. Sie gilt als Goldstandard für Informationssicherheits-Managementsysteme (ISMS) und beweist Kunden wie Partnern, dass ein Unternehmen systematische und nachweisbare Prozesse zum Schutz seiner Informationen etabliert hat. Die Netzwerküberwachung ist auch hier ein unverzichtbares Werkzeug, um die Anforderungen der Norm zu meistern.

Einige Kernanforderungen der ISO 27001, die direkt durch Netzwerküberwachung unterstützt werden, sind zum Beispiel:

- Protokollierung und Überwachung (A.12.4): Die Norm schreibt die Erstellung, Aufbewahrung und regelmäßige Überprüfung von Ereignisprotokollen vor. Netzwerküberwachungstools automatisieren genau diesen Prozess, indem sie alle relevanten Aktivitäten von Nutzern und Systemen lückenlos aufzeichnen.

- Schutz vor Schadsoftware (A.12.2): Durch die Analyse des Netzwerkverkehrs können Überwachungssysteme verdächtige Muster identifizieren, die auf Malware hindeuten könnten – und schlagen frühzeitig Alarm, bevor größerer Schaden entsteht.

- Management von technischen Schwachstellen (A.12.6): Die kontinuierliche Überwachung von Systemen und Anwendungen hilft dabei, veraltete Software oder offene Ports aufzudecken, die Angreifern als Einfallstor dienen könnten.

- Informationssicherheitsvorfallmanagement (A.16): Kommt es doch mal zu einem Sicherheitsvorfall, ist schnelles Handeln alles. Die Netzwerküberwachung liefert genau die Daten, die Sie brauchen, um den Ursprung und das Ausmaß eines Angriffs zu verstehen und sofort Gegenmaßnahmen einzuleiten.

Mit einer robusten Lösung für die Netzwerküberwachung legen Sie also nicht nur den Grundstein für eine erfolgreiche ISO-27001-Zertifizierung, sondern demonstrieren auch ein hohes Maß an unternehmerischer Sorgfalt.

Ein entscheidender Schritt zur NIS-2-Konformität ist, die spezifischen Anforderungen und Fristen genau zu kennen. Wenn Sie tiefer in das Thema einsteigen möchten, lesen Sie auch unseren Beitrag zu den konkreten NIS-2 Anforderungen für Unternehmen. So oder so wird die Netzwerküberwachung von einer rein technischen Disziplin zu einem zentralen Pfeiler Ihrer gesamten Compliance- und Risikomanagement-Strategie.

Anwendungsfälle aus der Unternehmenspraxis

Theoretische Konzepte sind das eine, aber der wahre Wert einer durchdachten Netzwerküberwachung zeigt sich erst im rauen Unternehmensalltag. Hier wird aus abstrakter Technologie ein handfester Erfolgsfaktor. Die Einsatzmöglichkeiten sind dabei so vielfältig wie die Branchen selbst.

Doch eines haben sie alle gemeinsam: Sie sichern kritische Prozesse, minimieren Risiken und steigern die Effizienz. Schauen wir uns drei typische Szenarien an, in denen die Netzwerküberwachung eine zentrale Rolle spielt. Diese Beispiele machen schnell klar, dass es hier nicht nur um IT geht, sondern um die Absicherung des Kerngeschäfts.

Szenario 1: E-Commerce und Einzelhandel

Für einen Onlineshop ist die Verfügbarkeit der Website gleichbedeutend mit Umsatz. Jeder Ausfall, ganz besonders zu Spitzenzeiten wie dem Black Friday oder im Weihnachtsgeschäft, schlägt sich direkt in den Bilanzen nieder. Eine proaktive Netzwerküberwachung ist hier kein „Nice-to-have“, sondern absolut unverzichtbar.

So sieht das in der Praxis aus:

- Lastspitzen managen: Durch die kontinuierliche Beobachtung der Serverauslastung und Antwortzeiten erkennt das System frühzeitig, wann die Kapazitätsgrenzen erreicht sind. So können rechtzeitig zusätzliche Ressourcen freigeschaltet werden, bevor der Shop langsam wird oder gar zusammenbricht.

- Zahlungsgateways im Blick behalten: Die Anbindung an Zahlungsdienstleister ist ein neuralgischer Punkt. Die Überwachung stellt sicher, dass diese Schnittstellen stabil laufen und Transaktionen reibungslos durchgehen.

- Für ein gutes Nutzererlebnis sorgen: Lange Ladezeiten führen zu frustrierten Kunden und hohen Absprungraten. Monitoring-Tools identifizieren die Flaschenhälse – seien es riesige Bilddateien oder ineffizienter Code – und ermöglichen eine gezielte Optimierung.

Ohne diese wachsamen Augen im Hintergrund riskieren E-Commerce-Unternehmen nicht nur Umsatzeinbußen, sondern auch einen nachhaltigen Imageschaden.

Szenario 2: Fertigungsindustrie und IoT

In der modernen Fertigung, oft als Industrie 4.0 bezeichnet, kommunizieren Maschinen, Sensoren und Steuerungssysteme permanent miteinander. Ein reibungsloser Datenfluss ist die Lebensader einer effizienten Produktion. Fällt hier die Kommunikation zwischen IoT-Geräten aus, steht schnell eine ganze Produktionslinie still.

Hier sichert die Netzwerküberwachung die Betriebskontinuität:

- Konnektivität der Maschinen sicherstellen: Das System prüft rund um die Uhr, ob alle Produktionsanlagen und IoT-Sensoren im Netzwerk erreichbar sind und fehlerfrei Daten liefern.

- Datenintegrität gewährleisten: Es wird kontrolliert, dass die von den Sensoren übermittelten Daten (z. B. Temperatur, Druck, Geschwindigkeit) korrekt und ohne Verzögerung bei den Steuerungssystemen ankommen.

- Sicherheit im OT-Netzwerk erhöhen: Produktionsnetzwerke (Operational Technology) sind ein beliebtes Angriffsziel. Die Überwachung erkennt ungewöhnliche Datenströme, die auf einen unbefugten Zugriff hindeuten könnten, und hilft, betroffene Segmente zu isolieren.

Ein Produktionsstillstand von nur wenigen Minuten kann schnell Kosten im fünf- oder sechsstelligen Bereich verursachen. Netzwerküberwachung ist hier eine essenzielle Versicherung gegen solche teuren Ausfälle.

Szenario 3: Energieversorgung und kritische Infrastrukturen

Im Energiesektor ist die Stabilität des Netzes von überragender Bedeutung. Mit der Zunahme von intelligenten Stromnetzen (Smart Grids) und dezentralen Energiequellen wie Solaranlagen wird die Steuerung enorm komplex. Eine zuverlässige Netzwerküberwachung sorgt für die Stabilität und Sicherheit dieser kritischen Infrastrukturen.

Dieses Feld wächst rasant. Für 2025 wird der globale Markt für aktives Netzwerkmanagement auf 1,52 Milliarden US-Dollar geschätzt, wobei die reine Überwachung etwa die Hälfte ausmacht. Allein zwischen Januar und September 2022 wurden weltweit 25 Milliarden US-Dollar in Energiespeicher und Smart Grids investiert, was die Bedeutung der Überwachung nochmals unterstreicht. Mehr zur Marktentwicklung im Bereich aktives Netzwerkmanagement erfahren Sie bei researchnester.com.

Hier erfüllt die Netzwerküberwachung lebenswichtige Aufgaben, indem sie die Kommunikation zwischen Umspannwerken, Sensoren und der zentralen Leitstelle in Echtzeit kontrolliert. Sie meldet jede Anomalie sofort, damit Techniker eingreifen können, bevor es zu einem großflächigen Stromausfall kommt.

Diese Szenarien zeigen, wie tief die Netzwerküberwachung in die Wertschöpfungsketten moderner Unternehmen eingreift. Sie bildet die Grundlage für einen sicheren und stabilen Betrieb. Ein regelmäßiger, umfassender Blick auf die eigene IT-Sicherheit ist daher unerlässlich. Erfahren Sie hier, wie ein professioneller IT-Sicherheitscheck Ihr Unternehmen schützen kann.

Das passende Überwachungstool auswählen

Die Wahl des richtigen Werkzeugs für Ihre Netzwerküberwachung ist eine der wichtigsten strategischen IT-Entscheidungen, die Sie treffen werden. Der Markt ist riesig und zugegebenermaßen ziemlich unübersichtlich. Eine vorschnelle Entscheidung kann Sie hier teuer zu stehen kommen – sei es durch fehlende Funktionen, die erst später auffallen, versteckte Kosten oder eine Lernkurve, die Ihr Team zur Verzweiflung treibt. Es geht nicht darum, das Tool mit den meisten Features zu finden, sondern das, was wie angegossen zu Ihren ganz spezifischen Anforderungen passt.

Stellen Sie sich vor, Sie bauen ein Haus. Sie würden ja auch nicht einfach irgendeinen Hammer kaufen, sondern genau den, der für Ihre Arbeiten am besten geeignet ist. Bei der Netzwerküberwachung ist das ganz ähnlich. Ein kleines Unternehmen mit einem einzigen Server und einer Handvoll Arbeitsplätzen hat völlig andere Bedürfnisse als ein internationaler Konzern mit komplexen Cloud-Infrastrukturen und Hunderten von IoT-Geräten.

Die Weichen von Anfang an richtig stellen

Bevor Sie sich überhaupt mit konkreten Produkten auseinandersetzen, sollten Sie einen Schritt zurücktreten und Ihre Hausaufgaben machen. Definieren Sie glasklar, was Sie von der neuen Lösung erwarten. Eine sauber durchdachte Anforderungsliste ist Ihr bester Kompass im Angebotsdschungel.

Diese grundlegenden Fragen helfen Ihnen dabei, Ihre Suche gezielt einzugrenzen:

- Skalierbarkeit: Wächst das Tool mit Ihrem Unternehmen mit? Eine Lösung, die heute perfekt scheint, könnte in zwei Jahren schon an ihre Grenzen stoßen, wenn Sie expandieren oder neue Technologien einführen.

- Integration: Lässt sich die Software nahtlos in Ihre bestehende IT-Landschaft einfügen? Denken Sie hier an Ticketsysteme, Cloud-Plattformen oder andere Management-Tools. Eine Insellösung schafft am Ende nur neuen Verwaltungsaufwand.

- Benutzerfreundlichkeit: Wie intuitiv ist die Bedienung? Ein aufgeräumtes Dashboard und verständliche Berichte sind Gold wert, damit Ihr Team das Tool auch wirklich nutzt und nicht als lästige Pflicht empfindet.

- Automatisierung: Inwieweit kann das Tool Ihnen wiederkehrende Aufgaben abnehmen? Funktionen wie die automatische Geräteerkennung (Network Discovery) sparen unglaublich viel Zeit und reduzieren menschliche Fehler.

Open-Source vs. kommerzielle Lösungen

Eine der ersten Grundsatzentscheidungen, die Sie treffen müssen, ist die zwischen einer Open-Source-Software und einem kommerziellen Produkt. Beide Wege haben ihre klaren Vor- und Nachteile. Die richtige Wahl hängt massiv von Ihren internen Ressourcen und Ihrem Budget ab.

Die Entscheidung zwischen Open-Source und kommerzieller Software ist keine Frage von „besser“ oder „schlechter“. Es ist vielmehr eine strategische Abwägung zwischen initialen Kosten, langfristigem Betreuungsaufwand und dem benötigten Support-Level.

Schauen wir uns die zentralen Unterschiede einmal genauer an:

Open-Source-Lösungen

- Vorteile: Sie haben in der Regel keine Lizenzkosten, genießen hohe Flexibilität und profitieren von einer starken Community, die bei Problemen oft weiterhilft. Sie haben die volle Kontrolle über den Code.

- Nachteile: Oft ist ein hohes technisches Know-how für die Einrichtung und Wartung nötig. Meist gibt es keinen offiziellen Herstellersupport, was bei kritischen Ausfällen zum echten Problem werden kann. Der Funktionsumfang ist manchmal nicht ganz so poliert wie bei kommerziellen Pendants.

Kommerzielle Produkte

- Vorteile: Sie bekommen professionellen Support direkt vom Hersteller, eine meist einfache Installation und intuitive Oberflächen. Der Funktionsumfang ist oft umfassender und die Integration in andere Systeme unkomplizierter.

- Nachteile: Es fallen Lizenz- und oft auch Wartungskosten an. Sie sind vom Hersteller und dessen Produkt-Roadmap abhängig.

Eine Checkliste für Ihre Entscheidung

Um den Auswahlprozess zu strukturieren, sollten Sie eine Checkliste verwenden. Bewerten Sie potenzielle Kandidaten damit ganz systematisch anhand Ihrer zuvor definierten Kriterien. Das schafft eine objektive Vergleichsbasis und schützt Sie vor leeren Marketingversprechen.

Ihre persönliche Checkliste könnte zum Beispiel folgende Punkte enthalten:

- Kernfunktionen: Unterstützt das Tool alle Protokolle, die Sie brauchen (z. B. SNMP, NetFlow)?

- Alarmierung: Lassen sich die Benachrichtigungen flexibel konfigurieren (E-Mail, SMS, Anbindung ans Ticketsystem)?

- Reporting: Kann ich aussagekräftige und verständliche Berichte für das Management erstellen?

- Kostenmodell: Wie sehen die Gesamtkosten aus (Lizenz, Wartung, Schulung)? Gibt es versteckte Kosten?

- Support: Welche Support-Optionen werden angeboten und wie schnell wird im Notfall reagiert?

Die Auswahl des richtigen Werkzeugs ist ein Prozess, der Sorgfalt braucht. Eine detaillierte Übersicht verschiedener Ansätze kann Ihnen helfen, eine fundierte Entscheidung zu treffen. Lesen Sie dazu auch unseren umfassenden Vergleich der besten Netzwerk-Monitoring-Tools auf dem Markt. Nehmen Sie sich die Zeit, die richtige Lösung für Ihre individuellen Bedürfnisse zu finden – es ist eine Investition, die sich langfristig bezahlt machen wird.

Häufig gestellte Fragen zur Netzwerküberwachung

Im Umgang mit Netzwerküberwachung tauchen immer wieder dieselben Fragen auf. Hier geben wir Ihnen klare, praxisnahe Antworten, die typische Unsicherheiten von Entscheidern und IT-Verantwortlichen direkt aus dem Weg räumen.

Was ist der Unterschied zu Netzwerkmanagement?

Die beiden Begriffe werden oft in einen Topf geworfen, aber es gibt einen entscheidenden Unterschied, den man kennen sollte. Stellen Sie sich die Netzwerküberwachung wie das Armaturenbrett in Ihrem Auto vor. Es zeigt Ihnen passiv alle wichtigen Daten an: Ihre Geschwindigkeit, die Motortemperatur oder ob eine Warnleuchte blinkt.

Das Netzwerkmanagement hingegen ist der Fahrer selbst. Er nimmt die Informationen vom Armaturenbrett, interpretiert sie und handelt aktiv: Er bremst, lenkt oder beschließt, zur nächsten Werkstatt zu fahren. Kurz gesagt: Die Überwachung stellt ein Problem fest („Hohe Latenz auf Leitung X“), während das Management die Maßnahme ergreift, um es zu beheben („Datenverkehr umleiten“).

Ist Netzwerküberwachung auch für kleine Unternehmen wichtig?

Absolut, und vielleicht sogar noch wichtiger. Gerade kleine und mittlere Unternehmen (KMU) hängen oft existenziell an einer Handvoll, aber dafür umso kritischeren Systemen. Fällt der E-Mail-Server, das Kassensystem oder die zentrale Kundendatenbank aus, steht der Betrieb sofort still. Das führt zu direkten und oft schmerzhaften Umsatzverlusten.

Zudem gelten KMU häufig als leichteres Ziel für Cyberangriffe, weil ihre Sicherheitsvorkehrungen oft weniger ausgereift sind. Eine grundlegende, oft sogar sehr kostengünstige Überwachung ist daher kein Luxus, sondern ein essenzieller Schutzschild. Sie hilft, Angriffe oder Ausfälle frühzeitig zu erkennen, bevor ein größerer Schaden entsteht.

Welche Rolle spielt künstliche Intelligenz dabei?

Künstliche Intelligenz (KI) ist dabei, die Spielregeln der Netzwerküberwachung komplett neu zu schreiben. Traditionelle Systeme schlagen Alarm, wenn fest definierte Grenzwerte überschritten werden – zum Beispiel bei einer CPU-Auslastung von über 90 %. Dieser reaktive Ansatz hat aber einen Haken: Er erkennt keine schleichenden Veränderungen oder komplexe Probleme, die sich unter der Oberfläche zusammenbrauen.

KI-gestützte Systeme gehen einen Schritt weiter. Sie lernen, was für Ihr Netzwerk „normal“ ist. Dadurch erkennen sie selbst winzigste Abweichungen, die auf subtile Bedrohungen wie neuartige Malware oder gezielte Angriffe hindeuten könnten. Das ist der Unterschied zwischen einem einfachen Rauchmelder und einem intelligenten Sicherheitssystem, das den Einbrecher schon erkennt, während er noch am Gartentor steht.

Dieser Wandel macht aus einer rein reaktiven eine vorausschauende, prädiktive Strategie. Probleme werden vorhergesagt, bevor sie überhaupt spürbare Auswirkungen haben.

Wie fange ich am besten mit der Implementierung an?

Der Schlüssel zum Erfolg ist, einfach und fokussiert zu starten. Der größte Fehler ist, von Anfang an alles überwachen zu wollen. Damit ertrinken Sie garantiert in einer Flut aus Daten und Alarmen, die niemand mehr handhaben kann.

Gehen Sie stattdessen lieber schrittweise vor:

- Priorisieren: Machen Sie eine ehrliche Bestandsaufnahme Ihrer absolut geschäftskritischen Systeme. Welche drei bis fünf Komponenten dürfen auf keinen Fall ausfallen? Das ist Ihr Startpunkt.

- Basics zuerst: Beginnen Sie damit, nur die reine Verfügbarkeit dieser kritischen Systeme zu prüfen. Die simple Frage „online“ oder „offline“ liefert bereits den größten Mehrwert.

- Schrittweise erweitern: Sobald diese grundlegende Überwachung stabil läuft, können Sie nach und nach weitere Metriken hinzufügen, etwa zur Leistung (Latenz, Bandbreite) oder zur Sicherheit.

Viele moderne Tools bieten geführte Assistenten an, die diesen Prozess enorm erleichtern und Sie dabei unterstützen, einen sinnvollen und handhabbaren Überwachungsplan aufzubauen.

Sie möchten Ihre IT-Infrastruktur mit einer ISO-27001-zertifizierten Netzwerküberwachung absichern und für die NIS-2-Anforderungen rüsten? Als führendes Systemhaus im Oldenburger Münsterland unterstützt Sie Deeken.Technology GmbH mit maßgeschneiderten Lösungen. Kontaktieren Sie uns für eine umfassende Beratung auf https://deeken-group.com.

28.06.2025 10:52:48

Comments