Kategorien:

Was ist eine DMZ einfach erklärt

Eine Demilitarisierte Zone (DMZ) ist im Kern eine Pufferzone in Ihrer IT-Sicherheitsarchitektur. Sie trennt Ihr geschütztes internes Netzwerk, in dem Ihre sensiblen Firmendaten liegen, vom unkontrollierbaren, öffentlichen Internet.

Stellen Sie sich die DMZ am besten als den gut bewachten Empfangsbereich eines Hochsicherheitsgebäudes vor. Dieser Bereich liegt genau zwischen der öffentlichen Straße und den internen, gesicherten Büros.

Was eine DMZ wirklich ist

Jeder Besucher von außen – also der Datenverkehr aus dem Internet – muss zuerst diesen Empfangsbereich betreten. Hier wird er kontrolliert und bekommt nur Zugriff auf Dienste, die öffentlich zugänglich sein müssen. Das wäre in unserem Beispiel der Informationstresen, in der IT-Welt wären das Ihr Webserver oder Mailserver.

Der direkte Weg in die internen Büros, wo die wirklich vertraulichen Informationen lagern, bleibt dem Besucher aber verwehrt.

Genau diese kontrollierte Isolation ist das Schlüsselprinzip einer DMZ. Sie schafft ein separates, isoliertes Netzwerksegment, das weder Teil des sicheren internen Netzwerks noch des unsicheren Internets ist. Es ist quasi ein neutraler Boden, auf dem sich Ihr Unternehmen mit der Außenwelt austauschen kann, ohne die „Haustür“ sperrangelweit offen zu lassen.

Die drei Zonen der Netzwerksicherheit

Um das Konzept der DMZ vollständig zu greifen, muss man das Netzwerk in drei grundlegende Zonen unterteilen. Jede Zone hat eine ganz eigene Funktion und ein spezifisches Sicherheitsniveau, die erst im Zusammenspiel eine robuste Verteidigungsstrategie bilden.

- Das externe Netzwerk (Internet): Dies ist die unsicherste Zone. Hier tummeln sich legitime Nutzer, aber eben auch potenzielle Angreifer. Es gibt keinerlei Kontrolle darüber, wer sich hier bewegt.

- Die DMZ (Demilitarisierte Zone): Das ist die Pufferzone. Sie ist vom Internet aus erreichbar, aber streng vom internen Netzwerk getrennt. Hier stehen die Systeme, die von außen kontaktiert werden müssen.

- Das interne Netzwerk (Intranet): Dies ist Ihre Festung, die sicherste Zone. Hier befinden sich Ihre kritischen Unternehmensdaten, Datenbanken und internen Anwendungen. Der Zugriff von außen ist hier strengstens verboten.

Die strategische Platzierung einer DMZ ist in der deutschen Unternehmenslandschaft übrigens weit verbreitet. Umfragen zur IT-Sicherheit zeigen, dass etwa 68 % der mittelständischen Unternehmen eine DMZ als festen Bestandteil ihrer Sicherheitsstrategie nutzen, um genau diese öffentlich erreichbaren Systeme abzusichern. Wenn Sie tiefer einsteigen möchten, erfahren Sie mehr über die Rolle der DMZ in der maritimen Wirtschaft und IT-Sicherheit.

Vergleich der Netzwerkzonen auf einen Blick

Diese Tabelle vergleicht die Eigenschaften und Sicherheitsmerkmale des Internets, der DMZ und des internen Netzwerks (Intranet), um die Rolle der DMZ als Pufferzone zu verdeutlichen.

| Merkmal | Externes Netzwerk (Internet) | DMZ (Demilitarisierte Zone) | Internes Netzwerk (Intranet) |

|---|---|---|---|

| Sicherheitslevel | Sehr niedrig (nicht vertrauenswürdig) | Mittel (kontrolliert, begrenzt vertrauenswürdig) | Sehr hoch (vertrauenswürdig) |

| Zugriffskontrolle | Keine, vollständig öffentlich | Streng kontrolliert durch eine Firewall | Maximal eingeschränkt, kein direkter externer Zugriff |

| Typische Systeme | Anwender-PCs, öffentliche Server | Webserver, E-Mail-Server, DNS-Server | Datenbanken, Dateiserver, interne Anwendungen |

| Hauptzweck | Globale Konnektivität | Bereitstellung öffentlicher Dienste | Schutz sensibler Unternehmensdaten |

Wie Sie sehen, fungiert die DMZ als cleverer Vermittler zwischen der offenen Welt des Internets und Ihrem schützenswerten internen Netzwerk. Sie ermöglicht es Ihnen, notwendige Dienste anzubieten, ohne Ihre wertvollsten digitalen Assets einem direkten Risiko auszusetzen.

Wie eine DMZ technisch funktioniert

Das Grundprinzip einer DMZ ist die kontrollierte Isolation. Man kann es sich wie eine Sicherheitsschleuse vorstellen. Technisch wird diese Pufferzone durch den geschickten Einsatz von Firewalls umgesetzt, die als digitale Türsteher den gesamten Datenverkehr überwachen und filtern. Je nach Sicherheitsanspruch gibt es verschiedene Architekturen, um eine solche Zone aufzubauen.

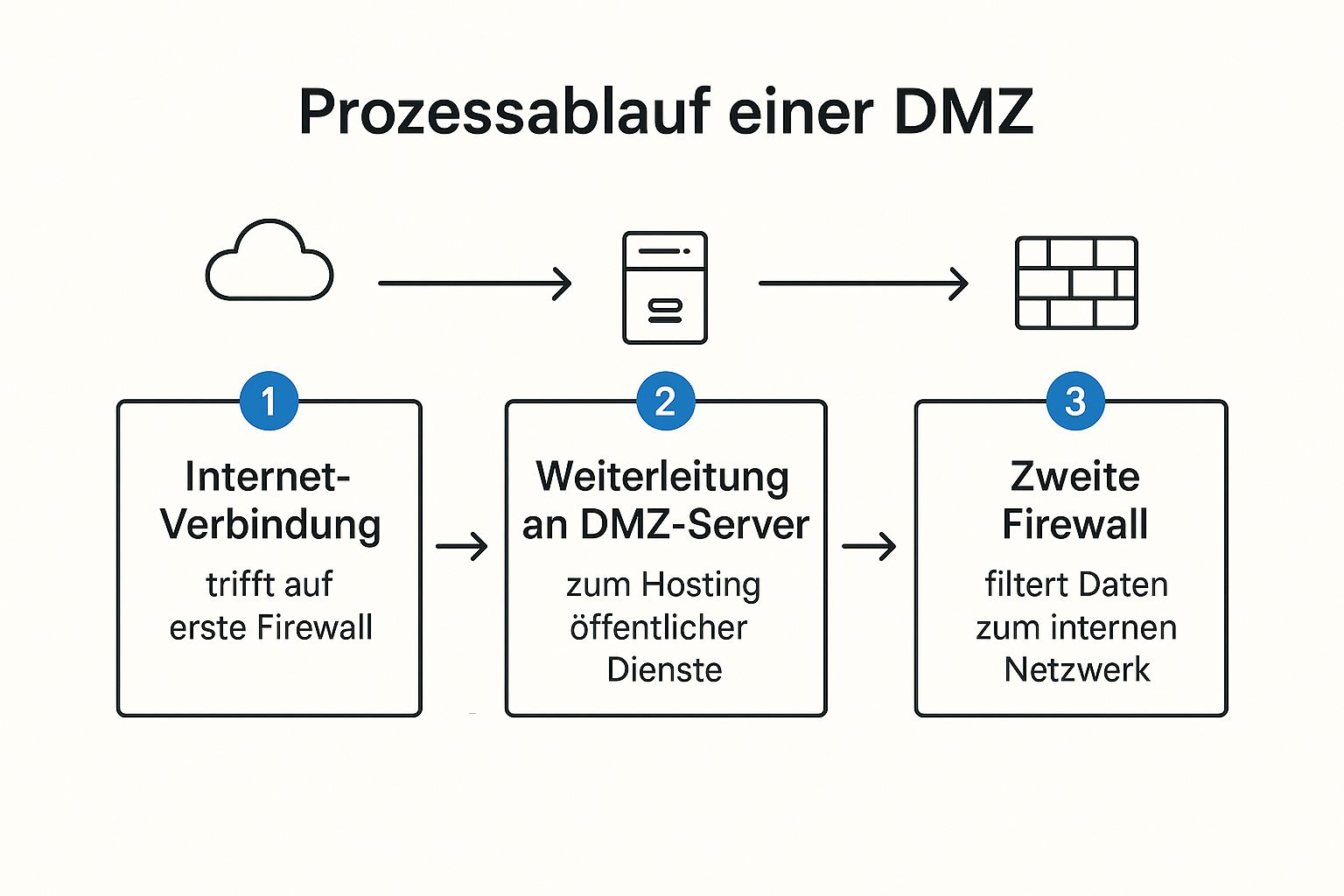

Die folgende Infografik zeigt den typischen Weg, den eine Anfrage aus dem öffentlichen Internet durch eine DMZ-Architektur mit zwei Firewalls nimmt, bevor sie überhaupt in die Nähe des geschützten internen Netzwerks gelangt.

Man erkennt sofort: Es gibt keinen direkten Pfad vom Internet ins interne Netzwerk. Die DMZ und ihre Firewalls sind zwingend zu passierende Kontrollpunkte.

Das Drei-Bein-Modell mit einer Firewall

Eine gängige und kostengünstigere Variante ist die sogenannte „Three-Legged“ oder „Drei-Bein“-DMZ. Hier kommt eine einzige, aber dafür sehr leistungsstarke Firewall zum Einsatz, die über mindestens drei separate Netzwerkschnittstellen verfügt.

Stellen Sie sich diese Firewall einfach als zentralen Verteiler vor:

- Bein 1 ist mit dem unsicheren Internet verbunden.

- Bein 2 führt in die DMZ, wo die öffentlichen Server wie der Webserver stehen.

- Bein 3 stellt die Verbindung zum hochsicheren internen Netzwerk her.

Diese einzelne Firewall hat die anspruchsvolle Aufgabe, den gesamten Verkehr zwischen diesen drei Zonen zu regeln. Sie sorgt dafür, dass eine Anfrage aus dem Internet zwar den Webserver in der DMZ erreichen kann, aber niemals eine direkte Verbindung zum internen Netzwerk aufbauen darf.

Der entscheidende Punkt dabei ist: Die Firewall-Regeln erlauben die Kommunikation vom Internet zur DMZ und von der DMZ zurück ins Internet. Jegliche Kommunikation von der DMZ ins interne Netzwerk wird jedoch entweder komplett blockiert oder nur für absolut notwendige, eng definierte Zwecke (z. B. eine Datenbankabfrage) gestattet.

Das Back-to-Back-Modell mit zwei Firewalls

Für höhere Sicherheitsanforderungen, wie sie in größeren Unternehmen oder kritischen Infrastrukturen an der Tagesordnung sind, wird das „Back-to-Back“-Modell bevorzugt. Hier kommen zwei separate Firewalls ins Spiel, die eine noch stärkere Trennung gewährleisten.

- Die externe Firewall: Sie steht als erster Wächter zwischen dem Internet und der DMZ. Ihre Hauptaufgabe ist es, den Verkehr zu den öffentlichen Servern in der DMZ zu schützen und die offensichtlichen Angriffe aus dem Internet direkt abzuwehren.

- Die interne Firewall: Diese zweite Verteidigungslinie befindet sich zwischen der DMZ und dem internen Netzwerk. Sie kontrolliert penibel jeden Datenverkehr, der von der DMZ aus versucht, auf interne Ressourcen zuzugreifen.

Dieses Zwei-Firewall-Design schafft eine mehrschichtige Verteidigung. Sollte die äußere Firewall tatsächlich einmal kompromittiert werden, stellt die innere Firewall eine weitere, unabhängige Hürde dar. Das Risiko, dass ein Angreifer von der DMZ ins interne Netz vordringen kann, wird dadurch erheblich reduziert. Die Wahl der richtigen Hardware und eine saubere Konfiguration sind hierbei das A und O, wie unser Firewall-Vergleich im Detail zeigt.

Wo eine DMZ in der Praxis zum Einsatz kommt

Die Theorie hinter der DMZ klingt einleuchtend, aber wo genau macht so eine Sicherheitszone im Unternehmensalltag wirklich Sinn? Die Antwort ist im Grunde ganz einfach: Immer dann, wenn ein Dienst aus dem unsicheren Internet erreichbar sein muss, aber gleichzeitig eine Verbindung zum geschützten internen Netzwerk braucht.

Man kann sich die DMZ als einen strategisch platzierten Kontrollposten vorstellen. Sie sorgt dafür, dass öffentliche Dienste ihren Job machen können, ohne Angreifern gleich Tür und Tor zu den wertvollsten Unternehmensdaten zu öffnen. Bestimmte Server sind dabei geradezu prädestiniert für einen Platz in dieser Pufferzone.

Webserver als Aushängeschild des Unternehmens

Der offensichtlichste Kandidat für eine DMZ ist der Webserver, auf dem Ihre Firmenwebsite läuft. Klar, dieser Server muss für jeden Besucher aus dem Internet erreichbar sein – das ist sein einziger Zweck. Gleichzeitig greift er aber vielleicht auf interne Ressourcen zu, zum Beispiel auf eine Produktdatenbank, um immer die aktuellsten Informationen anzuzeigen.

Stellen Sie sich kurz vor, Ihr Webserver wird durch eine Sicherheitslücke kompromittiert.

- Ohne DMZ: Der Angreifer könnte sich vom Webserver aus direkt in Ihr internes Netzwerk weiterbewegen. Plötzlich hätte er potenziell Zugriff auf sensible Kundendaten, Finanzinformationen oder die interne Kommunikation. Ein Desaster.

- Mit DMZ: Der Angriff bleibt auf den kompromittierten Webserver in der Pufferzone beschränkt. Die interne Firewall blockiert rigoros jeden Versuch des Angreifers, von der DMZ aus tiefer in Ihr Netzwerk einzudringen.

Die DMZ fungiert hier also wie eine entscheidende Brandschutztür, die den Schaden eines erfolgreichen Angriffs auf ein Minimum begrenzt.

Mailserver als zentrales Kommunikationstor

Ein weiterer Klassiker für die DMZ ist der E-Mail-Server (wie zum Beispiel ein Microsoft Exchange). Er muss ständig mit dem Internet verbunden sein, um E-Mails von außen zu empfangen und zu versenden. Gleichzeitig ist er aber tief in die interne Infrastruktur integriert, oft angebunden an das Active Directory zur Benutzerauthentifizierung.

Ein Mailserver ist ein extrem attraktives Ziel für Angreifer, weil er oft hochsensible Kommunikationsdaten enthält. Ihn in der DMZ zu platzieren, isoliert ihn vom Kernnetzwerk und verringert das Risiko, dass ein gekaperter E-Mail-Account zum Sprungbrett für einen Angriff auf das gesamte Unternehmen wird.

Weitere typische DMZ-Kandidaten

Neben Web- und Mailservern gibt es noch eine ganze Reihe weiterer Dienste, deren Platzierung in einer DMZ die Netzwerksicherheit spürbar verbessert:

- DNS-Server: Öffentlich erreichbare DNS-Server, die Domainnamen in IP-Adressen übersetzen, sind pausenlos Anfragen aus dem Internet ausgesetzt und gehören daher in die DMZ.

- FTP-Server: Wenn Sie Kunden oder Partnern den Upload oder Download von Dateien anbieten, ist ein FTP-Server in der DMZ der einzig sichere Weg.

- VPN-Gateways: Endpunkte für den sicheren Fernzugriff von Mitarbeitern sind ideale Kandidaten, um den Übergang vom externen Internet zum internen Netzwerk sauber und kontrolliert zu gestalten.

Die entscheidenden Sicherheitsvorteile einer DMZ

Warum eigentlich der ganze Aufwand mit einer DMZ? Die Antwort liegt in den handfesten und absolut kritischen Vorteilen für Ihre IT-Sicherheit. Eine sauber konfigurierte DMZ ist weit mehr als nur eine technische Spielerei – sie ist eine Ihrer wichtigsten Verteidigungslinien, die Ihr Unternehmen vor massiven Risiken bewahrt.

Stellen Sie sich die DMZ am besten wie eine Schleuse zwischen dem offenen, unsicheren Meer (dem Internet) und Ihrem geschützten Binnenhafen (Ihrem internen Netzwerk) vor. Nur geprüfte Schiffe dürfen passieren, und die Schleuse verhindert, dass eine Sturmflut vom Meer direkt in den ruhigen Hafen durchschlägt. Exakt so funktioniert eine DMZ für Ihren Datenverkehr.

Strikte Zugriffskontrolle und reduzierte Angriffsfläche

Der wohl greifbarste Vorteil ist die granulare Kontrolle über den gesamten Netzwerkverkehr. Mit präzisen Firewall-Regeln legen Sie exakt fest, welche Anfragen aus dem Internet Ihre öffentlichen Server in der DMZ überhaupt erreichen dürfen. Jeder unerwünschte Zugriff wird von vornherein abgeblockt.

Das bedeutet ganz praktisch, dass ein Angreifer nicht einfach blind Ihr Netzwerk nach Schwachstellen abscannen kann. Er sieht nur die Dienste, die Sie bewusst nach außen freigeben. Alle anderen Türen bleiben unsichtbar und verschlossen, was Ihre gesamte Angriffsfläche drastisch verkleinert.

Effektive Schadensbegrenzung bei einem Angriff

Seien wir ehrlich: Kein System ist zu 100 % sicher. Sollte es einem Angreifer also doch mal gelingen, einen Ihrer öffentlichen Server – zum Beispiel den Webserver – zu kompromittieren, spielt die DMZ ihren wahren Trumpf aus. Der Angriff ist nämlich zunächst auf dieses isolierte Segment beschränkt.

Eine DMZ wirkt wie ein Quarantänebereich. Der Angreifer ist in der Pufferzone gefangen und kann sich nicht einfach seitlich in Ihr internes, hochsensibles Netzwerk ausbreiten. Die interne Firewall steht ihm als nächste, massive Hürde im Weg.

Dieser Mechanismus zur Schadensbegrenzung ist Gold wert. Er verschafft Ihrem Sicherheitsteam kostbare Zeit, um den Angriff zu erkennen, zu analysieren und zu neutralisieren, bevor er die wirklich kritischen Geschäftsdaten erreicht.

Schutz des internen Netzwerks

Ihre Kronjuwelen – Kundendatenbanken, Finanzsysteme, geistiges Eigentum – liegen im internen Netzwerk. Eine DMZ stellt sicher, dass diese Ressourcen niemals direkt aus dem Internet erreichbar sind. Jede Kommunikation muss den streng kontrollierten Weg über die DMZ nehmen.

Diese strikte Trennung ist ein Grundpfeiler moderner Sicherheitsarchitekturen. Ohne sie wären Ihre internen Systeme direkten Angriffen ausgesetzt. Die sorgfältige Planung und Umsetzung der Regeln ist dabei natürlich essenziell. Ein tieferer Einblick, wie Sie effektive Firewall-Regeln erstellen, kann Ihnen helfen, dieses Schutzlevel zu maximieren.

Vereinfachte Überwachung und Protokollierung

Da der gesamte kritische Verkehr vom und zum Internet einen zentralen Punkt – die DMZ – passieren muss, wird die Überwachung erheblich einfacher. Anstatt den Datenverkehr im gesamten Netzwerk zu analysieren, können Sie Ihre Sicherheitswerkzeuge genau auf diesen neuralgischen Übergang konzentrieren.

Das ermöglicht eine fokussierte Protokollierung und eine viel schnellere Erkennung von Anomalien oder Angriffsversuchen. Sie wissen genau, wo Sie nach verdächtigen Mustern suchen müssen, was die Effizienz Ihrer Sicherheitsüberwachung (Monitoring) deutlich steigert.

Typische Fehler bei der DMZ Konfiguration vermeiden

Eine DMZ ist immer nur so stark wie ihre Konfiguration. Selbst die cleverste Architektur wird durch kleine Fehler zu einer tickenden Zeitbombe, die einem ein völlig falsches Gefühl von Sicherheit gibt. In der Praxis gibt es einige Fallstricke, die immer wieder auftauchen und den Schutz einer eigentlich gut durchdachten Pufferzone komplett aushebeln.

Einer der gefährlichsten Fehler sind zu großzügige Firewall-Regeln. Oft wird aus Bequemlichkeit oder Unwissenheit viel mehr Verkehr zwischen der DMZ und dem internen Netzwerk erlaubt, als absolut nötig wäre.

Eine Regel wie „Erlaube ALLEN Verkehr vom Webserver ins interne Netz“ ist quasi ein offenes Scheunentor. Wird dieser Webserver kompromittiert, hat der Angreifer freie Bahn zu Ihren wertvollsten Unternehmensdaten.

Falsche Platzierung kritischer Systeme

Ein weiterer, leider viel zu häufiger Fehler ist die falsche Positionierung von Servern. Ein Datenbankserver, der sensible Kundendaten speichert, hat in einer DMZ absolut nichts verloren. Seine Aufgabe ist es, Daten sicher im Hintergrund zu verwalten – nicht, sich dem direkten Beschuss aus dem Internet auszusetzen. Er gehört ins interne Netzwerk, gut abgeschirmt durch eine weitere Firewall.

Wird diese simple Regel missachtet, macht das den gesamten Zweck der DMZ zunichte. Denn am Ende geht es ja genau darum: die Kronjuwelen, also die Daten, zu schützen.

Der Grundsatz lautet: In die DMZ gehört nur das, was für die Außenwelt zwingend erreichbar sein muss. Alle anderen Systeme, allen voran jene mit kritischen Daten, gehören ins interne, gesicherte Netzwerk.

Begriffsverwirrung und mangelnde Wartung

Wichtig ist auch, Missverständnisse bei der Terminologie zu vermeiden. Die Abkürzung DMZ steht nicht nur für die „Demilitarisierte Zone“ in der IT-Welt. Im maritimen Kontext Deutschlands bezeichnet sie beispielsweise das Deutsche Maritime Zentrum, einen Verein zur Förderung der maritimen Wirtschaft. Mehr über diese Plattform der maritimen Wirtschaft erfahren Sie auf der verlinkten Seite.

Und zu guter Letzt, der vielleicht größte Fehler: die Vernachlässigung. Eine DMZ ist kein „Set-it-and-forget-it“-System. Die Konfiguration muss regelmäßig auf den Prüfstand, um sicherzustellen, dass sich keine unsicheren Regeln eingeschlichen haben und alle Systeme auf dem neuesten Stand sind. Ohne konsequente Wartung und Überwachung veraltet der Schutz und wird löchrig wie ein Schweizer Käse.

Häufig gestellte Fragen zur DMZ

Zum Abschluss wollen wir noch ein paar Fragen klären, die im Zusammenhang mit einer demilitarisierten Zone immer wieder auftauchen. Sehen Sie diesen Teil als eine Art kompakten Wissens-Check, der die wichtigsten Punkte für Sie auf den Punkt bringt.

Was ist der Unterschied zwischen einer DMZ und einer Firewall?

Diese Frage ist absolut zentral, denn die beiden Begriffe werden oft in einen Topf geworfen oder verwechselt. Dabei ist die Abgrenzung ganz einfach.

Stellen Sie sich vor: Die Firewall ist der Türsteher – also die konkrete Hard- oder Software, die den Netzwerkverkehr nach strengen Regeln filtert. Sie entscheidet aktiv, wer rein darf und wer draußen bleiben muss.

Die DMZ hingegen ist der gesicherte Vorraum, den dieser Türsteher bewacht. Sie ist also das separate Netzwerksegment selbst, das erst durch den gezielten Einsatz von einer oder mehreren Firewalls entsteht. Ohne Firewall gibt es keine DMZ. Die DMZ ist das Ergebnis kluger Netzwerkarchitektur, die Firewall ist die ausführende Kraft.

Ist eine DMZ in Zeiten von Cloud Computing noch relevant?

Ja, absolut – vielleicht sogar relevanter denn je! Auch wenn sich die technische Umsetzung natürlich geändert hat, bleibt das Grundprinzip der Isolation und kontrollierten Pufferzonen ein zeitloser Eckpfeiler der Cybersicherheit. In modernen Cloud-Umgebungen wie Microsoft Azure oder Amazon Web Services (AWS) wird die Idee der DMZ einfach nachgebaut.

Statt physischer Netzwerke erstellt man dort virtuelle Netzwerke (VPCs/VNETs) und granulare Sicherheitsgruppen (Security Groups/NSGs). Man zieht also ebenfalls isolierte Subnetze für öffentlich erreichbare Dienste wie Webserver hoch. Diese werden dann durch virtuelle Firewalls und knallharte Zugriffsregeln von den internen Subnetzen abgeschirmt, in denen die sensiblen Datenbanken und Backend-Systeme liegen. Das Prinzip, eine kontrollierte Pufferzone zu schaffen, ist also identisch und für die Cloud-Sicherheit unverzichtbar.

Das Konzept der DMZ hat sich von einer rein physischen Architektur zu einem flexiblen, softwaredefinierten Sicherheitsmodell entwickelt. Es passt sich perfekt an die dynamischen Anforderungen moderner IT-Infrastrukturen an. Die Notwendigkeit, Öffentlich und Privat zu trennen, ist geblieben.

Welche Kosten sind mit einer DMZ verbunden?

Die Kosten für Aufbau und Betrieb einer DMZ können stark schwanken. Wichtig ist, das Ganze nicht als reine Ausgabe zu sehen, sondern als eine handfeste Investition in die Widerstandsfähigkeit Ihres Unternehmens.

Die Hauptkostentreiber sind dabei:

- Hardware: Hierunter fallen die Kosten für die Firewalls, Switches und eventuell zusätzliche Server. Eine hochverfügbare „Back-to-Back“-Lösung mit zwei Firewalls ist logischerweise teurer als ein einfaches „Drei-Bein“-Modell mit nur einem Gerät.

- Software und Lizenzen: Oft kommen zu den Hardwarekosten noch Lizenzgebühren hinzu, zum Beispiel für erweiterte Sicherheitsfunktionen der Firewall wie Intrusion Prevention Systeme (IPS) oder Viren-Scanner.

- Administrativer Aufwand: Das ist häufig der größte und am meisten unterschätzte Posten. Die sichere Konfiguration, die regelmäßige Wartung, das Überwachen der Logs und das Anpassen der Regeln – all das erfordert qualifiziertes Personal und kostet Zeit und damit Geld.

Aber stellen Sie diese Kosten mal dem potenziellen Schaden durch einen erfolgreichen Cyberangriff gegenüber. Ein einziger Sicherheitsvorfall kann die Kosten für eine DMZ um ein Vielfaches übersteigen. Damit ist eine gut geplante DMZ eine extrem wirtschaftliche Schutzmaßnahme.

Wie sicher ist eine DMZ wirklich?

Eine DMZ ist kein magischer Schutzschild, der jeden Angriff im Keim erstickt. Ihre Wirksamkeit hängt zu 100 % von der korrekten Konfiguration, der Stärke der Firewall-Regeln und der kontinuierlichen Wartung ab. Eine schlecht eingerichtete DMZ wiegt Sie in falscher Sicherheit und kann am Ende gefährlicher sein als gar keine.

Schwachstellen wie simple Passwörter auf den DMZ-Servern, ungepatchte Software oder zu großzügige Firewall-Regeln hebeln den Schutz komplett aus. Die DMZ ist eine starke Verteidigungslinie, aber sie ist eben nur ein Teil einer mehrschichtigen Sicherheitsstrategie (Defense in Depth).

Andere Aspekte wie eine sichere Benutzerauthentifizierung sind genauso wichtig. Um hier die Sicherheit zu erhöhen, ist es sinnvoll, Konzepte wie Single Sign-On (SSO) zu verstehen und zu implementieren, um Anmeldeinformationen zentral und sicher zu verwalten.

Haben Sie weitere Fragen zur Netzwerksicherheit oder benötigen Sie Unterstützung bei der Planung und Umsetzung Ihrer IT-Infrastruktur? Die Experten von Deeken.Technology GmbH stehen Ihnen mit zertifiziertem Know-how zur Seite, um Ihre Systeme nach höchsten Sicherheitsstandards abzusichern. Kontaktieren Sie uns für eine unverbindliche Beratung.

15.08.2025 10:18:38

Comments