Kategorien:

Datensicherheit für Unternehmen: Wichtige Tipps & Strategien

Warum jedes deutsche Unternehmen zur Zielscheibe geworden ist

Stellen Sie sich vor, Sie kommen morgens ins Büro und alle Computerbildschirme sind schwarz. Nichts geht mehr. Alle Daten – Kundendaten, Finanzberichte, alles – sind verschlüsselt und unzugänglich. Ein Albtraum, der für viele deutsche Unternehmen Realität wird. Kein Unternehmen, egal ob mittelständischer Betrieb oder junges Startup, ist vor Cyberkriminalität sicher. Aber warum sind gerade deutsche Unternehmen so im Fokus der Angreifer?

Ein Hauptgrund liegt in der starken Digitalisierung der deutschen Wirtschaft. Industrie 4.0, Cloud-Computing und die immer weiter fortschreitende Digitalisierung von Prozessen bieten zwar enorme Vorteile und neue Möglichkeiten, schaffen aber gleichzeitig neue Einfallstore für Cyberkriminelle. Vergleichen Sie es mit einem Haus: Je mehr Fenster und Türen es hat, desto mehr Möglichkeiten gibt es für Einbrecher.

Die Methoden der Cyberkriminellen sind dabei so vielfältig wie die digitalen Möglichkeiten selbst. Sie reichen von simplen Phishing-Mails, mit denen arglose Mitarbeiter ihre Zugangsdaten preisgeben, bis hin zu komplexen Angriffen auf die gesamte IT-Infrastruktur. Ein besonders gefährliches Beispiel ist Ransomware. Diese Schadsoftware verschlüsselt die Daten eines Unternehmens und legt den Betrieb lahm, bis ein Lösegeld gezahlt wird. Erschreckende Zahlen verdeutlichen das Problem: Deutschland lag im ersten Quartal 2025 weltweit auf Platz 4 der Länder mit den meisten Datenlecks. Rund 3,9 Millionen Konten wurden gehackt – eine Steigerung von 235,8 Prozent im Vergleich zum Vorquartal. Mehr Informationen zu den Datenlecks in Deutschland finden Sie hier.

Der Domino-Effekt eines Cyberangriffs

Was passiert, wenn ein Angriff erfolgreich ist? Die Folgen können katastrophal sein. Neben den direkten finanziellen Schäden durch Lösegeldzahlungen oder den Verlust von Daten leidet vor allem das Kundenvertrauen. Geschäftspartner könnten abspringen und der Ruf des Unternehmens dauerhaft geschädigt werden. Wie bei einem Domino-Effekt kann ein einziger Cyberangriff jahrelange Arbeit zerstören.

Datensicherheit für Unternehmen: Eine Notwendigkeit, keine Option

Datensicherheit ist daher keine zusätzliche Aufgabe mehr, sondern eine zentrale Notwendigkeit für jedes Unternehmen. Es geht darum, die digitalen Werte des Unternehmens zu schützen und sich gegen die ständig wachsende Bedrohung durch Cyberkriminalität zu wappnen. Dabei spielt nicht nur die richtige Technologie eine Rolle, sondern auch die Sensibilisierung der Mitarbeiter. Denn oft ist der Mensch das schwächste Glied in der Sicherheitskette. Im nächsten Abschnitt erfahren Sie, wie Datensicherheit konkret funktioniert und welche Maßnahmen Unternehmen ergreifen können, um sich wirksam zu schützen.

Die Anatomie der Datensicherheit verstehen

Datensicherheit für Unternehmen – das ist weit mehr als nur Passwortmanager und Firewall. Stellen Sie sich Ihre sensiblen Daten wie einen wertvollen Schatz in einer Truhe vor. Die Datensicherheit ist dann das ausgeklügelte Schlosssystem, das diesen Schatz vor unbefugtem Zugriff schützt.

Dieses Schlosssystem basiert auf drei fundamentalen Säulen: Vertraulichkeit, Integrität und Verfügbarkeit. Fehlt auch nur eine dieser Säulen, ist der Schatz gefährdet.

Vertraulichkeit: Der Schlüssel zum Geheimhaltungsraum

Vertraulichkeit bedeutet, dass nur berechtigte Personen Zugriff auf Ihre Daten haben. Vergleichen wir das mit dem Tresorraum einer Bank: Nur bestimmte Mitarbeiter besitzen den Schlüssel und die Berechtigung, ihn zu öffnen.

In der digitalen Welt erreichen wir diese Vertraulichkeit durch Maßnahmen wie Verschlüsselung und Zugriffskontrollen. So stellen wir sicher, dass sensible Informationen, wie Kundendaten oder Finanzberichte, nicht in falsche Hände geraten.

Integrität: Die Unveränderbarkeit des Schatzes

Integrität garantiert die Korrektheit und Unverfälschtheit Ihrer Daten. Was würde passieren, wenn jemand die Zahlen in Ihren Geschäftsberichten manipuliert? Die Folgen könnten verheerend sein.

Prüfprotokolle und digitale Signaturen sind Mechanismen, die wie ein Siegel wirken. Sie helfen, Manipulationen zu erkennen und zu verhindern. So können Sie sich stets auf die Richtigkeit Ihrer Daten verlassen und das Vertrauen in Ihr Unternehmen stärken.

Verfügbarkeit: Schneller Zugriff im Notfall

Verfügbarkeit sorgt dafür, dass Ihre Daten und Systeme jederzeit zugänglich und einsatzbereit sind. Was nützt der sicherste Tresor, wenn Sie im Notfall nicht an den Inhalt gelangen?

Redundante Systeme, regelmäßige Backups und durchdachte Notfallpläne gewährleisten die Geschäftskontinuität – selbst bei einem Cyberangriff oder einer Naturkatastrophe.

Gerade die deutsche Wirtschaft ist zunehmend Ziel von Cyberangriffen. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) berichtet von einer deutlichen Zunahme gezielter und fortschrittlicher Angriffe in den letzten Jahren. Eine hohe Verfügbarkeit minimiert Ausfallzeiten und schützt Ihr Unternehmen vor finanziellen Verlusten.

Diese drei Säulen – Vertraulichkeit, Integrität und Verfügbarkeit – bilden das unverzichtbare Fundament jeder erfolgreichen Datensicherheitsstrategie.

Wo Hacker angreifen und wie Sie Einfallstore versiegeln

Cyberkriminelle suchen sich, genau wie Einbrecher im echten Leben, immer den einfachsten Weg. Sie wollen keine großen Hürden überwinden, sondern schnell und effektiv ans Ziel kommen. Um Ihre Unternehmensdaten effektiv zu schützen, müssen Sie also lernen, Ihr Unternehmen mit den Augen eines Angreifers zu sehen. In diesem Abschnitt schlüpfen wir gemeinsam in die Rolle eines Sicherheitsdetektivs.

Der Mensch als Schwachstelle

Stellen Sie sich vor: Sie haben die beste Alarmanlage der Welt, aber die Haustür steht sperrangelweit offen. Ähnlich verhält es sich mit der IT-Sicherheit. Die stärkste Firewall bringt nichts, wenn Mitarbeiter unbedacht auf Phishing-Links klicken. Der menschliche Faktor ist und bleibt die größte Sicherheitslücke. Social Engineering, also die Manipulation menschlichen Verhaltens, ist eine der effektivsten Angriffsmethoden.

Denken Sie an eine E-Mail, scheinbar von Ihrem Chef, mit der dringenden Bitte um eine Überweisung. Die E-Mail-Adresse sieht echt aus, der Tonfall ist drängend. Würden Sie zweifeln? Viele Menschen nicht. Und genau darauf bauen die Angreifer.

Mit ausgeklügelten psychologischen Tricks überlisten sie selbst erfahrene Mitarbeiter. Sie spielen mit Emotionen wie Angst, Gier oder Hilfsbereitschaft und nutzen Zeitdruck, um rationales Denken zu verhindern.

Phishing und Ransomware: Die häufigsten Angriffsvektoren

Phishing-Mails sind der Köder am digitalen Angelhaken. Sie sollen Zugangsdaten abgreifen, Schadsoftware installieren oder Mitarbeiter zu gefährlichen Aktionen verleiten. Hat der Fisch angebissen, kann die Ransomware, die digitale Erpressungssoftware, ihre zerstörerische Arbeit beginnen.

Ransomware-Gruppen arbeiten hochprofessionell. Sie suchen Schwachstellen, infiltrieren Netzwerke und verschlüsseln Daten, um Lösegeld zu fordern. Die Folgen: Datenverlust, Betriebsausfälle und hohe finanzielle Schäden.

Weitere Informationen zum Thema IT-Risikomanagement finden Sie unter IT-Risikomanagement.

Warnsignale erkennen und Angriffe abwehren

Aber wie können Sie sich schützen? Indem Sie lernen, die Warnsignale zu erkennen. Achten Sie auf verdächtige E-Mail-Adressen, Rechtschreibfehler, ungewöhnliche Anhänge und dringende Zahlungsaufforderungen. Misstrauen Sie unerwarteten Anrufen oder Nachrichten, die nach persönlichen Informationen fragen.

Schulungen und Sensibilisierungsmaßnahmen sind unverzichtbar. Ein geschultes Auge erkennt Phishing-Versuche leichter und kann so Schlimmeres verhindern. Regelmäßige Sicherheitsupdates und eine solide IT-Infrastruktur bilden zusätzliche Schutzwälle.

Bevor wir uns die häufigsten Einfallstore ansehen, möchte ich Ihnen eine Übersicht der größten Cyber-Bedrohungen für deutsche Unternehmen präsentieren:

Die Top 10 Cyber-Bedrohungen für deutsche Unternehmen

Übersicht der häufigsten Angriffsmethoden, deren Erfolgswahrscheinlichkeit und typische Schadenssummen

| Bedrohungstyp | Häufigkeit | Durchschnittlicher Schaden | Zielgruppe |

|---|---|---|---|

| Phishing | Sehr hoch | Mittel bis hoch | Alle |

| Ransomware | Hoch | Hoch | Alle |

| Malware | Hoch | Mittel | Alle |

| Denial-of-Service (DoS) | Mittel | Mittel bis hoch | Webseiten, Online-Dienste |

| SQL-Injection | Mittel | Mittel | Webanwendungen |

| Man-in-the-Middle (MitM) | Niedrig | Hoch | Finanztransaktionen |

| Zero-Day-Exploits | Niedrig | Sehr hoch | Spezifische Systeme |

| Insider-Bedrohungen | Niedrig | Mittel bis hoch | Unternehmensintern |

| Social Engineering | Mittel | Mittel bis hoch | Alle |

| Datenlecks | Mittel | Hoch | Unternehmen mit sensiblen Daten |

Diese Tabelle zeigt, dass Phishing und Ransomware die häufigsten und gefährlichsten Bedrohungen darstellen. Aber auch andere Angriffsmethoden können erhebliche Schäden verursachen.

Die häufigsten Einfallstore im Überblick

- Schwache Passwörter: Einfach zu erratende Passwörter sind ein gefundenes Fressen für Hacker.

- Veraltete Software: Sicherheitslücken in veralteter Software sind eine Einladung für Angreifer.

- Ungeschützte Netzwerke: Offene WLAN-Netzwerke ohne Passwort bieten Hackern leichten Zugang.

- Unvorsichtige Mitarbeiter: Der menschliche Faktor bleibt die größte Schwachstelle.

- Mangelnde Sicherheitsupdates: Regelmäßige Updates schließen Sicherheitslücken.

Wenn Sie die Angriffsmethoden verstehen und aufmerksam bleiben, können Sie die Einfallstore für Cyberkriminelle effektiv schließen und Ihre Unternehmensdaten schützen.

Den Compliance-Dschungel erfolgreich navigieren

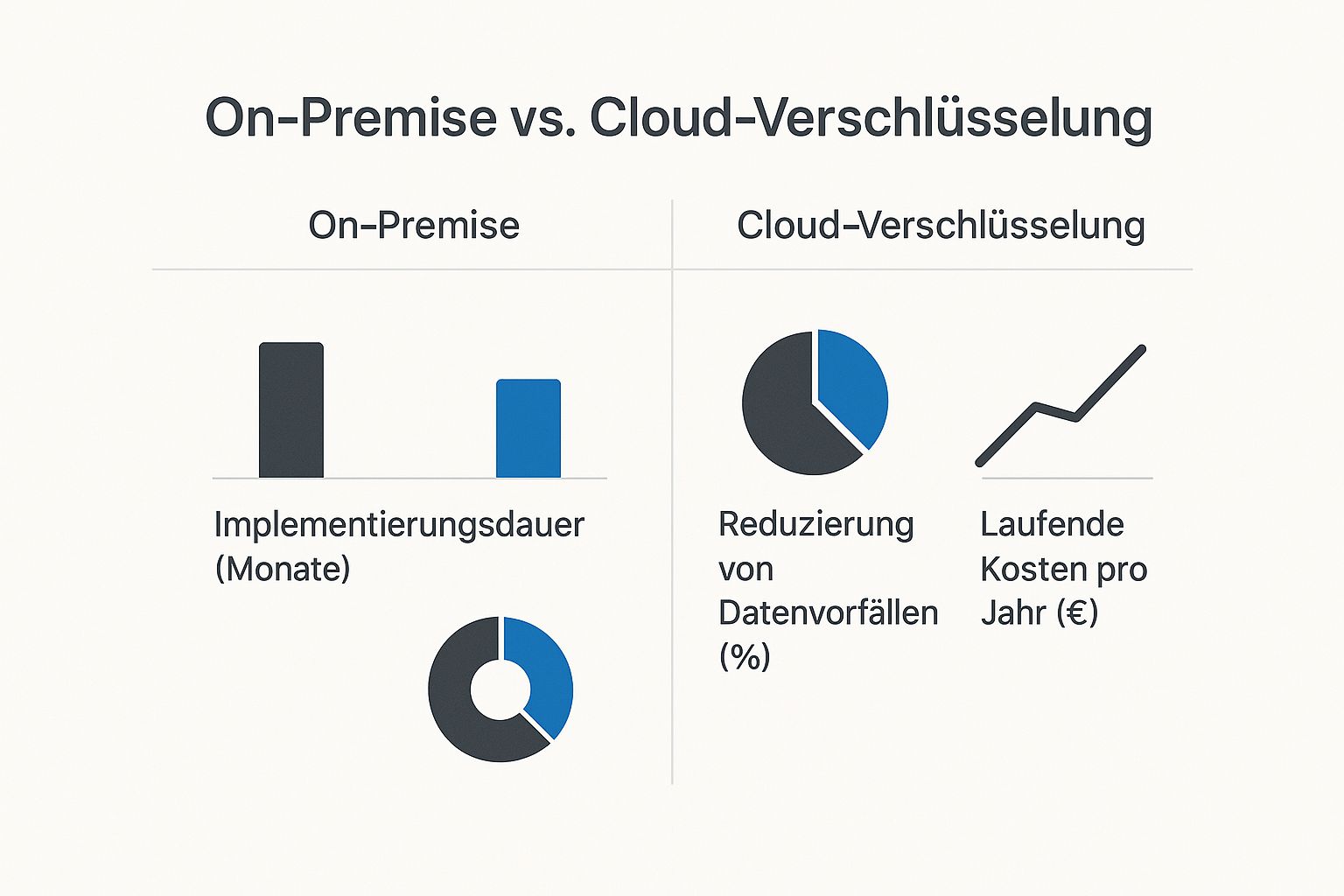

Die Infografik veranschaulicht die Vorteile von Cloud- gegenüber On-Premise-Verschlüsselungslösungen. Ein Blickfang ist die deutlich schnellere Implementierung und die höhere Effektivität von Cloud-Lösungen bei der Vermeidung von Datenpannen. Zwar erscheinen die laufenden Kosten für Cloud-Lösungen höher, doch die gesteigerte Sicherheit und die Zeitersparnis bei der Einrichtung machen diese Investition oft lohnenswert.

Das Thema Datensicherheit und die damit verbundenen Gesetze und Normen können auf den ersten Blick einschüchternd wirken. Viele Unternehmer fühlen sich von der Komplexität der Vorschriften überfordert. Mit dem richtigen Ansatz lässt sich dieser "Dschungel" jedoch gut meistern. Compliance sollte nicht als lästige Pflicht, sondern als Chance gesehen werden, die eigene Datensicherheit strategisch zu optimieren.

ISO 27001: Der Werkzeugkasten für Ihre Datensicherheit

Die ISO 27001 ist kein bürokratisches Monster, sondern vielmehr ein praktischer Werkzeugkasten für ein effektives Informationssicherheits-Managementsystem (ISMS). Vergleichen wir es mit dem Bau eines Hauses: Die ISO 27001 liefert die Bauanleitung für ein stabiles Fundament und sichere Wände, die Ihre Daten vor den Gefahren der Cyberkriminalität schützen.

Ein ISMS nach ISO 27001 unterstützt Sie dabei, Risiken zu erkennen, Sicherheitslücken zu schließen und Ihre Schutzmaßnahmen kontinuierlich zu verbessern. Es geht nicht um das Abarbeiten von Listen, sondern darum, ein System zu schaffen, das im Alltag funktioniert und auf die individuellen Bedürfnisse Ihres Unternehmens zugeschnitten ist.

NIS-2: Orientierung im Richtlinien-Labyrinth

Die NIS-2-Richtlinie bringt mehr Klarheit in die Welt der Cybersicherheit. Sie betrifft nicht alle Unternehmen gleichermaßen, sondern konzentriert sich auf bestimmte Sektoren wie Energie, Verkehr und Gesundheit. Fällt Ihr Unternehmen unter die NIS-2, sind konkrete Maßnahmen zum Schutz Ihrer IT-Systeme vor Cyberangriffen erforderlich. Das bedeutet Investitionen in Sicherheitstechnik, Mitarbeiterschulungen und die Ausarbeitung von Notfallplänen.

DSGVO: Datenschutz als Sicherheitsgerüst

Die Datenschutz-Grundverordnung (DSGVO) ist mehr als nur eine Datenschutzrichtlinie. Sie bietet ein Rahmenwerk für technische und organisatorische Maßnahmen, die Ihre Datensicherheit stärken. Durch die Umsetzung der DSGVO-Vorgaben erhöhen Sie gleichzeitig den Schutz Ihrer Daten vor unberechtigten Zugriffen und Missbrauch. Für weitere Informationen zum Thema IT-Sicherheit im Unternehmen empfehlen wir Ihnen unseren Artikel: IT-Sicherheit im Unternehmen.

Um Ihnen einen besseren Überblick über die wichtigsten Compliance-Anforderungen zu verschaffen, haben wir die folgende Vergleichstabelle erstellt:

Compliance-Anforderungen im Vergleich

Gegenüberstellung der wichtigsten Standards und Gesetze mit ihren spezifischen Anforderungen für Unternehmen

| Standard/Gesetz | Geltungsbereich | Kernforderungen | Sanktionen | Umsetzungsfrist |

|---|---|---|---|---|

| ISO 27001 | International, freiwillig | Aufbau und Betrieb eines ISMS | Zertifikatsentzug, Wettbewerbsnachteile | Flexibel, abhängig von der Unternehmensstrategie |

| NIS-2 | EU, für Betreiber essenzieller Dienste | Erhöhte Cybersicherheit, Meldepflicht bei Vorfällen | Bußgelder bis zu 10 Mio. Euro oder 2% des weltweiten Jahresumsatzes | Bereits in Kraft |

| DSGVO | EU, für alle Unternehmen, die personenbezogene Daten verarbeiten | Datenschutz, Datensicherheit | Bußgelder bis zu 20 Mio. Euro oder 4% des weltweiten Jahresumsatzes | Bereits in Kraft |

Die Tabelle zeigt, dass die Anforderungen je nach Standard/Gesetz variieren. Während die ISO 27001 freiwillig ist, sind NIS-2 und DSGVO für bestimmte Unternehmen verpflichtend und mit hohen Bußgeldern bei Verstößen verbunden.

Schritt für Schritt zur Compliance

Die Umsetzung von Compliance-Anforderungen muss kein Hindernis für Ihr Tagesgeschäft sein. Mit praxisorientierten Checklisten und realistischen Zeitplänen lassen sich die notwendigen Schritte nach und nach umsetzen. Beginnen Sie mit einer Risikoanalyse, identifizieren Sie die größten Schwachstellen und legen Sie Prioritäten fest. So schaffen Sie ein solides Fundament für Ihre Datensicherheit und finden Ihren Weg durch den Compliance-Dschungel.

Risikomanagement ohne Panikmache meistern

Risikomanagement für Ihre Datensicherheit – klingt nach einem komplizierten Berg, den man erklimmen muss? Das muss es nicht sein. Stellen Sie sich vor, Sie hören die Wettervorhersage und erfahren von einem nahenden Sturm. Sie können den Sturm nicht aufhalten, aber Sie können sich vorbereiten. Genauso verhält es sich mit dem Risikomanagement in der Datensicherheit: Es geht darum, sich auf potenzielle Bedrohungen einzustellen, bevor sie Schaden anrichten.

Von der Panik zur Planung: Risiken realistisch einschätzen

Nicht jedes potenzielle Risiko rechtfertigt gleich den Bau eines teuren Schutzwalls. Es ist wichtig, zwischen echten Bedrohungen und hypothetischen Szenarien zu unterscheiden. Nehmen wir den Meteoriteneinschlag: Die Gefahr besteht theoretisch, aber die Wahrscheinlichkeit ist verschwindend gering. Würden Sie deswegen Ihr Bürogebäude in eine Festung verwandeln? Eher nicht. Genauso verhält es sich mit vielen Cyber-Bedrohungen. Konzentrieren Sie sich auf die relevanten Risiken für Ihr Unternehmen. Welche Gefahren könnten realistisch eintreten und welche Auswirkungen hätten sie?

Die Schatzkammer Ihres Unternehmens: Kritische Assets erkennen

Stellen Sie sich Ihr Unternehmen als eine Schatzkammer vor. Wo liegen die Kronjuwelen, die es zu schützen gilt? Sind es die Kundendaten? Geheime Rezepturen? Oder die Steuerung der Produktionsanlagen? Gemeinsam mit Ihrem Team können Sie in Workshops – ähnlich einer Schatzsuche – die wirklich kritischen Assets identifizieren. Diese "Schatzsuche" hilft, den Fokus auf das Wesentliche zu richten und unnötige Ausgaben für den Schutz weniger wichtiger Bereiche zu vermeiden.

Risikoanalyse: Vom Ampelsystem zum Bewertungsmodell

Wie kann man Risiken bewerten? Ein einfaches Ampelsystem bietet einen schnellen Überblick: Grün steht für geringes Risiko, Gelb für mittleres und Rot für hohes Risiko. Für eine detailliertere Analyse gibt es komplexere Bewertungsmodelle. Diese berücksichtigen Faktoren wie die Eintrittswahrscheinlichkeit und die potenziellen Auswirkungen einer Bedrohung. Wichtig ist, ein System zu wählen, das zu Ihrem Unternehmen passt und von Ihren Mitarbeitern gut angewendet werden kann – so wie die Wahl des richtigen Werkzeugs für die jeweilige Aufgabe. Mehr zur Umsetzung der NIS-2-Richtlinie in Deutschland finden Sie übrigens in unserem Artikel: NIS-2 Umsetzung in Deutschland.

Dokumentation und regelmäßige Überprüfung: Risikomanagement im Wandel

Risikomanagement ist kein einmaliges Projekt, sondern ein fortlaufender Prozess. Ähnlich wie eine Pflanze braucht es regelmäßige Pflege und Anpassung. Dokumentieren Sie Ihre identifizierten Risiken und die Maßnahmen, die Sie ergreifen. So behalten Sie den Überblick und können bei Bedarf schnell reagieren. Führen Sie regelmäßige Risikobewertungen durch, idealerweise einmal im Jahr. Denn die Bedrohungslandschaft verändert sich ständig, und Ihr Risikomanagement muss mit Ihrem Unternehmen mitwachsen.

Das Ziel: Sicherheit ohne Stillstand

Effektives Risikomanagement schafft Sicherheit, ohne den Geschäftsbetrieb zu lähmen. Es geht nicht darum, jedes theoretische Risiko auszuschalten, sondern ein ausgewogenes Verhältnis zwischen Sicherheit und Geschäftsabläufen zu finden. Denn übertriebene Sicherheitsvorkehrungen können Innovationen bremsen und die Produktivität einschränken. Ziel ist ein Risikomanagement, das Ihr Unternehmen schützt, ohne den Arbeitsalltag zu behindern.

Das richtige Sicherheits-Arsenal intelligent zusammenstellen

Stellen Sie sich vor, Sie stehen in einer gut sortierten Werkstatt. Werkzeuge gibt es in Hülle und Fülle – aber ein Schreiner würde ja auch keine feinen Schnitzarbeiten mit dem Hammer erledigen. Genauso braucht Ihr Unternehmen die passenden Sicherheitslösungen für die individuellen Herausforderungen. Es geht nicht darum, das teuerste Tool zu kaufen, sondern das, was wirklich zu Ihnen passt. Lassen Sie uns gemeinsam den Dschungel der Sicherheitstechnologien erkunden und herausfinden, welche Werkzeuge Ihr Unternehmen wirklich benötigt.

Von der Firewall bis zur Cloud-Security: Ein Überblick

Das Fundament jeder Datensicherheit bildet eine solide Firewall. Wie ein Türsteher kontrolliert sie den Datenverkehr zwischen Ihrem Netzwerk und der Außenwelt. Moderne Firewalls können aber viel mehr, als nur unerwünschte Besucher abzuweisen: Sie erkennen und blockieren Schadsoftware und ermöglichen sichere Verbindungen von außen via VPN.

Ein weiterer wichtiger Baustein sind Endpoint Detection and Response (EDR)-Systeme. Stellen Sie sich EDR wie einen Wachhund vor, der jeden Computer und jedes mobile Gerät in Ihrem Unternehmen im Blick hat. EDR-Systeme erkennen verdächtiges Verhalten, blockieren Angriffe in Echtzeit und liefern wichtige Informationen für die Analyse.

Und da immer mehr Unternehmen Cloud-Dienste nutzen, wird Cloud-Security immer wichtiger. Hier geht es darum, Ihre Daten und Anwendungen in der Cloud zu schützen. Cloud-Anbieter stellen dafür verschiedene Sicherheitsfunktionen bereit, mit denen Sie Ihre Cloud-Umgebung absichern können.

Zero Trust und KI: Die Zukunft der Datensicherheit

Zero-Trust-Architekturen stellen einen fundamentalen Wandel in der Sicherheitswelt dar. Anstatt blind jedem im Netzwerk zu vertrauen, gilt hier: "Niemand wird einfach so reingelassen!". Jeder Zugriff, egal ob von innen oder außen, wird überprüft und genehmigt. So minimiert man das Risiko von Datenlecks und Angriffen.

Auch Künstliche Intelligenz (KI) spielt eine immer wichtigere Rolle. KI-basierte Systeme können riesige Datenmengen analysieren, Muster erkennen und Angriffe frühzeitig identifizieren. Der Clou: Sie lernen ständig dazu und passen sich neuen Bedrohungen an.

Der deutsche Cybersecurity-Markt boomt. Für 2025 wird ein Umsatz von rund 7,48 Milliarden Euro erwartet, und 72 Prozent der deutschen Führungskräfte planen, ihr Cyber-Budget zu erhöhen. Mehr Informationen zum deutschen Cybersecurity-Markt finden Sie hier. Das zeigt, wie wichtig Datensicherheit für Unternehmen geworden ist.

Budgetplanung und Integration: Schritt für Schritt zur Sicherheit

Welche Sicherheitstechnologien die richtigen sind, hängt von Ihren individuellen Bedürfnissen und Ihrem Budget ab. Sie müssen nicht alles auf einmal einführen. Konzentrieren Sie sich zunächst auf die wichtigsten Maßnahmen und bauen Sie Ihr Sicherheits-Arsenal Schritt für Schritt aus.

Bei der Auswahl von Anbietern sollten Sie auf Erfahrung, Zertifizierungen und einen guten Kundenservice achten. Wichtig ist auch, dass sich die neuen Technologien nahtlos in Ihre bestehende IT-Infrastruktur integrieren lassen, ohne den Arbeitsalltag zu stören.

Eine gute Datensicherheitsstrategie kombiniert verschiedene Technologien und berücksichtigt sowohl technische als auch menschliche Faktoren. So bauen Sie einen soliden Schutzschild für Ihre Unternehmensdaten auf.

Krisenmanagement: Wenn der digitale Notfall eintritt

Stellen Sie sich einen Cyberangriff wie einen Feueralarm in Ihrem Unternehmen vor: Schnelles und koordiniertes Handeln ist entscheidend. Panik hilft genauso wenig wie beim echten Feueralarm. Was Sie brauchen, ist ein durchdachter Plan. Und dieser Plan, der im Ernstfall greift, ist Ihr Incident Response Plan. Er bildet das Herzstück Ihres Krisenmanagements im Bereich Datensicherheit.

Das Bild zeigt die Webseite des Bundesamts für Sicherheit in der Informationstechnik (BSI). Das BSI ist so etwas wie die Feuerwehr der digitalen Welt in Deutschland. Es bietet Unternehmen viele Hilfestellungen und Informationen rund um das Thema Datensicherheit. Schon die Aufmachung der Webseite mit Themen wie "Cyber-Sicherheitslage" und "Warnungen" zeigt, wie wichtig Informationssicherheit heute ist.

Incident Response: Vom Ernstfall zur Normalität

Was tun Sie, wenn ein Einbrecher versucht, in Ihr Haus einzudringen? Idealerweise haben Sie eine Alarmanlage und einen Plan, wie Sie reagieren. Genauso funktioniert Incident Response in der IT. Sie bereiten sich auf den Ernstfall vor, bemerken Angriffe frühzeitig und leiten Maßnahmen zur Schadensbegrenzung ein.

Die Incident Response lässt sich in folgende Phasen einteilen:

- Vorbereitung: Hier erstellen Sie Ihren Incident Response Plan, schulen Ihre Mitarbeiter und stellen ein Incident Response Team zusammen.

- Erkennung: Ihre Systeme werden auf ungewöhnliche Aktivitäten überwacht und ein Meldesystem eingerichtet, damit Sie schnell informiert werden.

- Analyse: Wie groß ist der Schaden? Welche Systeme sind betroffen? Das wird in dieser Phase untersucht.

- Eindämmung: Um die Ausbreitung des Angriffs zu stoppen, werden die betroffenen Systeme isoliert – wie bei einer Quarantäne.

- Beseitigung: Die Schadsoftware wird entfernt und die betroffenen Systeme repariert.

- Wiederherstellung: Alle Systeme werden wieder in den Normalbetrieb überführt.

- Nachbereitung: Der Vorfall wird analysiert, dokumentiert und die Sicherheitsmaßnahmen optimiert.

Kommunikation im Krisenfall: Offenheit ist wichtig

Neben den technischen Aspekten spielt die Kommunikation eine wichtige Rolle. Informieren Sie Ihre Kunden, Geschäftspartner und gegebenenfalls die Behörden. Offenheit schafft Vertrauen und mindert einen möglichen Reputationsschaden.

Regelmäßige Übungen: Der Ernstfall im Testlauf

Ähnlich wie bei der Feuerwehr sollten Sie Ihren Incident Response Plan regelmäßig üben. Simulieren Sie verschiedene Angriffsszenarien und proben Sie die einzelnen Schritte. So ist Ihr Team im Ernstfall gut vorbereitet und kann effektiv reagieren.

Aus Fehlern lernen: Nach dem Angriff stärker werden

Jeder Sicherheitsvorfall bietet die Chance, Ihre Datensicherheit zu verbessern. Analysieren Sie die Gründe für den Angriff und finden Sie Schwachstellen in Ihren Sicherheitsmaßnahmen. Nutzen Sie dieses Wissen, um Ihr Unternehmen für zukünftige Angriffe zu rüsten. Dokumentieren Sie die Vorfälle und legen Sie klare Eskalationspfade fest. Denken Sie dabei auch an die Meldepflichten nach DSGVO.

Sprechen Sie mit den Experten der Deeken.Technology GmbH und lassen Sie sich zu einem individuellen Sicherheitskonzept beraten. Kontaktieren Sie uns noch heute für ein individuelles Angebot.

11.06.2025 08:53:31

Comments