Kategorien:

Awareness IT Security: Stärken Sie Ihre Sicherheitskultur

Awareness für IT-Sicherheit ist weit mehr als eine jährliche Pflichtübung, die man abhakt. Stellen Sie es sich lieber wie das Immunsystem Ihres Unternehmens vor, das von innen heraus für Stärke sorgt. Technische Schutzwälle wie Firewalls sind zwar die erste äußere Hülle, aber erst echtes Sicherheitsbewusstsein macht jeden einzelnen Mitarbeiter zu einer wachsamen Zelle, die Anomalien erkennt, lange bevor sie Schaden anrichten können.

Warum der Mensch die erste Verteidigungslinie ist

Technische Schutzmaßnahmen sind ohne Frage unverzichtbar. Doch sie alle haben eine entscheidende Schwachstelle: Sie können menschliche Neugier, blindes Vertrauen oder einen kurzen Moment der Unachtsamkeit nicht vollständig kontrollieren. Ein Angreifer muss oft nur eine einzige Person dazu bringen, auf den falschen Link zu klicken oder einen präparierten Anhang zu öffnen. Schon ist die teuerste und modernste Sicherheitsarchitektur umgangen.

Genau aus diesem Grund rückt die Awareness für IT-Sicherheit in den Mittelpunkt zeitgemäßer Verteidigungsstrategien. Es geht darum, eine proaktive Sicherheitskultur zu schaffen, in der das Erkennen von Bedrohungen zur zweiten Natur wird.

Eine solche Kultur verwandelt das vermeintlich schwächste Glied – den Menschen – in die stärkste Bastion der Verteidigung. Sie ist oft der entscheidende Unterschied zwischen einem erfolgreich abgewehrten Angriff und einem teuren Datenleck.

Die gefährliche Lücke zwischen Wahrnehmung und Realität

Die Bedrohungslage spitzt sich unaufhaltsam zu. Eine aktuelle TÜV-Studie zeigt ein alarmierendes Bild: Bereits 15 Prozent der Unternehmen in Deutschland wurden Opfer eines erfolgreichen Cyberangriffs – ein Anstieg um 4 Prozentpunkte in nur zwei Jahren. Trotzdem klafft hier eine gefährliche Lücke: Ganze 91 Prozent der Firmen bewerten ihre eigene Sicherheit als gut, obwohl fast jedes vierte Unternehmen zugibt, dass IT-Sicherheit für sie eine geringe oder gar keine Rolle spielt. Die komplette Analyse zur Risikobewertung in deutschen Unternehmen finden Sie direkt in der TÜV Cybersecurity Studie 2025.

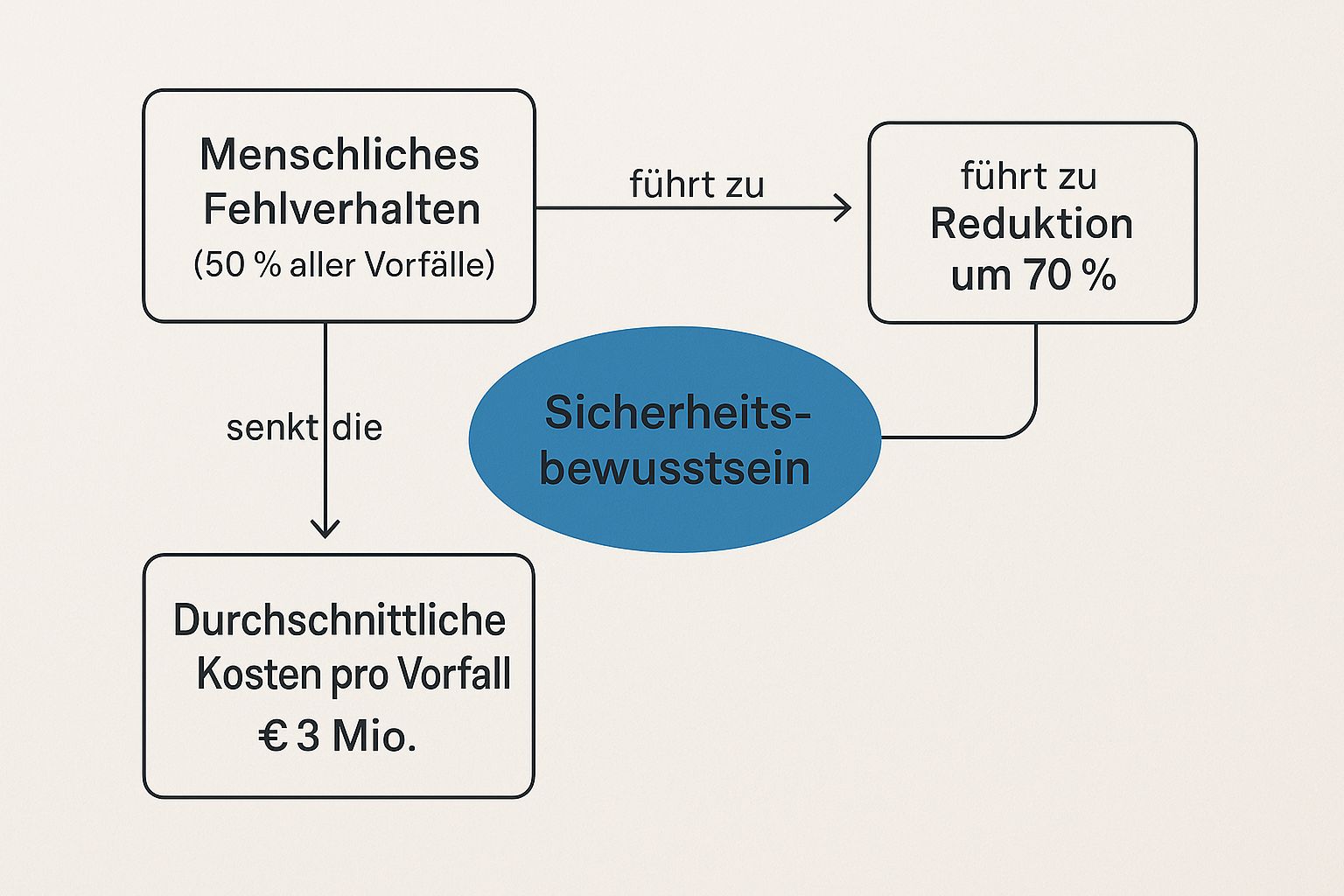

Diese Grafik verdeutlicht den direkten Zusammenhang zwischen menschlichem Handeln, den Kosten von Sicherheitsvorfällen und dem enormen Potenzial von Schulungsmaßnahmen.

Die Zahlen sprechen eine klare Sprache: Investitionen in Security Awareness führen zu einer messbaren und erheblichen Reduzierung der Risiken.

Reaktiver Schutz vs. proaktive Sicherheitskultur

Um den wahren Wert von Awareness greifbar zu machen, hilft ein direkter Vergleich zweier grundlegend verschiedener Ansätze. Ein reaktives Modell konzentriert sich darauf, den Schaden nach einem Angriff zu begrenzen. Eine proaktive Kultur hingegen will Angriffe von vornherein unmöglich machen.

Diese Tabelle zeigt die grundlegenden Unterschiede zwischen einem traditionellen, reaktiven Sicherheitsmodell und einer modernen, proaktiven Sicherheitskultur, die auf Awareness basiert.

| Merkmal | Reaktiver Sicherheitsansatz | Proaktive Sicherheitskultur |

|---|---|---|

| Fokus | Technologie und Tools (Firewall, Virenscanner) | Mensch und Verhalten |

| Ziel | Schaden nach einem Vorfall minimieren | Vorfälle durch Prävention verhindern |

| Schulung | Oft nur formale, jährliche Pflichtübung | Kontinuierlich, interaktiv und praxisnah |

| Mitarbeiterrolle | Passiver Nutzer von Systemen | Aktiver Teil der Verteidigung |

Genau dieser Wandel von einer rein reaktiven Haltung hin zu einer proaktiven Denkweise ist der Kern einer wirksamen Strategie für Awareness in der IT Security. Es geht nicht darum, Technologie zu ersetzen, sondern sie durch eine wachsame und gut geschulte Belegschaft clever zu ergänzen.

Die menschliche Firewall als Ihr stärkster Schutzschild

Auch die beste Technologie ist am Ende des Tages machtlos, wenn ein Mitarbeiter auf einen clever getarnten Phishing-Link klickt. Genau hier setzt das Konzept der „menschlichen Firewall“ an. Es beschreibt die Fähigkeit jedes einzelnen Mitarbeiters, als aktiver Schutzschild für das ganze Unternehmen zu fungieren. Anstatt sich blind auf Technik zu verlassen, wird der Mensch zur entscheidenden Instanz, die verdächtige Vorgänge hinterfragt und im Keim erstickt.

Diese menschliche Verteidigungslinie ist absolut unverzichtbar, denn Angreifer setzen gezielt auf psychologische Tricks, die keine Software der Welt lückenlos erkennen kann. Ihr Ziel ist es, Vertrauen zu erschleichen, Neugier zu wecken oder durch künstlichen Druck zu unüberlegten Handlungen zu verleiten. Ein gesundes Misstrauen gegenüber unerwarteten Anfragen ist daher keine Paranoia, sondern ein professioneller Sicherheitsmechanismus.

Wenn Angreifer es persönlich nehmen

Cyberkriminelle gehen längst nicht mehr nur mit der Gießkanne vor. Stattdessen nutzen sie immer öfter hochgradig personalisierte Methoden. Sie setzen auf Social Engineering, um ihre Opfer gezielt auszuwählen und zu manipulieren.

- CEO-Fraud (die berüchtigte Chef-Masche): Hier gibt sich ein Angreifer als Geschäftsführer oder eine andere hochrangige Führungskraft aus. Per E-Mail wird dann ein Mitarbeiter der Buchhaltung unter massivem Zeitdruck angewiesen, eine „dringende“ und „streng vertrauliche“ Überweisung durchzuführen.

- Spear-Phishing: Anders als bei breit gestreuten Phishing-Mails zielen diese Angriffe auf eine ganz bestimmte Person oder Abteilung ab. Die Nachricht wirkt täuschend echt, da sie oft korrekte persönliche Informationen (Name, Position, aktuelle Projekte) enthält. Das Ziel: den Empfänger zum Klick auf einen schädlichen Link zu bewegen.

Diese gezielten Angriffe machen deutlich, wie wichtig eine starke Awareness für IT-Sicherheit auf allen Ebenen ist. Es geht darum, Mitarbeitern das nötige Selbstvertrauen zu geben, auch bei Anweisungen von Vorgesetzten kritisch nachzufragen und auf etablierten Prozessen zu bestehen.

Ein kurzer Anruf zur Verifizierung einer unerwarteten Zahlungsanweisung ist kein Misstrauensbeweis. Im Gegenteil, es ist ein Zeichen höchster Professionalität und Verantwortung.

Gefahren im Alltag erkennen und meiden

Die Angriffsfläche ist aber weit größer als nur das E-Mail-Postfach. Auch unser alltägliches Verhalten trägt maßgeblich zur Sicherheit bei. Öffentliche WLAN-Netze in Cafés oder Flughäfen sind zum Beispiel ein beliebtes Einfallstor für Kriminelle, um Datenverkehr abzufangen. Mitarbeiter müssen für solche Risiken sensibilisiert werden und lernen, sensible Firmendaten niemals über ungesicherte Netzwerke zu übertragen.

Die traurige Realität ist: Datenlecks werden immer häufiger. Allein im ersten Quartal des letzten Jahres wurden in Deutschland 3,9 Millionen Konten durch solche Lecks kompromittiert. Das ist ein alarmierender Anstieg der Datenleck-Rate um 235,8 % im Vergleich zum Vorquartal. Mehr zu den wachsenden Cyberrisiken in Deutschland können Sie bei Interesse hier nachlesen.

Indem Mitarbeiter die Funktionsweise von Social Engineering und alltäglichen Cyber-Gefahren verstehen, schützen sie nicht nur das Unternehmen, sondern auch ihre eigenen persönlichen Daten. Genau diese Kompetenz ist der Kern einer wirklich wirksamen menschlichen Firewall.

Wie Sie rechtliche Anforderungen pragmatisch umsetzen

Ganz ehrlich, Vorschriften wie die NIS-2-Richtlinie oder die Norm ISO 27001 können auf den ersten Blick ganz schön einschüchternd wirken. Man sieht sich schnell einem Wust aus Paragraphen und komplexen Vorgaben gegenüber. Doch wenn man genau hinsieht, ist die Kernbotschaft erstaunlich einfach: Unternehmen müssen ihre IT-Sicherheit umfassend und vor allem nachweisbar ernst nehmen. Nur mal schnell eine Firewall zu installieren, reicht heute bei Weitem nicht mehr aus, um den gesetzlichen Pflichten nachzukommen.

Anstatt sich im Dschungel der Regelwerke zu verirren, hilft es ungemein, sie in konkrete Handlungsschritte zu übersetzen. Im Grunde fordern diese Vorschriften zwei zentrale Dinge: ein durchdachtes Risikomanagement und die aktive Einbindung aller Mitarbeiter. Eine starke Awareness für IT-Sicherheit ist damit keine nette Zusatzleistung mehr, sondern eine absolute Grundvoraussetzung.

Von der Vorschrift zur praktischen Umsetzung

Um die Vorgaben zu erfüllen, müssen Sie belegen können, dass Ihr Unternehmen seine Risiken kennt und passende Gegenmaßnahmen ergriffen hat. Und genau hier kommen Ihre Mitarbeiter ins Spiel – ihre Schulung ist entscheidend.

- Risikobewusstsein schaffen: Die Gesetze nehmen die Geschäftsführung klar in die Verantwortung für die IT-Sicherheit. Das bedeutet auch, dass sie dafür sorgen muss, dass alle im Team über aktuelle Gefahren wie Phishing, Social Engineering oder Ransomware Bescheid wissen.

- Mitarbeiter als Teil der Lösung: Ein geschulter Mitarbeiter, der weiß, wie er einen verdächtigen Vorfall erkennt und meldet, wird von einer potenziellen Schwachstelle zu einem aktiven Teil Ihrer Verteidigung. Das ist ein zentraler Baustein für jede ISO-27001-Zertifizierung.

- Dokumentation und Nachweisbarkeit: Regelmäßige und gut dokumentierte Awareness-Schulungen sind Ihr wichtigster Nachweis, dass Sie Ihrer Schutzpflicht nachkommen. Fehlt dieser Beleg, können bei einem Sicherheitsvorfall empfindliche Bußgelder und sogar Haftungsrisiken für die Geschäftsleitung drohen.

Ein unerlässlicher erster Schritt ist eine fundierte Analyse Ihrer Risiken. Wie Sie dabei am besten vorgehen, erklären wir Ihnen ganz genau in unserem Leitfaden zur Risikoanalyse für Ihre IT-Sicherheit.

Betrachten Sie rechtliche Vorgaben nicht als bürokratische Hürde, sondern als Fahrplan für eine widerstandsfähige Organisation. Jeder geschulte Mitarbeiter reduziert aktiv das Gesamtrisiko des Unternehmens und stärkt die Konformität mit gesetzlichen Normen.

Der pragmatische Ansatz für den Start

Die Umsetzung muss nicht gleich ein Mammutprojekt sein. Fangen Sie mit den Grundlagen an, die den größten Effekt haben. Richten Sie zum Beispiel einen ganz einfachen und klaren Prozess ein, wie Mitarbeiter verdächtige E-Mails melden können. Führen Sie danach simulierte Phishing-Tests durch, um zu sehen, wo Sie stehen.

Schon diese simplen, aber extrem wirkungsvollen Maßnahmen legen ein solides Fundament. Sie zeigen nicht nur, dass Sie die rechtlichen Anforderungen verstanden haben, sondern verbessern Ihre tatsächliche Sicherheit sofort. Langfristig bauen Sie so eine Kultur auf, in der jeder Einzelne Verantwortung übernimmt – und genau das ist es, was NIS-2 und ISO 27001 im Kern erreichen wollen.

So bauen Sie ein nachhaltiges Awareness-Programm im Unternehmen auf

Ein einzelnes Seminar oder eine jährliche Pflichtschulung? Das verpufft oft wirkungslos. Echte Awareness für IT-Sicherheit ist kein einmaliger Termin im Kalender, sondern ein lebendiger Prozess, der tief in der Unternehmenskultur verankert sein muss. Nachhaltige Sicherheit entsteht nur dann, wenn das Training regelmäßig, ansprechend und relevant ist – so wird es von den Mitarbeitern nicht als lästige Pflicht, sondern als wertvolle Hilfe im Arbeitsalltag wahrgenommen.

Das Ziel ist es, ein Programm zu schaffen, das die Aufmerksamkeit hochhält, ohne die Belegschaft zu ermüden. So wird das abstrakte Thema Sicherheit Schritt für Schritt in greifbare, alltägliche Gewohnheiten verwandelt und eine wirklich widerstandsfähige Sicherheitskultur aufgebaut.

Die richtigen Methoden für Ihr Programm auswählen

Der Schlüssel zum Erfolg liegt ganz klar in einem Mix aus verschiedenen Methoden. Damit sprechen Sie unterschiedliche Lerntypen an und sorgen für die nötige Abwechslung. Statt auf monotone Vorträge zu setzen, die kaum jemandem im Gedächtnis bleiben, funktionieren erfolgreiche Programme interaktiv und mit starkem Praxisbezug.

Hier sind einige Formate, die sich in der Praxis bewährt haben:

- Interaktive E-Learning-Module: Kurze, webbasierte Lerneinheiten, die Mitarbeiter flexibel in ihren Arbeitsalltag einbauen können. Sie sind perfekt, um Grundlagenwissen zu vermitteln – zum Beispiel alles rund um sichere Passwörter oder wie man die typischen Merkmale einer Phishing-Mail erkennt.

- Gamification: Spielerische Elemente wie Quizze, Punktesysteme oder kleine Wettbewerbe steigern die Motivation und den Lerneffekt enorm. Wenn das Melden einer verdächtigen E-Mail zu „Sicherheitspunkten“ führt, wird aus einer reinen Pflicht plötzlich eine positive, proaktive Handlung.

- Realistische Phishing-Simulationen: Das ist mit Abstand die effektivste Methode, um zu testen, ob das Gelernte auch wirklich sitzt. Sie versenden ungefährliche, aber täuschend echte Phishing-Mails und sehen sofort, wo noch gezielter Schulungsbedarf besteht. Die Klickrate ist hier eine knallharte, aber ehrliche Kennzahl für den Erfolg Ihres Programms.

Stellen Sie sich ein gutes Awareness-Programm nicht wie eine Prüfung vor, sondern eher wie ein Fitnesstraining. Regelmäßige, kleine Übungen halten die „Sicherheitsmuskeln“ stark. So stellen Sie sicher, dass im Ernstfall die richtige Reaktion ganz automatisch abläuft.

Um die passende Trainingsstrategie zu finden, hilft ein Blick auf die gängigen Methoden, ihre Stärken und Schwächen.

Die richtigen Trainingsmethoden für Ihr Unternehmen

Ein Überblick über gängige Trainingsmethoden, ihre Vor- und Nachteile sowie ihre Eignung für verschiedene Unternehmenskontexte.

| Methode | Vorteile | Nachteile | Ideal für |

|---|---|---|---|

| E-Learning-Module | Flexibel, skalierbar, kosteneffizient, ideal für Grundlagenwissen. | Geringe persönliche Interaktion, kann als unpersönlich empfunden werden. | Große, verteilte Teams; Vermittlung von Basiswissen; regelmäßige Auffrischungen. |

| Phishing-Simulationen | Extrem praxisnah, messbare Ergebnisse (Klickrate), hoher Lerneffekt. | Kann bei schlechter Kommunikation zu Verunsicherung oder Frust führen. | Alle Unternehmen, um das Bewusstsein zu schärfen und den Trainingserfolg zu messen. |

| Workshops/Präsenztraining | Hohe Interaktivität, direkter Austausch möglich, gut für komplexe Themen. | Hoher organisatorischer und finanzieller Aufwand, schwer skalierbar. | Führungskräfteschulungen, Vertiefung spezifischer Themen, kleinere Teams. |

| Gamification | Steigert Motivation und Engagement, fördert positiven Wettbewerb. | Erfordert kreative Konzeption, nicht für jeden Inhalt geeignet. | Langfristige Programme, um die Aufmerksamkeit hochzuhalten und dranzubleiben. |

Jede Methode hat ihre Berechtigung. Die wahre Stärke entfaltet sich aber erst im intelligenten Zusammenspiel – abgestimmt auf Ihre spezifischen Ziele und Ihre Unternehmenskultur.

In drei Schritten zum nachhaltigen Erfolg

Ein strukturiertes Vorgehen ist das A und O. Es hilft Ihnen, Ihr Programm von Anfang an auf eine solide Basis zu stellen und es kontinuierlich besser zu machen.

- Starten und Analysieren: Beginnen Sie mit einer ersten Phishing-Simulation, um eine Basis-Klickrate zu ermitteln. Diese Zahl ist Ihr Ausgangspunkt (Ihre Baseline), um zukünftige Fortschritte schwarz auf weiß messen zu können.

- Schulen und Trainieren: Führen Sie auf Basis der Ergebnisse gezielte Schulungen durch. Nutzen Sie einen Mix aus E-Learning, kurzen Videos und vielleicht einem vertiefenden Workshop, um genau die Themen anzugehen, bei denen die meisten Klicks passiert sind.

- Messen und Anpassen: Wiederholen Sie die Phishing-Simulation nach ein paar Monaten. Ist die Klickrate gesunken? Perfekt! Analysieren Sie die neuen Ergebnisse und passen Sie die nächsten Trainingsinhalte daran an. So bleiben Sie am Ball.

Dieser Kreislauf aus Messen, Schulen und Anpassen ist der Motor für eine stetige Verbesserung. Es ist ein dynamischer Prozess, der sicherstellt, dass Ihr Programm relevant bleibt und auch auf neue Bedrohungen flexibel reagiert. Gesetzliche Rahmenbedingungen wie die NIS-2-Richtlinie fordern übrigens genau solche nachweisbaren und kontinuierlichen Maßnahmen. Eine detaillierte Anleitung dazu finden Sie in unserem Beitrag zur praktischen NIS-2 Umsetzung in Deutschland.

Warum eine starke Sicherheitskultur ganz oben beginnt

Eine gelebte Awareness für IT-Sicherheit ist niemals nur ein Projekt der IT-Abteilung. Vielmehr ist sie ein direkter Spiegel der gesamten Unternehmenskultur – und diese Kultur wird maßgeblich von der Chefetage geprägt und, ganz wichtig, vorgelebt. Wenn Führungskräfte Sicherheitsrichtlinien als lästige Bürokratie abtun und umgehen, senden sie ein fatales Signal an das gesamte Team: Diese Regeln sind nicht wirklich wichtig.

Genau dieser sogenannte „Tone from the Top“ ist der alles entscheidende Hebel. Mitarbeiter orientieren sich nun einmal am Verhalten ihrer Vorgesetzten. Echtes, authentisches Engagement der Führung ist daher die wichtigste Voraussetzung, damit Sicherheitsbewusstsein nicht nur auf dem Papier existiert, sondern im täglichen Handeln verankert wird.

Authentische Sicherheitskultur aktiv vorleben

Wie können Manager also eine positive Sicherheitskultur fördern, anstatt sie unbewusst zu torpedieren? Es geht nicht um leere Appelle, sondern um konkrete, sichtbare Handlungen. Handlungen, die Vertrauen schaffen und klarmachen, wie ernst das Thema genommen wird.

- Sicherheit sichtbar machen: Sprechen Sie IT-Sicherheit proaktiv in Team-Meetings an. Teilen Sie aktuelle Bedrohungen oder, noch besser, positive Beispiele, bei denen ein Mitarbeiter einen Angriff frühzeitig erkannt und gemeldet hat.

- Offen mit Fehlern umgehen: Klickt ein Mitarbeiter auf einen Phishing-Link, ist das kein Grund für öffentliche Schuldzuweisungen. Reagieren Sie konstruktiv, nutzen Sie den Vorfall als Lernchance für alle und bedanken Sie sich ausdrücklich für die Meldung.

- Selbst ein Vorbild sein: Halten Sie sich strikt an alle Sicherheitsvorgaben, auch wenn es mal umständlicher ist. Nutzen Sie die Zwei-Faktor-Authentifizierung konsequent und hinterfragen Sie auch mal eine verdächtig erscheinende Anweisung.

Es geht darum, eine Lernkultur zu etablieren, in der sich Mitarbeiter trauen, Verdachtsfälle oder eigene Fehler zu melden – anstatt eine Kultur der Angst zu schaffen. Nur in einem solchen Klima kann die menschliche Firewall ihre volle Wirkung entfalten.

Investition in Awareness als strategische Entscheidung

Letztendlich ist die Investition in Awareness IT Security keine reine IT-Ausgabe, sondern eine strategische Führungsentscheidung. Führungskräfte, die das verstehen, schützen ihr Unternehmen nicht nur vor finanziellen Schäden und Reputationsverlust. Sie fördern ganz gezielt eine Kultur der Sorgfalt und Verantwortung.

Diese Kultur strahlt positiv auf alle Unternehmensbereiche aus und sichert den langfristigen Erfolg. Sie ist das Fundament, auf dem all die teuren technischen Sicherheitsmaßnahmen überhaupt erst richtig wirksam werden können.

Typische Fallstricke bei Awareness-Programmen und wie Sie sie vermeiden

Viele gut gemeinte Awareness-Initiativen scheitern in der Praxis, weil sie als reine Pflichterfüllung angesehen und irgendwie lieblos durchgezogen werden. Eine jährliche Schulung wird abgesessen, ein Haken auf der Compliance-Liste gesetzt – und die tatsächliche Sicherheitslage bleibt genau da, wo sie vorher war. So wird Ihre Investition in Awareness IT Security leider komplett wirkungslos.

Der wohl häufigste Fehler: Die Inhalte sind trocken, theoretisch und haben mit dem echten Arbeitsalltag der Mitarbeiter kaum etwas zu tun. Abstrakte Bedrohungsszenarien, die meilenweit von den täglichen Aufgaben entfernt sind, erzeugen keine Wachsamkeit. Im Gegenteil, sie führen zu Langeweile und einer inneren Abwehrhaltung. Wenn das Programm als lästige Pflicht empfunden wird, ist der Lerneffekt gleich null.

Ein weiterer entscheidender Fallstrick ist eine Kommunikation, die auf Schuldzuweisungen aufbaut. Klickt ein Mitarbeiter auf eine Phishing-Simulation, wird er quasi öffentlich an den Pranger gestellt. Das Ergebnis ist eine Kultur der Angst, in der Fehler aus Scham vertuscht statt gemeldet werden – das genaue Gegenteil von dem, was Sie eigentlich erreichen wollen.

Vom Pflichtprogramm zur motivierenden Kultur

Um diese Fallstricke zu umgehen, müssen Sie den Ansatz von Grund auf ändern. Statt auf trockene Fakten und Angst zu setzen, sollten Sie mit positiven und praxisnahen Methoden arbeiten, die die Leute wirklich abholen.

- Positive Verstärkung nutzen: Loben Sie Mitarbeiter öffentlich, die einen echten oder simulierten Angriff korrekt erkennen und melden. Das motiviert nicht nur den Rest des Teams, sondern zeigt auch ganz klar: Proaktives Handeln ist hier erwünscht und wird wertgeschätzt.

- Relevanz schaffen: Verwenden Sie Beispiele, die direkt aus dem Arbeitsumfeld der jeweiligen Abteilung stammen. Eine simulierte Phishing-Mail für die Buchhaltung sollte ganz anders aussehen als eine für das Marketing-Team. Nur so fühlt es sich echt an.

- Storytelling einsetzen: Erzählen Sie Geschichten, anstatt nur Regeln aufzuzählen. Eine kurze, anonymisierte Anekdote darüber, wie ein Kollege durch einen aufmerksamen Anruf einen Betrugsversuch verhindert hat, wirkt viel nachhaltiger als jeder theoretische Vortrag.

Der Schlüssel liegt darin, ein Programm zu gestalten, das Mitarbeiter befähigt und motiviert, anstatt sie zu maßregeln. Ziel ist es, ein gemeinsames Verantwortungsgefühl für die Sicherheit des Unternehmens zu schaffen.

Den Erfolg sichtbar machen und Frustration vermeiden

Dieser positive Ansatz ist umso wichtiger, da die allgemeine Verunsicherung in der Bevölkerung zunimmt. Die digitale Sicherheitslage in Deutschland verschlechtert sich seit über einem Jahrzehnt kontinuierlich. Der jährliche DsiN-Sicherheitsindex, der das subjektive Sicherheitsgefühl misst, ist erneut gesunken, was auf wachsende Besorgnis und mangelndes Wissen hindeutet. Mehr über die aktuelle digitale Sicherheitslage in Deutschland bei Statista können Sie hier nachlesen.

Indem Sie Erfolge – wie eine sinkende Klickrate bei Phishing-Tests – sichtbar machen und im Team feiern, wirken Sie dieser Verunsicherung aktiv entgegen. So wird Ihr Awareness-Programm zu einem messbar positiven Instrument, das die Moral stärkt.

Ein solches tief verankertes Sicherheitsbewusstsein ist übrigens auch bei der Nutzung externer Dienste entscheidend. Informieren Sie sich, wie eine starke Sicherheitskultur die Einführung von sicheren Cloud-Lösungen für Unternehmen optimal unterstützt und absichert.

Häufig gestellte Fragen zur Awareness IT Security

Rund um das Thema IT-Sicherheitsbewusstsein tauchen immer wieder die gleichen Fragen auf. Kein Wunder, denn das Thema ist für jedes Unternehmen erfolgskritisch. Wir haben die wichtigsten Punkte für Sie zusammengefasst und geben klare Antworten, damit Sie schnell durchblicken.

Wie oft sollten Sicherheitsschulungen stattfinden?

Die Zeiten, in denen eine jährliche Pflichtschulung ausgereicht hat, sind endgültig vorbei. Echte Sicherheitskompetenz entsteht nicht durch einen einmaligen Vortrag, sondern durch eine kontinuierliche Beschäftigung mit dem Thema. Cyberkriminelle schlafen schließlich auch nicht.

Ein moderner und wirklich wirksamer Ansatz kombiniert verschiedene Formate, die sich clever über das ganze Jahr verteilen:

- Regelmäßige, kurze Lerneinheiten: Denken Sie an monatliche E-Learning-Häppchen oder kurze Videos, die aktuelle Bedrohungen aufgreifen. Das hält das Wissen frisch, ohne zu überfordern.

- Quartalsweise Phishing-Simulationen: Nichts ist lehrreicher als die Praxis. So lässt sich der Lerneffekt direkt überprüfen und schwarz auf weiß messen, wo noch Nachholbedarf besteht.

- Situative Warnungen: Wenn eine konkrete Angriffswelle rollt – etwa eine neue Betrugsmasche per E-Mail –, braucht es eine schnelle und direkte Info an alle Mitarbeiter.

Dieser Mix hält das Thema präsent und sorgt dafür, dass die Abwehrmechanismen im Kopf Ihrer Mitarbeiter auch wirklich funktionieren, wenn es darauf ankommt.

Was ist der Unterschied zwischen Awareness und Training?

Die beiden Begriffe werden oft in einen Topf geworfen, beschreiben aber zwei ganz unterschiedliche Stufen des Lernens. Stellen Sie es sich am besten wie beim Autofahren vor.

Awareness (Bewusstsein) ist das grundlegende Wissen, dass es im Straßenverkehr Gefahren gibt. Man weiß, dass eine rote Ampel „Stopp“ bedeutet und dass es Geschwindigkeitsbegrenzungen gibt. Training (Schulung) ist die eigentliche Fahrschule. Hier lernt man, das Auto aktiv zu lenken, Gefahrensituationen frühzeitig zu erkennen und richtig zu reagieren.

Awareness ist die passive Kenntnis der Regeln. Training ist die aktive Fähigkeit, diese Regeln im Alltag anzuwenden, um sicher ans Ziel zu kommen. Ein starkes Sicherheitsprogramm braucht unbedingt beides.

Wer im Unternehmen ist für die Security Awareness verantwortlich?

Die einfache Antwort? Jeder. Die etwas ausführlichere: Es ist eine Gemeinschaftsaufgabe, die ganz oben beginnen muss. Eine starke Sicherheitskultur kann nicht allein von der IT-Abteilung verordnet werden.

Die IT-Spezialisten stellen zwar oft die Werkzeuge, das Fachwissen und die Schulungsinhalte bereit. Doch die eigentliche Verantwortung liegt bei der Geschäftsführung und den Führungskräften. Sie müssen das Thema vorleben, die Wichtigkeit betonen und sicherstellen, dass ihre Teams auch wirklich teilnehmen. Am Ende des Tages trägt aber jeder einzelne Mitarbeiter mit seinem täglichen Verhalten zur Sicherheit des gesamten Unternehmens bei – oder eben zu dessen Gefährdung.

Sichern Sie Ihre IT-Infrastruktur mit einem Partner, der höchste Standards erfüllt. Die Deeken.Technology GmbH ist nach ISO 27001 zertifiziert und Ihr Spezialist für NIS-2-Compliance. Lassen Sie uns gemeinsam Ihre digitale Zukunft sicher gestalten. Erfahren Sie mehr unter https://deeken-group.com.

05.08.2025 10:06:27

Comments