Kategorien:

Risikoanalyse IT Sicherheit: Effektive Strategien für den Schutz

Warum Risikoanalysen heute überlebenswichtig geworden sind

Die digitale Welt verändert sich ständig. Und damit auch die Gefahren für Unternehmen. Früher dachten viele, Cyberangriffe wären nur ein Problem für große Konzerne. Ich habe mit IT-Sicherheitsexperten aus verschiedenen Branchen gesprochen und eins ist klar: Diese Zeiten sind vorbei. Auch kleine und mittelständische Unternehmen, selbst solche, die sich eher im Hintergrund sehen, werden immer häufiger Opfer von Cyberkriminellen.

Ich erinnere mich an den Fall eines regionalen Handwerksbetriebs. Ransomware – alle Daten verschlüsselt, der Betrieb lahmgelegt. Keine Backups, kein Notfallplan – den Angreifern völlig ausgeliefert. Der Schaden war enorm, nicht nur finanziell, sondern auch der Vertrauensverlust bei den Kunden wog schwer.

Leider ist das kein Einzelfall. Die Bedrohungslage ist heute eine ganz andere. Firewalls und Virenscanner – die traditionellen Sicherheitsmaßnahmen – reichen einfach nicht mehr aus. Die Angreifer sind clever und nutzen gezielt Schwachstellen in Systemen und Prozessen aus. Die Zahlen sprechen für sich: 55% mehr Cyberangriffe auf deutsche Firmen im ersten Quartal 2025 im Vergleich zum Vorjahr. Besonders hart trifft es den Bildungssektor mit durchschnittlich 4484 Angriffen pro Organisation und Woche. Und Ransomware? Weltweit ein Anstieg von 126%. Mehr Informationen zu aktuellen Cyber-Sicherheitsberichten finden Sie hier.

Warum eine Risikoanalyse IT Sicherheit heute unverzichtbar ist

Gerade jetzt, wo sich die Bedrohungslage so dynamisch entwickelt, ist eine strukturierte Risikoanalyse IT Sicherheit für jedes Unternehmen überlebenswichtig – egal wie groß oder in welcher Branche. Und das ist kein einmaliges Projekt, sondern ein fortlaufender Prozess. Die Bedrohungslage ändert sich, also muss sich auch die Risikoanalyse anpassen. Erfolgreiche Unternehmen nutzen ihre Risikoanalyse als Werkzeug, das ständig weiterentwickelt und aktualisiert wird.

Was heißt das konkret? Mit einer Risikoanalyse finden Sie die Schwachstellen in Ihrem Unternehmen, bevor es die Angreifer tun. Sie können die möglichen Folgen eines Cyberangriffs abschätzen und die richtigen Schutzmaßnahmen treffen. Es geht darum, Ihre wichtigsten Daten und Systeme zu schützen und den Betrieb aufrecht zu erhalten. Lesen Sie auch unseren Artikel zum Thema IT-Sicherheit im Unternehmen: IT-Sicherheit im Unternehmen

Und: IT-Sicherheit geht alle an! Eine gute Risikoanalyse IT Sicherheit funktioniert nur, wenn alle mitmachen – vom Management bis zu den einzelnen Mitarbeitern. Nur so bekommen Sie ein vollständiges Bild der Bedrohungslage und der möglichen Auswirkungen. Auch vermeintlich sichere Branchen, wie das Gesundheitswesen, sind zunehmend im Fokus von Cyberkriminellen. Deshalb ist es wichtig, die spezifischen Risiken der eigenen Branche zu kennen und die Risikoanalyse darauf abzustimmen. Im nächsten Abschnitt schauen wir uns dann die Anatomie einer wirkungsvollen IT-Risikoanalyse genauer an.

Die Anatomie einer wirkungsvollen IT-Risikoanalyse verstehen

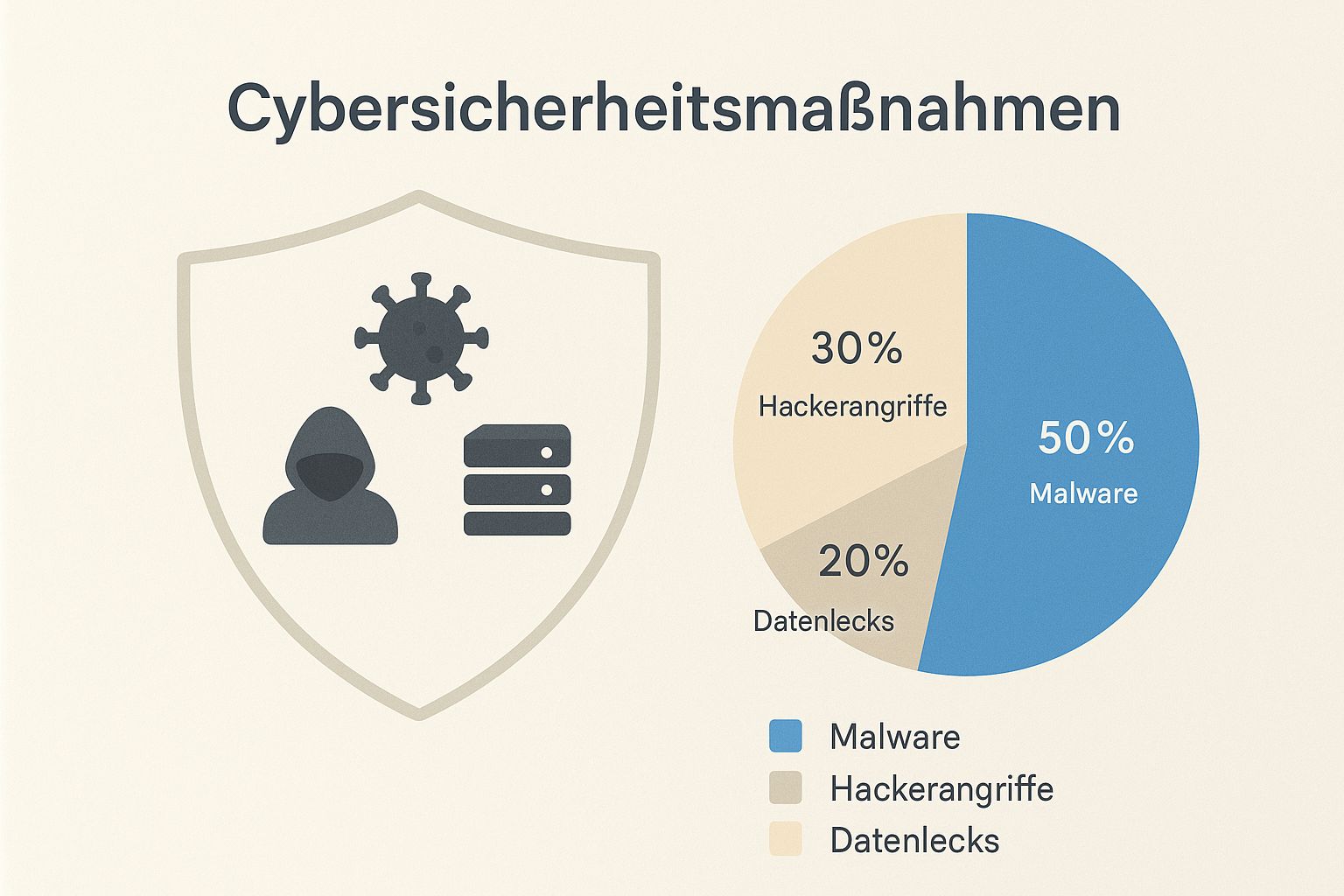

Die Infografik oben zeigt die wichtigsten Teile einer IT-Risikoanalyse: Sie veranschaulicht den digitalen Schutzschild eines Unternehmens, der ständig Angriffen wie Viren, Hackerangriffen und Datenverlusten ausgesetzt ist. Die Darstellung macht deutlich, wie komplex die Bedrohungslage ist und warum ein umfassender Sicherheitsansatz so wichtig ist.

Weg mit den komplizierten Frameworks, die in der Theorie gut klingen, in der Praxis aber oft nicht funktionieren. Eine wirklich gute IT-Risikoanalyse basiert auf drei Säulen: Bedrohung, Verwundbarkeit und Geschäftsauswirkung. Und genau hier liegt oft das Problem. Viele Unternehmen betrachten diese Punkte einzeln, anstatt zu verstehen, wie sie zusammenhängen.

Bedrohung, Verwundbarkeit und Geschäftsauswirkung – die drei Musketiere der IT-Sicherheit

Stellen Sie sich vor, Sie haben eine supermoderne Alarmanlage (Ihre IT-Sicherheit). Ein Einbrecher (die Bedrohung) will durch ein offenes Fenster (Ihre Verwundbarkeit) einsteigen. Die Alarmanlage geht los – super. Aber was ist, wenn niemand reagiert? Der Schaden (die Geschäftsauswirkung) ist trotzdem groß.

Genauso ist es bei der IT-Sicherheit. Eine Bedrohung allein ist noch kein Risiko. Erst wenn es eine Verwundbarkeit gibt, durch die die Bedrohung eindringen kann, entsteht ein Risikopotenzial. Die entscheidende Frage ist aber: Welche Auswirkung hat ein erfolgreicher Angriff auf Ihr Unternehmen? Datenverlust? Produktion steht still? Schaden für Ihren Ruf?

Ich habe mal mit einem IT-Leiter eines mittelständischen Unternehmens gesprochen, der genau diesen Fehler gemacht hat. Er hat sich nur auf die technischen Schwachstellen konzentriert und die Geschäftsprozesse komplett vergessen. Als dann ein Server mit wichtigen Kundendaten ausfiel, stand das Unternehmen tagelang still. Die Kosten? Enorm.

Bevor wir zu den Maßnahmen kommen, sollten wir uns einen Überblick über die häufigsten IT-Risiken verschaffen. Die folgende Tabelle gibt Ihnen dazu eine Hilfestellung:

| Risikokategorie | Häufige Bedrohungen | Eintrittswahrscheinlichkeit | Typische Schadenshöhe |

|---|---|---|---|

| Malware | Viren, Ransomware, Trojaner | Mittel bis Hoch | Mittel bis Hoch |

| Phishing | Gefälschte E-Mails, Webseiten | Hoch | Mittel bis Hoch |

| Hackerangriffe | Ausnutzung von Sicherheitslücken | Mittel | Hoch |

| Datenverlust | Hardware-Defekte, menschliches Versagen | Mittel | Mittel bis Hoch |

| DoS-Angriffe | Überlastung der Server | Niedrig bis Mittel | Mittel bis Hoch |

| Insider-Bedrohungen | Sabotage, Datendiebstahl | Niedrig | Hoch |

Diese Tabelle soll Ihnen einen ersten Eindruck vermitteln. Die tatsächlichen Wahrscheinlichkeiten und Schadenshöhen hängen stark von Ihrem individuellen Unternehmen ab.

Wer gehört an den Tisch? Mehr als nur die IT-Abteilung

Ein weiterer wichtiger Punkt: IT-Risikoanalyse ist nicht nur Sache der IT-Abteilung. Klar, die IT spielt eine zentrale Rolle. Aber auch andere Bereiche wie die Geschäftsführung, der Datenschutzbeauftragte und die Fachabteilungen müssen dabei sein. Warum? Weil sie die Geschäftsprozesse und die damit verbundenen Risiken am besten kennen. Nur so bekommen Sie ein vollständiges Bild der Bedrohungslage und der möglichen Folgen.

Der BSI-Lagebericht zeigt, dass die Cybersicherheitslage in Deutschland 2025 durch zunehmende Bedrohungen geprägt sein wird. Das bedeutet, dass auch vermeintlich "sichere" Branchen verstärkt ins Visier von Cyberkriminellen geraten.

Es geht darum, die richtigen Fragen zu stellen: Welche Daten sind für uns am wichtigsten? Welche Systeme sind geschäftskritisch? Was passiert, wenn diese Systeme ausfallen? Welche Auswirkungen hat ein Datenverlust auf unsere Kunden? Erst wenn Sie diese Fragen beantwortet haben, können Sie die Risiken richtig einschätzen und die passenden Maßnahmen entwickeln. Im nächsten Abschnitt geht es dann genauer um die Erfassung und Bewertung Ihrer IT-Assets.

Ihre IT-Assets richtig erfassen und bewerten

Eine wirklich gute Risikoanalyse in der IT-Sicherheit steht und fällt mit einer vollständigen Erfassung Ihrer IT-Assets. Erstaunlicherweise wird dieser Schritt oft vernachlässigt. Ich habe mit einigen IT-Verantwortlichen gesprochen, die aus teils schmerzhaften Erfahrungen gelernt haben, wie wichtig diese Bestandsaufnahme ist. Und ihre Tipps gebe ich hier direkt an Sie weiter.

Mehr als nur Hardware und Software: Was sind Ihre kritischen Assets?

Klar, bei IT-Assets denken viele zuerst an Hardware und Software: Server, Laptops, Firewalls, die üblichen Verdächtigen eben. Aber das ist nur die halbe Miete. Gerade die immateriellen Assets werden oft übersehen. Denken Sie an Kundendaten, Finanzinformationen, geistiges Eigentum oder Ihre Reputation. Gerade der Verlust dieser Dinge kann ein Unternehmen empfindlich treffen.

Ein Bekannter von mir, IT-Leiter in einem mittelständischen Unternehmen, hat mir von einem Fall erzählt, wo nach einem Hackerangriff nicht nur Daten verloren gingen, sondern auch der gute Ruf des Unternehmens ruiniert wurde. Der Imageschaden war am Ende deutlich teurer als die Datenwiederherstellung.

Strukturierte Erfassung: Den Überblick behalten in der IT-Landschaft

Wie behält man da den Überblick, gerade wenn die IT-Landschaft komplex ist? Hier helfen bewährte Methoden. Kategorisieren Sie Ihre Assets: Hardware, Software, Daten, Dokumente, immaterielle Güter. Innerhalb der Kategorien können Sie dann noch weiter unterteilen, z. B. nach Standort oder Abteilung.

Hilfreich sind auch Checklisten und Vorlagen. So vergessen Sie garantiert nichts und erfassen alle wichtigen Infos. Klar, ein kleines Unternehmen braucht keine so detaillierte Erfassung wie ein Konzern. Finden Sie den richtigen Weg für Ihre Bedürfnisse.

Die Bewertung: Welches Asset ist wirklich kritisch für Ihr Geschäft?

Nur eine Liste von Assets zu haben, reicht nicht. Sie müssen auch deren Geschäftskritikalität einschätzen. Was passiert, wenn ein Asset ausfällt oder kompromittiert wird? Welche Folgen hat das für Ihr Geschäft? Hier helfen Ausfallszenarien. Malen Sie sich den Worst Case aus.

Der Ausfall des Mailservers ist vielleicht ärgerlich, aber nicht existenzbedrohend. Der Verlust aller Kundendaten hingegen schon. Anhand dieser Bewertung können Sie dann Prioritäten setzen und Ihre Ressourcen sinnvoll einsetzen.

Schwierig zu fassende Assets: Wie bewertet man Reputation oder Know-how?

Manche Assets sind schwer zu fassen, z. B. Reputation oder das Know-how Ihrer Mitarbeiter. Wie bewertet man so etwas? Auch hier helfen Ausfallszenarien. Was passiert, wenn durch einen Datenschutzvorfall Ihr Ruf geschädigt wird? Welche Kosten entstehen, wenn Schlüsselpersonen das Unternehmen verlassen? Auch wenn diese Bewertungen subjektiver sind – sie sind wichtig.

Für die Datensammlung eignen sich Workshops mit den Fachabteilungen, Interviews mit Schlüsselpersonen oder die Auswertung vorhandener Dokumentation. Binden Sie alle relevanten Stakeholder ein. Nur so stellen Sie sicher, dass Sie kein wichtiges Asset übersehen und die Geschäftskritikalität realistisch einschätzen. Und im nächsten Abschnitt schauen wir uns dann die Bedrohungen an, die Ihre IT-Assets gefährden können.

Bedrohungen erkennen, die andere übersehen

Bei der Risikoanalyse in der IT-Sicherheit denken viele zuerst an die üblichen Verdächtigen: Viren, Hackerangriffe, Ransomware. Alles wichtig, klar. Aber die wirklich gefährlichen Bedrohungen sind oft die, die unter dem Radar fliegen. Die, die andere übersehen. Ich habe mit Sicherheitsexperten gesprochen, die täglich mit ausgeklügelten Angriffsszenarien zu tun haben. Und die haben mir gezeigt, wie man diese "blinden Flecken" systematisch aufdeckt.

Über den Tellerrand schauen: Methoden zur Bedrohungserkennung

Die meisten Risikoanalysen konzentrieren sich auf bekannte Bedrohungen. Aber was ist mit den neuen, unbekannten Gefahren? Hier hilft Threat Intelligence: Aktuelle Infos über Cyber-Bedrohungen, Angriffsmethoden und Schwachstellen. Plattformen wie das BSI bieten wertvolle Ressourcen. Aber auch der Austausch mit anderen Unternehmen und Branchenexperten ist Gold wert.

Strukturierte Brainstorming-Sessions sind eine weitere effektive Methode. Holt Experten aus verschiedenen Bereichen zusammen – IT, Sicherheit, Fachabteilungen – und diskutiert mögliche Bedrohungsszenarien. Denkt dabei auch an unwahrscheinliche, aber folgenschwere Ereignisse. Ziel ist es, das gesamte Bedrohungsspektrum zu erfassen, nicht nur die offensichtlichen Risiken.

Innen und Außen: Die verschiedenen Bedrohungsquellen

Nicht alle Bedrohungen kommen von außen. Insider-Bedrohungen, sei es durch Unachtsamkeit oder böse Absicht, können genauso gefährlich sein. Ein unzufriedener Mitarbeiter, ein verlorener USB-Stick – die Folgen können verheerend sein. Deshalb ist es wichtig, sowohl interne als auch externe Bedrohungsquellen in der Risikoanalyse der IT-Sicherheit zu berücksichtigen.

Denkt auch an die verschiedenen Angreifertypen: Seid ihr eher Ziel von organisierter Kriminalität, Hacktivisten oder staatlich gesponserten Angriffen? Die Motivation und die Fähigkeiten der Angreifer beeinflussen die Art der Bedrohung und die nötigen Schutzmaßnahmen.

Realistische Einschätzung: Die Eintrittswahrscheinlichkeit bestimmen

Wie wahrscheinlich ist es, dass eine bestimmte Bedrohung wirklich eintritt? Hier hilft die Analyse von historischen Daten und Sicherheitsvorfällen. Was ist in der Vergangenheit passiert? Welche Branchen sind besonders betroffen? Welche Angriffsmethoden werden häufig eingesetzt?

Dieser Screenshot aus dem MITRE ATT&CK Framework zeigt verschiedene Taktiken, die Angreifer verwenden. Das Framework hilft bei der Strukturierung der Bedrohungsanalyse, indem es typische Angriffsmuster visualisiert und so die Identifizierung potenzieller Schwachstellen erleichtert. Durch die systematische Betrachtung dieser Taktiken können Unternehmen ihre Abwehrstrategien gezielter ausrichten.

Verfallt aber nicht in wilde Spekulationen. Es geht darum, eine realistische Einschätzung der Eintrittswahrscheinlichkeit zu bekommen, basierend auf Fakten und Erfahrungswerten. Frameworks wie das NIST Cybersecurity Framework bieten eine gute Struktur für die Bedrohungsanalyse und helfen dabei, auch die subtilen Risiken zu erfassen.

Von der Theorie zur Praxis: Bedrohungsanalyse im Alltag

Die Bedrohungsanalyse ist kein einmaliges Projekt, sondern ein kontinuierlicher Prozess. Die Bedrohungslandschaft ändert sich ständig. Neue Angriffsmethoden entstehen, alte werden weiterentwickelt. Deshalb ist es wichtig, die Bedrohungsanalyse regelmäßig zu überprüfen und anzupassen. Nur so könnt ihr sicherstellen, dass eure Risikoanalyse in der IT-Sicherheit immer aktuell und relevant bleibt. Im nächsten Abschnitt schauen wir uns dann die Schwachstellen an, die Angreifern Tür und Tor öffnen können.

Schwachstellen aufdecken, die wirklich gefährlich sind

Bei der IT-Sicherheits-Risikoanalyse konzentrieren sich viele Unternehmen auf die schiere Menge an gefundenen Schwachstellen. Aber mal ehrlich: Eine lange Liste macht noch kein hohes Risiko. Aus meinen Gesprächen mit Penetrationstestern und Sicherheitsauditoren weiß ich: Der Schlüssel liegt darin, kritische Lücken von harmlosen Funden zu unterscheiden.

Jenseits des CVSS-Scores: Die tatsächliche Ausnutzbarkeit zählt

Klar, CVSS-Scores sind ein Anhaltspunkt. Aber sie erzählen nicht die ganze Geschichte. Ein hoher Score heißt nicht automatisch, dass die Schwachstelle in Ihrer Umgebung auch ausnutzbar ist. Ich erinnere mich an einen Kunden mit einer hoch bewerteten Schwachstelle, die aufgrund seiner Netzwerkarchitektur komplett unerreichbar war. Andererseits können scheinbar harmlose Lücken kombiniert eine gefährliche Angriffskette bilden.

Stellen Sie sich ein offenes Fenster vor – eine kleine Schwachstelle. Für sich genommen vielleicht kein Drama. Aber zusammen mit einer unverschlossenen Tür (eine weitere Schwachstelle) wird’s richtig brenzlig. Deshalb: Schwachstellen nie isoliert betrachten, sondern immer im Kontext Ihrer gesamten IT-Infrastruktur.

Manuelle Analyse: Über die Grenzen automatisierter Scanner hinaus

Automatisierte Scanner wie Nessus sind super Tools, keine Frage. Sie checken schnell und effizient viele Systeme. Aber bei Schwachstellen im Arbeitsablauf oder menschlichem Versagen stoßen sie an ihre Grenzen. Hier kommt die manuelle Analyse ins Spiel. Penetrationstests und Code-Reviews decken Lücken auf, die automatisierte Tools übersehen.

Ein erfahrener Penetrationstester denkt wie ein Angreifer und findet Schwachstellen jenseits rein technischer Lücken. Stichworte: Social Engineering oder Unachtsamkeit im Umgang mit sensiblen Daten.

Zero-Day-Exploits: Handlungsfähig bleiben trotz unbekannter Gefahren

Zero-Day-Schwachstellen – also Lücken ohne verfügbaren Patch – erfordern schnelles Handeln. Threat Intelligence hilft, den Überblick über aktuelle Bedrohungen zu behalten. Genauso wichtig: ein solider Notfallplan. Was tun im Ernstfall? Wie den Betrieb wiederherstellen? Wie mit Kunden und Partnern kommunizieren?

Proaktives Handeln ist entscheidend, auch ohne bekannte Schwachstellen. Stärken Sie Ihre Sicherheitskultur, schulen Sie Ihre Mitarbeiter und setzen Sie auf Defense-in-Depth, also vielschichtige Sicherheitsmaßnahmen.

Vom Finding zur Handlungsempfehlung: So überzeugen Sie Entscheidungsträger

Eine IT-Sicherheits-Risikoanalyse ist nur so gut wie die daraus folgenden Maßnahmen. Und die müssen vom Management verstanden und abgesegnet werden. Deshalb: Findings verständlich und handlungsorientiert präsentieren. Kein Fachchinesisch, sondern Fokus auf die Geschäftsauswirkungen. Was kostet ein Sicherheitsvorfall? Welche Risiken birgt er für den Geschäftsbetrieb?

Um die Bewertung von Schwachstellen zu erleichtern, hilft die folgende Tabelle:

Schwachstellen-Bewertung nach Praxisrelevanz

Systematische Einordnung von Vulnerabilities basierend auf realer Ausnutzbarkeit und Geschäftsauswirkung

| Schwachstellentyp | Kritikalität | Ausnutzbarkeit | Geschäftsimpact | Handlungspriorität |

|---|---|---|---|---|

| SQL-Injection | Hoch | Einfach | Datenverlust, Betriebsunterbrechung | Sofort |

| Cross-Site-Scripting | Mittel | Mittel | Datendiebstahl, Reputationsschaden | Hoch |

| Fehlende Updates | Niedrig | Schwierig | Malware-Infektion | Mittel |

Diese Tabelle ist natürlich nur ein Beispiel. Die tatsächliche Bewertung hängt von Ihrer individuellen Situation ab. Wichtig ist ein klares Bewertungssystem, das konsequent angewendet wird. Das schafft Transparenz und vereinfacht Entscheidungen.

Risiken bewerten, die das Management versteht

Nachdem wir uns Assets, Bedrohungen und Schwachstellen angesehen haben, widmen wir uns dem Herzstück: der Risikobewertung. Und genau hier liegt oft der Knackpunkt. Denn was bringt die beste Risikoanalyse in der IT-Sicherheit, wenn sie im Endeffekt nur in der Schublade verstaubt? Aus Gesprächen mit erfahrenen CISOs und IT-Leitern weiß ich, wie wichtig die richtige Präsentation der Ergebnisse ist, damit daraus konkrete Entscheidungen – und Budgets – resultieren.

Von einfach bis komplex: Methoden zur Risikobewertung

Risiken lassen sich auf verschiedene Arten bewerten. Das Spektrum reicht von einfachen, aber effektiven Ansätzen bis hin zu komplexen quantitativen Modellen. Gerade am Anfang ist eine qualitative Bewertung oft völlig ausreichend: Risiken werden nach hoch, mittel und niedrig eingestuft, basierend auf Expertenwissen und dem, was man selbst schon erlebt hat.

Will man tiefer in die Materie eintauchen, bieten sich semi-quantitative Methoden an. Hier bekommen die Kategorien Zahlenwerte zugeordnet (z. B. 1 für niedrig, 2 für mittel, 3 für hoch). Dadurch lassen sich Risiken besser vergleichen und priorisieren. Ausgereifte quantitative Modelle, die mit konkreten Wahrscheinlichkeiten und Schadenshöhen arbeiten, sind zwar komplexer, liefern aber auch präzisere Ergebnisse.

Der Schaden: Direkte und indirekte Kosten im Blick

Die Schadensbewertung ist ein essentieller Bestandteil jeder Risikoanalyse in der IT-Sicherheit. Dabei geht es nicht nur um die offensichtlichen Kosten, wie die Wiederherstellung von Daten. Denken Sie auch an die indirekten Kosten: Produktionsausfälle, Imageschäden, Bußgelder. Gerade diese indirekten Kosten werden meiner Erfahrung nach häufig unterschätzt.

Beispielsweise wird ein Online-Shop gehackt. Die direkten Kosten für die Datenwiederherstellung halten sich vielleicht in Grenzen. Der Imageschaden und der Verlust von Kundendaten können aber langfristige, negative Auswirkungen haben.

Die Wahrscheinlichkeit: Historische Daten und Branchenerfahrung nutzen

Wie wahrscheinlich ist es, dass ein bestimmtes Risiko tatsächlich eintritt? Hier helfen historische Daten und Erfahrungswerte aus der eigenen Branche. Welche Angriffe gab es in der Vergangenheit? Welche Schwachstellen wurden ausgenutzt? Welche Bedrohungen sind aktuell besonders relevant?

Fast drei von vier Befragten in Deutschland rechnen mit steigenden Cybersicherheitsbudgets. Mehr dazu erfahren Sie hier. Das verdeutlicht die wachsende Bedeutung von Investitionen in IT-Sicherheit angesichts der zunehmenden Bedrohungslage.

Vom CISO zur Geschäftsführung: Risiken verständlich kommunizieren

Die Ergebnisse der Risikoanalyse müssen für verschiedene Zielgruppen verständlich aufbereitet sein. Der CISO benötigt detaillierte technische Informationen. Die Geschäftsführung hingegen will die Geschäftsauswirkungen verstehen: Welche Risiken gefährden den Geschäftserfolg? Welche Kosten entstehen durch Sicherheitsvorfälle?

Verwenden Sie klare Sprache und anschauliche Grafiken. Vermeiden Sie Fachchinesisch. Fokussieren Sie sich auf das Wesentliche: Welches sind die größten Risiken? Welche Maßnahmen sind am dringendsten? Welche Investitionen sind notwendig? Lesen Sie auch: IT-Risikomanagement

Von der Bewertung zur Handlung: Risiken priorisieren und Maßnahmen ableiten

Die Risikobewertung ist kein Selbstzweck. Sie ist die Grundlage für konkrete Maßnahmen. Welche Risiken sollen vermieden, reduziert, übertragen oder akzeptiert werden? Cost-Benefit-Analysen helfen bei der Entscheidungsfindung: Welche Maßnahmen bringen den größten Nutzen für die Sicherheit? Welche sind am kosteneffektivsten?

Mit klaren Handlungsempfehlungen und priorisierten Maßnahmen legen Sie den Grundstein für eine erfolgreiche Sicherheitsstrategie. Im nächsten Abschnitt sehen wir uns an, wie Sie diese Maßnahmen konkret umsetzen und deren Wirksamkeit überprüfen.

Maßnahmen entwickeln, die wirklich funktionieren

Eine Risikoanalyse IT Sicherheit ohne konkrete Maßnahmen ist wie ein Sportwagen ohne Benzin – sieht zwar toll aus, bringt einen aber nicht voran. Aus eigener Erfahrung und nach vielen Gesprächen mit Sicherheitsverantwortlichen weiß ich: Der Schlüssel zum Erfolg liegt darin, aus den Analyseergebnissen handfeste Strategien zu entwickeln. Und genau da will ich Ihnen jetzt ein paar wertvolle Tipps mitgeben.

Vom Finding zum Aktionsplan: So übersetzen Sie Ergebnisse in Taten

Sie haben Ihre Risikoanalyse IT Sicherheit abgeschlossen und eine Liste mit Schwachstellen, potenziellen Bedrohungen und möglichen Auswirkungen erstellt? Super! Jetzt geht's darum, diese Erkenntnisse in einen konkreten Aktionsplan zu übersetzen. Priorisieren Sie die Risiken: Welche haben die größten Auswirkungen auf Ihr Geschäft? Welche treten am wahrscheinlichsten ein? Konzentrieren Sie sich zuerst auf die kritischen Punkte.

Nehmen wir an, Sie haben festgestellt, dass Ihre Mitarbeiter anfällig für Phishing-Angriffe sind. Dann ist eine Schulung zum Thema Social Engineering vermutlich wichtiger als die Implementierung einer neuen Firewall – auch wenn beides sinnvoll sein kann. Mit limitierten Ressourcen müssen Sie die größte Wirkung erzielen.

Cost-Benefit-Analyse: Mehr als nur Kosten vergleichen

Welche Maßnahmen lohnen sich wirklich? Die Cost-Benefit-Analyse hilft Ihnen dabei. Vergleichen Sie die Kosten der Maßnahmen mit dem potenziellen Schaden eines Sicherheitsvorfalls. Aber Achtung: Nicht nur die direkten Kosten zählen! Denken Sie auch an indirekte Kosten wie Imageschäden oder Produktionsausfälle. Gerade die langfristigen Folgen sind oft schwer zu beziffern, aber entscheidend für Ihre Entscheidungen.

Mein Tipp: Binden Sie die Fachabteilungen in die Cost-Benefit-Analyse ein. Sie kennen die Geschäftsprozesse am besten und können die Auswirkungen von Sicherheitsvorfällen realistisch einschätzen.

Risikobewältigungsstrategien: Von Vermeidung bis Akzeptanz

Es gibt verschiedene Strategien für den Umgang mit Risiken: Vermeidung, Reduzierung, Übertragung und Akzeptanz. Welche Strategie die richtige ist, hängt vom individuellen Risiko ab. Manchmal ist es sinnvoll, ein Risiko komplett zu vermeiden, z. B. durch den Verzicht auf eine bestimmte Technologie. Oft ist es aber sinnvoller, das Risiko zu reduzieren, z. B. durch Sicherheitsmaßnahmen.

Die Übertragung des Risikos an Dritte (z. B. durch eine Cyberversicherung) kann auch eine Option sein. Und manchmal ist es sogar am besten, ein Risiko bewusst zu akzeptieren, wenn die Kosten der Maßnahmen den potenziellen Schaden übersteigen. Mehr zum Schutz vor Ransomware finden Sie hier: Schutz vor Ransomware

Umsetzungsplan: Realistisch planen, Schritt für Schritt umsetzen

Ein guter Umsetzungsplan ist das A und O. Definieren Sie klare Ziele, Verantwortlichkeiten und Zeitpläne. Zerlegen Sie große Projekte in kleinere, überschaubare Schritte. So behalten Sie den Überblick und können den Fortschritt besser kontrollieren.

Wollen Sie z. B. die IT-Sicherheits-Awareness Ihrer Mitarbeiter verbessern? Starten Sie mit einer Pilotgruppe, sammeln Sie Feedback und optimieren Sie das Schulungskonzept, bevor Sie es auf alle Mitarbeiter ausrollen. So ein stufenweiser Ansatz ist oft effektiver als eine große Schulung für alle auf einmal.

Monitoring und Reporting: Den Erfolg messbar machen

Wie effektiv sind Ihre Sicherheitsmaßnahmen wirklich? KPIs und Metriken helfen Ihnen, den Erfolg zu messen. Wie viele Phishing-Mails werden noch geöffnet? Wie viele Sicherheitsvorfälle gab es im letzten Quartal? Regelmäßiges Monitoring und verständliches Reporting zeigen Ihnen, ob Ihre Maßnahmen greifen.

Erstellen Sie Dashboards und Management-Reports, um die wichtigsten Kennzahlen übersichtlich darzustellen. So können Sie den Status Ihrer IT-Sicherheits-Risikoanalyse und die Wirksamkeit Ihrer Maßnahmen transparent kommunizieren – intern wie extern.

Die Deeken.Technology GmbH unterstützt Sie gerne bei der Planung und Umsetzung Ihrer IT-Sicherheits-Risikoanalyse. Von der Bestandsaufnahme über die Risikobewertung bis hin zur Entwicklung und Implementierung von Maßnahmen – wir bieten Ihnen umfassende Beratung und passgenaue Lösungen. Besuchen Sie unsere Website und erfahren Sie mehr über unsere Leistungen im Bereich IT-Sicherheit.

12.06.2025 08:54:18

Comments