Kategorien:

Sicherer Datenaustausch für Unternehmen – Tipps & Strategien

Geschäftsdaten mal eben schnell per E-Mail zu verschicken, ist zwar bequem, aber leider auch brandgefährlich. Unverschlüsselte Anhänge oder simple Cloud-Links sind wie offene Türen für Cyberangriffe und Datenlecks. Ein moderner und sicherer Datenaustausch für Unternehmen ist deshalb keine Kür, sondern eine strategische Pflichtübung, um kritische Informationen zu schützen.

Warum E-Mail und Co. längst nicht mehr ausreichen

Tag für Tag tauschen Unternehmen sensible Daten aus – von Verträgen über Konstruktionspläne bis hin zu Personaldaten. Viele Teams verlassen sich dabei immer noch auf altbewährte, aber riskante Methoden. Eine schnelle E-Mail mit einem PDF im Anhang oder ein Link zu einem gängigen Cloud-Speicher scheint auf den ersten Blick effizient, birgt aber enorme Gefahren.

Diese traditionellen Wege sind den heutigen Bedrohungen schlicht nicht mehr gewachsen. Professionelle Hacker, aber auch automatisierte Angriffe, nehmen genau diese schwachen Glieder in der Kommunikationskette ins Visier.

Die verborgenen Risiken alltäglicher Methoden

Das größte Problem bei der E-Mail ist der Mangel an echter Kontrolle. Selbst wenn eine Transportverschlüsselung (TLS) greift, liegt die Nachricht nach dem Versand oft ungeschützt auf dem Server des Empfängers. Wer dort alles Zugriff hat, lässt sich kaum nachvollziehen. Einmal versendet, ist die Datei quasi aus der Hand gegeben.

Ähnlich sieht es bei einfachen Cloud-Speicher-Links aus. Sie werden oft unbedacht weitergeleitet, und selten wird der Zugriff nach Abschluss eines Projekts wieder entzogen. So entstehen über die Zeit unzählige ungesicherte Zugangspunkte zu vertraulichen Firmendaten.

Diese Tabelle vergleicht alltägliche Methoden zum Datentransfer und zeigt klar auf, wo die entscheidenden Sicherheitslücken liegen.

Gängige Methoden zum Datenaustausch und ihre Risiken im Überblick

| Methode | Typische Anwendung | Hauptrisiko | Sicherheitslevel |

|---|---|---|---|

| E-Mail-Anhang | Versand von Dokumenten, Rechnungen, Berichten | Keine Ende-zu-Ende-Verschlüsselung, Daten liegen ungeschützt auf Mailservern, keine Kontrolle nach Versand | Sehr niedrig |

| Standard-Cloud-Speicher | Teilen von Projektdateien, Präsentationen (z. B. via Dropbox, Google Drive) | Oft ungesicherte, frei teilbare Links, fehlende Zugriffskontrolle und -protokollierung | Niedrig |

| FTP-Server | Übertragung großer Datenmengen, oft im technischen Umfeld | Übertragung oft unverschlüsselt, veraltete Technologie, komplexe Rechteverwaltung | Niedrig bis mittel |

| USB-Sticks/Externe Festplatten | Physischer Transport von Daten | Hohes Verlust- und Diebstahlrisiko, keine Verschlüsselung ab Werk, Gefahr von Malware-Übertragung | Sehr niedrig |

Die Tabelle macht deutlich: Was bequem erscheint, ist oft ein Einfallstor für ernsthafte Probleme.

Die Realität ist, dass Bequemlichkeit oft auf Kosten der Sicherheit geht. Ein Datenleck durch eine unachtsam versendete E-Mail kann jedoch Reputationsschäden und empfindliche Bußgelder nach sich ziehen, die den vermeintlichen Effizienzgewinn bei Weitem übersteigen.

Die digitale Transformation schreitet zwar voran, doch es gibt eine gefährliche Diskrepanz. Obwohl die Digitalisierung in deutschen Betrieben zunimmt, wie Studien zeigen, droht eine Stagnation bei den Sicherheitsinvestitionen. Eine Erhebung von TechMinds verdeutlicht, dass 92 % der Unternehmen zwar Fortschritte bei der Digitalisierung sehen – etwa durch die Nutzung digitaler Dokumente und Signaturen – aber gleichzeitig planen 37 %, ihre Ausgaben in diesem Bereich zu kürzen. Mehr zu dieser besorgniserregenden Entwicklung lesen Sie in der Analyse zur Digitalisierung in Deutschland auf techminds.de.

Compliance-Anforderungen im Wandel

Gesetzliche Vorgaben wie die DSGVO stellen klare Anforderungen an den Schutz personenbezogener Daten. Der Versand solcher Informationen über ungesicherte Kanäle stellt einen direkten Verstoß dar. Ein sicherer Datenaustausch im Unternehmen ist somit nicht nur eine technische, sondern auch eine rechtliche Verpflichtung.

Wer hier fahrlässig handelt, riskiert nicht nur das Vertrauen seiner Kunden und Partner, sondern setzt langfristig den eigenen Geschäftserfolg aufs Spiel.

Technische Grundlagen für eine sichere Datenübertragung

Ein wirksamer Schutz für den Datenaustausch im Unternehmen ist keine Insellösung. Es ist vielmehr ein solides technisches Fundament, auf dem alles aufbaut. Man muss sich das wie eine mehrschichtige Verteidigung vorstellen, bei der verschiedene Technologien ineinandergreifen, um Daten wirklich lückenlos abzusichern. Ohne dieses Fundament verpuffen selbst die besten organisatorischen Regeln.

Der absolut zentrale Baustein für einen sicheren Datenaustausch für Unternehmen ist und bleibt die Verschlüsselung. Dabei müssen wir zwei kritische Zustände unterscheiden: Daten, die gerade übertragen werden (in transit), und Daten, die irgendwo gespeichert sind (at rest). Beide Zustände brauchen unterschiedliche, aber gleichermaßen wichtige Schutzmechanismen.

Verschlüsselung „in Transit“ und „at Rest“

Stellen Sie sich vor, Sie schicken etwas sehr Wertvolles mit der Post. Die Verschlüsselung in transit ist der gepanzerte Geldtransporter, der Ihre Sendung sicher von A nach B bringt. Sobald sie aber im Ziellager ankommt, braucht es dort einen massiven Tresor – und das ist die Verschlüsselung at rest.

Verschlüsselung in Transit: Diese schützt Daten, während sie aktiv über ein Netzwerk flitzen, zum Beispiel beim Upload in eine Cloud oder beim Versand einer E-Mail. Protokolle wie HTTPS (Hypertext Transfer Protocol Secure) und SFTP (SSH File Transfer Protocol) bauen dafür einen abgeriegelten Tunnel auf, durch den die Daten geschleust werden. Ohne diesen Schutz könnten Angreifer die Datenpakete einfach aus dem Netzwerk fischen und mitlesen – ein klassischer „Man-in-the-Middle“-Angriff.

Verschlüsselung at Rest: Diese sichert Daten, die auf einem Speichermedium abgelegt sind, sei es ein Server, eine Festplatte oder ein Cloud-Speicher. Selbst wenn ein Angreifer es schafft, sich physisch oder digital Zugriff auf den Speicherort zu verschaffen, sind die Daten ohne den passenden Schlüssel nur unlesbarer Datensalat und damit wertlos.

Beide Methoden sind unverzichtbar. Ein gepanzerter Transporter bringt nichts, wenn das Ziel ein offenes Lagerhaus ist. Und umgekehrt hilft der beste Tresor wenig, wenn die Daten auf dem Weg dorthin geklaut werden.

Der Goldstandard: Ende-zu-Ende-Verschlüsselung

Die Ende-zu-Ende-Verschlüsselung (E2EE) geht noch einen Schritt weiter und verbindet im Grunde beide Schutzmechanismen auf dem höchstmöglichen Niveau. Bei E2EE werden die Daten direkt auf dem Gerät des Absenders verriegelt und erst auf dem Gerät des eigentlichen Empfängers wieder aufgeschlossen.

Selbst der Anbieter der Plattform – egal ob Messenger-Dienst oder File-Sharing-Lösung – hat keine Möglichkeit, auf den Inhalt zuzugreifen. Er sieht nur Kauderwelsch. Das ist der ultimative Schutz, weil es die Anzahl potenzieller Schwachstellen radikal reduziert.

Bei der Auswahl einer Lösung für den sicheren Datenaustausch sollte die Unterstützung von Ende-zu-Ende-Verschlüsselung ein entscheidendes Kriterium sein. Sie stellt sicher, dass die Hoheit über die Daten ausschließlich bei den beteiligten Parteien verbleibt.

Sichere Protokolle und Zugriffskontrolle in der Praxis

Neben der reinen Verschlüsselung kommt es natürlich auch auf die verwendeten Protokolle und die Art des Zugriffs an. SFTP hat sich beispielsweise längst als robuster und modernerer Nachfolger des veralteten FTP durchgesetzt, da es sowohl die Anmeldung als auch die Datenübertragung über einen einzigen, gesicherten Kanal abwickelt.

Ein weiterer Schutzmechanismus, auf den man heute nicht mehr verzichten kann, ist die Zwei-Faktor-Authentifizierung (2FA). Sie dient als zusätzliche Sicherheitsebene und stellt sicher, dass selbst ein geklautes Passwort allein nicht ausreicht, um sich unbefugt Zugang zu verschaffen.

Schauen wir uns mal ein typisches Szenario in einem Ingenieurbüro an:

- Ein Ingenieur möchte große CAD-Konstruktionspläne mit einem externen Partner teilen.

- Er meldet sich bei einer sicheren Plattform an, die seine Identität per Passwort und einem Code aus seiner Authenticator-App (das ist die 2FA) prüft.

- Schon beim Hochladen der Datei wird diese per E2EE direkt auf seinem Rechner verschlüsselt.

- Die Übertragung zum Server der Plattform läuft dann über einen gesicherten SFTP- oder HTTPS-Kanal (Verschlüsselung in transit).

- Auf dem Server wird die Datei in ihrem verschlüsselten Zustand abgelegt (Verschlüsselung at rest).

Der externe Partner bekommt eine Benachrichtigung und muss sich ebenfalls per 2FA authentifizieren, um die Datei herunterzuladen und mit seinem privaten Schlüssel zu entschlüsseln. Während des gesamten Prozesses war die Datei zu keinem Zeitpunkt ungeschützt.

Die Kombination dieser Technologien bildet eine wirklich starke Verteidigungslinie. Ein umfassender Überblick über die rechtlichen und technischen Aspekte ist dabei essenziell. Lesen Sie dazu auch unseren weiterführenden Artikel, der tiefere Einblicke in die umfassende Datensicherheit für Unternehmen gibt. So stellen Sie sicher, dass Ihre technischen Maßnahmen Hand in Hand mit den Compliance-Anforderungen gehen.

Organisatorische Maßnahmen, die im Alltag funktionieren

Die beste Technik ist nutzlos, wenn die täglichen Abläufe im Unternehmen nicht mitspielen. Ein sicherer Datenaustausch im Unternehmen ist weniger eine Frage der Software, sondern vielmehr eine der gelebten Kultur und klarer Regeln. Der Fokus liegt hier also auf organisatorischen Hebeln, die im Alltag wirklich einen Unterschied machen und nicht nur auf dem Papier existieren.

Viel zu oft wird Sicherheit als rein technisches Problem gesehen. Dabei zeigt die Erfahrung immer wieder: Es sind die menschlichen und prozessualen Aspekte, die über Erfolg oder Misserfolg entscheiden. Ohne klare Leitplanken für die Mitarbeiter wird selbst das fortschrittlichste Verschlüsselungstool umgangen – schlichtweg, weil es als zu kompliziert empfunden wird.

Daten verstehen und klassifizieren

Der erste und wichtigste Schritt ist, überhaupt zu wissen, welche Daten im Unternehmen welchen Schutzbedarf haben. Nicht alle Informationen sind gleich kritisch. Eine Pressemitteilung, die ohnehin an die Öffentlichkeit geht, braucht natürlich einen anderen Umgang als sensible Forschungsdaten oder personenbezogene Kundendaten.

Eine simple, aber extrem wirkungsvolle Methode ist die Einführung eines Klassifizierungssystems. Das muss nicht übermäßig komplex sein. In der Praxis reichen oft schon drei bis vier Stufen, um echte Klarheit zu schaffen:

- Öffentlich: Informationen ohne Vertraulichkeitsanforderung (z. B. Marketingmaterial, Blogartikel).

- Intern: Daten für den Gebrauch innerhalb der Firma, deren Weitergabe aber keinen größeren Schaden anrichtet (z. B. interne Prozessdokus).

- Vertraulich: Sensible Infos, deren Offenlegung einen spürbaren Schaden verursachen könnte (z. B. Finanzberichte, Kundenlisten).

- Streng Vertraulich: Hochkritische Daten, deren Kompromittierung existenzbedrohend sein kann (z. B. Strategiepapiere, Passwörter, Personaldaten).

Sobald diese Kategorien stehen, können Sie für jede Stufe klare Handlungsanweisungen und technische Schutzmaßnahmen festlegen. Beispielsweise könnte die Regel lauten, dass „streng vertrauliche“ Daten niemals per E-Mail versendet werden dürfen, sondern nur über eine dedizierte, Ende-zu-Ende-verschlüsselte Plattform.

Zugriff nach dem „Need-to-know“-Prinzip

Ein klassischer Fehler ist es, Mitarbeitern pauschal Zugriff auf zu viele Informationen zu geben. Das „Need-to-know“-Prinzip (auch als Prinzip der geringsten Rechte bekannt) ist hier die beste Verteidigungslinie. Es besagt, dass jeder Mitarbeiter nur auf die Daten und Systeme Zugriff haben sollte, die er für seine konkreten Aufgaben zwingend benötigt.

Ein Kollege im Marketing braucht keinen Zugriff auf die Buchhaltungsdaten, und ein Entwickler benötigt keinen Einblick in die Personalakten. Klingt logisch, wird in der Praxis aber oft aus Bequemlichkeit missachtet.

Die konsequente Umsetzung des Need-to-know-Prinzips minimiert nicht nur das Risiko von vorsätzlichem Datenmissbrauch. Sie reduziert vor allem die Angriffsfläche bei einem erfolgreichen Phishing-Angriff oder einem gekaperten Benutzerkonto ganz erheblich.

Dieses Prinzip erfordert natürlich ein durchdachtes Rollen- und Rechtemanagement in allen Systemen. Der initiale Aufwand, die Zugriffsrechte sauber zu definieren und zu vergeben, zahlt sich aber langfristig durch ein massiv erhöhtes Sicherheitsniveau aus.

Die menschliche Firewall stärken

Die beste Technologie kann durch menschliches Versagen ausgehebelt werden. Deshalb ist die kontinuierliche Sensibilisierung der Mitarbeiter eine der wirksamsten organisatorischen Maßnahmen überhaupt. Langweilige Pflichtschulungen mit endlosen Textwüsten verfehlen hier aber komplett ihr Ziel.

Wirksame Schulungen sind praxisnah und greifbar. Simulierte Phishing-Kampagnen, bei denen Mitarbeiter lernen, verdächtige E-Mails zu erkennen, sind deutlich effektiver als jeder theoretische Vortrag. Zeigen Sie konkrete Beispiele aus dem Unternehmensalltag und erklären Sie die Konsequenzen eines Fehlers auf eine verständliche Weise.

Es geht nicht darum, Angst zu schüren, sondern ein gesundes Misstrauen und ein Bewusstsein für die eigene Verantwortung zu schaffen. Jeder Klick kann entscheidend sein.

Ein Plan für den Ernstfall

Was passiert, wenn trotz aller Vorkehrungen ein Sicherheitsvorfall eintritt? Panik und unkoordiniertes Handeln verschlimmern die Situation meist nur. Ein Incident-Response-Plan ist das Drehbuch für den Krisenfall. Er legt glasklar fest, wer was wann zu tun hat.

Dieser Plan sollte folgende Punkte unbedingt definieren:

- Wer ist im Krisenteam? (IT, Geschäftsführung, Rechtsabteilung, Kommunikation)

- Wie wird ein Vorfall gemeldet und bewertet?

- Welche sofortigen Maßnahmen sind zu ergreifen? (z. B. Systeme vom Netz nehmen)

- Wer kommuniziert intern und extern?

- Wie wird der Vorfall analysiert und dokumentiert?

Ein solcher Plan macht Ihr Team handlungsfähig und sorgt dafür, dass gesetzliche Meldepflichten, etwa nach der DSGVO oder NIS-2, fristgerecht erfüllt werden.

Die organisatorische Seite des Datenaustauschs bleibt eine große Herausforderung. Eine Presseinformation von Bitkom unterstreicht das: Zwar erkennen die meisten Unternehmen den Nutzen datengetriebener Geschäftsmodelle, aber nur 6 Prozent schöpfen das Potenzial ihrer Daten wirklich aus. Besonders beim Datenaustausch wird die Lücke deutlich: Während der Anteil der datenempfangenden Unternehmen von 22 auf 36 Prozent stieg, verharrt der Anteil der datenbereitstellenden Firmen bei nur 17 Prozent. Das belegt, wie stark organisatorische Hürden ein sicheres Datenökosystem ausbremsen.

Den Compliance-Dschungel erfolgreich navigieren

Rechtliche Vorgaben sind kein optionales Extra. Sie sind das Fundament für einen vertrauensvollen und sicheren Datenaustausch im Unternehmen. Die Einhaltung von Gesetzen wie der Datenschutz-Grundverordnung (DSGVO) oder branchenspezifischen Regeln ist nicht nur eine Frage der Risikominimierung – sie stärkt auch das Vertrauen von Kunden und Partnern ungemein.

Wer Compliance nur als lästiges Übel betrachtet, übersieht die strategische Chance dahinter. Denn klare Prozesse, die den gesetzlichen Anforderungen genügen, schaffen Rechtssicherheit und machen Ihr Unternehmen widerstandsfähiger gegen unvorhergesehene Ereignisse.

Die DSGVO als Kompass für den Datenaustausch

Im Zentrum fast aller Compliance-Überlegungen steht die DSGVO. Sobald personenbezogene Daten – also jegliche Informationen, die sich auf eine identifizierte oder identifizierbare Person beziehen – ausgetauscht werden, greifen ihre strengen Regeln. Und das betrifft eben nicht nur Kundendaten, sondern genauso Mitarbeiterinformationen oder Daten von Geschäftspartnern.

Ein klassisches Szenario aus der Praxis: die Zusammenarbeit mit externen Dienstleistern. Wenn Sie eine Agentur mit dem Versand Ihres Newsletters beauftragen oder die Lohnbuchhaltung auslagern, geben Sie sensible personenbezogene Daten aus der Hand. Für solche Fälle ist ein Auftragsverarbeitungsvertrag (AVV) gesetzlich zwingend vorgeschrieben.

Ein AVV ist alles andere als ein reines Formular. Er ist ein rechtlich bindender Vertrag, der ganz genau festlegt, wie der Dienstleister mit Ihren Daten umgehen muss, welche technischen und organisatorischen Maßnahmen er zu treffen hat und welche Rechte und Pflichten beide Seiten haben. Ohne einen gültigen AVV handeln Sie schlichtweg rechtswidrig.

Schauen Sie beim Abschluss eines AVV ganz genau auf die Details. Der Vertrag muss unter anderem den Umfang, die Dauer und den Zweck der Verarbeitung klar definieren und die Sicherheitsmaßnahmen des Dienstleisters ganz konkret benennen.

Datentransfer in Drittländer – hier wird es knifflig

Besondere Vorsicht ist immer dann geboten, wenn Daten die Europäische Union verlassen. Der Transfer in sogenannte Drittländer (wie die USA) ist nur unter sehr strengen Voraussetzungen erlaubt. Sie müssen sicherstellen, dass im Zielland ein angemessenes Datenschutzniveau herrscht, was oft durch sogenannte Angemessenheitsbeschlüsse der EU-Kommission bestätigt wird.

Fehlt ein solcher Beschluss, müssen Sie andere Garantien schaffen, zum Beispiel durch den Abschluss von EU-Standardvertragsklauseln. Das erhöht die Komplexität erheblich und erfordert eine wirklich sorgfältige Prüfung des jeweiligen Dienstleisters und der Rechtslage im Drittland.

Branchenspezifische Regelungen im Blick behalten

Neben der allgegenwärtigen DSGVO gibt es in vielen Sektoren zusätzliche, oft noch strengere Vorschriften. Diese sind absolut entscheidend für einen sicheren Datenaustausch in diesen Branchen:

- Gesundheitswesen: Hier gelten extrem hohe Anforderungen an den Schutz von Patientendaten (Stichworte: Sozialgeheimnis, ärztliche Schweigepflicht). Der Austausch von Gesundheitsakten oder Befunden erfordert höchste Sicherheitsstandards und oft spezielle Zertifizierungen.

- Finanzsektor: Banken und Finanzdienstleister unterliegen den strengen Vorgaben der BaFin und Regelwerken wie den MaRisk (Mindestanforderungen an das Risikomanagement). Diese umfassen auch den IT-Betrieb und den Datenaustausch.

- Öffentlicher Sektor und Kritische Infrastrukturen (KRITIS): Mit der NIS-2-Richtlinie werden die Anforderungen an die Cybersicherheit für Betreiber kritischer Infrastrukturen nochmals massiv verschärft. Das betrifft auch deren Pflichten zum sicheren Datenaustausch und zur Meldung von Sicherheitsvorfällen.

Diese branchenspezifischen Gesetze gehen oft weit über die DSGVO hinaus und müssen nahtlos in Ihre gesamte Sicherheitsstrategie integriert werden.

Auch die Gesetzgebung selbst ist dynamisch. Ein gutes Beispiel sind die Anpassungen der Meldepflichten im Warenaußenhandel ab 2025. Durch die Anhebung der Meldeschwellen, etwa von 800.000 Euro auf 3 Millionen Euro bei Wareneingängen aus der EU, entfallen für viele Unternehmen bisherige Meldepflichten. Das Statistische Bundesamt muss diese Lücken dann durch Schätzverfahren kompensieren. Das zeigt, wie wichtig es ist, bei gesetzlichen Änderungen, die den Datenaustausch mit Behörden betreffen, am Ball zu bleiben. Die genauen Details zur Intrahandelsstatistik ab 2025 können Sie direkt in der Veröffentlichung des Statistischen Bundesamtes nachlesen.

Dokumentation: Ihr entscheidender Nachweis

Sollte es mal zu einer Prüfung durch eine Aufsichtsbehörde oder ein Audit kommen, müssen Sie beweisen können, dass Sie alles Notwendige für die Datensicherheit getan haben. Eine lückenlose Dokumentation ist hier Gold wert. Führen Sie ein Verzeichnis von Verarbeitungstätigkeiten (VVT), dokumentieren Sie Ihre technischen und organisatorischen Maßnahmen (TOMs) und protokollieren Sie alle relevanten Datentransfers.

Eine solche Dokumentation ist nicht nur eine rechtliche Absicherung. Sie hilft auch intern ungemein, Prozesse klar zu strukturieren und das Bewusstsein für Datensicherheit im Unternehmen zu schärfen. Wenn Sie tiefer in dieses wichtige Thema einsteigen möchten, finden Sie in unserem Beitrag über die grundlegende Datensicherheit für Unternehmen weitere praktische Anleitungen.

Das richtige Werkzeug für Ihre Anforderungen finden

Der Markt für Software, die einen sicheren Datenaustausch im Unternehmen verspricht, ist riesig und, ehrlich gesagt, ziemlich unübersichtlich. Überall finden sich unzählige Optionen, von einfachen Verschlüsselungstools bis hin zu komplexen Enterprise-Plattformen. Die richtige Wahl zu treffen, ist deshalb keine Nebensächlichkeit, sondern eine strategische Entscheidung. Sie entscheidet über Ihre Sicherheit, Effizienz und, ganz wichtig, die Akzeptanz im Team.

Die Suche beginnt aber nicht beim Anbieter, sondern bei Ihnen selbst. Bevor Sie auch nur eine einzige Produktbroschüre zur Hand nehmen, müssen Sie Ihre eigenen Anforderungen glasklar definieren. Eine Pauschallösung, die für alle passt, gibt es einfach nicht.

Die gängigen Lösungsansätze verstehen

Um eine fundierte Entscheidung zu treffen, ist es hilfreich, die grundlegenden Kategorien von Werkzeugen zu kennen. Jede hat ihre spezifischen Stärken und typischen Einsatzgebiete.

Managed File Transfer (MFT): Das sind die Arbeitspferde unter den Datenaustauschlösungen. Spezialisierte Systeme, die für die zuverlässige und sichere Übertragung großer Datenmengen konzipiert sind. Sie glänzen oft mit Automatisierungsfunktionen, detaillierter Protokollierung und hoher Skalierbarkeit. MFT-Lösungen sind ideal, wenn der Datenaustausch ein Kernbestandteil Ihrer Geschäftsprozesse ist, wie etwa bei der Anbindung von Lieferanten oder der Verarbeitung von Transaktionsdaten.

Virtuelle Datenräume (VDR): Stellen Sie sich einen hochsicheren digitalen Tresor vor. VDRs sind perfekt für zeitlich begrenzte, extrem sensible Projekte wie Unternehmensverkäufe (M&A), Due-Diligence-Prüfungen oder die Zusammenarbeit mit externen Anwälten. Der Fokus liegt hier ganz klar auf maximaler Kontrolle, einem feingranularen Rechtemanagement und einer revisionssicheren Protokollierung jedes einzelnen Zugriffs.

Kollaborationsplattformen mit integrierter Sicherheit: Werkzeuge wie Microsoft 365 oder spezialisierte Cloud-Speicher bringen oft schon Funktionen für den sicheren Austausch mit. Ihre große Stärke liegt in der nahtlosen Zusammenarbeit im Team. Hier muss man jedoch genau hinschauen, ob die Sicherheitsfeatures, wie eine echte Ende-zu-Ende-Verschlüsselung, den eigenen Compliance-Anforderungen auch wirklich genügen.

Entscheidende Kriterien für die Auswahl

Haben Sie eine grobe Richtung, geht es an die Detailbewertung. Mit einem festen Kriterienkatalog können Sie verschiedene Anbieter objektiv vergleichen und die Spreu vom Weizen trennen.

Die benutzerfreundlichste Oberfläche ist oft der entscheidende Faktor. Eine technisch perfekte, aber umständliche Lösung wird von den Mitarbeitern umgangen, was zur Entstehung gefährlicher Schatten-IT führt. Sicherheit funktioniert nur, wenn sie im Arbeitsalltag nicht als Hürde empfunden wird.

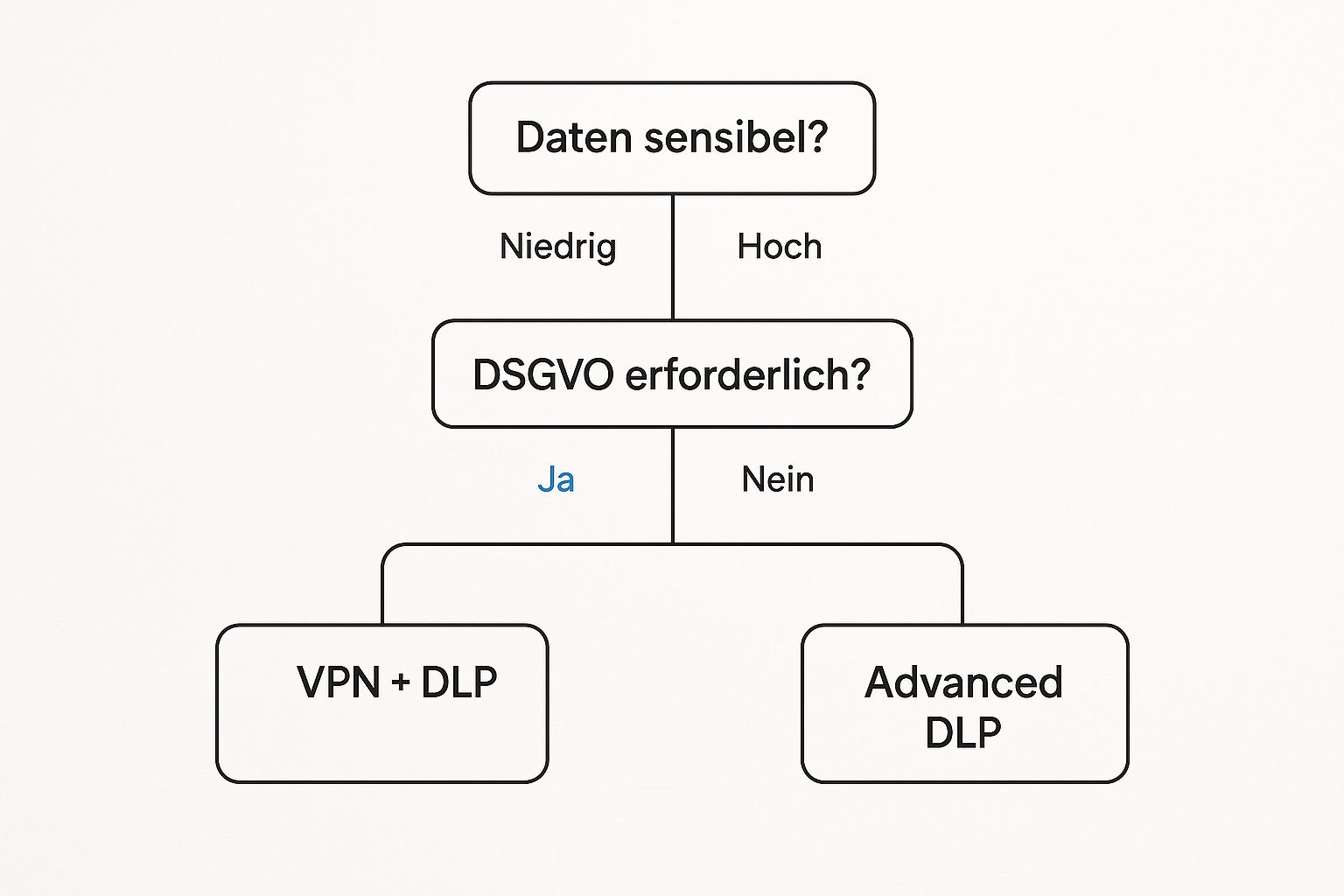

Dieser einfache Entscheidungsbaum hilft, den grundlegenden Bedarf basierend auf Datensensibilität und DSGVO-Anforderungen schnell einzuordnen.

Die Visualisierung zeigt ganz gut: Der Schutzbedarf wächst direkt mit der Sensibilität der Daten und rechtlichen Vorgaben wie der DSGVO. Das erfordert eine differenzierte Wahl der Sicherheitsmaßnahmen.

Checkliste zur Auswahl Ihrer Datenaustausch-Lösung

Bevor Sie sich für einen Anbieter entscheiden, sollten Sie eine systematische Bewertung durchführen. Die folgende Checkliste hilft Ihnen dabei, verschiedene Software-Lösungen zu vergleichen und die Prioritäten für Ihr Unternehmen festzulegen.

| Kriterium | Beschreibung | Priorität (Hoch/Mittel/Niedrig) |

|---|---|---|

| Sicherheit | Bietet die Lösung Ende-zu-Ende-Verschlüsselung? Gibt es Multi-Faktor-Authentifizierung (MFA)? Welche Zertifizierungen (z. B. ISO 27001) liegen vor? | |

| DSGVO-Konformität | Wo stehen die Server? Ein Standort in der EU ist ein klares Plus. Werden die Grundsätze der DSGVO nachweislich eingehalten? | |

| Benutzerfreundlichkeit | Ist die Oberfläche intuitiv? Wie hoch ist der Schulungsaufwand für Mitarbeiter? Fordern Sie unbedingt eine Testversion an. | |

| Integration | Gibt es eine API? Kann die Lösung an bestehende Systeme wie ERP, CRM oder Active Directory angebunden werden? | |

| Rechtemanagement | Wie detailliert lassen sich Zugriffsrechte steuern? Können individuelle Richtlinien für Abteilungen oder Projekte erstellt werden? | |

| Audit-Trail | Ist die Protokollierung aller Aktivitäten lückenlos, verständlich und revisionssicher? Das ist für Compliance und Vorfallanalysen unerlässlich. | |

| Skalierbarkeit | Wächst die Lösung mit Ihrem Unternehmen mit? Wie einfach lassen sich Nutzer, Speicherplatz und Funktionen anpassen? | |

| Support & Service | Welchen Support bietet der Anbieter? Gibt es einen deutschen Ansprechpartner? Wie sind die Reaktionszeiten im Problemfall? |

Diese Liste dient als solide Basis. Ergänzen Sie sie ruhig um unternehmensspezifische Punkte, um die bestmögliche Entscheidung zu treffen. Eine sorgfältige Auswahl zahlt sich langfristig immer aus.

Die Auswahl des richtigen Werkzeugs ist ein zentraler Baustein, der eng mit der fortschreitenden Transformation Ihres Unternehmens verknüpft ist. Um diesen Prozess strategisch zu gestalten, finden Sie in unserem Artikel zur Digitalisierung in Unternehmen wertvolle Impulse und Anleitungen.

Nehmen Sie sich wirklich Zeit für diesen Prozess. Eine überstürzte Entscheidung kann teure Nachbesserungen oder, im schlimmsten Fall, ein kostspieliges Datenleck zur Folge haben.

Die häufigsten Fragen zum sicheren Datenaustausch im Unternehmensalltag

Selbst mit der besten Strategie und den modernsten Werkzeugen tauchen im Arbeitsalltag immer wieder konkrete Fragen auf. Das ist ganz normal. Wir haben hier die häufigsten Anliegen gesammelt, die uns in der Praxis begegnen, und geben Ihnen klare, verständliche Antworten. Betrachten Sie diesen Abschnitt als Ihr kompaktes Nachschlagewerk für die typischen Herausforderungen.

Reicht eine E-Mail mit TLS-Verschlüsselung für vertrauliche Daten aus?

Kurz gesagt: Nein, für wirklich sensible Informationen ist das zu wenig. Man muss sich das so vorstellen: Die Transport Layer Security (TLS) verschlüsselt eine E-Mail nur auf ihrem Transportweg durch das Internet – ähnlich wie ein versiegelter Briefumschlag.

Sobald die Nachricht aber den Mailserver des Empfängers erreicht, ist dieser Schutz auch schon wieder passé. Dort liegt die E-Mail dann oft unverschlüsselt und ist theoretisch für jeden mit Zugriff auf den Server lesbar. Für echten Schutz, bei dem nur Absender und Empfänger die Inhalte entschlüsseln können, führt kein Weg an einer echten Ende-zu-Ende-Verschlüsselung vorbei.

Welche Rolle spielt der Faktor Mensch bei der Datensicherheit?

Der Mensch ist und bleibt oft das schwächste Glied in der Kette. Sie können die robustesten technischen Maßnahmen implementieren – eine einzige unachtsame Handlung kann alles zunichtemachen. Die größten Risiken entstehen fast immer durch menschliches Verhalten:

- Phishing-Angriffe: Ein Klick auf einen bösartigen Link, und schon sind Zugangsdaten in den falschen Händen.

- Schwache Passwörter: Leicht zu erratende oder mehrfach verwendete Passwörter sind eine offene Einladung für Angreifer.

- Unbedachtes Teilen: Vertrauliche Dokumente werden schnell mal über private Messenger oder ungeschützte Cloud-Dienste verschickt.

Regelmäßige, praxisnahe Sicherheitsschulungen sind daher keine lästige Pflicht, sondern eine entscheidende Investition. Sie schärfen das Bewusstsein und machen Ihre Mitarbeiter zur ersten und wirksamsten Verteidigungslinie Ihres Unternehmens.

Was genau ist der Unterschied zwischen SFTP und FTPS?

Beide Protokolle sorgen für eine sichere Dateiübertragung, aber ihre technische Grundlage ist verschieden. SFTP (SSH File Transfer Protocol) baut auf dem SSH-Protokoll auf und wickelt die komplette Kommunikation – also Befehle und Daten – über einen einzigen, verschlüsselten Kanal ab. Das macht es in der Regel einfacher, es durch Firewalls zu schleusen.

FTPS (FTP over SSL/TLS) ist dagegen eine sichere Erweiterung des alten, unsicheren FTP-Protokolls. Es nutzt getrennte Kanäle für Befehle und die eigentliche Datenübertragung. Das kann die Konfiguration in modernen Netzwerken schon mal komplizierter machen. Heute gilt SFTP für den sicheren Datenaustausch im Unternehmen meist als die modernere und robustere Wahl.

Muss ich interne Daten genauso streng schützen wie externe?

Ja, unbedingt. Die Annahme, die größte Gefahr lauere nur außerhalb der eigenen vier Wände, ist ein gefährlicher Trugschluss. Statistiken zeigen immer wieder, dass ein erheblicher Teil der Sicherheitsvorfälle und Datenlecks intern entsteht – ob durch böswillige Absicht, menschliches Versagen oder kompromittierte Mitarbeiterkonten.

Ein einheitlich hoher Sicherheitsstandard für alle Datenübertragungen ist der einzig wirksame Ansatz. Er schützt Ihr Unternehmen umfassend vor internen wie externen Bedrohungen und schließt die gefährlichen Lücken, die eine zu lockere Handhabung interner Daten unweigerlich reißt.

Ein umfassender Schutz Ihrer Unternehmensdaten erfordert einen Partner, der sowohl die technischen als auch die organisatorischen Anforderungen versteht. Die Deeken.Technology GmbH unterstützt Sie als ISO 27001 zertifizierter IT-Dienstleister dabei, eine robuste und praxistaugliche Strategie für den sicheren Datenaustausch zu implementieren. Kontaktieren Sie uns für eine individuelle Beratung auf https://deeken-group.com.

02.07.2025 08:43:26

Comments