Eine moderne IT-Infrastruktur aufzubauen, bedeutet heute viel mehr als nur ein paar Server im Keller zu betreiben. Es geht darum, das digitale Nervensystem Ihres Unternehmens zu schaffen – eine flexible, sichere und skalierbare Basis, die jede einzelne Geschäftsentscheidung und jeden Prozess nicht nur unterstützt, sondern aktiv beschleunigt.

Was eine moderne IT Infrastruktur wirklich ausmacht

Vergessen Sie das alte Bild von blinkenden Server-Racks in einem verschlossenen Raum. Die IT-Infrastruktur von heute ist ein dynamisches Ökosystem aus Hardware, Software, Netzwerken und, ganz entscheidend, intelligent genutzten Cloud-Diensten. Sie ist das Fundament, auf dem Ihre Innovationskraft und Ihr Wachstum ruhen. Ohne diese solide Basis sind die meisten Digitalisierungsprojekte von vornherein zum Scheitern verurteilt.

Die Bausteine einer zukunftsfähigen IT

Jede wirklich robuste Infrastruktur besteht aus mehreren Kernkomponenten, die perfekt aufeinander abgestimmt sein müssen. Stellen Sie sich diese Elemente am besten wie die Organe Ihres digitalen Organismus vor:

- Hardware: Das ist das physische Fundament. Dazu gehören Server, Computer, Speichersysteme (Storage) und Netzwerkgeräte wie Switches oder Router. Die richtige Auswahl entscheidet hier über die grundlegende Leistungsfähigkeit und Zuverlässigkeit.

- Software: Hier sitzt die Intelligenz, die alles steuert. Gemeint sind Betriebssysteme, Datenbanken, Webserver und natürlich Ihre spezifischen Geschäftsanwendungen wie ERP- oder CRM-Systeme.

- Netzwerk: Das sind die Kommunikationsadern. Ein schnelles und vor allem sicheres Netzwerk verbindet alle Komponenten – vom lokalen LAN im Büro über verteilte Standorte bis hin zur globalen Anbindung über das Internet.

Diese klassischen Bausteine werden heute durch die enorme Flexibilität der Cloud ergänzt. Das führt uns direkt zu den modernen Betriebsmodellen, die Ihnen zur Verfügung stehen.

On-Premise, Cloud oder Hybrid – Eine strategische Entscheidung

Früher war die Sache klar: Man hat alles selbst im eigenen Rechenzentrum betrieben (On-Premise). Heute haben Sie die Wahl zwischen verschiedenen Cloud-Modellen, die jeweils ganz spezifische Stärken haben.

Hier ist ein schneller Überblick über die Vor- und Nachteile gängiger Infrastrukturmodelle, der Ihnen hilft, die richtige strategische Entscheidung für Ihr Unternehmen zu treffen.

Vergleich der Betriebsmodelle einer IT Infrastruktur

| Modell | Vorteile | Nachteile | Ideal für |

|---|---|---|---|

| On-Premise | Volle Kontrolle über Daten & Hardware, hohe Anpassbarkeit, potenziell geringere laufende Kosten nach Anfangsinvestition. | Hohe Anfangsinvestition (CAPEX), Eigenverantwortung für Wartung, Sicherheit & Skalierung. | Unternehmen mit strengen Compliance-Vorgaben, sensiblen Daten oder sehr spezifischen Hardware-Anforderungen. |

| Cloud (IaaS/PaaS) | Hohe Skalierbarkeit, Flexibilität, Pay-per-Use-Modell (OPEX), keine Hardware-Wartung. | Abhängigkeit vom Anbieter, potenzielle Kostenkontrolle schwierig, Datensicherheit muss aktiv gemanagt werden. | Wachsende Unternehmen, Start-ups, Projekte mit variabler Last (z. B. Webshops), Entwicklungs- & Testumgebungen. |

| Cloud (SaaS) | Sofort einsatzbereit, keine Wartung, automatische Updates, standortunabhängiger Zugriff. | Geringe Anpassungsmöglichkeiten, Abhängigkeit von der Produkt-Roadmap des Anbieters, Integrationsaufwand. | Standard-Geschäftsprozesse wie E-Mail (Microsoft 365), CRM (Salesforce), HR oder Kollaboration. |

| Hybrid Cloud | Kombination der Vorteile: Kontrolle über Kerndaten (On-Premise) und Flexibilität der Cloud für andere Dienste. | Höhere Komplexität in Management & Orchestrierung, erfordert Know-how für die nahtlose Integration beider Welten. | Die meisten etablierten Unternehmen, die das Beste aus beiden Welten nutzen wollen: Sicherheit und Skalierbarkeit. |

In der Praxis hat sich für die meisten mittelständischen Unternehmen ein hybrides Modell als Goldstandard erwiesen. Es erlaubt, die Vorteile beider Welten clever zu kombinieren: Sensible Kerndaten bleiben sicher im eigenen Haus (On-Premise), während flexible, skalierbare Dienste wie Webshops oder Entwicklungsumgebungen in die Cloud ausgelagert werden.

Ein gutes Beispiel aus unserer Praxis: Ein mittelständisches Produktionsunternehmen betreibt sein ressourcenintensives ERP-System weiterhin auf dedizierten Servern im eigenen Haus. Gleichzeitig setzen Vertrieb und Marketing vollständig auf Cloud-basierte SaaS-Lösungen. Das Ergebnis war eine Kostenreduktion um 20 % bei einer spürbaren Erhöhung der Systemverfügbarkeit.

Eine leistungsfähige und stabile Netzwerkanbindung ist dabei natürlich die Grundvoraussetzung. Der voranschreitende Glasfaserausbau in Deutschland legt hier die entscheidende Basis für Gigabit-Netze, die Homeoffice und datenintensive Cloud-Anwendungen überhaupt erst praxistauglich machen. Auf oeffentliche-it.de finden Sie mehr zum aktuellen Stand des Glasfaserausbaus.

Letztlich geht es darum, eine Infrastruktur zu schaffen, die nicht nur stillschweigend funktioniert, sondern Ihr Geschäft aktiv voranbringt. Sie muss skalierbar sein, um mit Ihnen zu wachsen, sicher, um Ihre digitalen Werte zu schützen, und ausfallsicher, damit der Betrieb jederzeit reibungslos läuft.

Strategische Planung und Design Ihrer Infrastruktur

Eine stabile, zukunftsfähige IT-Infrastruktur fällt nicht vom Himmel. Sie entsteht auch nicht, indem man einfach nur neue Hardware kauft oder schnell ein Cloud-Paket bucht. Das eigentliche Fundament für den Erfolg legen Sie viel früher: in der strategischen Planung. Ohne eine klare Vision und einen durchdachten Plan riskieren Sie, eine teure, ineffiziente und unsichere Umgebung zu schaffen, die Ihr Geschäft ausbremst statt es voranzubringen.

Sehen Sie diesen Planungsprozess als Ihre wichtigste Absicherung gegen Fehlinvestitionen. Er sorgt dafür, dass jede einzelne Komponente, die Sie später beschaffen, einem klaren Zweck dient und direkt auf Ihre Unternehmensziele einzahlt. Fangen wir also mit dem Wichtigsten an: dem ehrlichen Blick auf Ihre tatsächlichen Bedürfnisse.

Das Fundament: eine saubere Anforderungsanalyse

Noch bevor Sie über Server, Firewalls oder Cloud-Anbieter nachdenken, steht eine tiefgehende Anforderungsanalyse an. Hier geht es darum, ein lückenloses Bild davon zu bekommen, was die IT heute leisten muss und – was noch viel wichtiger ist – was sie in drei bis fünf Jahren stemmen können sollte.

Stellen Sie sich dabei ganz konkrete Fragen:

- Welche Geschäftsprozesse sind wirklich kritisch? Die Verfügbarkeit eines ERP-Systems in der Produktion hat eine völlig andere Priorität als ein internes Wiki für die Dokumentation.

- Wie viele Mitarbeiter müssen produktiv sein? Denken Sie hier nicht nur an die aktuelle Belegschaft, sondern auch an geplantes Wachstum und die zunehmenden Anforderungen an mobiles oder Remote-Arbeiten.

- Welche Anwendungen laufen im Unternehmen? Listen Sie alle Kernapplikationen auf – von Datenbanken über Fachanwendungen bis zu Kommunikations-Tools – und schätzen Sie deren Bedarf an Leistung und Speicherplatz realistisch ein.

- Mit welchen Datenmengen rechnen wir? Versuchen Sie, das Datenwachstum zu prognostizieren, um Speicherengpässe von vornherein auszuschließen.

Ein klassischer Fehler ist, diese Analyse allein im stillen Kämmerlein der IT-Abteilung durchzuführen. Holen Sie unbedingt die Leute mit ins Boot, die tagtäglich mit den Systemen arbeiten müssen – von der Geschäftsführung über den Vertrieb bis hin zur Produktion. Nur so bekommen Sie ein wirklichkeitsgetreues Bild der Anforderungen.

Die Wahl der richtigen Architektur

Mit einem klaren Anforderungskatalog in der Hand können Sie sich an die große Architekturfrage wagen. Die Entscheidung, ob Sie auf eine Lösung im eigenen Haus (On-Premise), in der Cloud oder auf einen Mix aus beidem setzen, ist eine der weitreichendsten überhaupt.

- On-Premise: Hier behalten Sie die maximale Kontrolle. Das ist oft die erste Wahl für Unternehmen mit sehr strengen Compliance-Vorgaben oder extrem spezifischen Performance-Anforderungen, die sich in der Cloud nur schwer abbilden lassen.

- Cloud-Lösungen: Die großen Pluspunkte sind hier Flexibilität, quasi unbegrenzte Skalierbarkeit und ein verbrauchsabhängiges Kostenmodell. Sie zahlen nur, was Sie nutzen (OPEX statt CAPEX).

- Hybride Modelle: Diese Ansätze kombinieren das Beste aus beiden Welten und sind für die meisten mittelständischen Unternehmen unserer Erfahrung nach der ideale Weg.

Die Entscheidung ist selten ein klares Ja oder Nein. Ein ganz typisches Szenario aus der Praxis: Das hochsensible ERP-System mit den Kerndaten des Unternehmens läuft sicher im eigenen Rechenzentrum, während der Webshop und die Kollaborationstools flexibel und skalierbar in der Cloud betrieben werden.

An dieser Stelle kommen Cloud-Modelle wie Infrastructure as a Service (IaaS) ins Spiel. Sie geben Ihnen die Freiheit, virtuelle Server, Speicher und Netzwerke ganz nach Bedarf anzumieten. Wenn Sie mehr darüber erfahren möchten, lesen Sie unseren umfassenden Artikel zu Was ist IaaS. Genau diese Flexibilität erlaubt es Ihnen, auf Lastspitzen zu reagieren, ohne dafür auf Vorrat teure Hardware anschaffen zu müssen.

Budget und Ressourcen realistisch planen

Jede noch so brillante Strategie ist wertlos ohne eine solide finanzielle Grundlage. Ein realistisches Budget ist nicht nur für den Startschuss entscheidend, sondern auch, um das Projekt erfolgreich abzuschließen und die Infrastruktur langfristig am Laufen zu halten.

Denken Sie bei der Kalkulation nicht nur an die offensichtlichen Posten, sondern auch an die versteckten Kosten:

- Anschaffungskosten (CAPEX): Hardware, Softwarelizenzen, Netzwerkausrüstung.

- Betriebskosten (OPEX): Strom, Kühlung, Wartungsverträge, Cloud-Abonnements.

- Personalkosten: Gehälter für Administratoren, Budgets für externe Dienstleister und notwendige Schulungen.

- Sicherheitskosten: Lizenzen für Firewalls, Endpoint-Schutz und eventuell Kosten für externe Audits (z. B. nach ISO 27001).

Erstellen Sie eine detaillierte Aufstellung und planen Sie unbedingt einen Puffer von mindestens 10–15 % für Unvorhergesehenes ein. Eine saubere Planung in dieser Phase schützt Sie vor späteren Budgetkürzungen, die am Ende die Sicherheit oder die Leistungsfähigkeit Ihrer neuen Infrastruktur gefährden könnten.

Jetzt wird’s praktisch: So setzen Sie Ihre IT-Infrastruktur um

Die Strategie steht, der Plan ist gemacht – jetzt geht es ans Eingemachte. In dieser Phase verwandeln wir die theoretischen Entwürfe in eine funktionierende, stabile und leistungsfähige IT-Landschaft. Hier zeigt sich, ob die Planung gut war. Es ist die handwerkliche Arbeit, bei der Server installiert, Netzwerke konfiguriert und Anwendungen bereitgestellt werden, damit am Ende alles genau so läuft, wie Ihr Unternehmen es braucht.

Der beste Weg dorthin führt über kleine, beherrschbare Schritte. Statt zu versuchen, das Mammutprojekt auf einen Schlag zu stemmen, hat sich ein agiles Vorgehen in der Praxis bewährt. So sehen Sie schnell erste Ergebnisse, können aus dem Prozess lernen und halten das Risiko klein. Jedes Puzzleteil, von der Hardware bis zur kleinsten Konfiguration, muss dabei sorgfältig ins Gesamtbild eingefügt werden.

Vom leeren Rack zum laufenden System

Auch im Zeitalter der Cloud fängt vieles noch ganz handfest an: im Serverraum. Das Fundament wird oft physisch gelegt. Das bedeutet, Server sauber in Racks zu montieren, Netzwerk-Switches präzise zu verkabeln und Storage-Systeme anzubinden. Hier ist Genauigkeit alles. Ein unsauber verlegtes Kabel kann später stundenlange Fehlersuchen verursachen.

Steht die Hardware, folgt der Aufbau der logischen Ebene. Meistens geht es hier um die Konfiguration von virtuellen Maschinen (VMs), die heute das Rückgrat fast jeder modernen IT bilden. Dank Virtualisierung können Sie die Power eines physischen Servers geschickt aufteilen und für viele verschiedene, voneinander getrennte Systeme nutzen.

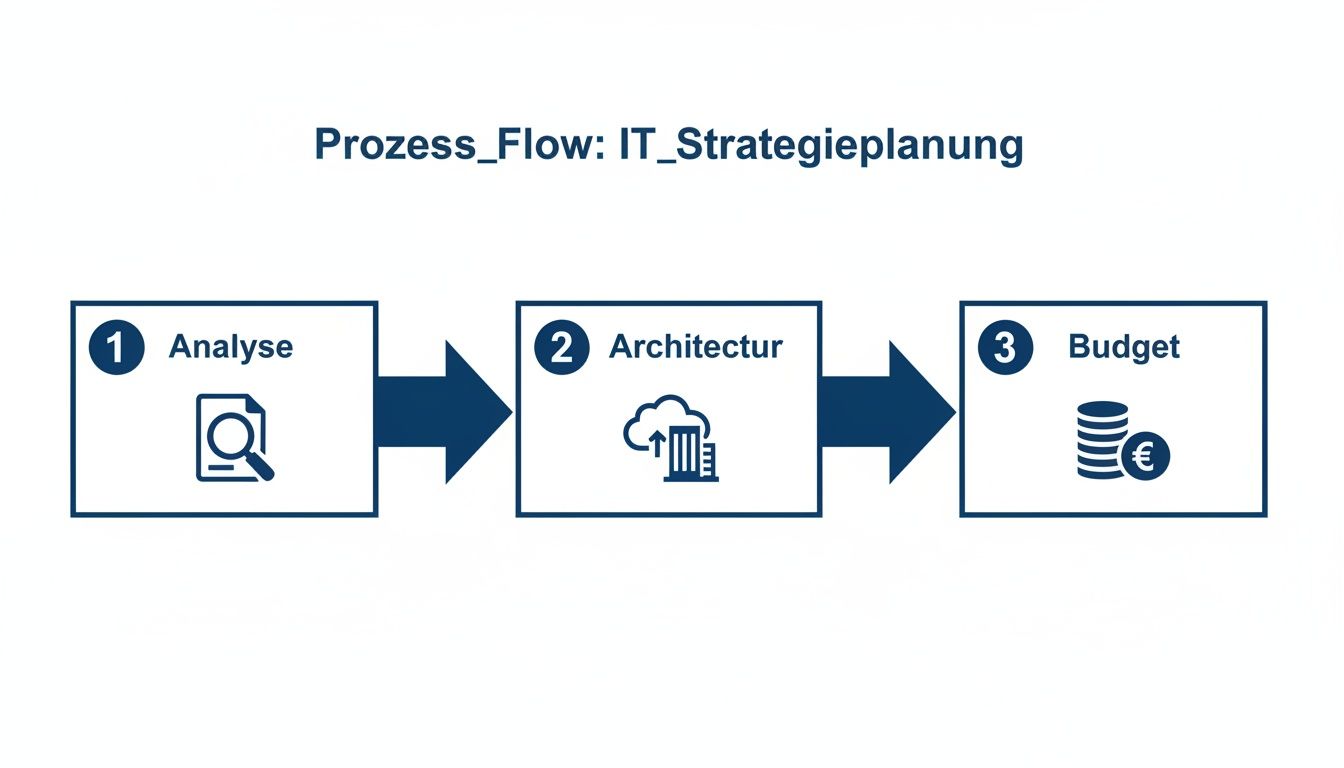

Dieser ganze Prozess lässt sich grob in drei Kernbereiche unterteilen: Zuerst die Analyse, dann die Architektur und schließlich das Budget.

Diese drei Bereiche sind untrennbar miteinander verwoben und bilden die Basis für jede erfolgreiche Umsetzung.

Die Netzwerkarchitektur ist Ihre erste Verteidigungslinie

Ein Punkt, der oft sträflich vernachlässigt wird, ist die Netzwerkarchitektur. Ein „flaches“ Netzwerk, in dem jeder Server mit jedem Client sprechen kann, ist ein offenes Scheunentor für Angreifer. Ein einziger infizierter Laptop könnte im schlimmsten Fall das gesamte Unternehmen lahmlegen.

Deshalb ist die Netzwerksegmentierung keine Option, sondern eine Notwendigkeit. Sie teilen Ihr Netzwerk in logische Zonen auf, zum Beispiel so:

- Produktionsnetz: Der Hochsicherheitstrakt für Ihre kritischen Server und Anwendungen.

- Büronetz: Hier arbeiten Ihre Mitarbeiter an ihren Rechnern.

- Gästenetz: Ein komplett isolierter Bereich für das Besucher-WLAN.

- DMZ (Demilitarisierte Zone): Ein Puffer für Server, die aus dem Internet erreichbar sein müssen (z. B. Web- oder Mailserver).

Zwischen diese Zonen schalten Sie Firewalls, die den Datenverkehr streng kontrollieren. So erlauben Sie nur das, was absolut notwendig ist. Das macht es einem Angreifer ungleich schwerer, sich nach einem ersten Einbruch im Netzwerk auszubreiten.

Aus der Praxis: Ein E-Commerce-Start-up, das wir begleitet haben, begann mit einer minimalistischen Cloud-Infrastruktur für den Webshop. Schnell und agil. Nach dem erfolgreichen Start wurde schrittweise erweitert: Zuerst kam ein internes Warenwirtschaftssystem (On-Premise) hinzu, dann ein separates Entwicklungsnetzwerk. Beide waren streng voneinander getrennt. Dieser phasenweise Aufbau hat das anfängliche Risiko minimiert und für eine extrem schnelle Markteinführung gesorgt.

Partner und Dienstleister: Wählen Sie mit Bedacht

Die wenigsten Unternehmen stemmen den Aufbau einer kompletten IT-Infrastruktur allein. Sie werden Partner brauchen – für Hardware, Cloud-Dienste oder spezialisierte Beratung. Die Auswahl der richtigen Partner ist dabei ein entscheidender Erfolgsfaktor.

Schauen Sie nicht nur auf den Preis. Prüfen Sie potenzielle Partner auf Herz und Nieren:

- Nachgewiesene Expertise: Hat der Dienstleister relevante Zertifizierungen, etwa nach ISO 27001?

- Klare SLAs: Sind Reaktions- und Lösungszeiten in den Service-Level-Agreements (SLAs) festgeschrieben?

- Erfolgsgeschichten: Kann der Anbieter Referenzen oder Fallstudien aus Ihrer Branche vorweisen?

- Support-Qualität: Wie schnell und kompetent reagiert der Support, wenn es wirklich brennt?

Ein guter Partner ist mehr als ein reiner Abarbeiter. Er denkt mit, stellt die richtigen Fragen und bringt von sich aus Ideen ein, wie man Dinge besser machen kann.

Dokumentation: Ihre Lebensversicherung für den Ernstfall

Ganz am Ende der Implementierung kommt eine Aufgabe, die oft als lästig empfunden, aber später Gold wert ist: die lückenlose Dokumentation. Jede Konfiguration, jedes Passwort (natürlich sicher in einem Passwort-Manager hinterlegt), jeder Netzwerkplan – alles muss festgehalten werden.

Diese Dokumentation ist Ihre Absicherung für den laufenden Betrieb. Sie hilft neuen Kollegen, sich schnell zurechtzufinden, und ist im Störungsfall die Grundlage für eine schnelle Lösung. Ohne eine saubere Doku wird jede kleine Änderung zum Glücksspiel. Nehmen Sie sich die Zeit dafür, Sie werden es sich später danken.

Sicherheit und Compliance von Anfang an mitdenken

Wer heute eine moderne IT-Infrastruktur plant, kann sich einen nachträglich aufgesetzten Sicherheitsansatz schlicht nicht mehr leisten. Viel zu oft sehe ich in der Praxis, dass erst alles zum Laufen gebracht wird und man dann versucht, irgendwie ein Sicherheitspflaster draufzukleben. Das ist nicht nur teuer und ineffizient, sondern in der aktuellen Bedrohungslage schlichtweg fahrlässig.

Sicherheit muss von der ersten Minute an in jedem einzelnen Baustein Ihrer Infrastruktur fest verankert sein.

Dieses Prinzip nennen wir Security by Design. Es bedeutet, dass jede Komponente – vom Netzwerk-Switch über den Server bis hin zur Cloud-Anwendung – von Grund auf unter Sicherheitsaspekten ausgewählt, konfiguriert und integriert wird. Sicherheit ist hier kein optionales Extra, sondern eine fundamentale Eigenschaft des gesamten Systems.

Was wirklich zählt: fundamentale Sicherheitsmaßnahmen in der Praxis

Um Security by Design konkret umzusetzen, müssen Sie Ihre Infrastruktur auf mehreren Ebenen gleichzeitig absichern. Fangen wir mit den absoluten Grundlagen an, die jede robuste IT-Umgebung ausmachen.

-

Identitäts- und Zugriffsmanagement (IAM): Wer darf was? Diese Frage ist zentral. Hier gilt das Principle of Least Privilege: Jeder bekommt nur die Rechte, die er für seine Arbeit zwingend braucht. Ein Mitarbeiter aus dem Marketing hat in der Buchhaltungsdatenbank nichts zu suchen. Moderne IAM-Systeme setzen diese Regeln konsequent durch, idealerweise abgesichert durch eine Multi-Faktor-Authentifizierung (MFA).

-

Netzwerksicherheit: Ihre Firewall sollte standardmäßig alles blockieren und nur explizit erlaubte Verbindungen durchlassen – nicht umgekehrt. Wie schon erwähnt, ist die Segmentierung Ihres Netzwerks in verschiedene Zonen (z. B. Produktion, Büro, Gäste-WLAN) eine der wirksamsten Methoden, um die Ausbreitung von Schadsoftware im Keim zu ersticken.

-

Endgerätesicherheit (Endpoint Security): Jeder Laptop, jedes Smartphone, jeder Server ist ein potenzielles Einfallstor. Ein aktueller Virenschutz, lückenloses Patch-Management und eine zentrale Verwaltung der Geräte sind hier keine Kür, sondern Pflicht. Nur so können Sie Sicherheitsrichtlinien flächendeckend durchsetzen.

Ein Fall aus meiner Beratungspraxis macht das schmerzlich deutlich: Ein Finanzdienstleister hatte die Trennung seiner Entwicklungs- und Produktivumgebungen vernachlässigt. Ein Angreifer fand eine Lücke in einer Testanwendung, drang darüber ein und konnte sich von dort aus Zugriff auf die hochsensiblen Kundendaten im Produktivsystem verschaffen. Der Schaden war immens und hätte durch saubere Netzwerksegmentierung und strikte Zugriffskontrollen verhindert werden können.

Regulatorische Anforderungen wie NIS-2 und ISO 27001 meistern

Neben der reinen Technik rücken gesetzliche und normative Vorgaben immer stärker in den Vordergrund. Wer heute eine professionelle IT-Infrastruktur aufbauen will, kommt an Themen wie der NIS-2-Richtlinie oder der ISO 27001 nicht mehr vorbei.

Diese Regelwerke fordern einen systematischen, dokumentierten und nachweisbaren Ansatz für Informationssicherheit. Es reicht nicht mehr, eine Firewall zu haben. Sie müssen belegen können, dass Sie Risiken systematisch bewerten, passende Maßnahmen ergreifen und deren Wirksamkeit auch regelmäßig kontrollieren.

Die ISO 27001 ist dabei der international anerkannte Goldstandard für ein Informationssicherheits-Managementsystem (ISMS). Eine Zertifizierung signalisiert Kunden und Partnern, dass Sie Sicherheit ernst nehmen und strukturiert managen. Das schafft Vertrauen.

Die NIS-2-Richtlinie hingegen ist Gesetz. Sie verschärft die Cybersicherheitsanforderungen für eine deutlich größere Zahl von Unternehmen in kritischen Sektoren. Betroffene Organisationen sind verpflichtet, umfassende Risiko-Management-Maßnahmen umzusetzen und Sicherheitsvorfälle umgehend zu melden. Wer das ignoriert, dem drohen empfindliche Bußgelder. Ausführliche Informationen dazu, wie Sie die Anforderungen erfüllen, finden Sie in unserem Leitfaden zur NIS-2-Umsetzung in Deutschland.

Compliance ist also keine lästige Pflicht, sondern ein entscheidender Baustein, um Ihr Unternehmen widerstandsfähiger zu machen und am Ende auch den Geschäftsbetrieb zu sichern.

Ein Plan für den Ernstfall: Backup und Disaster Recovery

Ihre IT-Infrastruktur mag perfekt geplant und hochmodern sein, aber ohne einen soliden Notfallplan ist sie auf Sand gebaut. Was passiert, wenn das Unvermeidliche eintritt – ein Server-Crash, menschliches Versagen oder, schlimmer noch, ein Cyberangriff? Genau hier kommen Backup und Disaster Recovery ins Spiel. Das ist Ihre Lebensversicherung. Es geht um viel mehr als nur das Kopieren von Dateien auf eine andere Festplatte.

Ein durchdachter Plan für den Ernstfall entscheidet darüber, ob Ihr Unternehmen nach einem kritischen Zwischenfall schnell wieder auf die Beine kommt oder in eine echte Krise schlittert. Der erste und wichtigste Schritt ist, die richtigen Prioritäten zu setzen.

Die entscheidenden Kennzahlen: RPO und RTO

Bevor Sie auch nur über eine konkrete Softwarelösung nachdenken, müssen Sie zwei fundamentale Fragen für Ihr Geschäft beantworten. Diese beiden Kennzahlen sind das Fundament Ihrer gesamten Strategie.

- Recovery Point Objective (RPO): Auf wie viele Daten können Sie im schlimmsten Fall verzichten? Das RPO gibt an, wie alt Ihr letztes Backup maximal sein darf. Ein RPO von 24 Stunden heißt, Sie riskieren den Verlust eines kompletten Arbeitstages. Bei einem RPO von 15 Minuten ist der potenzielle Schaden deutlich geringer.

- Recovery Time Objective (RTO): Wie schnell müssen Ihre Systeme wieder online sein? Das RTO definiert die maximal tolerierbare Ausfallzeit. Für einen umsatzkritischen Onlineshop ist ein RTO von einer Stunde oft schon existenzbedrohend. Ein internes HR-System verträgt vielleicht auch mal einen Ausfall von acht Stunden.

Die Festlegung dieser Werte ist keine IT-Aufgabe, sondern eine knallharte unternehmerische Entscheidung. Sie zwingt Sie, ganz ehrlich zu bewerten, welche Prozesse wirklich kritisch sind und welche nicht.

Stellen Sie sich das einmal konkret vor: Ein Ransomware-Angriff legt Ihr gesamtes Netzwerk lahm. Ihr definiertes RTO liegt bei vier Stunden, Ihr RPO bei einer Stunde. Ein guter Notfallplan stellt sicher, dass Sie innerhalb dieser vier Stunden ein sauberes Backup – das maximal eine Stunde alt ist – wiederherstellen können. So wird aus einer potenziellen Katastrophe eine überschaubare Betriebsstörung.

Die richtige Methode für Ihre Datensicherung

Es gibt nicht die eine, perfekte Backup-Methode. Die Wahl hängt direkt von Ihren RPO- und RTO-Zielen ab und ist oft ein Mix aus verschiedenen Ansätzen, um Geschwindigkeit und Speicherbedarf auszubalancieren.

- Voll-Backup (Full Backup): Hier wird der komplette Datenbestand gesichert. Das ist die einfachste Variante für die Wiederherstellung, braucht aber am meisten Zeit und Speicherplatz.

- Differentielles Backup: Sichert alle Daten, die sich seit dem letzten Voll-Backup geändert haben. Die Wiederherstellung geht recht fix, da Sie nur das letzte Voll-Backup und das letzte differentielle Backup benötigen.

- Inkrementelles Backup: Sichert nur die Änderungen seit dem letzten Backup, egal welcher Art. Das ist extrem speichereffizient, macht die Wiederherstellung aber auch aufwendiger.

Moderne Lösungen, insbesondere in der Cloud, verwalten diese Methoden oft automatisch und intelligent im Hintergrund. Geografische Redundanz – also die Speicherung der Backups an einem anderen Ort – sorgt für zusätzliche Sicherheit.

Einen tieferen Einblick in bewährte Vorgehensweisen finden Sie in unserem umfassenden Leitfaden zu effektiven Backup- und Recovery-Strategien. Und denken Sie daran: Ein Backup ist nur so gut wie seine erfolgreiche Wiederherstellung. Regelmäßige Tests sind daher kein "nice to have", sondern absolut Pflicht.

Den laufenden Betrieb effizient managen und optimieren

Der Aufbau steht, die Systeme laufen – man könnte meinen, das Schwierigste sei geschafft. Aber aus der Praxis wissen wir: Jetzt fängt die eigentliche Arbeit erst richtig an. Eine frisch aufgesetzte IT-Infrastruktur ist wie ein Neuwagen. Ohne regelmäßigen Service, Pflege und ein wachsames Auge wird die anfängliche Performance schnell Geschichte sein. Ein reibungsloser, vorausschauender Betrieb ist das, was am Ende den Unterschied macht und dafür sorgt, dass sich Ihre Investition auch wirklich auszahlt.

Der Fokus verschiebt sich jetzt komplett vom Aufbau hin zum Management. Es geht darum, Probleme zu sehen, bevor sie zu handfesten Ausfällen werden, die Systeme sicher und aktuell zu halten und gleichzeitig die Effizienz so zu steigern, dass Ihr Team nicht im Klein-Klein der Routineaufgaben untergeht.

Proaktives Monitoring als Frühwarnsystem

Reagieren, wenn das Telefon klingelt, weil ein System bereits ausgefallen ist? Das ist nicht nur stressig, sondern vor allem eines: inakzeptabel teuer. Proaktives Monitoring ist Ihr entscheidendes Frühwarnsystem. Stellen Sie es sich so vor, als würden Sie ständig den Puls Ihrer gesamten IT-Landschaft fühlen, um jede noch so kleine Unregelmäßigkeit sofort zu bemerken.

Moderne Monitoring-Lösungen haben die wichtigsten Leistungsindikatoren (KPIs) Ihrer Systeme permanent im Blick:

- CPU- und RAM-Auslastung: Wenn die Auslastung eines Servers langsam, aber stetig nach oben kriecht, ist das ein klares Warnsignal. Entweder bahnt sich ein Engpass an oder eine Anwendung hat ein Speicherleck.

- Speicherplatz: Ein Klassiker. Automatische Alarme, sobald der freie Speicherplatz unter eine kritische Marke von, sagen wir, 20 % fällt, verhindern Datenverluste und abrupte Systemstillstände.

- Netzwerklatenz: Werden die Antwortzeiten plötzlich länger, kann das auf überlastete Leitungen hindeuten oder darauf, dass eine Netzwerkkomponente langsam den Geist aufgibt.

Tools wie Prometheus in Kombination mit Grafana sind hierfür eine unglaublich mächtige, oft sogar Open-Source-basierte Lösung. Sie überwachen nicht nur, sondern visualisieren auch Trends. Das hilft ungemein dabei, vorausschauend zu planen, statt nur auf Zwischenfälle zu reagieren.

Patch-Management und Automatisierung

Jede einzelne Sicherheitslücke, die Sie nicht schließen, ist eine offene Einladung für Angreifer. Ein systematisches Patch-Management ist deshalb keine lästige Pflicht, sondern eine absolute Notwendigkeit. Aber wer hat schon die Zeit, das alles manuell zu machen? Es ist nicht nur langsam, sondern auch extrem fehleranfällig.

Genau hier ist Automatisierung der entscheidende Hebel. Sie gibt Ihrem IT-Team die Zeit zurück, die es sonst mit repetitiven Routineaufgaben verbringen würde. Anstatt dass ein Admin manuell jeden Server aktualisiert, können Tools wie Ansible oder der Microsoft Endpoint Manager Patches zentral und zeitgesteuert auf hunderten Systemen ausrollen – sicher und nachvollziehbar.

Ein einfaches, aber extrem wirkungsvolles Beispiel aus der Praxis: Ein Skript läuft jede Nacht, prüft auf kritische Sicherheitsupdates, installiert diese automatisch in einer isolierten Testumgebung und rollt sie – nach erfolgreichem Test – in der Produktion aus. Das reduziert den manuellen Aufwand um locker 90 % und schließt Lücken in Stunden, nicht erst nach Tagen.

Klare Spielregeln durch Service-Level-Agreements (SLAs)

Wie schnell muss der Support auf eine Störung reagieren? Welche Verfügbarkeit garantieren wir für die CRM-Software? Service-Level-Agreements (SLAs) bringen genau diese Erwartungen schwarz auf weiß zu Papier. Sie schaffen eine klare, verbindliche Brücke zwischen der IT und den Fachabteilungen und sorgen dafür, dass alle die gleiche Sprache sprechen.

Ein gutes SLA ist immer messbar und realistisch. Es enthält ganz konkrete Kennzahlen, zum Beispiel:

- Verfügbarkeit: Die garantierte Uptime eines Dienstes (z. B. 99,9 % aufs Jahr gerechnet).

- Reaktionszeit: Die maximale Zeit, die bis zur ersten qualifizierten Rückmeldung bei einer Störung vergehen darf.

- Lösungszeit: Der definierte Zeitrahmen, in dem ein Problem je nach seiner Priorität behoben sein muss.

Diese Vereinbarungen sind das Fundament für einen strukturierten Support. Sie helfen dabei, die knappen Ressourcen richtig zu priorisieren und sicherzustellen, dass sich Ihr Team um die Probleme kümmert, die für das Geschäft am kritischsten sind. Ein gut organisierter Betrieb ist eben kein Zufallsprodukt, sondern das Ergebnis klar definierter Prozesse und der richtigen Werkzeuge.

Häufige Fragen zum Aufbau einer IT-Infrastruktur

Wenn man eine neue IT-Infrastruktur plant, tauchen in der Praxis immer wieder die gleichen Fragen auf. Ich habe hier mal die wichtigsten Punkte aus unserem Alltag zusammengefasst, um von vornherein Klarheit zu schaffen und Ihnen zu helfen, teure Fehler zu vermeiden, bevor sie überhaupt passieren.

Was sind die größten Fehler beim Aufbau einer IT-Infrastruktur?

Der mit Abstand häufigste und teuerste Fehler, den ich sehe, ist eine mangelhafte Planung. Es wird vorschnell in Technik investiert, bevor die eigentlichen Geschäftsziele und Prozesse überhaupt sauber definiert sind. Das Ergebnis? Eine teure Infrastruktur, die am realen Bedarf komplett vorbeigeht.

Ein weiterer kritischer Punkt: Sicherheit wird oft stiefmütterlich behandelt. Wer IT-Sicherheit erst nachträglich "draufflanscht", agiert wie jemand, der das Fundament eines fertigen Hauses ausbessern will. Das ist nicht nur extrem aufwendig und kostspielig, sondern führt selten zu einem wirklich lückenlosen Schutz.

Im Tagesgeschäft werden zudem oft drei ganz entscheidende Dinge massiv unterschätzt:

- Der laufende Betriebsaufwand: Die Anschaffungskosten sind nur die Spitze des Eisbergs.

- Der Bedarf an Skalierbarkeit: Eine Infrastruktur, die nicht mit Ihrem Unternehmen wachsen kann, wird ganz schnell zu einer teuren Wachstumsbremse.

- Eine saubere Dokumentation: Ohne sie ist jede Fehlersuche oder spätere Anpassung ein reines Ratespiel und ein echtes Sicherheitsrisiko.

Sollte ich meine Infrastruktur in der Cloud oder On-Premise aufbauen?

Diese Frage ist für die meisten Unternehmen heute eigentlich klar zu beantworten: Ein hybrider Ansatz ist fast immer der goldene Weg. Es geht längst nicht mehr um ein Entweder-oder, sondern um ein smartes Sowohl-als-auch.

Die Cloud spielt ihre Stärken vor allem bei Flexibilität und Skalierbarkeit aus. Sie ist perfekt für Webanwendungen, Entwicklungsumgebungen oder Dienste mit schwankender Last, denn Sie zahlen nur, was Sie wirklich verbrauchen.

Auf der anderen Seite behalten Sie mit eigenen On-Premise-Systemen die maximale Kontrolle über besonders sensible Daten. Sie sind ideal für Systeme mit speziellen Leistungsanforderungen oder wenn strenge Compliance-Vorgaben erfüllt werden müssen.

Die wahre Kunst liegt darin, die richtige Balance zu finden. Analysieren Sie genau, welche Workloads Sie haben, welche Compliance-Anforderungen gelten und wie die langfristigen Kosten aussehen. Nur so können Sie das Beste aus beiden Welten für sich herausholen.

Wie gehe ich mit dem Fachkräftemangel beim Aufbau und Betrieb um?

Ja, der Mangel an IT-Spezialisten ist eine reale Herausforderung, die viele Projekte ausbremst. Statt zu versuchen, jede Expertise mühsam und teuer intern aufzubauen, sollten Sie sich auf zwei strategische Hebel konzentrieren: Managed Services und Automatisierung.

Spezialaufgaben wie Cybersecurity, Cloud-Management oder der Betrieb komplexer Datenbanken lassen sich oft viel effizienter und in höherer Qualität an externe Experten auslagern. Das verschafft Ihrem internen Team sofort Luft.

Gleichzeitig können Sie durch konsequente Automatisierung von Routineaufgaben Ihre eigenen Leute von repetitiven Tätigkeiten befreien. So bleibt ihnen endlich mehr Zeit für die strategischen Projekte, die Ihr Unternehmen wirklich nach vorne bringen. Vergessen Sie dabei nicht, gezielt in die Weiterbildung Ihrer bestehenden Mitarbeiter zu investieren. Für einen tieferen Einblick und weitere Praxistipps finden Sie hier einen umfassenden Leitfaden zum Aufbau einer IT-Infrastruktur.

Als ISO 27001 zertifizierter IT-Dienstleister unterstützt Sie Deeken.Technology GmbH bei der Planung, Umsetzung und dem sicheren Betrieb Ihrer zukunftsfähigen IT-Infrastruktur. Kontaktieren Sie uns für eine unverbindliche Beratung unter https://deeken-group.com.