Kategorien:

Software Inventarisierung als strategischer Vorteil

Software-Inventarisierung – klingt erstmal nach einer staubtrockenen Aufgabe für die IT-Abteilung, oder? Eine reine Zählübung, die nur für Audits aus der Schublade geholt wird. Doch diese Sichtweise ist nicht nur veraltet, sie ist gefährlich.

Eine saubere Software-Inventarisierung ist in Wahrheit das strategische Fundament für Ihre IT-Sicherheit und Effizienz. Es geht darum, ganz genau zu wissen, welche Software wo in Ihrem Netzwerk läuft, wer sie nutzt und ob die Lizenzen dafür auch wirklich sauber sind. Kurz gesagt: Es bringt Licht ins Dunkel und gibt Ihnen die Kontrolle über Ihre gesamte digitale Werkzeugkiste zurück.

Warum eine Software-Inventur mehr als nur Zählen ist

Stellen Sie sich vor, Sie müssten ein Firmengebäude sichern, hätten aber keine Ahnung, wie viele Türen und Fenster es gibt oder wer die Schlüssel dafür besitzt. Ein absoluter Albtraum für jeden Sicherheitsverantwortlichen. Genau dieses Szenario spielt sich in vielen Unternehmen im IT-Bereich ab, wenn eine strukturierte Software-Inventarisierung fehlt.

Ohne diesen Überblick agieren Unternehmen im Blindflug. Das führt nicht nur zu massiven Sicherheitslücken, sondern auch zu unnötigen Kosten und ineffizienten Prozessen. Ein aktuelles Inventar ist kein Selbstzweck – es ist die Basis, um fundierte strategische Entscheidungen zu treffen.

Von der lästigen Pflicht zum strategischen Vorteil

Traditionell wurde das Thema oft stiefmütterlich behandelt. Eine lästige Pflicht, die man nur dann erledigt, wenn ein Softwarehersteller oder ein Wirtschaftsprüfer an die Tür klopft. Diese rein reaktive Haltung ist heute aber fatal. Wer proaktiv handelt, verwandelt die Inventarisierung von einer Last in einen echten Wettbewerbsvorteil.

Anstatt nur auf externe Anfragen zu reagieren, nehmen Sie das Ruder selbst in die Hand. Ein laufend gepflegtes Inventar hilft Ihnen dabei, ungenutzte Lizenzen aufzuspüren, Sicherheitsrisiken durch veraltete Software frühzeitig zu erkennen und Ihre IT-Ausgaben gezielt zu optimieren.

Gerade in einem technologiegetriebenen Markt wie Deutschland ist das überlebenswichtig. Mit rund 43.039 Softwareunternehmen allein hierzulande – die meisten davon in Bayern und Nordrhein-Westfalen – ist die Vielfalt an Lösungen riesig. Ohne eine präzise Verwaltung wird es fast unmöglich, komplexe Lizenzverträge und Compliance-Anforderungen, wie die der DSGVO, sicher einzuhalten. Mehr zur Verteilung der Softwareanbieter in Deutschland erfahren Sie bei listflix.de.

Die strategischen Säulen der Software-Inventarisierung

Eine umfassende Inventarisierung ist kein einmaliges Projekt, sondern ein kontinuierlicher Prozess, der auf mehreren entscheidenden Säulen ruht. Jede dieser Säulen zahlt direkt auf den Geschäftserfolg ein.

Hier eine kurze Übersicht, was eine gut geführte Software-Inventur für Ihr Unternehmen leisten kann:

Die folgende Tabelle fasst die wichtigsten geschäftlichen Vorteile zusammen, die eine systematische Software Inventarisierung bietet.

Die Kernvorteile der Software Inventarisierung auf einen Blick

| Vorteil | Beschreibung | Konkretes Ergebnis |

|---|---|---|

| Kostenoptimierung | Aufdecken ungenutzter Lizenzen (Shelfware) und Vermeiden von Überlizenzierung. | Direkte Einsparungen bei Lizenz- und Wartungskosten. |

| Risikominimierung | Identifizieren von nicht autorisierter Software (Schatten-IT) und veralteten Versionen. | Deutlich geringere Angriffsfläche für Cyberattacken. |

| Compliance & Audits | Nachweis der Lizenzkonformität gegenüber Herstellern und Prüfern. | Stressfreie Audits und Vermeidung hoher Strafzahlungen. |

| Effizienzsteigerung | Standardisierung der Softwarelandschaft und Vereinfachung des IT-Supports. | Schnellere Bereitstellung von Arbeitsplätzen und weniger Support-Aufwand. |

Diese Vorteile zeigen, dass es um weit mehr als eine reine Bestandsaufnahme geht. Es geht darum, die IT proaktiv zu steuern.

Ein vollständiges Software-Inventar ist die Grundlage für fast alle kritischen IT-Sicherheitsprozesse. Ohne zu wissen, was man schützen muss, ist jede Sicherheitsstrategie zum Scheitern verurteilt.

Am Ende des Tages ist die Software-Inventarisierung der erste und wichtigste Schritt weg von einem reaktiven IT-Management hin zu einer strategisch ausgerichteten IT-Governance. Sie ist die Basis für sicheres Wachstum, Compliance und finanzielle Vernunft in Ihrem Unternehmen.

Der Weg zum vollständigen Software-Inventar

Ein erfolgreiches Projekt zur Software-Inventarisierung ist kein einmaliger Sprint, sondern eher ein strategisch geplanter Marathon. Hier geht es darum, einen robusten und vor allem wiederholbaren Prozess zu etablieren, der Ihnen jederzeit einen klaren und aktuellen Überblick über Ihre gesamte Softwarelandschaft verschafft. Der Weg dorthin lässt sich am besten in vier logische Phasen gliedern.

Stellen Sie es sich wie den Bau eines Hauses vor. Sie würden ja auch nicht einfach anfangen, Ziegel aufeinanderzustapeln, ohne einen detaillierten Bauplan in der Hand zu haben. Genauso verhält es sich mit der Inventarisierung: Eine saubere Planung ist das A und O und verhindert, dass das Projekt später wie ein Kartenhaus in sich zusammenfällt.

Phase 1: Ziele definieren und Stakeholder einbinden

Noch bevor Sie auch nur einen einzigen Rechner scannen, müssen Sie das „Warum“ hinter dem Ganzen klären. Was genau wollen Sie mit der Inventarisierung erreichen? Eine vage Zielsetzung wie „mehr Überblick“ ist da einfach nicht griffig genug.

Konkrete, messbare Ziele könnten so aussehen:

- Lizenzkosten um 15 % senken: Indem ungenutzte Software (sogenannte Shelfware) aufgespürt und deinstalliert wird.

- Audit-Sicherheit für Hersteller X gewährleisten: Um teuren Nachzahlungen und empfindlichen Strafen aus dem Weg zu gehen.

- Sicherheitsrisiken minimieren: Durch das konsequente Aufspüren veralteter und nicht freigegebener Software (die berüchtigte Schatten-IT).

- IT-Support spürbar entlasten: Durch die Standardisierung der Anwendungen, die im Unternehmen im Umlauf sind.

Sobald die Ziele stehen, müssen die richtigen Leute mit ins Boot geholt werden. Eine Software-Inventarisierung ist nämlich längst kein reines IT-Thema mehr. Binden Sie von Anfang an alle relevanten Abteilungen ein, um späteren Widerständen vorzubeugen und eine breite Unterstützung im Unternehmen sicherzustellen.

Zu den wichtigsten Stakeholdern gehören typischerweise:

- Die IT-Abteilung: Klar, sie ist für die technische Umsetzung und die Datenerfassung verantwortlich.

- Der Einkauf: Hier liegen die wertvollen Informationen zu Lizenzverträgen, Kosten und wichtigen Verlängerungsfristen.

- Rechtsabteilung/Compliance: Stellt sicher, dass alle rechtlichen Vorgaben und vertrackten Lizenzbedingungen eingehalten werden.

- Das Management: Muss hinter dem Prozess stehen und die nötigen Ressourcen freigeben. Ohne Rückendeckung von oben wird es schwer.

- Der Betriebsrat: Sollte frühzeitig informiert werden, besonders wenn mitarbeiterbezogene Nutzungsdaten erfasst werden könnten.

Phase 2: Die richtige Erfassungsmethode wählen

Nachdem Ziele und Team feststehen, wird es technisch. Jetzt geht es darum, wie die Daten überhaupt erfasst werden sollen. Die Wahl der Methode hängt stark von Ihrer Unternehmensgröße, der Komplexität Ihrer IT-Struktur und natürlich den verfügbaren Ressourcen ab.

Im Grunde gibt es drei Ansätze:

- Manuelle Erfassung: Klassisch mit Excel-Listen oder einfachen Datenbanken. Dieser Weg ist aber wirklich nur für Kleinstunternehmen mit einer Handvoll Geräten praktikabel. Er ist extrem fehleranfällig und kaum aktuell zu halten.

- Agentenbasierte Erfassung: Hier wird auf jedem Endgerät ein kleiner Software-Agent installiert. Dieser sammelt kontinuierlich Daten und schickt sie an einen zentralen Server. Das liefert sehr präzise Informationen, bedeutet aber einen initialen Aufwand für die Verteilung der Agenten.

- Agentenlose Erfassung: Ein zentraler Scanner durchforstet das Netzwerk und sammelt Daten von den Geräten, ohne dass dort etwas installiert werden muss. Diese Methode ist oft schneller eingerichtet, liefert aber manchmal nicht ganz so detaillierte Infos wie der agentenbasierte Ansatz.

In der Praxis hat sich oft ein hybrider Ansatz bewährt. Dabei werden agentenlose Scans für eine schnelle Ersterfassung genutzt, während für kritische Server oder schwer erreichbare Geräte agentenbasierte Methoden zum Einsatz kommen. So holt man das Beste aus beiden Welten heraus.

Phase 3: Daten konsolidieren und normalisieren

Die reine Datensammlung ist leider nur die halbe Miete. Die erfassten Rohdaten sind oft ein unstrukturiertes Chaos. Verschiedene Schreibweisen für dieselbe Software (man denke an „Adobe Photoshop“, „Adobe PS CC“ oder „Photoshop 2024“) machen einen sauberen Abgleich schlicht unmöglich.

An dieser Stelle kommt die Datennormalisierung ins Spiel. In diesem absolut entscheidenden Schritt werden die Rohdaten bereinigt und vereinheitlicht. Das Ziel: ein sauberer, konsistenter und eindeutiger Datenbestand. Nur so können Sie später die erfassten Installationen zuverlässig mit Ihren gekauften Lizenzen abgleichen – und genau dieser Abgleich ist das Herzstück des Lizenzmanagements. Für einen tieferen Einblick in dieses Thema empfehlen wir übrigens unseren Artikel über die Grundlagen des Software-Lizenzmanagements.

Phase 4: Den Prozess leben und pflegen

Ein Software-Inventar ist keine statische Liste, die man einmal erstellt und dann vergisst. Es ist ein lebendiges System. Neue Mitarbeiter, neue Projekte, neue Software – all das verändert Ihre IT-Landschaft täglich. Deshalb ist die kontinuierliche Pflege der Daten so unglaublich wichtig.

Automatisieren Sie die Datenerfassung so weit wie nur möglich, um den manuellen Aufwand gering zu halten. Planen Sie regelmäßige Überprüfungen und interne Audits ein, um die Datenqualität hochzuhalten und den Prozess stetig zu verbessern. Vor allem aber: Etablieren Sie glasklare Richtlinien für die Beschaffung und Installation von Software. Nur so können Sie das Entstehen von Schatten-IT von vornherein unterbinden und machen Ihre Software-Inventarisierung zu einem nachhaltigen, wertvollen Werkzeug für Ihr Unternehmen.

Die richtigen Werkzeuge für Ihre Inventarisierung finden

Die Wahl der passenden Werkzeuge und Methoden entscheidet über den Erfolg Ihrer Software-Inventarisierung. Stellen Sie es sich wie beim Hausbau vor: Sie können natürlich versuchen, alles mit einem einfachen Hammer zu erledigen. Oder Sie setzen auf spezialisierte Maschinen, die Ihnen Zeit, Mühe und letztendlich auch eine Menge Geld sparen. Die entscheidende Frage lautet also: Genügt eine manuelle Excel-Liste oder ist es an der Zeit, auf eine automatisierte Lösung umzusteigen?

Die Antwort hängt stark von der Größe und Komplexität Ihres Unternehmens ab. Ein kleines Start-up mit fünf Laptops kommt anfangs vielleicht noch mit einer simplen Tabelle klar. Sobald die IT-Struktur aber wächst, entwickelt sich dieser Ansatz schnell zu einer unüberschaubaren und fehleranfälligen Sisyphusarbeit.

Manuell versus automatisiert: Ein fundamentaler Unterschied

Der offensichtlichste Unterschied zwischen manueller und automatisierter Inventarisierung liegt im Aufwand und in der Genauigkeit. Manuelle Prozesse erfordern eine ständige, disziplinierte Pflege und sind extrem anfällig für menschliche Fehler. Eine vergessene Software, ein kleiner Tippfehler beim Versionsnamen – und schon ist die gesamte Liste unzuverlässig.

Automatisierte Tools hingegen arbeiten unauffällig im Hintergrund. Sie erfassen Daten konsistent, minimieren den Faktor Mensch und liefern ein exaktes, aktuelles Abbild Ihrer IT-Landschaft, ohne dass ein Mitarbeiter wochenlang Daten zusammentragen muss.

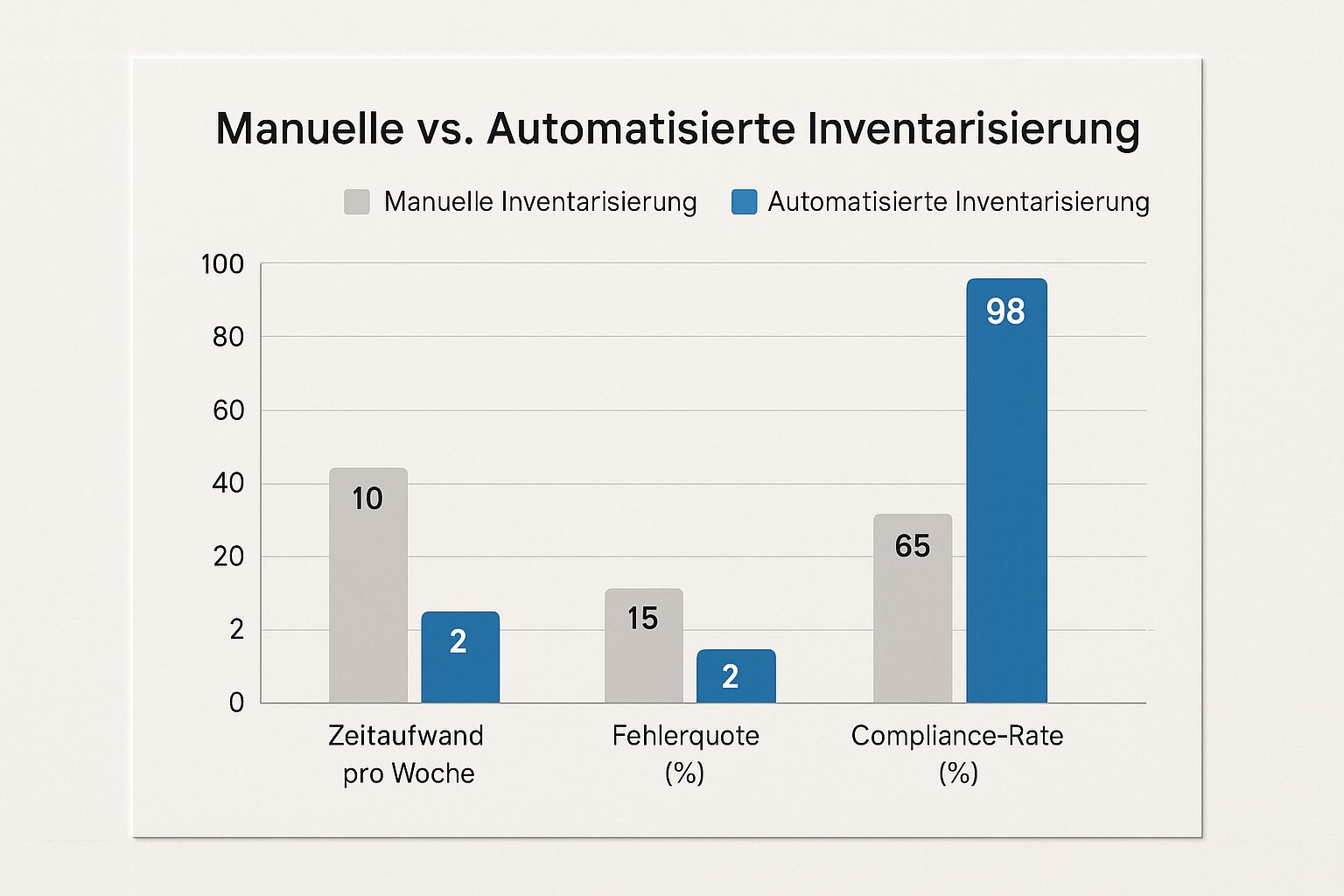

Dieses Diagramm zeigt, wie sich der Aufwand und die Ergebnisse beider Methoden in einem typischen mittelständischen Unternehmen unterscheiden.

Die Zahlen sprechen eine klare Sprache: Automatisierung reduziert den wöchentlichen Zeitaufwand um 80 %, senkt die Fehlerquote dramatisch und steigert die Compliance-Rate erheblich. Das minimiert das Risiko bei Audits ganz erheblich.

Agentenbasiert oder agentenlos? Zwei Wege der Automatisierung

Wenn Sie sich für eine automatisierte Lösung entscheiden, stehen Sie vor der nächsten Wahl: Soll die Datenerfassung agentenbasiert oder agentenlos erfolgen? Beide Ansätze haben absolut ihre Berechtigung.

- Agentenbasierte Tools: Hier wird auf jedem Computer und Server ein kleines Programm – ein sogenannter „Agent“ – installiert. Dieser sammelt permanent detaillierte Informationen und schickt sie an einen zentralen Server. Das ist die präziseste Methode, denn sie erfasst auch Geräte, die nicht permanent mit dem Netzwerk verbunden sind, wie die Laptops von Außendienstmitarbeitern.

- Agentenlose Tools: Diese scannen das Netzwerk von einem zentralen Punkt aus und fragen die Informationen direkt von den Geräten ab. Der große Vorteil ist die schnelle Inbetriebnahme, da keine Software auf den Endgeräten verteilt werden muss. Allerdings sind die erfassten Daten unter Umständen weniger detailliert und Geräte außerhalb des Firmennetzwerks bleiben unerfasst.

Die folgende Tabelle stellt die drei grundlegenden Methoden gegenüber, um Ihnen die Entscheidung zu erleichtern.

Vergleich der Inventarisierungsmethoden

Diese Tabelle vergleicht manuelle, agentenbasierte und agentenlose Methoden zur Software Inventarisierung.

| Methode | Vorteile | Nachteile | Ideal für |

|---|---|---|---|

| Manuell (z. B. Excel) | Keine Anschaffungskosten, sehr einfache Einrichtung | Extrem zeitaufwendig, hohe Fehleranfälligkeit, nicht skalierbar, keine Echtzeitdaten | Kleinstunternehmen mit weniger als 10 Geräten |

| Agentenbasiert | Sehr detaillierte und genaue Daten, erfasst auch Offline-Geräte, kontinuierliche Überwachung | Installations- und Wartungsaufwand für die Agenten, kann Ressourcen auf Endgeräten beanspruchen | Unternehmen mit mobilen Mitarbeitern (Laptops), hohe Sicherheits- und Compliance-Anforderungen |

| Agentenlos | Schnelle und einfache Einrichtung, kein Software-Rollout auf Endgeräten nötig, geringer Wartungsaufwand | Erfasst nur Online-Geräte, eventuell weniger detaillierte Daten, benötigt Netzwerkzugriff und Zugangsdaten | Rechenzentren, Server-Umgebungen, Netzwerke mit hauptsächlich stationären Geräten |

Am Ende ist für die meisten Unternehmen ein hybrider Ansatz der goldene Weg. Nutzen Sie agentenlose Scans für eine schnelle Ersterfassung von Servern und stationären Desktops im Büronetzwerk. Gleichzeitig setzen Sie auf Agenten für Laptops und andere mobile Geräte, um eine wirklich lückenlose Abdeckung zu garantieren.

Worauf es bei einem guten Tool ankommt

Der Markt für Inventarisierungslösungen ist groß und reicht von einfachen Apps bis hin zu umfassenden Software Asset Management (SAM) Suiten. Eine reine Auflistung von Software reicht heute aber bei Weitem nicht mehr aus. Ein modernes Tool muss mehr können.

Gute Inventarisierungssoftware hat sich in Deutschland vor allem in öffentlichen Einrichtungen und stark regulierten Branchen durchgesetzt, wo eine lückenlose Verwaltung von IT-Assets absolut entscheidend ist. Die Investition ist dabei oft überschaubar: Für rund 195 Euro netto (ca. 232 Euro brutto) erhalten Organisationen bereits die Fähigkeit, Inventargüter präzise mit Details wie Standort, Nutzer und Garantiezeiten zu erfassen.

Achten Sie bei der Auswahl auf diese Schlüsselfunktionen:

- Nahtlose Integration: Das Tool muss sich problemlos in Ihre bestehende IT-Umgebung einfügen und mit anderen Systemen (wie dem Active Directory) kommunizieren können.

- Automatische Erkennung: Neue Geräte und Software im Netzwerk sollten automatisch erkannt und dem Inventar hinzugefügt werden.

- Datennormalisierung: Das Tool sollte in der Lage sein, verschiedene Schreibweisen einer Software (z. B. "MS Office 365" und "Microsoft Office") automatisch zu einem einzigen, sauberen Eintrag zusammenzufassen.

- Lizenzmanagement: Die Fähigkeit, erfasste Installationen mit Ihren gekauften Lizenzen abzugleichen, ist das Herzstück eines jeden guten SAM-Tools.

- Aussagekräftige Reports: Auf Knopfdruck sollten klare Berichte für Audits, Kostenanalysen oder Sicherheitsüberprüfungen erstellt werden können.

Für die Implementierung oder Optimierung können externe IT-Dienste eine wertvolle Hilfe sein. Informationen zu passenden Ausschreibungen für IT-Dienste und Software-Entwicklung können Ihnen helfen, den richtigen Partner für Ihr Projekt zu finden. Letztendlich ist das beste Werkzeug immer das, das Ihre Prozesse wirklich vereinfacht und Ihnen verwertbare Einblicke liefert, anstatt nur Daten anzuhäufen.

So ebnet Ihnen ein Software-Inventar den Weg zur ISO 27001-Zertifizierung

Eine ISO 27001-Zertifizierung ohne eine saubere Software-Inventarisierung? In der Praxis ein Ding der Unmöglichkeit. Der internationale Standard für Informationssicherheits-Managementsysteme (ISMS) fußt auf einem ganz einfachen Prinzip: Man kann nur das schützen, was man kennt. Genau an diesem Punkt wird ein lückenloses Inventar zum kritischen Erfolgsfaktor.

Stellen Sie sich Ihr Unternehmen wie eine Festung vor. Die ISO 27001 liefert Ihnen den Bauplan, um diese Festung abzusichern. Ein zentraler Teil dieses Plans ist es, jeden Eingang und Ausgang zu kennen – in der digitalen Welt sind das Ihre Software-Assets. Ohne diese genaue Kenntnis ist jede Sicherheitsstrategie voller blinder Flecken und damit angreifbar.

Die Verbindung ist also keine lockere Empfehlung, sondern eine knallharte Anforderung. Ein aktuelles Inventar bildet das Fundament, auf dem zahlreiche Kontrollmaßnahmen der Norm überhaupt erst aufbauen können.

Die direkte Verbindung zum Anhang A der Norm

Im Herzen der ISO 27001 schlägt der Anhang A, eine Liste von Kontrollzielen und Maßnahmen (Controls), die ein Unternehmen umsetzen muss. Eine dieser Kernanforderungen, A.8.1.1, fordert unmissverständlich ein „Verzeichnis von Assets“. Dieses Verzeichnis ist nichts anderes als die offizielle Bestandsliste aller Werte, die für Ihr Unternehmen wichtig sind – und Software gehört da ganz klar dazu.

Bei einer Zertifizierung wird ein Auditor ganz genau hinschauen: Existiert dieses Verzeichnis? Ist es vollständig? Und vor allem: Wird es aktiv gepflegt? Eine veraltete Excel-Tabelle, die seit Monaten nicht mehr angefasst wurde, reicht hier bei Weitem nicht aus. Was gefordert wird, ist ein lebendiger Prozess, der sicherstellt, dass jede im Unternehmen genutzte Anwendung erfasst und bewertet ist.

Ein vollständiges Software-Inventar ist nicht nur eine „Checkbox“ für das Audit. Es ist der handfeste Beweis, dass ein Unternehmen die Kontrolle über seine technologische Landschaft hat und Informationssicherheit wirklich ernst nimmt.

Indem Sie systematisch alle Software-Anwendungen erfassen – vom Betriebssystem über Standard-Office-Programme bis hin zu hochspezialisierter Fachsoftware –, erfüllen Sie diese zentrale Forderung der Norm. Das ist der erste, unverzichtbare Schritt auf Ihrer Reise zur erfolgreichen Zertifizierung. Einen tieferen Einblick in den gesamten Weg bekommen Sie in unserem Artikel über die Schritte zu einer erfolgreichen ISO 27001 Zertifizierung.

Schatten-IT und veraltete Software als Compliance-Killer

Ein häufiger Grund, warum Audits scheitern, ist die berüchtigte Schatten-IT. Mitarbeiter installieren eigenmächtig Tools, um ihre Arbeit zu erleichtern, ohne sich der potenziellen Sicherheitsrisiken bewusst zu sein. Aus Sicht eines ISMS sind diese unkontrollierten Anwendungen ein absoluter Albtraum.

Eine konsequente Software-Inventarisierung bringt genau diese versteckten Risiken ans Licht. Sie identifiziert jede einzelne Anwendung, die auf den Systemen läuft, und erlaubt einen direkten Abgleich mit einer Liste freigegebener Software („Whitelist“).

Die größten Gefahren, die Sie damit im Keim ersticken, sind:

- Unbekannte Schwachstellen: Nicht genehmigte Software wird oft nicht gepatcht und ist damit ein offenes Scheunentor für Angreifer.

- Datenschutzverstöße: Ungeprüfte Cloud-Dienste oder Tools könnten sensible Unternehmensdaten an unsichere Orte übertragen und gegen die DSGVO verstoßen.

- Lizenzprobleme: Der Einsatz nicht lizenzierter Software kann schnell zu empfindlichen rechtlichen und finanziellen Strafen führen.

Genauso kritisch ist der Umgang mit veralteter Software. Ein Inventar, das auch die Versionsnummern erfasst, ist die Basis für ein funktionierendes Schwachstellenmanagement. Es zeigt Ihnen auf einen Blick, wo dringender Handlungsbedarf besteht, weil wichtige Sicherheitsupdates fehlen.

Stärkung kritischer Sicherheitsprozesse

Die Software-Inventarisierung ist kein isolierter Prozess, sondern vielmehr der Motor für viele andere sicherheitsrelevante Abläufe, die für die ISO 27001 entscheidend sind. Ohne die Daten aus dem Inventar laufen diese Prozesse schlicht ins Leere.

Ein aktuelles Inventar verbessert direkt die folgenden Bereiche:

- Patch-Management: Sie können nur das patchen, was Sie kennen. Das Inventar liefert die präzise Liste der zu aktualisierenden Software und ihrer Versionen.

- Schwachstellen-Scans: Scanner lassen sich viel gezielter einsetzen, wenn bekannt ist, welche Software auf welchen Systemen läuft. Das steigert die Effizienz und Genauigkeit der Scans enorm.

- Incident Response: Bei einem Sicherheitsvorfall, der eine bestimmte Software betrifft (etwa eine Zero-Day-Lücke), können Sie sofort alle betroffenen Systeme identifizieren und isolieren.

- Konfigurationsmanagement: Es stellt sicher, dass alle Systeme nach den Sicherheitsrichtlinien konfiguriert sind. Das Inventar ist die Grundlage, um Abweichungen überhaupt erst zu erkennen.

Zusammengefasst lässt sich sagen: Eine professionelle Software-Inventarisierung stärkt die Widerstandsfähigkeit Ihres Unternehmens massiv. Sie ermöglicht Ihnen den Wechsel von einem rein reaktiven zu einem proaktiven Sicherheitsmanagement – eine Denkweise, die tief im Kern der ISO 27001 verankert ist.

Erfolgsrezepte, um teure Fehler zu vermeiden

Eine erfolgreiche Softwareinventarisierung ist kein Zufall, sondern das Ergebnis einer durchdachten Strategie – und das Wissen um typische Fallstricke. Viele Unternehmen starten mit großem Eifer, verlieren sich aber schnell in Details oder übersehen kritische Bereiche. Damit Ihr Aufwand auch wirklich nachhaltige Früchte trägt, haben wir bewährte Erfolgsrezepte und die häufigsten Fehler für Sie zusammengefasst.

Der größte Hebel für ein funktionierendes Inventar ist die Automatisierung. Manuelle Prozesse sind nicht nur quälend langsam und teuer, sondern auch eine ständige Fehlerquelle. Setzen Sie von Anfang an auf ein Tool, das wiederkehrende Aufgaben wie das Scannen von Netzwerken und die Normalisierung von Softwarenamen selbstständig übernimmt.

Gleichzeitig ist die Etablierung klarer Richtlinien unerlässlich. Definieren Sie einen verbindlichen Prozess für die Beschaffung, Genehmigung und Installation neuer Software. Nur so verhindern Sie, dass durch die Hintertür neue Schatten-IT entsteht, die Ihre mühsam geschaffene Transparenz direkt wieder untergräbt.

Best Practices für ein nachhaltiges Inventar

Ein lebendiges Software-Inventar braucht mehr als nur Technologie. Es lebt von festen Prozessen und der aktiven Einbindung der Mitarbeiter. Folgende Praktiken haben sich in der Praxis als Gold wert erwiesen:

- Regelmäßige Audits und Abgleiche: Planen Sie feste Termine, zum Beispiel quartalsweise, um die Inventardaten mit den Lizenzverträgen abzugleichen. Das deckt nicht nur Compliance-Lücken auf, sondern identifiziert auch handfeste Einsparpotenziale.

- Mitarbeiter sensibilisieren: Schulen Sie Ihre Kollegen und erklären Sie, warum nicht autorisierte Software ein Risiko für das gesamte Unternehmen darstellt. Klare Kommunikation schafft Verständnis und fördert die Zusammenarbeit.

- Verantwortlichkeiten festlegen: Bestimmen Sie klare Rollen. Wer ist für die Pflege des Inventars verantwortlich? Wer genehmigt neue Software? Wer überwacht die Lizenzen? Ohne klare Zuständigkeiten versandet der Prozess schneller, als Sie „Schatten-IT“ sagen können.

Ein Inventar ist nur so gut wie die Prozesse, die es umgeben. Behandeln Sie die Softwareinventarisierung nicht als einmaliges Projekt, sondern als kontinuierlichen Zyklus aus Erfassen, Analysieren und Optimieren.

Typische Fehler und wie Sie diese geschickt umgehen

Einer der häufigsten Fehler ist der Tunnelblick. Viele beschränken ihre Inventarisierung auf die Desktops der Mitarbeiter und vernachlässigen dabei kritische Bereiche. Server-Anwendungen, Datenbanken und insbesondere Cloud-Dienste (SaaS) müssen zwingend mit erfasst werden – hier lauern oft die größten Kosten und Sicherheitsrisiken.

Ein weiterer fataler Fehler ist die isolierte Betrachtung der Daten. Ein Inventar entfaltet seinen vollen Wert erst, wenn es mit anderen IT-Prozessen wie dem Patch-Management, dem Helpdesk oder dem Controlling verknüpft wird. Nur so kann es als zentrale Datenquelle für strategische Entscheidungen dienen.

Moderne digitale Systeme gehen weit über die reine Erfassung hinaus und ermöglichen Echtzeitverfolgung sowie Zustandsbewertungen, was für die Instandhaltung und Planung entscheidend ist. In Deutschland investieren Unternehmen verstärkt in solche Lösungen, da sie die Verwaltungseffizienz deutlich steigern und nachweislich Einsparungen von bis zu 15–25 % bei Lager- und Verwaltungskosten ermöglichen. Zusätzliche Einblicke, wie moderne Inventarisierungssoftware die Effizienz steigert, bieten hier tiefere Informationen.

Dieser Screenshot zeigt beispielhaft das Dashboard einer modernen Inventarisierungslösung.

Hier wird deutlich, wie visuelle Auswertungen helfen, den Überblick über Standorte, Zustände und anstehende Prüfungen zu behalten. Letztlich ist die Sicherheit Ihrer Daten eng mit einem sauberen Inventar verknüpft. Umfassende Informationen zum Schutz Ihrer digitalen Werte finden Sie auch in unserem Beitrag über die Grundlagen der Datensicherheit im Unternehmen.

Oft gestellte Fragen zur Softwareinventarisierung

Rund um das Thema Softwareinventarisierung tauchen in der Praxis immer wieder dieselben Fragen auf. Hier geben wir Ihnen kurze, aber prägnante Antworten auf die dringendsten Punkte, damit Sie schnell Klarheit für Ihre Herausforderungen gewinnen.

Ist eine Softwareinventarisierung gesetzlich vorgeschrieben?

Es gibt zwar kein Gesetz, in dem der genaue Begriff „Softwareinventarisierung“ auftaucht, aber die Pflicht dazu ergibt sich aus verschiedenen Ecken. Das Urheberrechtsgesetz (UrhG) zum Beispiel schreibt vor, dass Sie jede Software nur so nutzen dürfen, wie es die Lizenz erlaubt. Ohne eine genaue Liste, also ein Inventar, können Sie das bei einem Audit kaum nachweisen.

Dazu kommt die DSGVO: Im Rahmen der Technisch-Organisatorischen Maßnahmen (TOMs) verlangt sie die volle Kontrolle über alle Systeme, die personenbezogene Daten verarbeiten. Und wer eine ISO 27001 Zertifizierung anstrebt, kommt gar nicht darum herum – ein vollständiges Verzeichnis aller Assets, wozu eben auch Software zählt, ist dort eine explizite Kernanforderung. Unterm Strich ist eine saubere Inventarisierung also für jedes Unternehmen, das rechtssicher und compliant agieren will, unerlässlich.

Wie oft sollte ein Software-Inventar aktualisiert werden?

Eines vorweg: Eine einmalige Bestandsaufnahme ist praktisch wertlos. Eine funktionierende Softwareinventarisierung ist kein Projekt, das man einmal abschließt und dann vergisst. Es ist ein lebendiger, kontinuierlicher Prozess, der fest in den IT-Alltag gehören muss.

Im Idealfall erledigt das ein automatisiertes Tool, das Änderungen in Echtzeit oder zumindest täglich erfasst. Das sorgt für maximale Genauigkeit und Sicherheit. Wo noch manuelle Abgleiche nötig sind, hat sich ein vierteljährlicher Rhythmus als pragmatischer Mindeststandard bewährt. Stehen größere Umbrüche wie Fusionen, Übernahmen oder die Einführung eines neuen Kernsystems an, ist eine komplette Neubewertung des Inventars ohnehin zwingend.

Die Aktualität des Inventars ist das A und O. Ein veraltetes Verzeichnis wiegt Sie in falscher Sicherheit und kann bei einem Audit oder Sicherheitsvorfall böse Folgen haben.

Was unterscheidet Softwareinventarisierung von Software Asset Management?

Die beiden Begriffe werden oft in einen Topf geworfen, beschreiben aber unterschiedliche Ebenen desselben Themas. Stellen Sie es sich am besten mit einer Analogie vor:

Softwareinventarisierung ist das Fundament eines Hauses. Es ist die rein technische Erfassung des Ist-Zustands: Welche Software ist wo und in welcher Version installiert? Damit schaffen Sie die reine Datengrundlage und Transparenz.

Software Asset Management (SAM) ist das ganze Gebäude, das auf diesem Fundament thront. SAM ist der strategische Überbau, der den gesamten Lebenszyklus der Software steuert – von der Bedarfsplanung und Beschaffung über die Nutzung und Wartung bis hin zur Außerbetriebnahme.

Kurz gesagt: Die Inventarisierung liefert die nackten Daten. SAM verknüpft diese Daten mit kaufmännischen Informationen wie Lizenzen, Verträgen und Kosten, um den geschäftlichen Wert Ihrer Software zu maximieren und Risiken zu minimieren.

Benötigen Sie Unterstützung bei der Einführung oder Optimierung Ihrer Software-Inventarisierung und IT-Sicherheit? Als ISO 27001-zertifiziertes Systemhaus unterstützt die Deeken.Technology GmbH Sie dabei, Transparenz zu schaffen und Ihre IT-Landschaft sicher und konform zu gestalten. Kontaktieren Sie uns für eine unverbindliche Beratung.

27.07.2025 09:59:33

Comments