Kategorien:

IT Sicherheitsberatung | Schutz & Compliance für Ihr Unternehmen

Eine professionelle IT-Sicherheitsberatung ist mehr als nur ein technischer Service – sie ist der strategische Schutzschild für Ihr Unternehmen. Ihre Aufgabe ist es, Schwachstellen aufzudecken, clevere Abwehrmaßnahmen zu installieren und dafür zu sorgen, dass Ihr wertvollstes Gut – Ihre Daten – sicher bleiben. Es geht darum, Angreifern immer einen entscheidenden Schritt voraus zu sein.

Warum IT-Sicherheitsberatung heute unverzichtbar ist

Stellen Sie sich Ihr Unternehmen einmal wie eine moderne Festung vor. Ihre digitalen Werte – Kundendaten, Geschäftsgeheimnisse, Finanzinformationen – sind der Schatz, der im Inneren lagert. Früher reichte vielleicht eine hohe Mauer aus. Doch die heutigen Angreifer sind unsichtbar, raffiniert und finden unzählige Wege, um einzudringen.

In dieser neuen Realität ist eine IT-Sicherheitsberatung nicht nur eine technische Dienstleistung, sondern Ihre strategische Verteidigungseinheit. Sie agiert als Wachpersonal, Architekt und Späher in einer Person. Ihre Mission: die Mauern zu verstärken, blinde Flecken aufzudecken und die Taktiken des Gegners zu durchschauen, bevor dieser überhaupt zum Angriff ansetzt.

Die Bedrohungslage ist realer als je zuvor

Was einst eine abstrakte Gefahr war, ist für deutsche Unternehmen längst zum Alltag geworden. Cyberkriminelle agieren heute mit einer Professionalität und mit Werkzeugen, die selbst Experten ins Staunen versetzen.

Die Zahlen sprechen für sich. Prognosen für 2025 gehen davon aus, dass sich Unternehmen in Deutschland mit durchschnittlich über 1200 Cyberangriffen pro Woche auseinandersetzen müssen. Das ist Teil eines weltweiten Anstiegs von 44 Prozent im Vergleich zum Vorjahr. Ein wesentlicher Treiber dieser Entwicklung ist der Einsatz von generativer künstlicher Intelligenz (GenAI), die automatisierte und erschreckend wirksame Phishing-Attacken ermöglicht. Mehr zu dieser alarmierenden Entwicklung und der steigenden Anzahl der Angriffe können Sie hier nachlesen.

Ohne professionelle Unterstützung ist es für die meisten internen IT-Teams schlicht unmöglich, mit dieser rasanten Dynamik Schritt zu halten.

Der unschätzbare Wert einer externen Perspektive

Einer der größten Trümpfe einer externen IT-Sicherheitsberatung ist der unverstellte Blick von außen. Interne Teams sind oft so tief im Tagesgeschäft verankert, dass eine gewisse „Betriebsblindheit“ fast unvermeidlich ist. Sie kennen ihre Systeme in- und auswendig, übersehen aber vielleicht fundamentale Schwachstellen, die einem externen Experten sofort ins Auge springen.

Ein externer Berater ist wie ein Bausachverständiger, der ein Haus inspiziert. Während der Eigentümer nur die vertrauten Räume sieht, prüft der Experte das Fundament, die Statik und versteckte Mängel in der Bausubstanz – genau die Elemente, die über die Sicherheit des gesamten Gebäudes entscheiden.

Genau diese objektive Analyse ist die Basis für ein wirklich widerstandsfähiges Sicherheitskonzept.

Hinzu kommt der Zugang zu hochspezialisiertem Wissen und branchenübergreifender Erfahrung. Ein guter Berater kennt nicht nur die neuesten Angriffsmethoden, sondern auch die bewährtesten Abwehrstrategien aus unzähligen Projekten. Von diesem Wissensschatz profitiert Ihr Unternehmen ganz direkt. Vertiefende Einblicke dazu finden Sie auch in unserem Leitfaden zur IT-Sicherheit in Unternehmen.

Vergleich interner IT-Sicherheit vs. externer Beratung

Diese Tabelle stellt die wichtigsten Unterschiede und Vorteile einer externen IT-Sicherheitsberatung im Vergleich zu rein internen Maßnahmen dar.

| Aspekt | Interne IT-Abteilung | Externe IT-Sicherheitsberatung |

|---|---|---|

| Perspektive | Oft betriebsblind, auf interne Prozesse fokussiert. | Objektiver Blick von außen, erkennt eingefahrene Muster. |

| Spezialisierung | Generalisten, die viele IT-Aufgaben abdecken müssen. | Hochspezialisierte Experten mit tiefem Fachwissen in Cybersicherheit. |

| Ressourcen | Begrenzte Zeit und Kapazitäten neben dem Tagesgeschäft. | Fokussierte Projektarbeit mit dedizierten Ressourcen und Werkzeugen. |

| Erfahrung | Beschränkt auf die eigene Unternehmensumgebung. | Breiter Erfahrungsschatz aus verschiedenen Branchen und Szenarien. |

Am Ende des Tages ist eine Investition in IT-Sicherheitsberatung eine Investition in die Zukunftsfähigkeit Ihres Unternehmens. Sie schützt nicht nur vor finanziellen Schäden und teuren Betriebsunterbrechungen, sondern stärkt auch das Vertrauen Ihrer Kunden und Partner. In einer Welt, in der Datensicherheit zu einem entscheidenden Qualitätsmerkmal geworden ist, verschafft Ihnen das einen messbaren Wettbewerbsvorteil.

So läuft eine IT-Sicherheitsberatung in der Praxis ab

Eine professionelle IT-Sicherheitsberatung hat viel von der Arbeit eines Detektivs, der mit scharfem Blick und Systematik Spuren sichert, um einen Fall zu lösen. Der Prozess folgt bewährten Phasen, die sicherstellen, dass keine Schwachstelle unbemerkt bleibt. Statt mit blindem Aktionismus zu starten, beginnt jede gute Beratung mit einer grundlegenden Frage: Was genau müssen wir schützen und wovor?

Dieser strukturierte Ansatz ist das A und O, denn ohne ein klares Bild der Ausgangslage wäre jede Sicherheitsmaßnahme nur ein Schuss ins Blaue. Es geht darum, ein stabiles Fundament zu gießen, auf dem alle weiteren Schritte sicher aufbauen können.

Phase 1: Die initiale Bestandsaufnahme

Der allererste Schritt ist eine umfassende Bestandsaufnahme, in der Fachsprache auch „Asset-Identifikation“ genannt. Hier geht es darum, ein lückenloses Bild Ihrer gesamten IT-Landschaft zu zeichnen. Ein externer Berater wird, ähnlich einem Architekten, der einen Bauplan studiert, alle relevanten Bausteine Ihres Unternehmensnetzwerks identifizieren und sauber dokumentieren.

Dazu gehören nicht nur die offensichtlichen Dinge wie Server und die Rechner an den Arbeitsplätzen, sondern auch:

- Netzwerkkomponenten: Router, Switches und Firewalls, die den Datenverkehr lenken.

- Software und Anwendungen: Von der Buchhaltungssoftware bis hin zur hochspezialisierten Branchenlösung.

- Cloud-Dienste: Alle externen Plattformen und Speicherlösungen, die im Einsatz sind.

- Datenbestände: Wo liegen die wirklich kritischen Unternehmensdaten und wer hat darauf eigentlich Zugriff?

Diese Phase ist fundamental, denn man kann nur das schützen, was man auch kennt. Eine vergessene Anwendung oder ein unentdeckter Server kann schnell zum offenen Scheunentor für Angreifer werden.

Phase 2: Die fundierte Risikoanalyse

Sobald klar ist, welche Werte (Assets) es zu schützen gilt, folgt die Risikoanalyse. Jetzt schlüpft der Berater in die Rolle eines strategischen Planers. Er bewertet, welche Bedrohungen für Ihre spezifischen Werte am wahrscheinlichsten sind und welchen Schaden sie im Ernstfall anrichten könnten.

Nicht jedes Risiko wiegt gleich schwer. Die Gefahr eines Serverausfalls im Keller ist völlig anders zu bewerten als eine gezielte Phishing-Attacke auf die Geschäftsführung. Die Analyse priorisiert die Bedrohungen deshalb ganz klar nach Eintrittswahrscheinlichkeit und möglichem Schadensausmaß.

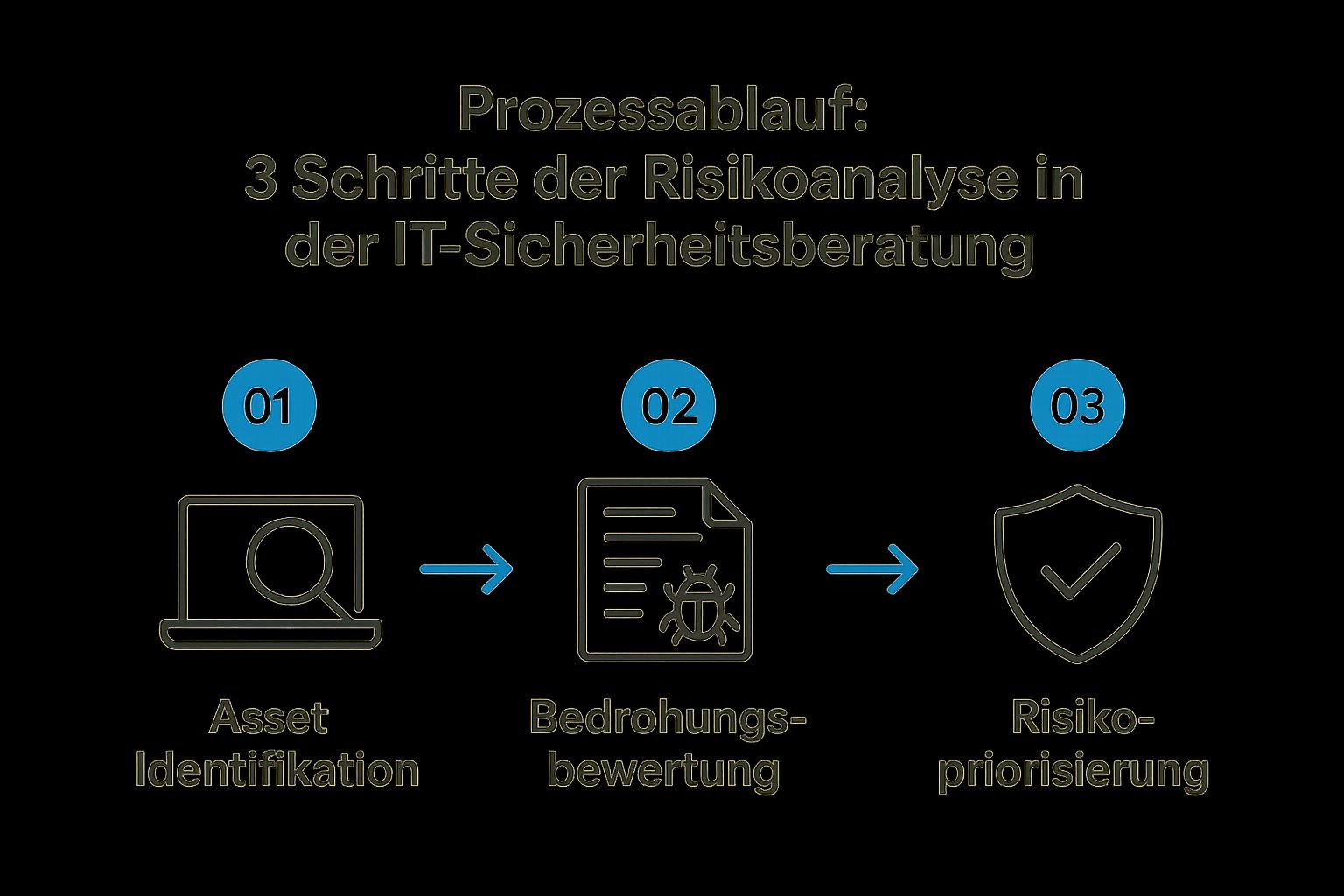

Die folgende Infografik zeigt diesen systematischen Prozess der Risikoanalyse, der sich in drei logische Schritte gliedert.

Wie die Grafik verdeutlicht, bildet die Identifikation der Werte die Basis. Darauf bauen dann die Bewertung der Gefahren und die abschließende Priorisierung der Risiken auf.

Eine gute Risikoanalyse verhindert blinden Aktionismus. Anstatt teure Sicherheitslösungen für unwahrscheinliche Szenarien zu implementieren, konzentriert sie das Budget und die Ressourcen genau dorthin, wo der Schutz am dringendsten benötigt wird.

Phase 3: Entwicklung und Umsetzung des Sicherheitskonzepts

Mit den handfesten Ergebnissen der Risikoanalyse in der Hand wird nun ein maßgeschneidertes Sicherheitskonzept entwickelt. Man kann sich dieses Dokument wie den detaillierten Bauplan für Ihre sichere IT-Zukunft vorstellen. Es definiert ganz konkrete technische und organisatorische Maßnahmen, um die identifizierten Risiken auf ein Minimum zu reduzieren.

Solche Maßnahmen könnten zum Beispiel sein:

- Technische Maßnahmen: Die Implementierung einer modernen Firewall, die Einführung einer Zwei-Faktor-Authentifizierung oder die Verschlüsselung kritischer Daten.

- Organisatorische Maßnahmen: Die Erstellung klarer Richtlinien für Passwörter, die Durchführung von Mitarbeiterschulungen oder die Entwicklung eines Notfallplans.

Die Umsetzung dieser Maßnahmen geschieht natürlich in enger Abstimmung mit Ihrem Team. Ein guter Berater begleitet diesen Prozess aktiv, um sicherzustellen, dass alles reibungslos in die Praxis überführt wird.

Phase 4: Kontinuierliche Überwachung und Anpassung

IT-Sicherheit ist niemals ein einmaliges Projekt, sondern ein fortlaufender Prozess. Die Bedrohungslandschaft ändert sich pausenlos und neue Schwachstellen werden täglich entdeckt. Deshalb ist die letzte Phase, die kontinuierliche Überwachung, so entscheidend für den langfristigen Erfolg.

Durch regelmäßige Prüfungen, sogenannte Audits, und die genaue Überwachung von Systemprotokollen wird sichergestellt, dass das erreichte Sicherheitsniveau auch dauerhaft hoch bleibt. Jede entdeckte Abweichung führt zu einer Anpassung des Konzepts – ein Kreislauf, der Ihre digitale Festung dauerhaft stark und widerstandsfähig macht.

Compliance-Anforderungen sicher meistern – und als Chance nutzen

Für viele Unternehmer klingen Begriffe wie Compliance und regulatorische Anforderungen erst mal nach lästigem Papierkram. Nach Bürokratie, die vom eigentlichen Geschäft abhält. Doch das ist nur die halbe Wahrheit. In Wirklichkeit sind diese Vorgaben ein knallhartes Gütesiegel für Vertrauen und das Fundament für stabile Geschäftsbeziehungen. Wer nachweislich sicher mit Daten umgeht, verschafft sich einen echten Wettbewerbsvorteil.

Eine gute IT-Sicherheitsberatung macht genau das: Sie übersetzt trockene Normen und Gesetzestexte in eine verständliche, umsetzbare Strategie. Es geht darum, nicht nur Pflichten abzuhaken, sondern die Anforderungen als Hebel zu nutzen, um die eigene Firma widerstandsfähiger und am Markt stärker zu machen.

Zwei Regelwerke stehen dabei aktuell besonders im Rampenlicht: die NIS-2-Richtlinie der EU und die weltweit anerkannte Norm ISO 27001. Beide haben massive Auswirkungen auf die Sicherheitsarchitektur unzähliger Unternehmen.

Was steckt hinter der NIS-2-Richtlinie?

Die NIS-2-Richtlinie (kurz für „Network and Information Security 2“) ist die direkte Antwort der EU auf die explodierende Zahl von Cyberangriffen. Sie verschärft die Spielregeln für eine deutlich größere Gruppe von Unternehmen und Organisationen, die als „wesentliche“ oder „wichtige“ Einrichtungen gelten.

Stellen Sie sich NIS-2 wie eine neue, strengere Bauordnung für Europas digitale Infrastruktur vor. Sie schreibt klare Mindeststandards für das Risikomanagement und konkrete Meldepflichten bei Sicherheitsvorfällen vor. Das Ziel? Die gesamte Lieferkette soll sicherer werden.

Wer ist betroffen? Die Liste ist lang und umfasst unter anderem Sektoren wie:

- Energie und Verkehr: Vom Stromversorger bis zum Flughafen.

- Gesundheitswesen: Krankenhäuser und Pharmaunternehmen.

- Digitale Dienste: Cloud-Anbieter und Online-Marktplätze.

- Produktion: Lebensmittelhersteller oder Maschinenbauer.

Wer sich nicht daran hält, dem drohen empfindliche Strafen. Der wahre Schaden liegt aber im Vertrauensverlust bei Kunden und Partnern. Eine gezielte IT-Sicherheitsberatung hilft Ihnen dabei, den eigenen Status zu klären und die notwendigen Maßnahmen Schritt für Schritt umzusetzen.

Ein zentraler Punkt bei NIS-2 ist das proaktive Risikomanagement. Es reicht nicht mehr, nur auf Angriffe zu reagieren. Man muss sie durch vorausschauende Planung und robuste Prozesse von vornherein verhindern.

Der Goldstandard: ISO 27001

Während NIS-2 eine gesetzliche Pflicht für bestimmte Sektoren ist, ist die ISO 27001 ein freiwilliger, aber international anerkannter Goldstandard für Informationssicherheit. Mit einer Zertifizierung nach dieser Norm beweisen Sie schwarz auf weiß, dass Ihr Unternehmen ein funktionierendes Informationssicherheits-Managementsystem (ISMS) hat und es auch wirklich lebt.

Ein ISMS ist kein einzelnes Software-Tool, das man mal eben installiert. Es ist ein kompletter organisatorischer Rahmen. Er legt klare Regeln, Prozesse und Verantwortlichkeiten fest, um die drei Säulen der Informationssicherheit zu schützen:

- Vertraulichkeit: Nur wer darf, bekommt auch Zugriff auf Informationen.

- Integrität: Informationen bleiben korrekt und vollständig.

- Verfügbarkeit: Systeme und Daten sind da, wenn man sie braucht.

Ein ISMS nach ISO 27001 aufzubauen, ist ein strategisches Projekt, das weit über die IT-Abteilung hinausgeht – es verankert eine Sicherheitskultur im ganzen Unternehmen. Die Zertifizierung minimiert nicht nur Haftungsrisiken, sie kann auch Türen zu neuen Märkten öffnen. Viele Großkunden und öffentliche Auftraggeber fordern diesen Nachweis heute knallhart ein.

Die gute Nachricht: Die strukturierte Herangehensweise eines ISMS ist die perfekte Grundlage, um auch die Anforderungen von NIS-2 effizient zu erfüllen. Einen tieferen Einblick in dieses Thema gibt Ihnen unser Artikel über effektives IT-Risikomanagement. Eine erfahrene Beratung begleitet Sie sicher durch den gesamten Prozess – von der ersten Risikoanalyse bis zum finalen Audit.

Eine nachhaltige Sicherheitskultur im Unternehmen verankern

Technische Abwehrmaßnahmen wie Firewalls und Antivirus-Programme sind ohne Frage wichtig. Doch sie bilden nur die erste Verteidigungslinie Ihrer digitalen Festung. Die wirklich widerstandsfähige Sicherheit entsteht von innen heraus – durch die täglichen Handlungen und das Bewusstsein jedes einzelnen Teammitglieds. Eine professionelle IT-Sicherheitsberatung setzt daher nicht nur bei der Technik an, sondern vor allem beim Menschen.

Das große Ziel ist, eine lebendige Sicherheitskultur zu schaffen. Man kann es sich wie die Brandschutzordnung in einem Bürogebäude vorstellen: Jeder kennt die Fluchtwege und weiß, wo der nächste Feuerlöscher hängt. Genauso selbstverständlich muss jeder im Unternehmen die digitalen Spielregeln kennen, damit Sicherheit zur zweiten Natur wird.

Die menschliche Firewall stärken

Die Zahlen lügen nicht: Der Mensch ist und bleibt oft das schwächste Glied in der Sicherheitskette. Eine unbedacht geöffnete Phishing-Mail, ein zu simples Passwort – und schon sind die teuersten technischen Barrieren wertlos. Genau hier müssen wir ansetzen, um eine nachhaltige Strategie aufzubauen.

Das Fundament dafür sind regelmäßige Schulungen. Dabei geht es nicht darum, den Mitarbeitern Angst zu machen, sondern sie zu Verbündeten zu machen. Indem man ihnen ganz praktisch zeigt, wie Angreifer vorgehen und welche psychologischen Tricks sie nutzen, entwickelt das Team ein geschärftes Auge für potenzielle Bedrohungen.

Besonders wirkungsvoll sind simulierte Phishing-Angriffe. Diese kontrollierten Tests decken schonungslos auf, wo noch Wissenslücken klaffen, und sorgen für einen nachhaltigen Lerneffekt – ganz ohne echten Schaden.

So wird aus abstraktem Wissen ganz konkrete Handlungskompetenz für den Arbeitsalltag.

Weniger ist mehr: Das Prinzip der geringsten Rechte

Ein zentraler Baustein jeder robusten Sicherheitsarchitektur ist das Prinzip der geringsten Rechte (Principle of Least Privilege, PoLP). Die Idee dahinter ist bestechend einfach und enorm wirkungsvoll: Jeder Mitarbeiter erhält nur exakt die Zugriffsrechte, die er für seine tägliche Arbeit wirklich braucht. Keinen einzigen mehr.

Ein Kollege aus dem Marketing benötigt keinen Zugriff auf die Finanzbuchhaltung, und der Praktikant braucht erst recht keine Administratorrechte für das gesamte Netzwerk. Durch diese konsequente Beschränkung von Berechtigungen wird der potenzielle Schaden bei einem Angriff massiv eingedämmt. Sollte es einem Angreifer gelingen, an die Zugangsdaten eines Mitarbeiters zu kommen, ist sein Bewegungsspielraum von vornherein stark eingeschränkt.

Proaktive Maßnahmen für einen dauerhaften Schutz

Eine gesunde Sicherheitskultur stützt sich auf mehrere Säulen. Neben der Sensibilisierung der Mitarbeiter und einem durchdachten Rechtemanagement sind auch kontinuierliche technische Prozesse entscheidend. Hier ist ein kurzer Überblick über die wichtigsten strategischen Elemente, die in keinem Sicherheitskonzept fehlen dürfen.

Die 5 Säulen einer nachhaltigen IT-Sicherheit

Eine Zusammenfassung der wichtigsten strategischen Säulen, auf denen ein robustes Sicherheitskonzept für Unternehmen aufgebaut sein sollte.

| Säule | Beschreibung | Praxisbeispiel |

|---|---|---|

| Technologie | Einsatz moderner Schutzmaßnahmen wie Firewalls, Antivirus-Lösungen und Verschlüsselung, um die IT-Infrastruktur abzusichern. | Implementierung einer Next-Generation Firewall, die nicht nur den Datenverkehr prüft, sondern auch verdächtige Verhaltensmuster erkennt. |

| Mensch (Awareness) | Regelmäßige Schulungen und Sensibilisierung aller Mitarbeiter, um sie zur "menschlichen Firewall" zu machen. | Durchführung von simulierten Phishing-Kampagnen, um das Bewusstsein für Social-Engineering-Angriffe zu schärfen. |

| Prozesse | Etablierung klar definierter Abläufe, um Sicherheit systematisch zu verankern und im Ernstfall richtig zu handeln. | Ein stringentes Patch-Management, das sicherstellt, dass Sicherheitslücken in Software zeitnah geschlossen werden. |

| Berechtigungen | Strikte Anwendung des Prinzips der geringsten Rechte (PoLP), um den potenziellen Schaden bei einem Angriff zu minimieren. | Ein Mitarbeiter im Vertrieb erhält Lesezugriff auf Kundendaten, kann diese aber nicht exportieren oder löschen. |

| Notfallplan | Ein detaillierter Plan, der festlegt, wie im Falle eines Sicherheitsvorfalls reagiert wird, um den Schaden zu begrenzen. | Ein Notfallplan definiert, wer sofort informiert werden muss und welche Systeme vom Netz zu nehmen sind, wenn eine Ransomware-Infektion entdeckt wird. |

Ein solcher Plan verhindert panische und unkoordinierte Reaktionen im Krisenfall und ermöglicht ein schnelles, strukturiertes Handeln. Er legt genau fest:

- Wer muss informiert werden?

- Welche Systeme müssen sofort vom Netz genommen werden?

- Wie wird die Kommunikation nach innen und außen gesteuert?

- Wer ist für die Wiederherstellung der Daten verantwortlich?

Eine externe IT-Sicherheitsberatung hilft Ihnen dabei, all diese Elemente zu einem schlüssigen Gesamtkonzept zu verknüpfen. So schaffen Sie eine Kultur der gemeinsamen Verantwortung, in der Sicherheit nicht als Last, sondern als gemeinsamer Erfolg verstanden wird.

Unser Ansatz bei Deeken.Technology: Ihre IT-Sicherheit nach Maß

Eine Standardlösung für IT-Sicherheit? Die gibt es schlichtweg nicht. Jedes Unternehmen ist so einzigartig wie ein Fingerabdruck. Ein Bauunternehmen sieht sich völlig anderen Risiken gegenüber als eine Anwaltskanzlei, und ein Online-Shop muss sich gegen ganz andere Gefahren wappnen als ein Produktionsbetrieb. Genau aus diesem Grund beginnt eine wirklich wirksame IT-Sicherheitsberatung nicht mit der Installation von Software, sondern mit Zuhören und Verstehen.

Wir bei Deeken.Technology sehen uns als Ihr strategischer Partner auf Augenhöhe. Unser Ansatz fußt auf einer tiefgehenden Analyse Ihrer spezifischen Geschäftsprozesse, Ihrer IT-Landschaft und Ihres ganz individuellen Risikoprofils. Wir wollen genau wissen, was Ihr Geschäft antreibt, um es dann bestmöglich zu schützen.

Modulare Beratung für passgenauen Schutz

Unser Beratungsmodell ist ganz bewusst modular aufgebaut, damit wir flexibel auf Ihre Bedürfnisse eingehen können. Sie entscheiden, wo Sie wirklich Unterstützung benötigen.

- Fundamentale Schwachstellenanalyse: Wir durchleuchten Ihre Systeme wie ein Gutachter und decken verborgene Risiken auf, lange bevor sie zu einem echten Problem werden können.

- Begleitung bei Zertifizierungen: Egal ob ISO 27001 oder die Vorbereitung auf NIS-2 – wir führen Sie pragmatisch und zielgerichtet durch den gesamten Prozess, ohne unnötigen Ballast.

- Externer Informationssicherheitsbeauftragter (ISB): Fehlt die Zeit oder das Personal? Wir übernehmen die Verantwortung als Ihr externer Experte und stellen sicher, dass alle gesetzlichen und normativen Anforderungen erfüllt sind.

Diese Flexibilität sorgt dafür, dass Sie genau die Leistungen bekommen, die den größten Mehrwert für Ihr Unternehmen bringen.

Der Markt für Cybersicherheit wächst unaufhaltsam, angetrieben durch eine Bedrohungslage, die täglich komplexer wird. Prognosen gehen davon aus, dass der Umsatz im deutschen Cybersecurity-Markt im Jahr 2025 voraussichtlich rund 7,48 Milliarden Euro erreichen wird. Sicherheitsdienste werden dabei den Markt dominieren, was die Notwendigkeit unterstreicht, auf professionelle Expertise zu setzen, um hier nicht den Anschluss zu verlieren. Mehr zur wachsenden Bedeutung von Cybersecurity in Deutschland können Sie bei Statista nachlesen.

Unser Fokus liegt darauf, komplexe Anforderungen in verständliche und vor allem umsetzbare Maßnahmen zu übersetzen. Wir liefern keine theoretischen Abhandlungen, sondern klare Handlungsanweisungen, die in der Praxis funktionieren.

Die folgende Abbildung zeigt einen Ausschnitt unserer Webseite, auf der wir unsere Kernkompetenzen im Bereich der IT-Sicherheitsberatung vorstellen.

Wie hier ersichtlich, konzentrieren wir uns auf die kritischen Bereiche, die für eine widerstandsfähige Unternehmens-IT entscheidend sind – von der grundlegenden Analyse bis zur strategischen Compliance.

Partnerschaftlicher Erfolg in der Praxis

Der beste Beweis für die Wirksamkeit unseres Vorgehens sind die Erfolge, die wir gemeinsam mit unseren Kunden erzielt haben. Für einen mittelständischen Logistiker konnten wir beispielsweise durch gezielte Maßnahmen das Risiko eines Produktionsausfalls durch Ransomware um über 90 % reduzieren. Bei einer Steuerkanzlei haben wir die Weichen für eine erfolgreiche ISO 27001-Zertifizierung gestellt, was das Vertrauen der Mandanten nachhaltig gestärkt hat.

Diese Beispiele machen klar, dass eine durchdachte IT-Sicherheitsberatung weit mehr ist als nur eine Kostenposition. Sie ist eine handfeste Investition in die Stabilität, das Wachstum und die Zukunftsfähigkeit Ihres Unternehmens. Da die Bedrohungen immer raffinierter werden, ist auch die kontinuierliche Weiterbildung Ihres Teams unerlässlich. Lesen Sie dazu auch unsere Empfehlungen zur Weiterbildung im Bereich IT-Sicherheit, um intern das notwendige Know-how aufzubauen. Am Ende des Tages zählt nur eines: messbare Sicherheitsverbesserungen und ein ruhigerer Schlaf für Sie als Unternehmer.

Die Zukunft der IT-Sicherheit und die Rolle der Beratung

Die digitale Welt kennt keinen Stillstand. Eine Technologie, die gestern noch als absolut sicher galt, kann morgen schon das Einfallstor für Angreifer sein. Die Zukunft der Cybersicherheit ist geprägt von rasanten Entwicklungen und immer neuen Herausforderungen – das macht eine vorausschauende Strategie absolut unverzichtbar.

Zwei große Trends werden die nächsten Jahre bestimmen: künstliche Intelligenz (KI) und das Internet der Dinge (IoT). KI ist dabei ein zweischneidiges Schwert. Einerseits ermöglicht sie uns fortschrittliche Abwehrmechanismen, die verdächtige Muster in Echtzeit aufspüren können. Andererseits machen sich auch Angreifer KI zunutze, um hochgradig personalisierte und automatisierte Angriffe zu fahren, die man von menschlichen kaum noch unterscheiden kann.

Gleichzeitig wächst die Angriffsfläche durch die explosionsartige Zunahme von vernetzten Geräten im IoT. Vom smarten Thermostat im Büro bis zur vernetzten Produktionsanlage in der Fabrikhalle – jedes einzelne Gerät ist ein potenzieller Schwachpunkt, der abgesichert werden muss.

Vom reinen Problemlöser zum strategischen Partner

Angesichts dieser komplexen Zukunftsszenarien verändert sich die Rolle der IT-Sicherheitsberatung von Grund auf. Der klassische Ansatz, erst dann zu handeln, wenn ein konkretes Problem auftritt, ist längst überholt. Ein moderner Berater ist heute vielmehr ein proaktiver, strategischer Partner, der Unternehmen dabei hilft, sich für die Bedrohungen von morgen zu wappnen.

Es geht nicht mehr nur darum, eine Firewall zu konfigurieren. Es geht darum, Sicherheit in jeden einzelnen Geschäftsprozess zu integrieren. Beratung wird so zu einem kontinuierlichen Dialog, der auf Zukunftsanalysen und permanenter Anpassung beruht.

Der Berater der Zukunft ist ein Wegbereiter. Er antizipiert nicht nur technologische Risiken, sondern übersetzt sie in verständliche Geschäftsrisiken und schafft so die Grundlage für fundierte unternehmerische Entscheidungen.

Diese Entwicklung zeigt sich auch darin, wie offizielle Stellen ihre Informationen bereitstellen. Ein gutes Beispiel ist der jährliche Bericht zur Lage der IT-Sicherheit des BSI. Ab 2025 wird dieser aus Nachhaltigkeitsgründen nicht mehr gedruckt, sondern nur noch digital verfügbar sein. Das unterstreicht den Trend zu schnelleren, digitalen Informationszyklen, mit denen Unternehmen und ihre Berater einfach Schritt halten müssen. Weitere Einblicke zur digitalen Zukunft des Lageberichts finden Sie auf BSI.bund.de.

Anpassungsfähigkeit als entscheidender Erfolgsfaktor

Um in diesem dynamischen Umfeld zu bestehen, sind zwei Eigenschaften für Berater und Unternehmen gleichermaßen entscheidend:

- Kontinuierliche Weiterbildung: Das Wissen über neue Angriffsmethoden und Abwehrstrategien muss permanent frisch gehalten werden. In der IT-Sicherheit bedeutet Stillstand immer einen Rückschritt.

- Maximale Anpassungsfähigkeit: Sicherheitskonzepte dürfen keine starren Gebilde sein. Sie müssen flexibel genug bleiben, um schnell auf neue Technologien und veränderte Geschäftsprozesse reagieren zu können.

Letztendlich ist eine vorausschauende IT-Sicherheitsberatung die beste Versicherung gegen die Unwägbarkeiten der digitalen Zukunft. Sie schützt nicht nur Werte, sondern schafft die Voraussetzung dafür, die Chancen der Digitalisierung sicher und selbstbewusst zu nutzen.

IT-Sicherheitsberatung: Antworten auf die wichtigsten Fragen

Zum Abschluss wollen wir noch ein paar Fragen aus dem Weg räumen, die uns im Gespräch mit Unternehmern immer wieder begegnen. Sie sollen Ihnen helfen, die letzten Unklarheiten zu beseitigen und eine sichere Entscheidung für Ihr Unternehmen zu treffen.

Was muss ich für eine IT-Sicherheitsberatung investieren?

Ganz ehrlich? Eine pauschale Antwort auf diese Frage wäre unseriös. Die Kosten für eine IT-Sicherheitsberatung sind so individuell wie Ihr Unternehmen selbst. Die Investition hängt von ein paar zentralen Faktoren ab, die den tatsächlichen Aufwand bestimmen.

Man kann es sich so vorstellen:

- Unternehmensgröße und Komplexität: Ein kleines Büro mit zehn Mitarbeitern hat natürlich ganz andere Baustellen als ein Produktionsbetrieb mit vernetzten Maschinenparks und mehreren Standorten.

- Umfang der Beratung: Suchen Sie eine einmalige Schwachstellenanalyse, um schnell Lücken zu finden? Oder brauchen Sie eine komplette Begleitung bis zur ISO-27001-Zertifizierung? Vielleicht sogar die langfristige Unterstützung durch einen externen Informationssicherheitsbeauftragten?

- Ihr aktueller Status: Wie fit ist Ihre IT-Sicherheit bereits? Wenn eine solide Basis da ist, verkürzt das den Weg zum Ziel und senkt natürlich auch den anfänglichen Aufwand.

Ein seriöser Berater wird Ihnen nach einem ersten, meist kostenlosen Gespräch ein absolut transparentes Angebot vorlegen. Dieses ist dann genau auf Ihre Situation und Ihre Ziele zugeschnitten – ohne versteckte Kosten.

Wie lange dauert so ein Beratungsprozess?

Auch hier gilt: Das kommt ganz drauf an. Eine erste Bestandsaufnahme, eine sogenannte Risikoanalyse, kann oft schon in wenigen Wochen abgeschlossen sein. Damit halten Sie bereits wertvolle Erkenntnisse und einen klaren Fahrplan in den Händen. Die Umsetzung der daraus abgeleiteten Maßnahmen und das Etablieren neuer, sicherer Prozesse im Team dauern naturgemäß etwas länger.

Denken Sie daran: IT-Sicherheit ist kein Sprint, sondern ein Marathon. Ein gutes Beratungsverhältnis ist immer eine langfristige Partnerschaft, die Ihr Sicherheitslevel kontinuierlich an die sich ständig verändernde Bedrohungslage anpasst.

Ein Projekt wie eine Zertifizierung nach ISO 27001 kann beispielsweise, je nach Ausgangslage und Komplexität Ihres Unternehmens, durchaus sechs bis 18 Monate in Anspruch nehmen.

Woran erkenne ich einen wirklich guten Berater?

Die Wahl des richtigen Partners ist der Schlüssel zum Erfolg. Es geht um eine gesunde Mischung aus nachgewiesener Fachexpertise, Praxiserfahrung und einer Zusammenarbeit auf Augenhöhe. Ein guter Berater hört zu, bevor er redet.

Hier sind ein paar Qualitätsmerkmale, auf die Sie achten sollten:

- Zertifizierungen: Nachweise wie eine ISO-27001-Zertifizierung des Beratungsunternehmens selbst sind ein starkes Zeichen für hohe Standards und gelebte Prozesse.

- Referenzen und Fallstudien: Fragen Sie ruhig nach konkreten, anonymisierten Beispielen – am besten aus Ihrer Branche.

- Verständliche Kommunikation: Kann der Berater komplexe technische Themen so herunterbrechen, dass Sie als Entscheider eine klare Grundlage für Ihre nächsten Schritte haben?

- Fokus auf die Praxis: Bekommen Sie nicht nur Analysen auf den Tisch, sondern auch pragmatische und realistische Handlungsempfehlungen, die Sie wirklich umsetzen können?

Ein echter Partner versteht Ihre unternehmerischen Ziele und hilft Ihnen dabei, Sicherheit als strategischen Vorteil zu nutzen, anstatt sie nur als notwendiges Übel abzuhaken.

Sind Sie bereit, die Sicherheit Ihres Unternehmens auf das nächste Level zu heben und sich proaktiv gegen die Bedrohungen von morgen zu schützen? Bei Deeken.Technology GmbH bieten wir Ihnen eine maßgeschneiderte IT-Sicherheitsberatung, die auf jahrelanger Erfahrung und höchsten Zertifizierungsstandards basiert. Kontaktieren Sie uns noch heute für ein unverbindliches Erstgespräch.

27.06.2025 10:20:27

Comments