Kategorien:

NIS2 Checkliste: Ihre Schritt-für-Schritt Anleitung zur Compliance

Navigieren Sie sicher durch die NIS2-Richtlinie

Die NIS2-Richtlinie betrifft auch Ihr Unternehmen. Mit dieser NIS2 Checkliste erhalten Sie einen konkreten Handlungsleitfaden für die wichtigsten Punkte zur Umsetzung der NIS2-Konformität. Sie erfahren, wie Sie Risikomanagement, Notfallplanung, Lieferketten- und Zugriffssicherheit, Security-Tests, Mitarbeiterschulungen, Datensicherung und Compliance-Dokumentation effektiv angehen. Diese Maßnahmen schützen Ihr Unternehmen vor Cyberangriffen und Bußgeldern.

1. Risk Management Implementation

Die Implementierung eines umfassenden Risikomanagements ist ein zentraler Bestandteil der NIS2-Checkliste und unerlässlich für die Einhaltung der Richtlinie. Die NIS2-Richtlinie verpflichtet Organisationen, umfassende Risikomanagementmaßnahmen zu implementieren, um Cybersicherheitsrisiken in ihren Systemen und Einrichtungen zu bewältigen. Dies beinhaltet die Erstellung von Richtlinien, die Analyse von Risiken und die Implementierung von Sicherheitsmaßnahmen, die den jeweiligen Risiken angemessen sind. Ein solides Risikomanagement ist der Grundstein für eine effektive Cybersicherheit und trägt maßgeblich dazu bei, Ihr Unternehmen vor Angriffen zu schützen und die Geschäftskontinuität zu gewährleisten. Dieser Punkt verdient seinen Platz in der NIS2-Checkliste, da er den proaktiven Umgang mit Sicherheitsrisiken fördert und somit die Widerstandsfähigkeit gegen Cyberangriffe stärkt.

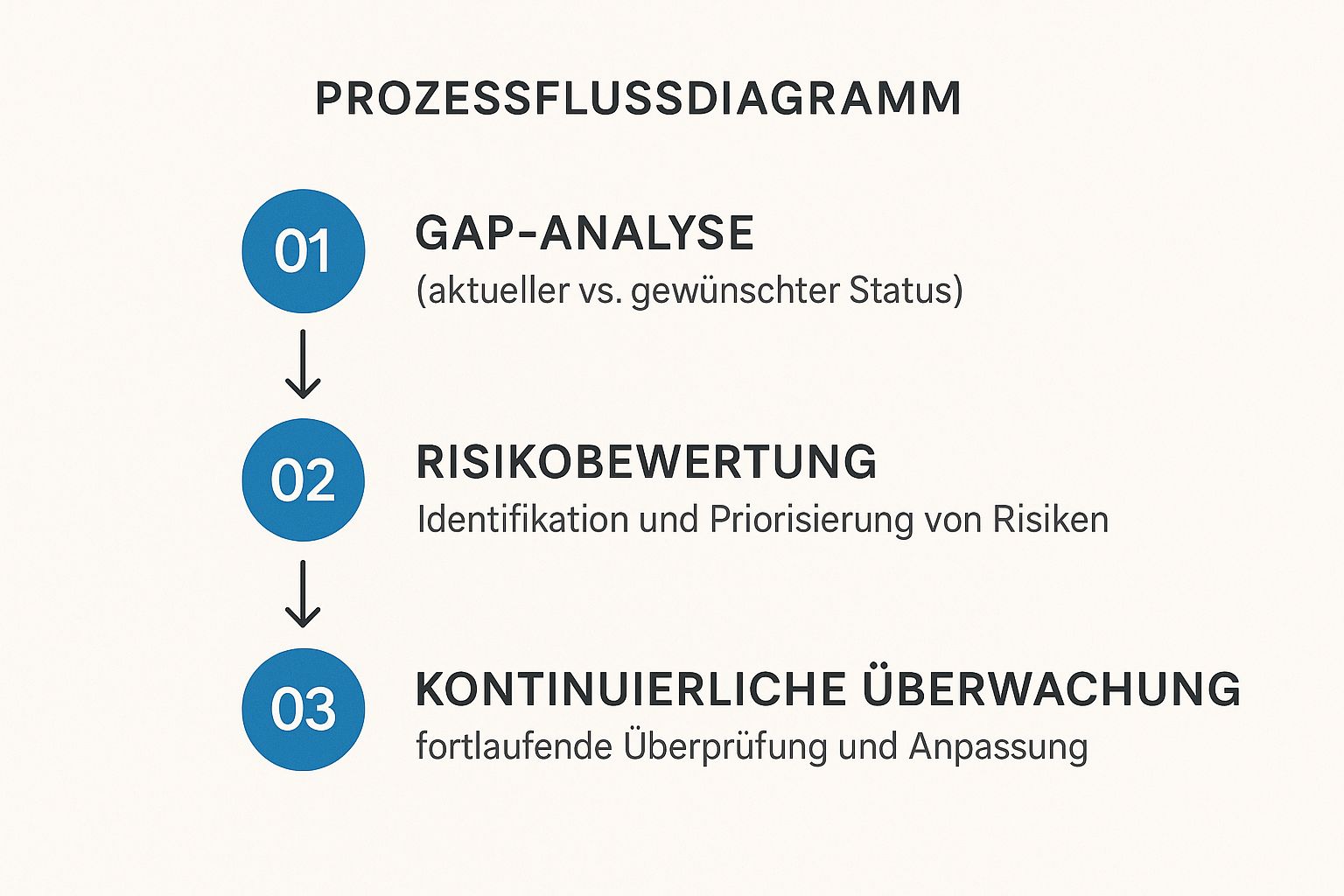

Die Infografik visualisiert den Prozess des Risikomanagements, der in der NIS2-Richtlinie gefordert wird. Der Prozess beginnt mit der Identifizierung von Risiken, gefolgt von deren Bewertung und Analyse. Anschließend werden geeignete Maßnahmen zur Risikominderung implementiert und deren Wirksamkeit kontinuierlich überwacht. Die zyklische Darstellung verdeutlicht die Notwendigkeit einer fortlaufenden Anpassung an neue Bedrohungen und Schwachstellen. Der dargestellte Ablauf unterstreicht die Bedeutung eines systematischen und kontinuierlichen Risikomanagementprozesses.

Funktionsweise und Merkmale:

Das Risikomanagement nach NIS2 basiert auf einem systematischen Ansatz zur Identifizierung, Bewertung und Steuerung von Cybersicherheitsrisiken. Es umfasst:

- Systematische Vorgehensweise: Zur Identifizierung, Bewertung und Management von Cybersicherheitsrisiken.

- Dokumentationsrahmen: Für die Methodik der Risikobewertung.

- Kontinuierliche Überwachung: Und regelmäßige Überprüfungsprozesse.

- Integration mit der Geschäftskontinuitätsplanung: Um im Ernstfall schnell und effektiv reagieren zu können.

Vorteile:

- Proaktive Identifizierung von Sicherheitslücken

- Strukturierter Ansatz zur Priorisierung von Sicherheitsinvestitionen

- Effiziente Erfüllung der Compliance-Anforderungen

- Verbesserung der gesamten Sicherheitslage

Nachteile:

- Ressourcenintensiv in der Implementierung

- Erfordert spezialisiertes Fachwissen

- Möglicherweise erhebliche Änderungen an bestehenden Prozessen

Beispiele für erfolgreiche Implementierung:

- Finanzinstitute implementieren mehrstufige Risikorahmenwerke, die Daten und Systeme nach Kritikalität klassifizieren.

- Energieunternehmen erstellen sektorspezifische Bedrohungsmodelle, die auf die Anforderungen von NIS2 abgestimmt sind.

Praktische Tipps für die Implementierung:

- Beginnen Sie mit einer Gap-Analyse Ihrer aktuellen Risikomanagementpraktiken im Vergleich zu den NIS2-Anforderungen.

- Verwenden Sie anerkannte Frameworks wie ISO 27005 oder NIST Risk Management Framework.

- Dokumentieren Sie die Kriterien und Schwellenwerte für die Risikoakzeptanz.

- Stellen Sie sicher, dass die Risikobewertungen auch Risiken in der Lieferkette und bei Drittanbietern abdecken.

Wann und warum sollten Sie diesen Ansatz verwenden?

Die Implementierung eines Risikomanagements nach NIS2 ist für alle Organisationen relevant, die unter die Richtlinie fallen. Dies betrifft insbesondere Betreiber wesentlicher Dienste (OES) und Anbieter digitaler Dienste (ADS). Learn more about Risk Management Implementation Ein frühzeitiger Beginn der Implementierung ist ratsam, um ausreichend Zeit für die Anpassung der Prozesse und Systeme zu haben. Für Unternehmen wie Deeken.Technology GmbH, IONOS, DATEV, ITQ, DOCBOX und 3CX, die im Bereich Digitalisierung, IT-Security und IT-Dienstleistungen tätig sind, ist die NIS2-Konformität von entscheidender Bedeutung. Die Implementierung eines effektiven Risikomanagementsystems ist daher ein unverzichtbarer Schritt. Dies gilt insbesondere im Umgang mit sensiblen Daten in Microsoft 365, Server-Backups, Firewalls und Dokumentenmanagementsystemen. Die NIS2-Checkliste hilft dabei, die Anforderungen systematisch zu erfüllen.

Popularisiert durch:

Europäische Agentur für Cybersicherheit (ENISA), nationale Cybersicherheitsbehörden in den EU-Mitgliedstaaten

2. Incident Response Planning

Die NIS2-Richtlinie verpflichtet Unternehmen zur Entwicklung und Aufrechterhaltung von Fähigkeiten zur Reaktion auf Cybersicherheitsvorfälle. Dies beinhaltet die Einrichtung formeller Verfahren zur Erkennung, Meldung und Reaktion auf Vorfälle sowie die Durchführung regelmäßiger Tests und Aktualisierungen, um die Bereitschaft sicherzustellen. Ein effektives Incident Response Planning ist daher ein unverzichtbarer Bestandteil Ihrer NIS2 Checkliste. Es minimiert nicht nur die Auswirkungen eines Sicherheitsvorfalls, sondern stellt auch sicher, dass Sie die Meldepflichten gemäß NIS2 erfüllen und somit Bußgelder vermeiden.

Konkret bedeutet das die Dokumentation von Prozessen, die klare Definition von Rollen und Verantwortlichkeiten, die Einrichtung von Kommunikationsprotokollen für verschiedene Stakeholder und die Durchführung regelmäßiger Übungen und Simulationen. Ein wichtiger Aspekt ist die 72-Stunden-Meldepflicht für signifikante Vorfälle. Durch ein strukturiertes Incident Response Planning gewährleisten Sie, dass im Ernstfall schnell und effizient gehandelt wird und die Auswirkungen des Vorfalls minimiert werden. Learn more about Incident Response Planning

Features eines effektiven Incident Response Plans:

- Dokumentierte Verfahren zur Reaktion auf Vorfälle

- Klar definierte Rollen und Verantwortlichkeiten

- Kommunikationsprotokolle für verschiedene Stakeholder (z.B. Management, IT-Team, Kunden, Behörden)

- Regelmäßige Übungen und Simulationen (z.B. Tabletop-Übungen)

- Berücksichtigung der 72-Stunden-Meldepflicht für signifikante Vorfälle

Vorteile (Pros):

- Reduzierung der Auswirkungen und der Wiederherstellungszeit bei tatsächlichen Vorfällen

- Klarheit in Krisensituationen

- Sicherstellung der Einhaltung der NIS2-Meldepflichten

- Verbesserung der Widerstandsfähigkeit des Unternehmens

Nachteile (Cons):

- Regelmäßige Aktualisierungen und Pflege erforderlich

- Der Erfolg hängt vom Bewusstsein und der Schulung der Mitarbeiter ab

- Kann die Koordination zwischen mehreren Abteilungen oder Unternehmen erfordern

Beispiele für die Implementierung:

- Gesundheitsdienstleister implementieren Systeme zur Klassifizierung von Vorfällen mit definierten Eskalationspfaden.

- Betreiber kritischer Infrastrukturen führen vierteljährliche Tabletop-Übungen mit Beobachtern der Regulierungsbehörden durch.

Praktische Tipps für die Umsetzung:

- Entwickeln Sie Vorlagen für die Reaktion auf verschiedene Arten von Vorfällen (z.B. Ransomware, DDoS-Angriffe).

- Legen Sie klare Schwellenwerte fest, was einen meldepflichtigen Vorfall gemäß NIS2 darstellt.

- Erstellen Sie eine Kontaktmatrix für interne und externe Stakeholder.

- Führen Sie nach jedem Vorfall eine Überprüfung durch, um die Reaktionsfähigkeit kontinuierlich zu verbessern.

- Integrieren Sie das Incident Response Planning in Ihre Business Continuity Pläne.

Bekannte Frameworks und Institutionen:

- Computer Security Incident Response Teams (CSIRTs)

- Nationale Cybersicherheitszentren

- SANS Institute's Incident Handling Frameworks

Gerade für Unternehmen wie Deeken.Technology GmbH, IONOS, DATEV, ITQ, DOCBOX, 3CX und andere IT-Dienstleister, die im Bereich Digitalisierung, IT-Security, Microsoft 365, Server Backup, Firewall und Dokumentenmanagement tätig sind, ist ein robustes Incident Response Planning gemäß NIS2 essentiell. Es schützt nicht nur die eigene Infrastruktur, sondern auch die Ihrer Kunden und stärkt das Vertrauen in Ihre Dienstleistungen. Durch die Berücksichtigung der oben genannten Punkte stellen Sie sicher, dass Ihr Unternehmen für den Ernstfall gerüstet ist und die Anforderungen der NIS2-Richtlinie erfüllt.

3. Supply Chain Security

Die Sicherheit der Lieferkette ist ein zentraler Bestandteil der NIS2-Richtlinie und verdient ihren Platz auf der NIS2-Checkliste, da Cyberangriffe zunehmend über Drittanbieter erfolgen. NIS2 verpflichtet Unternehmen, die Sicherheitsrisiken in ihren Lieferketten und bei ihren Dienstleistern zu bewerten und zu managen. Dies umfasst die Evaluierung der Sicherheitspraktiken von Lieferanten, die Implementierung vertraglicher Anforderungen und die kontinuierliche Überwachung von Risiken Dritter. Ein unzureichendes Lieferkettenmanagement kann schwerwiegende Folgen haben, von Datenverlusten bis hin zur Betriebsunterbrechung. Daher ist die Berücksichtigung der Supply Chain Security in der NIS2-Checkliste unerlässlich.

Konkret bedeutet dies, dass Unternehmen im Rahmen ihrer NIS2-Compliance verschiedene Maßnahmen ergreifen müssen. Dazu gehören die Entwicklung von Frameworks zur Bewertung der Lieferantensicherheit, die Integration von Sicherheitsanforderungen in Beschaffungsprozesse, die Einbindung von Sicherheitsverpflichtungen in Verträge, die laufende Überwachung der Sicherheitslage der Lieferanten sowie die Kartierung direkter und indirekter Lieferantenrisiken.

Features der NIS2 Supply Chain Security:

- Frameworks zur Bewertung der Lieferantensicherheit: Strukturierte Ansätze zur Beurteilung der Sicherheitsreife von Lieferanten.

- Sicherheitsanforderungen in Beschaffungsprozessen: Integration von Sicherheitskriterien in die Auswahl und Bewertung von Lieferanten.

- Vertragsklauseln für Sicherheitsverpflichtungen: Festlegung klarer Sicherheitsstandards und -verantwortlichkeiten in Lieferantenverträgen.

- Laufende Überwachung der Sicherheitslage der Lieferanten: Kontinuierliche Überprüfung der Einhaltung der Sicherheitsanforderungen.

- Risikokartierung direkter und indirekter Lieferanten: Identifizierung und Bewertung von Risiken entlang der gesamten Lieferkette.

Vorteile (Pros):

- Bekämpfung zunehmender Supply-Chain-Angriffe: Proaktive Maßnahmen zur Minimierung des Risikos von Angriffen über die Lieferkette.

- Standardisierter Ansatz für das Lieferanten-Sicherheitsmanagement: Schaffung von Transparenz und Konsistenz im Umgang mit Lieferantenrisiken.

- Verbesserte Transparenz bei Risiken Dritter: Besseres Verständnis der Sicherheitslage der Lieferkette.

- Ausrichtung an anderen regulatorischen Rahmenwerken (DSGVO, DORA): Synergien mit bestehenden Compliance-Anforderungen.

Nachteile (Cons):

- Herausforderungen bei der Implementierung mit bestehenden Lieferanten: Anpassung bestehender Verträge und Prozesse kann aufwendig sein.

- Erhöhte Komplexität und Kosten der Beschaffung: Zusätzliche Anforderungen können die Beschaffungsprozesse verkomplizieren und verteuern.

- Eingeschränkter Einfluss auf kritische oder dominante Lieferanten: Mögliche Schwierigkeiten bei der Durchsetzung von Sicherheitsanforderungen bei mächtigen Lieferanten.

- Ressourcenintensiv für Unternehmen mit großen Lieferanten-Ökosystemen: Umfangreiche Überwachungs- und Bewertungsaktivitäten.

Beispiele für erfolgreiche Implementierung:

- Finanzinstitute implementieren gestaffelte Lieferantenbewertungsprogramme basierend auf Datenzugriff und Kritikalität.

- Produktionsunternehmen entwickeln Blockchain-basierte Systeme zur Überprüfung der Integrität der Lieferkette.

Tipps für die Umsetzung:

- Gestaffelter Ansatz zur Lieferantenbewertung: Konzentration auf die wichtigsten Lieferanten und Risiken.

- Standardisierte Sicherheitsfragebögen: Effiziente Erfassung relevanter Sicherheitsinformationen.

- Auditrechte in Lieferantenverträgen: Möglichkeit zur Überprüfung der Sicherheitsmaßnahmen vor Ort.

- Einrichtung eines Lenkungsausschusses für Lieferantensicherheit: Zentrale Steuerung und Überwachung der Lieferkettensicherheit.

- Nutzung spezialisierter Plattformen für das Risikomanagement von Drittanbietern: Unterstützung bei der Automatisierung und Optimierung der Prozesse.

Popularisiert durch:

- EU Cybersecurity Certification Framework

- Nationale Sicherheitsbehörden, die Leitlinien zur Sicherheit der Lieferkette bereitstellen

- Industriekonsortien, die Sicherheitsstandards für die Lieferkette entwickeln

Die Umsetzung der NIS2-Anforderungen im Bereich Supply Chain Security mag komplex erscheinen, ist aber für den Schutz kritischer Infrastrukturen und den langfristigen Geschäftserfolg unerlässlich. Durch die Berücksichtigung der oben genannten Punkte können Unternehmen die Herausforderungen effektiv bewältigen und ihre Widerstandsfähigkeit gegenüber Cyberangriffen stärken.

4. Zugriffskontrolle und Identitätsmanagement

Zugriffskontrolle und Identitätsmanagement (IAM) sind zentrale Bestandteile der NIS2-Checkliste. Sie stellen sicher, dass nur autorisierte Personen auf sensible Systeme und Daten zugreifen können. Die NIS2-Richtlinie verlangt die Implementierung robuster Zugriffskontrollsysteme und Identitätsmanagementverfahren. Dies beinhaltet die Umsetzung des Prinzips der geringsten Rechte (Principle of Least Privilege), die Verwendung von Multi-Faktor-Authentifizierung (MFA) und ein umfassendes Benutzerlebenszyklusmanagement. Ein effektives IAM-System minimiert das Risiko von Sicherheitsverletzungen und Datenverlusten, indem es den Zugriff auf kritische Ressourcen kontrolliert und überwacht. Dies ist besonders wichtig für Unternehmen, die kritische Infrastrukturen betreiben oder sensible Daten verarbeiten, da sie im Rahmen der NIS2-Richtlinie strengeren Sicherheitsanforderungen unterliegen.

Funktionsweise:

IAM-Systeme funktionieren, indem sie Benutzern eindeutige Identitäten zuweisen und deren Zugriffsberechtigungen auf Basis von Rollen und Verantwortlichkeiten definieren. Durch die Implementierung des Prinzips der geringsten Rechte erhalten Benutzer nur die minimal notwendigen Berechtigungen, um ihre Aufgaben zu erfüllen. MFA fügt eine zusätzliche Sicherheitsebene hinzu, indem sie neben dem Passwort eine weitere Authentifizierungsmethode, wie z.B. einen Code per SMS oder eine biometrische Überprüfung, erfordert. Das Benutzerlebenszyklusmanagement stellt sicher, dass Zugriffsberechtigungen während der gesamten Beschäftigungsdauer eines Benutzers korrekt verwaltet und bei Austritt des Mitarbeiters umgehend widerrufen werden.

Beispiele für erfolgreiche Implementierung:

- Energieversorger implementieren rollenbasierte Zugriffskontrolle, die auf die jeweiligen operativen Verantwortlichkeiten abgestimmt ist.

- Gesundheitsdienstleister setzen kontextabhängige Authentifizierung für klinische Systeme ein.

Vorteile:

- Reduziertes Risiko von unbefugtem Zugriff auf kritische Systeme

- Verantwortlichkeit durch Nachverfolgung von Benutzeraktivitäten

- Begrenzung potenzieller Schäden durch kompromittierte Konten

- Granulare Kontrolle über den Systemzugriff

Nachteile:

- Kann bei schlechter Implementierung zu betrieblichen Reibungsverlusten führen

- Erfordert laufende Wartung und Benutzerverwaltung

- Kann erhebliche Änderungen an Legacy-Systemen erfordern

- Benutzerwiderstand gegen zusätzliche Authentifizierungsschritte

Praktische Tipps für die Implementierung:

- Beginnen Sie mit privilegierten Konten, wenn Sie erweiterte Zugriffskontrollen implementieren.

- Dokumentieren Sie Rollendefinitionen und erforderliche Zugriffsebenen.

- Implementieren Sie automatisierte Prozesse zur Überprüfung von Zugriffsberechtigungen.

- Ziehen Sie passwortlose Authentifizierungsoptionen in Betracht.

- Integrieren Sie das Identitätsmanagement in HR-Prozesse für eine genaue Bereitstellung/Deaktivierung von Benutzerkonten.

Warum dieser Punkt auf der NIS2-Checkliste steht:

Die Implementierung robuster Zugriffskontrollen und eines effektiven Identitätsmanagements ist unerlässlich, um die Anforderungen der NIS2-Richtlinie zu erfüllen und ein hohes Sicherheitsniveau zu gewährleisten. Dies schützt nicht nur vor Cyberangriffen und Datenverlusten, sondern stärkt auch das Vertrauen von Kunden und Partnern. Für Unternehmen wie Deeken.Technology GmbH, IONOS, DATEV, ITQ, DOCBOX und 3CX, die im Bereich IT-Sicherheit und Digitalisierung tätig sind, ist die Einhaltung der NIS2-Richtlinie besonders relevant. Durch die Implementierung von Best Practices im Bereich IAM können diese Unternehmen ihre Kunden optimal schützen und ihre eigene Reputation stärken. Konzepte wie Zero Trust Architecture und führende IAM-Lösungsanbieter wie Okta, Microsoft und Ping Identity bieten weitere Orientierung und Unterstützung bei der Umsetzung.

5. Security Testing und Vulnerability Management

Sicherheitslücken sind eine ständige Bedrohung für jedes Unternehmen. Im Rahmen der NIS2-Checkliste nimmt Punkt 5, Security Testing und Vulnerability Management, daher eine zentrale Rolle ein. Dieser Punkt verpflichtet Organisationen dazu, umfassende Programme zur Identifizierung, Verwaltung und Behebung von Sicherheitslücken einzurichten. Er ist essentiell für die NIS2-Konformität und trägt maßgeblich zum Schutz Ihrer kritischen Infrastruktur bei.

Was bedeutet das konkret?

Security Testing und Vulnerability Management umfasst eine Reihe von Maßnahmen, die kontinuierlich durchgeführt werden müssen. Dazu gehören:

- Kontinuierliche Schwachstellenscans: Automatisierte Tools scannen Systeme und Anwendungen regelmäßig auf bekannte Sicherheitslücken.

- Regelmäßige Penetrationstests: Ethische Hacker simulieren reale Angriffe, um Schwachstellen aufzudecken, die automatisierte Scans möglicherweise übersehen.

- Vulnerability Priorisierung: Gefundene Schwachstellen werden nach ihrem Risikopotenzial priorisiert, um die Behebungsmaßnahmen effektiv zu steuern.

- Patch-Management-Prozesse: Ein strukturierter Prozess stellt sicher, dass Sicherheitsupdates zeitnah installiert werden, um bekannte Schwachstellen zu schließen.

- Bug-Bounty- oder Vulnerability-Disclosure-Programme: Diese Programme bieten Anreize für Sicherheitsforscher, Schwachstellen verantwortungsvoll zu melden.

Warum ist dieser Punkt in der NIS2-Checkliste so wichtig?

Ein effektives Security Testing und Vulnerability Management ist unerlässlich, um Sicherheitsrisiken proaktiv zu minimieren und die Auswirkungen potenzieller Cyberangriffe zu reduzieren. Es hilft Ihnen, die Anforderungen der NIS2-Richtlinie zu erfüllen und Bußgelder zu vermeiden. Darüber hinaus stärkt es das Vertrauen Ihrer Kunden und Partner in Ihre Sicherheitsvorkehrungen. Ein wichtiger Aspekt der IT-Sicherheit ist auch die sichere Kommunikation, beispielsweise durch die Verwendung von HTTPS. Die CLDY-Ressource bietet einen umfassenden Leitfaden zu Web-Sicherheitsprotokollen und kann Ihnen helfen, die Grundlagen für sichere Kommunikation zu verstehen.

Vorteile:

- Proaktive Identifizierung von Sicherheitslücken, bevor sie ausgenutzt werden können.

- Messbare Ergebnisse und Nachweise für Sicherheitsmaßnahmen.

- Systematischer Ansatz zur Behebung von Schwachstellen.

- Prävention von Sicherheitsvorfällen.

Nachteile:

- Hohe Anzahl an gefundenen Schwachstellen, die eine Priorisierung erfordern.

- Potenzielle Beeinträchtigung von Produktivsystemen bei unsachgemäßer Planung der Tests.

- Bedarf an spezialisierten Fähigkeiten und möglicherweise externen Ressourcen.

- Aufdeckung von Problemen, die erheblichen Aufwand zur Behebung erfordern.

Beispiele für erfolgreiche Implementierung:

- Energieunternehmen implementieren Vulnerability-Management-Programme gemäß IEC 62443.

- Finanzinstitute führen Red-Team-Übungen durch, um komplexe Angriffsszenarien zu simulieren.

Tipps für die Umsetzung:

- Entwickeln Sie einen risikobasierten Ansatz zur Priorisierung von Schwachstellen.

- Definieren Sie klare SLAs für die Behebung von Schwachstellen nach Schweregrad.

- Kombinieren Sie automatisierte Scans mit manuellen Tests für eine umfassende Abdeckung.

- Dokumentieren Sie akzeptierte Risiken, wenn Schwachstellen nicht sofort behoben werden können.

- Integrieren Sie Security Testing in den Entwicklungszyklus neuer Systeme.

Bekannte Frameworks und Tools:

- OWASP Testing Guide

- CREST und andere Zertifizierungen für Security Testing

- Security Testing Plattformen wie Tenable, Qualys und Rapid7

Durch die Implementierung eines robusten Security Testing und Vulnerability Managements im Rahmen Ihrer NIS2-Checkliste schützen Sie Ihr Unternehmen effektiv vor Cyberbedrohungen und gewährleisten die Einhaltung der gesetzlichen Vorschriften. Dies ist nicht nur für kritische Infrastrukturen relevant, sondern für jedes Unternehmen, das seine Daten und Systeme schützen möchte. Für Unternehmen wie Deeken.Technology GmbH, IONOS, DATEV, ITQ, DOCBOX, 3CX und andere IT-Dienstleister, die mit sensiblen Daten arbeiten und Microsoft 365, Server Backups, Firewalls und Dokumentenmanagementsysteme einsetzen, ist ein solches Vorgehen unerlässlich.

6. Security Awareness and Training

Die NIS2-Richtlinie betont die Wichtigkeit von Security Awareness und Trainingsprogrammen für alle Mitarbeiter, inklusive des Managements. Dieser Punkt verdient seinen Platz in der NIS2 Checkliste, da der Mensch oft das schwächste Glied in der Sicherheitskette ist. Gut geschulte Mitarbeiter sind essentiell, um Cyber-Risiken zu minimieren und die Wirksamkeit technischer Sicherheitsmaßnahmen zu erhöhen. So trägt Security Awareness maßgeblich zur Erfüllung der NIS2-Anforderungen bei.

Was ist Security Awareness und Training und wie funktioniert es?

Security Awareness und Training zielt darauf ab, das Sicherheitsbewusstsein aller Mitarbeiter zu schärfen und ihnen das nötige Wissen zu vermitteln, um Cyber-Bedrohungen zu erkennen und abzuwehren. Es geht darum, eine Sicherheitskultur im Unternehmen zu etablieren, in der jeder Einzelne Verantwortung für die IT-Sicherheit übernimmt. Dies geschieht durch regelmäßige und zielgerichtete Schulungen, die auf die spezifischen Rollen und Verantwortlichkeiten der Mitarbeiter abgestimmt sind.

Features und Vorteile:

- Rollenspezifische Security-Trainingsprogramme: Schulungen werden an die jeweiligen Aufgaben und Zugriffsrechte der Mitarbeiter angepasst, z.B. spezielles Training für Administratoren oder Mitarbeiter im Kundenservice.

- Regelmäßige Security Awareness Kampagnen: Kontinuierliche Sensibilisierung für aktuelle Bedrohungen durch z.B. Newsletter, Poster oder interne Blogbeiträge.

- Phishing-Simulationen: Regelmäßige simulierte Phishing-Angriffe, um das Verhalten der Mitarbeiter zu testen und Schwachstellen aufzudecken.

- Security Briefings für Führungskräfte: Spezifische Schulungen für das Management, um die Bedeutung von Cybersecurity auf strategischer Ebene zu verankern.

- Messung der Trainingseffektivität: Erfassung von Kennzahlen wie z.B. Klickraten bei Phishing-Simulationen oder die Anzahl gemeldeter Sicherheitsvorfälle.

Vorteile:

- Adressiert den menschlichen Faktor in der Cybersecurity: Schließt die Sicherheitslücke, die durch menschliches Fehlverhalten entstehen kann.

- Schafft eine sicherheitsbewusste Unternehmenskultur: Fördert die Eigenverantwortung der Mitarbeiter für die IT-Sicherheit.

- Reduziert die Wahrscheinlichkeit erfolgreicher Social-Engineering-Angriffe: Mitarbeiter lernen, Phishing-Mails und andere Betrugsmaschen zu erkennen.

- Relativ kosteneffektiv im Vergleich zu technischen Maßnahmen: Investitionen in Schulungen sind oft günstiger als die Behebung von Sicherheitsvorfällen.

Nachteile:

- Messbarkeit der Effektivität kann schwierig sein: Es ist nicht immer einfach, den direkten Einfluss von Schulungen auf die IT-Sicherheit zu quantifizieren.

- Regelmäßige Auffrischung notwendig: Security Awareness muss kontinuierlich gefördert werden, um die Aufmerksamkeit der Mitarbeiter aufrechtzuerhalten.

- Training Fatigue kann die Effektivität reduzieren: Zu viele Schulungen können zu Überlastung und Desinteresse führen.

- Kulturelle Veränderungen brauchen Zeit: Die Etablierung einer Sicherheitskultur erfordert Geduld und kontinuierliche Anstrengungen.

Beispiele für erfolgreiche Implementierung:

- Einrichtungen im Gesundheitswesen implementieren gezielte Schulungen für klinisches Personal im Umgang mit Patientendaten.

- Betreiber kritischer Infrastrukturen nutzen simulationsbasierte Schulungen für die Sicherheit von Betriebstechnologie.

Tipps für die Umsetzung:

- Passen Sie die Schulungsinhalte an die spezifischen Rollen und Verantwortlichkeiten an.

- Verwenden Sie reale Beispiele und Vorfälle in den Schulungsmaterialien.

- Implementieren Sie ein umfassendes Messframework, das über die bloße Teilnahme hinausgeht.

- Erwägen Sie Gamification, um die Motivation und das Engagement zu steigern.

- Binden Sie die Führungsebene in die Förderung von Security Awareness Initiativen ein.

Learn more about Security Awareness and Training Deeken.Technology GmbH bietet Ihnen umfassende Beratung und Unterstützung bei der Implementierung von effektiven Security Awareness Programmen, die den Anforderungen der NIS2-Richtlinie gerecht werden. Sprechen Sie uns an!

Beliebte Anbieter und Frameworks:

SANS Security Awareness Programm, National Cyber Security Centre (NCSC) Awareness Frameworks, Security Awareness Plattformen wie KnowBe4, Proofpoint und Infosec IQ bieten wertvolle Ressourcen und Tools für die Umsetzung von Security Awareness Trainings. Diese können Ihnen helfen, die NIS2 Checkliste erfolgreich abzuarbeiten und Ihr Unternehmen optimal vor Cyber-Bedrohungen zu schützen.

7. Data Protection und Backup-Management

Die NIS2-Richtlinie stellt hohe Anforderungen an den Datenschutz und das Backup-Management. Punkt 7 Ihrer NIS2-Checkliste befasst sich daher mit diesem entscheidenden Aspekt. Ein umfassendes Datenmanagement ist nicht nur für die Einhaltung der NIS2-Vorschriften unerlässlich, sondern auch für den Schutz Ihres Unternehmens vor Datenverlust und Cyberangriffen. Dieser Punkt verdient seinen Platz in der Liste, da Datenverluste durch Ransomware, Hardwareausfälle oder menschliche Fehler erhebliche finanzielle und reputationsschädigende Folgen haben können.

Was beinhaltet Data Protection und Backup-Management im Kontext der NIS2?

Die NIS2 fordert von Organisationen die Implementierung umfassender Datenschutzmaßnahmen. Dazu gehören die Klassifizierung von Daten, Verschlüsselung sowie robuste Backup-Strategien, um Datenintegrität und -verfügbarkeit sicherzustellen. Regelmässige Backup-Tests und die Einrichtung einer sicheren Offsite-Speicherung für kritische Daten sind ebenfalls Bestandteil dieser Anforderungen.

Features und Vorteile:

- Datenklassifizierungs-Frameworks: Ermöglichen eine differenzierte Behandlung von Daten nach ihrer Kritikalität.

- Verschlüsselung für ruhende und übertragene Daten: Schützt sensible Informationen vor unbefugtem Zugriff.

- Regelmäßige und getestete Backup-Prozeduren: Gewährleisten die Wiederherstellbarkeit der Daten im Notfall.

- Offline/Air-Gapped Backup-Speicherung: Bietet zusätzlichen Schutz vor Ransomware-Angriffen.

- Data Recovery Time Objectives (RTOs) und Recovery Point Objectives (RPOs): Definieren klare Ziele für die Wiederherstellung von Daten und Systemen.

Vorteile (Pros):

- Ermöglicht die Wiederherstellung nach Ransomware- und anderen destruktiven Angriffen.

- Schützt sensible Informationen vor unbefugtem Zugriff.

- Unterstützt die Ziele der Geschäftskontinuität.

- Erfüllt mehrere NIS2-Anforderungen gleichzeitig.

Nachteile (Cons):

- Umfassender Datenschutz kann die Systemleistung beeinträchtigen.

- Kann erhebliche Speicherressourcen erfordern.

- Das Management von Verschlüsselungsschlüsseln erhöht die Komplexität.

- Ältere Systeme können schwierig ausreichend zu schützen sein.

Beispiele für erfolgreiche Implementierung:

- Energieversorger implementieren 3-2-1 Backup-Strategien mit Air-Gapped Recovery-Umgebungen.

- Finanzinstitute setzen automatisierte Datenklassifizierung mit richtlinienbasiertem Schutz ein.

Konkrete Tipps für die Umsetzung:

- Beginnen Sie mit der Identifizierung und Klassifizierung kritischer Datenbestände.

- Implementieren Sie die 3-2-1 Backup-Regel (3 Kopien, 2 verschiedene Medien, 1 Offsite).

- Testen Sie regelmäßig die Datenwiederherstellungsprozeduren.

- Dokumentieren Sie Verschlüsselungsstandards und Schlüsselverwaltungsverfahren.

- Richten Sie Ihre Backup-Strategien an den Anforderungen Ihrer Geschäftskontinuität aus.

Wann und warum sollten Sie diesen Ansatz verwenden?

Die Umsetzung von Punkt 7 Ihrer NIS2-Checkliste ist für jedes Unternehmen relevant, das unter die NIS2-Richtlinie fällt. Ein robustes Data Protection und Backup-Management ist essentiell, um die Anforderungen der NIS2 zu erfüllen, Ihre Daten zu schützen und die Geschäftskontinuität zu gewährleisten. Gerade für Unternehmen wie Deeken.Technology GmbH, IONOS, DATEV, ITQ, DOCBOX, 3CX und andere IT-Dienstleister, die mit sensiblen Daten arbeiten und für die Sicherheit und Verfügbarkeit ihrer Systeme verantwortlich sind, ist die Implementierung dieser Maßnahmen von höchster Priorität. Denken Sie an Ihre Kunden, die auf Ihre Dienstleistungen angewiesen sind – ein funktionierendes Backup- und Recovery-Konzept ist hier unerlässlich.

Popularisiert durch:

- EU-Datenschutzbehörde (EDPB)

- Industriestandards wie ISO 27001/27002

- Speicher- und Backup-Anbieter wie Veeam, Commvault und Rubrik

(Kein Bild bereitgestellt)

8. Governance und Compliance-Dokumentation für die NIS2 Checkliste

Die Einhaltung der NIS2-Richtlinie erfordert ein robustes Governance- und Compliance-Framework. Dieser Punkt auf Ihrer NIS2 Checkliste ist deshalb essentiell, da er die Grundlage für die gesamte Sicherheitsstrategie Ihres Unternehmens bildet. Ohne klare Strukturen und Dokumentation riskieren Sie nicht nur Strafen, sondern auch erhebliche Sicherheitslücken. Dieser Abschnitt erklärt, wie Sie die notwendigen Strukturen und Dokumentationen erstellen und pflegen.

Was ist Governance und Compliance-Dokumentation und wie funktioniert sie?

Governance und Compliance-Dokumentation im Kontext der NIS2 beinhaltet die Etablierung formaler Governance-Strukturen und die umfassende Dokumentation aller sicherheitsrelevanten Richtlinien, Verfahren und Nachweise der Compliance. Dies umfasst die Definition von Rollen und Verantwortlichkeiten, die Pflege der Dokumentation von Richtlinien, Prozessen und Verfahren sowie die Einrichtung von Berichtsmechanismen an das Management und die zuständigen Behörden. Ein gut funktionierendes System stellt sicher, dass alle Beteiligten ihre Verantwortlichkeiten kennen und die notwendigen Maßnahmen ergriffen werden, um die NIS2-Anforderungen zu erfüllen.

Features und Vorteile:

- Cybersecurity-Governance-Framework: Ein strukturierter Ansatz zur Steuerung und Überwachung der Cybersecurity-Aktivitäten.

- Umfassende Richtlinien-Dokumentation: Klare Vorgaben für alle sicherheitsrelevanten Prozesse.

- Compliance-Tracking und Berichtsmechanismen: Ermöglichen die Überwachung des Fortschritts und die Identifizierung von Lücken.

- Board- und Executive-Oversight-Verfahren: Sicherstellung der Einbindung des Managements in die Cybersecurity-Strategie.

- Evidenzsammlungs- und Aufbewahrungsrichtlinien: Definieren, welche Daten gesammelt und wie lange sie aufbewahrt werden müssen.

Vorteile (Pros):

- Schafft klare Verantwortlichkeiten für Sicherheitsaufgaben.

- Erleichtert den Nachweis der Compliance gegenüber den Regulierungsbehörden.

- Bietet einen Rahmen für das laufende Sicherheitsmanagement.

- Ermöglicht einen konsistenten Sicherheitsansatz im gesamten Unternehmen.

Nachteile (Cons):

- Kann bürokratisch werden, wenn sie nicht pragmatisch umgesetzt wird.

- Erfordert laufende Pflege, um die Dokumentation aktuell zu halten.

- Kann dedizierte Compliance-Ressourcen erfordern.

- Kann in Organisationen mit begrenzten Ressourcen schwierig zu implementieren sein.

Beispiele für erfolgreiche Implementierung:

- Energieversorger implementieren Cybersecurity-Ausschüsse auf Vorstandsebene mit regelmäßiger Berichterstattung.

- Gesundheitsorganisationen entwickeln automatisierte Compliance-Dashboards für die NIS2-Anforderungen. DATEV und andere Anbieter von Finanzsoftware integrieren NIS2-konforme Sicherheitsmaßnahmen in ihre Produkte.

Praktische Tipps für die Implementierung:

- Entwickeln Sie eine Richtlinienhierarchie mit klaren Beziehungen zwischen den Dokumenten.

- Implementieren Sie Dokumentenmanagementsysteme (DMS) wie DOCBOX mit Versionskontrolle.

- Erstellen Sie Vorlagen für wichtige Compliance-Artefakte.

- Richten Sie regelmäßige Überprüfungszyklen für Richtlinien und Verfahren ein.

- Ordnen Sie die Dokumentation spezifischen NIS2-Anforderungen zu, um die Rückverfolgbarkeit zu gewährleisten.

Wann und warum sollten Sie diesen Ansatz verwenden?

Die Implementierung einer robusten Governance- und Compliance-Dokumentation ist für alle Organisationen unerlässlich, die unter die NIS2-Richtlinie fallen. Sie ist nicht nur notwendig, um die Compliance zu gewährleisten und Bußgelder zu vermeiden, sondern auch, um ein effektives Sicherheitsmanagement zu etablieren und das Unternehmen vor Cyberangriffen zu schützen. Für Unternehmen wie Deeken.Technology GmbH, IONOS, ITQ und andere IT-Dienstleister, die mit sensiblen Daten arbeiten und kritische Infrastrukturen betreiben, ist dies besonders wichtig. Die Integration in bestehende Systeme wie Microsoft 365, Server-Backups und Firewalls ist entscheidend.

Popularisiert durch:

- Nationale Cybersicherheitsbehörden, die Compliance-Frameworks bereitstellen.

- Governance-Plattformen wie MetricStream, ServiceNow GRC und IBM OpenPages.

- Industriestandards wie COBIT und ISO 27001.

Dieser Punkt der NIS2 Checkliste verdient seinen Platz aufgrund seiner zentralen Bedeutung für die gesamte Cybersecurity-Strategie. Er bildet das Fundament für ein effektives Sicherheitsmanagement und ermöglicht den Nachweis der Compliance gegenüber den Regulierungsbehörden. Eine gut strukturierte Governance und lückenlose Dokumentation sind unerlässlich, um die Anforderungen der NIS2 zu erfüllen und das Unternehmen vor den wachsenden Cyberbedrohungen zu schützen.

NIS2 Compliance Checklist Comparison

| 🔄 Umsetzungskomplexität | 💡 Ressourcenbedarf | ⭐ Erwartete Ergebnisse | 📊 Ideale Anwendungsfälle | ⚡ Hauptvorteile |

|---|---|---|---|---|

| Risk Management Implementation | Hoch (spezialisierte Expertise) | Hohe Risikominderung und Compliance | Organisationen mit komplexen IT-Strukturen | Proaktive Sicherheitsstrategie |

| Incident Response Planning | Mittel bis Hoch (regelmäßige Pflege) | Verkürzte Reaktionszeiten | Organisationen mit hohem Risiko für Cybervorfälle | Verbesserte Krisenbewältigung |

| Supply Chain Security | Hoch (umfangreiche Lieferantenanalyse) | Reduzierte Lieferkettenrisiken | Unternehmen mit großen Lieferantennetzwerken | Standardisierte Lieferantensicherheit |

| Access Control und Identity Management | Mittel bis Hoch (technische Integration) | Minimiertes Zugriffsrisiko | Organisationen mit sensiblen Daten und Systemen | Granulare Zugriffskontrolle |

| Security Testing und Vulnerability Management | Hoch (laufende Tests & Analysen) | Frühzeitige Schwachstellenentdeckung | Sektoren mit hoher Angriffswahrscheinlichkeit | Systematische Schwachstellenbehebung |

| Security Awareness and Training | Mittel (regelmäßige Schulungen) | Gehobenes Sicherheitsbewusstsein | Alle Organisationen | Kosteneffiziente Risikominderung |

| Data Protection and Backup Management | Mittel bis Hoch (technische Umsetzung) | Datenintegrität und Verfügbarkeit | Unternehmen mit kritischen Daten | Verbesserte Geschäftskontinuität |

| Governance and Compliance Documentation | Mittel (laufende Pflege) | Nachweisbare Compliance | Organisationen mit Regulierungsanforderungen | Klare Verantwortlichkeiten |

NIS2-Konformität mit Deeken.Technology GmbH erreichen

Die NIS2-Richtlinie stellt hohe Anforderungen an die IT-Sicherheit von Unternehmen. Dieser Artikel hat die wichtigsten Punkte einer NIS2 Checkliste beleuchtet, von Risikomanagement und Vorfallsreaktionsplanung über Lieferkettensicherheit und Zugriffskontrolle bis hin zu Sicherheitstests, Schulungen und Dokumentation. Die Beherrschung dieser Konzepte ist nicht nur für die NIS2-Konformität unerlässlich, sondern stärkt auch Ihre gesamte IT-Sicherheitsarchitektur, schützt vor Cyberangriffen und Datenverlusten und fördert das Vertrauen Ihrer Kunden und Partner. Ein robustes Sicherheitsfundament, basierend auf den Vorgaben der NIS2 Checkliste, ist somit ein entscheidender Faktor für Ihren langfristigen Geschäftserfolg und Ihre Wettbewerbsfähigkeit im digitalen Zeitalter.

Die Implementierung aller Punkte einer umfassenden NIS2 Checkliste kann komplex und zeitaufwendig sein. Deeken.Technology GmbH, ISO 27001 zertifiziert, unterstützt Sie als erfahrener Partner auf Ihrem Weg zur NIS2-Konformität. Wir bieten Ihnen maßgeschneiderte Lösungen und Expertise in allen Bereichen der NIS2 Checkliste, von der initialen Beratung und Implementierung bis zur laufenden Wartung und Optimierung. Besuchen Sie Deeken.Technology GmbH und erfahren Sie, wie wir Ihnen helfen können, die NIS2-Anforderungen effizient zu erfüllen und Ihr Unternehmen optimal zu schützen.

24.05.2025 09:43:58

Comments