Kategorien:

Ihr Leitfaden für Enterprise Mobility Management

Was genau ist eigentlich Enterprise Mobility Management (EMM)? Im Kern ist es eine zentrale Steuerungsplattform, die dafür sorgt, dass alle mobilen Geräte – egal ob firmeneigen oder privat mitgebracht – sicher und produktiv für die Arbeit genutzt werden können. Es ist die strategische Antwort auf die wachsende Herausforderung, Mitarbeitern Flexibilität zu bieten, ohne die Sicherheit des Unternehmens aufs Spiel zu setzen.

Den Kern von Enterprise Mobility Management verstehen

Stellen Sie sich Ihr Unternehmen mal wie einen geschäftigen Flughafen vor. Ihre Mitarbeiter sind die Passagiere, die pünktlich und sicher an ihr Ziel kommen müssen. Ihre mobilen Geräte – Smartphones, Tablets, Laptops – sind die Flugzeuge. Enterprise Mobility Management ist in diesem Bild die intelligente Flugsicherung für den modernen Arbeitsplatz.

Diese „Flugsicherung“ stellt sicher, dass jedes Flugzeug, ob Firmenjet oder private Maschine (im Sinne von „Bring Your Own Device“, kurz BYOD), sicher starten, navigieren und landen kann. Es geht darum, sensible Fracht – also Ihre Unternehmensdaten – zu schützen und Kollisionen, also Sicherheitslücken, zu vermeiden. EMM ist also viel mehr als eine rein technische IT-Lösung; es ist das strategische Nervensystem für das mobile Arbeiten von heute.

Mehr als nur Geräteverwaltung

Früher, in den Anfängen der mobilen Sicherheit, lag der Fokus fast ausschließlich auf dem Mobile Device Management (MDM). Da ging es schlicht darum, das Gerät an sich zu kontrollieren: Passwörter erzwingen, WLAN-Profile aufspielen oder ein verlorenes Handy aus der Ferne löschen. Doch die moderne Arbeitswelt ist deutlich komplexer geworden. Mitarbeiter nutzen heute unzählige Apps und greifen von überall auf kritische Dokumente zu.

Genau hier setzt ein umfassendes Enterprise Mobility Management an. Es geht weit über die reine Geräteebene hinaus und spannt einen ganzheitlichen Rahmen, der mehrere Schlüsselbereiche abdeckt.

Um die Sache greifbarer zu machen, kann man EMM in seine zentralen Bausteine zerlegen. Jeder dieser Bausteine übernimmt eine spezifische, aber eng miteinander verknüpfte Aufgabe.

Die Kernsäulen des Enterprise Mobility Management

Eine Zusammenfassung der zentralen Komponenten, aus denen eine umfassende EMM-Strategie besteht.

| Komponente | Hauptfunktion | Beispiel |

|---|---|---|

| Mobile Device Management (MDM) | Das Fundament. Sichert und konfiguriert die Hardware. | Erzwingen einer Gerätesperre, Konfiguration von WLAN/VPN, Fernlöschung bei Verlust. |

| Mobile Application Management (MAM) | Kontrolliert die Apps. Stellt sicher, dass nur sichere Geschäfts-Apps genutzt werden. | Trennung von privaten und geschäftlichen Apps, Einschränkung von Copy-Paste. |

| Mobile Content Management (MCM) | Regelt den Datenzugriff. Sichert den Zugang zu Unternehmensdokumenten. | Sicherer Zugriff auf ein internes Dokumenten-Repository, Verschlüsselung von Anhängen. |

| Identity and Access Management (IAM) | Verwaltet die Identitäten. Stellt sicher, wer worauf zugreifen darf. | Single Sign-On (SSO) für alle Geschäfts-Apps, Multi-Faktor-Authentifizierung (MFA). |

Zusammengenommen bilden diese Säulen ein robustes System, das mobilen Mitarbeitern die nötigen Werkzeuge an die Hand gibt, während die IT die Kontrolle über die Sicherheit behält.

Enterprise Mobility Management schließt die kritische Lücke zwischen dem Wunsch nach maximaler Mitarbeiterflexibilität und den unumgänglichen Anforderungen an Datensicherheit und Compliance. Es ermöglicht produktives Arbeiten von jedem Ort aus, ohne Kompromisse bei der Sicherheit einzugehen.

Die strategische Bedeutung von EMM zeigt sich auch in den beeindruckenden Marktzahlen. Allein in Deutschland erreichte der Markt für Enterprise Mobility Management einen Umsatz von rund 894,9 Millionen US-Dollar. Bis 2030 soll dieser Markt laut Prognosen auf etwa 3.326,6 Millionen US-Dollar anwachsen – ein klares Zeichen für die zentrale Rolle dieser Technologie. Wenn Sie tiefer in die Markttrends eintauchen möchten, finden Sie in dieser Analyse weitere Details. Diese Entwicklung macht deutlich: EMM ist längst keine Option mehr, sondern eine Notwendigkeit für zukunftsfähige Unternehmen.

Die zentralen Bausteine einer EMM-Architektur

Eine umfassende Enterprise Mobility Management-Lösung ist kein starres Einzelprodukt. Stellen Sie es sich lieber wie ein gut geplantes, modulares Gebäude vor, in dem jede Komponente eine ganz eigene, aber unverzichtbare Rolle für die Stabilität des Ganzen spielt. Genau diese Architektur gibt Unternehmen die nötige Flexibilität, um auf neue Anforderungen zu reagieren, ohne gleich das komplette System neu aufsetzen zu müssen.

Um diese Struktur zu verstehen, zerlegen wir sie mal in ihre vier fundamentalen Bausteine. Jeder davon kümmert sich um eine andere Ebene der mobilen Sicherheit und Verwaltung – von der reinen Hardware bis hin zur Identität des Nutzers. Zusammen bilden sie ein stabiles Fundament für eine sichere und gleichzeitig produktive mobile Arbeitswelt.

Mobile Device Management (MDM) als Fundament

Alles fängt mit dem Fundament an: dem Mobile Device Management (MDM). MDM konzentriert sich voll und ganz auf die Kontrolle und Sicherung der physischen Geräte – also der Smartphones, Tablets und Laptops. Es ist quasi die erste Verteidigungslinie und stellt sicher, dass jedes Gerät, das auf Firmendaten zugreift, grundlegende Sicherheitsstandards einhält.

Man könnte MDM auch als die Bauvorschriften und Grundinstallationen des Gebäudes bezeichnen. Es legt fest, dass jede Tür ein Schloss haben muss (Passwörter erzwingen), die Fenster gesichert sind (Verschlüsselung) und es einen Notfallplan gibt (Gerät bei Verlust aus der Ferne löschen).

Wichtige MDM-Funktionen sind zum Beispiel:

- Gerätekonfiguration: Automatisches Aufspielen von WLAN-, VPN- oder E-Mail-Profilen.

- Sicherheitsrichtlinien: Durchsetzung von komplexen Passwörtern und Bildschirmsperren.

- Inventarisierung: Einblicke in alle registrierten Geräte, deren Betriebssysteme und installierte Apps.

- Fernverwaltung: Sperren, Orten oder vollständiges Löschen von Geräten aus der Ferne.

Ohne dieses stabile Fundament wären alle weiteren Sicherheitsmaßnahmen auf wackeligem Grund gebaut.

Mobile Application Management (MAM): Die Zutrittskontrolle

Auf dem MDM-Fundament errichten wir jetzt die einzelnen Räume und verpassen ihnen eine intelligente Zutrittskontrolle: das Mobile Application Management (MAM). Während MDM das ganze Gerät im Blick hat, fokussiert sich MAM ausschließlich auf die Unternehmens-Apps, die darauf laufen. Das ist besonders bei BYOD (Bring Your Own Device) entscheidend, wo private und geschäftliche Daten auf demselben Smartphone nebeneinander existieren.

MAM funktioniert wie ein Schlüsselkartensystem. Es gewährt nur Zugang zu bestimmten Räumen (den Geschäfts-Apps) und stellt gleichzeitig sicher, dass nichts Vertrauliches aus diesen Räumen mitgenommen wird. So kann ein Mitarbeiter seine privaten Apps frei nutzen, während die Unternehmens-Apps in einem sicheren, verschlüsselten Container abgeschottet sind.

Mit MAM kann die IT gezielt die Unternehmens-Apps und -Daten schützen und verwalten, ohne die Kontrolle über das private Gerät des Mitarbeiters zu übernehmen. Es zieht eine klare Trennlinie zwischen beruflich und privat.

Mobile Content Management (MCM): Der digitale Tresor

Innerhalb der gesicherten Räume brauchen wir natürlich einen Tresor für die wertvollen Dokumente. Diese Rolle übernimmt das Mobile Content Management (MCM). Es sorgt dafür, dass Mitarbeiter sicher auf Unternehmensdokumente, Präsentationen oder Tabellen zugreifen, sie bearbeiten und teilen können – ohne dass sensible Daten in die falschen Hände geraten.

MCM agiert im Grunde als zentraler, verschlüsselter Datenspeicher mit knallharten Zugriffsregeln. Funktionen wie das Blockieren von Screenshots, das Einschränken von „Speichern unter“-Optionen in private Cloud-Dienste oder Wasserzeichen auf Dokumenten schützen das geistige Eigentum der Firma.

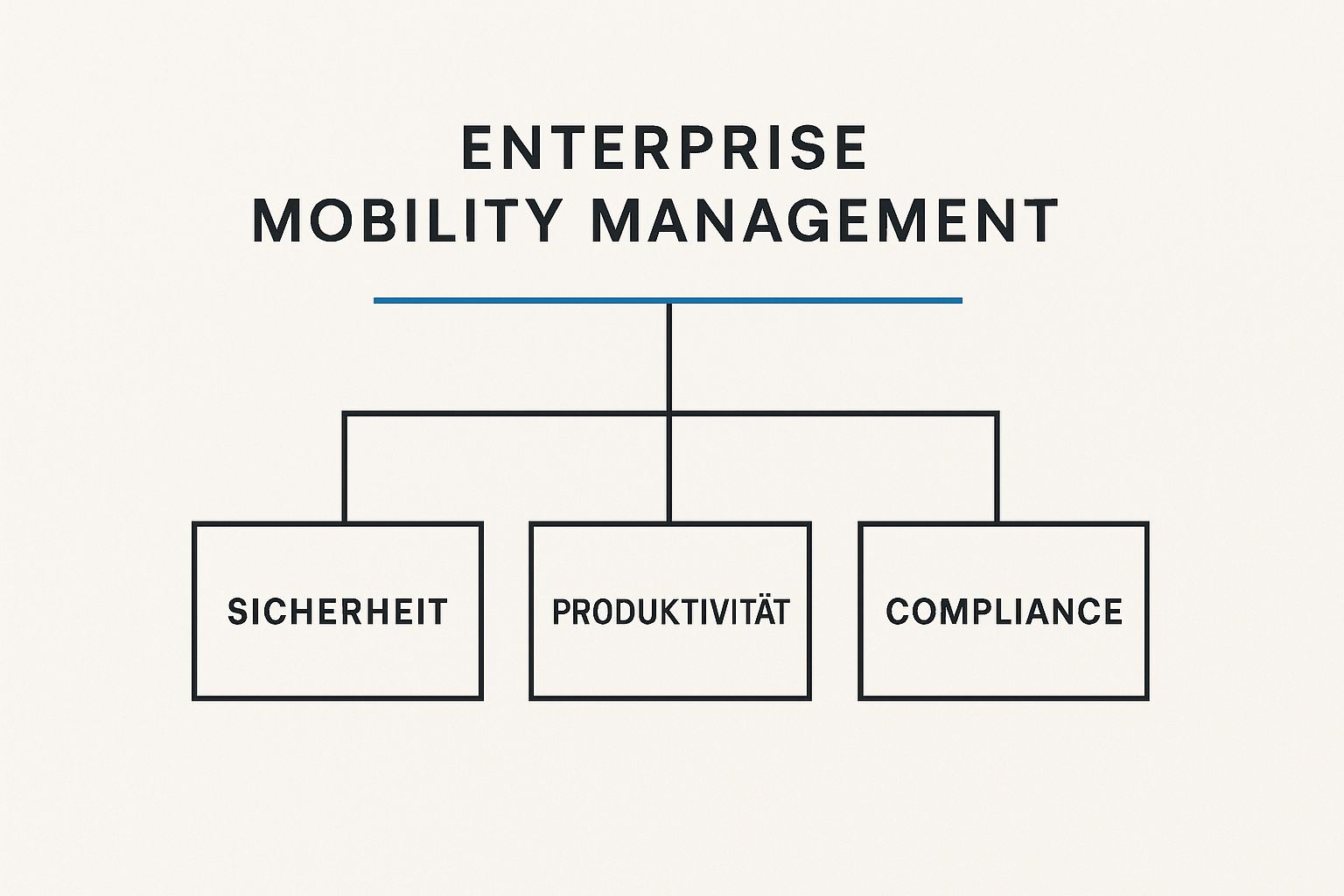

Diese Infografik zeigt sehr gut, wie die zentralen Ziele von Enterprise Mobility Management – Sicherheit, Produktivität und Compliance – wie Zahnräder ineinandergreifen.

Die Visualisierung macht klar: Eine effektive EMM-Strategie muss diese drei Säulen ausbalancieren, um sowohl den geschäftlichen Anforderungen als auch den Bedürfnissen der Nutzer gerecht zu werden.

Identity and Access Management (IAM): Das zentrale Sicherheitssystem

Zu guter Letzt braucht unser Gebäude ein übergreifendes Alarmsystem und einen Wachdienst, der prüft, wer überhaupt einen Schlüssel bekommt. Das ist die Aufgabe des Identity and Access Management (IAM). IAM stellt sicher, dass nur berechtigte Nutzer auf die für sie bestimmten Ressourcen zugreifen können.

Es ist das Gehirn der gesamten Sicherheitsarchitektur, das jeden Zugriffsversuch hinterfragt. Technologien wie Single Sign-On (SSO) oder Multi-Faktor-Authentifizierung (MFA) bestätigen zweifelsfrei die Identität eines Nutzers, bevor der Zugang zu einer App oder einem Dokument gewährt wird. IAM ist der Klebstoff, der MDM, MAM und MCM zusammenhält und eine kontextbezogene Sicherheit erst möglich macht.

Die Marktdynamik in Deutschland unterstreicht, wie wichtig diese Architekturen geworden sind. Eine Analyse zeigt, dass rund 78 % des Marktvolumens auf Softwarelösungen entfielen, während der Dienstleistungssektor stark aufholt. Große Unternehmen machten 59 % der Marktanteile aus, wobei Cloud-Lösungen klar dominierten. Diese Zahlen verdeutlichen, wie tief die Digitalisierung und die Anforderungen von Industrie 4.0 die Nachfrage nach sicheren Mobilitätslösungen treiben. Erfahren Sie mehr über die Details des deutschen EMM-Marktes und die Trends, die ihn prägen.

Wie EMM Produktivität und Sicherheit beflügelt

Die Entscheidung für ein Enterprise Mobility Management (EMM) ist weit mehr als nur ein technisches Upgrade. Es ist eine strategische Weichenstellung, die auf zwei Kernziele jedes Unternehmens einzahlt: die Produktivität zu steigern und gleichzeitig die Datensicherheit zu zementieren. Auf den ersten Blick wirken diese beiden Ziele oft wie Gegenspieler, doch moderne EMM-Lösungen beweisen eindrucksvoll, dass sie sich perfekt ergänzen.

Ein gut aufgesetztes EMM schafft eine Arbeitsumgebung, in der Mitarbeiter reibungslos und effizient agieren können, während im Hintergrund alle sensiblen Firmendaten zuverlässig geschützt sind. Es geht darum, die goldene Mitte zwischen Freiheit und Kontrolle zu finden – und so das volle Potenzial einer mobilen Belegschaft zu entfesseln.

Produktivität durch nahtlosen mobilen Zugriff

Stellen Sie sich einen Vertriebsmitarbeiter vor, der gerade auf dem Weg zu einem entscheidenden Kundentermin ist. Dank EMM hat er über sein Tablet direkten und sicheren Zugriff auf die aktuellsten CRM-Daten, Lagerbestände und Preislisten. Er kann dem Kunden sofort präzise Auskünfte geben, ein Angebot erstellen und den Auftrag noch vor Ort abschließen.

Ohne EMM wäre dieser simple Vorgang ein Krampf. Der Mitarbeiter müsste umständlich im Büro anrufen, auf E-Mails warten oder mit veralteten Informationen hantieren. Das kostet nicht nur wertvolle Zeit, sondern kann im schlimmsten Fall den ganzen Deal gefährden. Genau diese Fähigkeit, jederzeit und überall auf geschäftskritische Daten zuzugreifen, ist ein gewaltiger Produktivitäts-Booster.

Gleichzeitig hilft EMM dabei, digitale Geschäftsprozesse zu optimieren. Mobile Geräte werden sicher in bestehende Arbeitsabläufe integriert, was Genehmigungsprozesse beschleunigt und lästige manuelle Dateneingaben überflüssig macht.

EMM verwandelt mobile Geräte von reinen Kommunikations-Gadgets in vollwertige, leistungsstarke Business-Terminals. Mitarbeiter erledigen ihre Aufgaben schneller, flexibler und mit deutlich weniger Reibungsverlusten, was sich direkt in einer höheren Effizienz niederschlägt.

Dieses enorme Potenzial treibt auch das Marktwachstum an. Laut einer Studie wird der deutsche Markt für Enterprise Mobility Management einen Wert von rund 776,4 Millionen US-Dollar erreichen, mit einer erwarteten jährlichen Wachstumsrate von 23,2 %. Befeuert wird dieses Wachstum vor allem durch die zunehmende Einbindung von IoT-Anwendungen und die hohe Nachfrage nach sicheren BYOD-Lösungen (Bring Your Own Device).

Kompromisslose Sicherheit für mobile Daten

Die neu gewonnene Flexibilität darf aber niemals auf Kosten der Sicherheit gehen. Was passiert, wenn das Smartphone des Vertrieblers mit all den sensiblen Kundendaten im Zug liegen bleibt? Genau hier spielt EMM seine zweite große Stärke aus: die eiserne Kontrolle über die Unternehmenssicherheit.

Eine EMM-Lösung gibt der IT-Abteilung die Werkzeuge an die Hand, um bei Verlust oder Diebstahl sofort zu reagieren. Das Gerät lässt sich aus der Ferne orten, sperren oder im Notfall sogar komplett löschen. So ist sichergestellt, dass keine Daten in die falschen Hände geraten.

Doch die Sicherheitsfunktionen gehen weit über den reinen Geräteschutz hinaus:

- Daten-Containerisierung: EMM trennt private und geschäftliche Daten sauber voneinander. Installiert ein Mitarbeiter eine unsichere private App, bleiben die Firmendaten in einem verschlüsselten, geschützten „Container“ isoliert.

- Automatisierte Compliance: Richtlinien wie die DSGVO können automatisch durchgesetzt werden. So lässt sich etwa die Kamerafunktion in sicherheitskritischen Bereichen deaktivieren oder das Speichern von Geschäftskontakten im privaten Adressbuch unterbinden.

- Sicherer Datenzugriff: Der Zugriff auf interne Systeme erfolgt ausschließlich über gesicherte VPN-Verbindungen. Der Datenaustausch wird auf genehmigte Unternehmens-Apps beschränkt.

Diese Maßnahmen schützen nicht nur vor Angriffen von außen, sondern auch vor unbeabsichtigten Fehlern der Mitarbeiter. Die Verwaltung dieser komplexen Systeme kann für interne IT-Teams schnell zur Herausforderung werden. Genau hier kommen Managed IT Services ins Spiel, die eine professionelle Betreuung und Überwachung Ihrer EMM-Infrastruktur gewährleisten. Erfahren Sie, wie Managed IT Services Ihr Unternehmen entlasten können.

Das perfekte Zusammenspiel von Produktivität und Sicherheit

Am Ende des Tages wird klar: Produktivität und Sicherheit sind keine Gegenspieler, sondern Partner. Mitarbeiter können nur dann wirklich produktiv sein, wenn sie sich darauf verlassen können, dass ihre Arbeitsmittel sicher und die Unternehmensdaten geschützt sind.

Umgekehrt wird eine Sicherheitsstrategie nur dann von der Belegschaft akzeptiert, wenn sie den Arbeitsfluss nicht ausbremst, sondern clever unterstützt. Moderne EMM-Plattformen schaffen genau diesen Spagat. Sie bieten eine intuitive, nutzerfreundliche Erfahrung für den Mitarbeiter und gleichzeitig eine robuste, granulare Kontrolle für die IT. Diese Symbiose ist der Schlüssel zum Erfolg in unserer immer mobiler werdenden Arbeitswelt.

EMM in der Praxis: So sieht’s im Unternehmensalltag aus

Theorie ist das eine, aber der wahre Wert von Enterprise Mobility Management (EMM) zeigt sich erst, wenn es im Tagesgeschäft ankommt. Wie schaffen Unternehmen den Spagat zwischen mobiler Freiheit für die Mitarbeiter und eiserner Sicherheit für die Firmendaten? Die Antwort liegt darin, die EMM-Strategie passgenau auf die jeweiligen Anwendungsfälle zuzuschneiden – und die können sich je nach Abteilung und Branche gewaltig unterscheiden.

Ob in der Logistikhalle, am Krankenbett oder in der Vorstandsetage – Smartphones und Tablets sind längst überall. Die Anforderungen an sie aber noch lange nicht. Schauen wir uns ein paar typische Szenarien an und entdecken, wie EMM ganz konkrete Probleme löst und echten Mehrwert schafft.

Der Klassiker: BYOD für flexible Arbeitsplätze

Das wohl bekannteste Szenario ist Bring Your Own Device (BYOD). Mitarbeiter nutzen ihre privaten Smartphones und Tablets auch für die Arbeit. Das spart dem Unternehmen Kosten und die Mitarbeiter lieben es, weil sie ihr gewohntes Gerät nicht aus der Hand geben müssen. Doch was passiert, wenn eine private App Malware einschleppt oder das Gerät verloren geht? Genau hier kommt EMM ins Spiel.

Die Lösung ist ein sicherer, verschlüsselter „Container“ auf dem privaten Gerät. In diesem abgeschirmten Bereich leben alle geschäftlichen Apps und Daten, fein säuberlich getrennt vom privaten Rest.

- Strikte Datentrennung: Geschäftliche E-Mails, Kontakte und Dokumente bleiben im geschützten Bereich. Der Versuch, sensible Daten in eine private App zu kopieren, wird einfach blockiert.

- Gezieltes Löschen: Verlässt ein Mitarbeiter das Unternehmen, kann die IT mit einem Klick nur den Firmen-Container entfernen. Alle privaten Fotos, Nachrichten und Apps bleiben unangetastet.

- Kontrollierte App-Nutzung: Innerhalb des Containers können nur geprüfte und von der Firma freigegebene Apps installiert werden.

Dieses Modell ist die perfekte Balance: Die Mitarbeiter genießen den Komfort ihres eigenen Geräts, während das Unternehmen die volle Kontrolle über seine Daten behält.

COPE: Mehr Kontrolle bei erlaubter Privatnutzung

Eine Alternative dazu ist COPE (Corporate Owned, Personally Enabled). Hier stellt die Firma die Geräte, erlaubt aber ausdrücklich auch die private Nutzung. Dieses Modell verschafft der IT-Abteilung naturgemäß eine tiefere Kontrolle, schließlich gehört das Gerät dem Unternehmen.

Der große Vorteil liegt in der einfacheren Verwaltung und einem einheitlichen Sicherheitsniveau für alle. Die IT kann grundlegende Einstellungen vorgeben und sicherstellen, dass jedes Gerät immer die neuesten Sicherheitsupdates bekommt. Trotzdem bleibt die Privatsphäre der Mitarbeiter durch die saubere Trennung von Geschäfts- und Privatdaten gewahrt.

Egal ob BYOD oder COPE – eine gute EMM-Lösung zieht klare Grenzen zwischen Job und Privatleben und setzt diese technisch durch. Das schützt nicht nur die Unternehmensdaten, sondern auch die Privatsphäre der Mitarbeiter.

Branchenspezifische Lösungen, die den Unterschied machen

Jenseits dieser allgemeinen Modelle spielt EMM seine wahre Stärke in maßgeschneiderten, branchenspezifischen Lösungen aus.

Logistik und Außendienst Im Lager oder bei der Paketzustellung sind oft robuste Tablets oder Handscanner im Einsatz. Diese Geräte müssen vor allem eines: zuverlässig für eine einzige Aufgabe funktionieren.

- Kiosk-Modus: Per EMM lassen sich Geräte so sperren, dass sie nur eine einzige App ausführen – zum Beispiel die Scan- oder Logistik-Software. Nichts anderes.

- Zentrale Konfiguration: WLAN-Einstellungen, VPN-Zugänge und App-Updates werden zentral aufgespielt. So ist sichergestellt, dass die Geräte draußen im Feld einfach immer einsatzbereit sind.

Gesundheitswesen Pflegekräfte brauchen unterwegs schnellen und sicheren Zugriff auf hochsensible Patientendaten. Hier stehen Datenschutz und Ausfallsicherheit an allererster Stelle.

- Sicherer Datenzugriff: EMM sorgt dafür, dass der Zugriff auf die elektronische Patientenakte (ePA) nur über verschlüsselte Verbindungen und mit starker Authentifizierung möglich ist.

- Compliance auf Knopfdruck: Richtlinien zur Einhaltung der DSGVO, wie das Deaktivieren von Screenshots oder das Sperren privater Cloud-Speicher, werden automatisch auf allen Geräten durchgesetzt.

Führungsebene Manager haben Zugriff auf die Kronjuwelen des Unternehmens. Ihre Geräte sind ein beliebtes Ziel für Cyberangriffe, weshalb hier die höchste Schutzstufe gelten muss.

- Erweiterte Bedrohungsabwehr: EMM-Systeme lassen sich mit Mobile Threat Defense (MTD) koppeln, um Phishing-Angriffe und Malware proaktiv zu erkennen und abzuwehren.

- Strikte Zugriffskontrolle: Eine verpflichtende Multi-Faktor-Authentifizierung (MFA) stellt sicher, dass wirklich nur die berechtigte Person auf strategische Dokumente zugreifen kann.

Diese Beispiele machen klar, dass eine moderne IT-Sicherheit für Unternehmen weit über den Schutz des klassischen Büro-PCs hinausgeht. In unserem weiterführenden Artikel erfahren Sie, wie Sie eine umfassende IT-Sicherheitsstrategie für Ihr Unternehmen aufbauen. Jeder einzelne Anwendungsfall beweist: EMM ist keine Lösung von der Stange, sondern ein flexibles Werkzeug, das sich präzise an die realen Bedürfnisse eines Unternehmens anpassen lässt.

Die passende EMM-Lösung für Ihr Unternehmen auswählen

Der Markt für Enterprise Mobility Management (EMM) ist riesig – und auf den ersten Blick ziemlich unübersichtlich. Unzählige Anbieter werben mit noch mehr Funktionen, was die Wahl schnell zur Qual machen kann. Aber keine Sorge: Mit der richtigen Herangehensweise finden Sie genau die Lösung, die wie ein Maßanzug zu den Anforderungen und Zielen Ihres Unternehmens passt.

Die Auswahl einer EMM-Plattform ist eine strategische Entscheidung, die weit über technische Datenblätter hinausgeht. Sie beeinflusst direkt die Produktivität Ihrer Mitarbeiter, die Sicherheit sensibler Firmendaten und die Zukunftsfähigkeit Ihrer gesamten IT. Es geht also darum, einen Partner zu finden, der nicht nur heute funktioniert, sondern auch in den kommenden Jahren mit Ihnen wachsen kann.

Betriebssysteme und Skalierbarkeit prüfen

Der erste und wichtigste Schritt ist eine ehrliche Bestandsaufnahme Ihrer Gerätelandschaft. Welche Betriebssysteme sind bei Ihnen im Umlauf? Eine gute EMM-Lösung muss plattformübergreifend funktionieren und eine nahtlose Verwaltung von iOS, Android, Windows und macOS ermöglichen. Schauen Sie genau hin, ob der Anbieter auch spezielle Anforderungen wie den „Android Enterprise Recommended“-Standard erfüllt.

Denken Sie dabei nicht nur an den Status quo, sondern auch an übermorgen. Ihr Unternehmen wird wachsen, neue Kollegen einstellen und vielleicht in neue Märkte expandieren. Ihre EMM-Plattform muss also skalierbar sein. Klären Sie ab, wie einfach und kosteneffizient sich Hunderte oder sogar Tausende neue Geräte integrieren lassen, ohne dass die Performance in die Knie geht.

Bereitstellungsmodell: Cloud versus On-Premise

Eine der grundlegendsten Weichenstellungen betrifft das Bereitstellungsmodell: Soll Ihre EMM-Lösung in der Cloud laufen oder klassisch auf Ihren eigenen Servern vor Ort (On-Premise)? Beide Ansätze haben klare Vor- und Nachteile, die Sie sorgfältig gegeneinander abwägen müssen.

Cloud-Lösungen (SaaS) punkten mit enormer Flexibilität und geringeren Anfangsinvestitionen, da sich der Anbieter um Wartung und Updates kümmert. On-Premise-Lösungen hingegen geben Ihnen die volle Kontrolle über Ihre Daten und die Infrastruktur – ein entscheidender Faktor für Branchen mit extrem strengen Compliance-Vorgaben.

Vergleich von Bereitstellungsmodellen Cloud vs On-Premise

Eine Gegenüberstellung der wichtigsten Merkmale, Vor- und Nachteile von Cloud-basierten und lokalen EMM-Lösungen, um die Entscheidungsfindung zu erleichtern.

| Kriterium | Cloud-basierte Lösung (SaaS) | On-Premise-Lösung |

|---|---|---|

| Kostenstruktur | Abonnement-Modell (OpEx), gut planbar | Hohe Anfangsinvestition (CapEx), plus laufende Wartungskosten |

| Implementierung | Schnell und unkompliziert, oft innerhalb von Stunden startklar | Zeitaufwendig, erfordert spezialisiertes IT-Personal |

| Wartung & Updates | Wird komplett vom Anbieter übernommen, Sie sind immer aktuell | Liegt in der Verantwortung Ihrer internen IT-Abteilung |

| Skalierbarkeit | Sehr hoch, Lizenzen lassen sich flexibel anpassen | Begrenzt durch die Kapazität der eigenen Hardware |

| Datenkontrolle | Daten liegen auf den Servern des Anbieters (Standort beachten!) | Volle Kontrolle, die Daten verlassen nie das eigene Haus |

Die Wahl hängt letztlich von Ihren internen IT-Ressourcen, dem Budget und Ihren spezifischen Sicherheitsanforderungen ab. Es gibt hier keine pauschal „bessere“ Lösung – nur die, die am besten zu Ihnen passt.

Wichtige Fragen an potenzielle Anbieter

Um die Spreu vom Weizen zu trennen, sollten Sie potenziellen Anbietern einen klaren Fragenkatalog vorlegen. Diese Fragen helfen Ihnen dabei, die tatsächliche Leistungsfähigkeit, Sicherheit und Benutzerfreundlichkeit einer Lösung einzuschätzen.

- Integration: Wie gut spielt die EMM-Lösung mit unserer bestehenden IT-Infrastruktur (z. B. Active Directory, Ticketsysteme, VPN) zusammen?

- Benutzerfreundlichkeit: Wie intuitiv ist das Verwaltungsportal für unsere Admins? Und wie einfach ist der Anmeldeprozess für die Endbenutzer?

- Sicherheit & Compliance: Welche Zertifizierungen (z. B. ISO 27001) kann der Anbieter vorweisen? Wie unterstützt die Plattform bei der Einhaltung von Vorschriften wie der DSGVO?

- Support: Welches Service-Level-Agreement (SLA) wird garantiert? Gibt es deutschsprachigen Support und wie sehen die Reaktionszeiten im Ernstfall aus?

Die Antworten auf diese Fragen geben Ihnen ein klares Bild, ob ein Anbieter wirklich hält, was er verspricht. Ein entscheidender Sicherheitsaspekt ist übrigens auch Ihre Backup-Strategie. In unserem Leitfaden erfahren Sie alles Wichtige über die Datensicherung für Unternehmen und wie Sie Ihre kritischen Informationen wirksam schützen.

Eine fundierte Entscheidung heute ist die beste Versicherung für den langfristigen Erfolg Ihrer mobilen Strategie von morgen.

So setzen Sie Ihre EMM-Strategie Schritt für Schritt um

Die Einführung eines Enterprise Mobility Managements ist weit mehr als nur ein technisches Projekt. Es ist ein tiefgreifender Veränderungsprozess, der Technologie und Menschen gleichermaßen mitnehmen muss. Ein klarer Fahrplan hilft Ihnen dabei, die typischen Stolpersteine zu umgehen und von Anfang an die Weichen auf Erfolg zu stellen.

Der ganze Prozess lässt sich wunderbar in vier Phasen aufteilen: Definition, Pilotphase, Rollout und Optimierung. Jede Phase baut auf der vorherigen auf. So stellen Sie sicher, dass Ihre EMM-Strategie nicht nur technisch rund läuft, sondern auch von Ihrer Belegschaft angenommen und gelebt wird.

Phase 1: Ziele festlegen und Spielregeln definieren

Noch bevor Sie auch nur eine einzige Lizenz kaufen, müssen Sie sich über Ihre Ziele im Klaren sein. Was genau wollen Sie mit Enterprise Mobility Management erreichen? Geht es in erster Linie darum, private Mitarbeitergeräte (BYOD) abzusichern? Wollen Sie die Produktivität im Außendienst ankurbeln? Oder müssen Sie strenge Compliance-Vorgaben erfüllen?

Halten Sie diese Ziele schriftlich fest und leiten Sie daraus klare Nutzungsrichtlinien ab (eine sogenannte „Acceptable Use Policy“). Diese Spielregeln sollten für jeden verständlich formulieren, was von den Mitarbeitern erwartet wird und was bei der Nutzung von mobilen Geräten erlaubt ist – und was nicht.

Ein paar Kernfragen, die Sie sich in dieser Phase stellen sollten:

- Welche Geräte sollen überhaupt verwaltet werden? (z.B. nur Firmenhandys, auch private Smartphones, oder vielleicht Tablets in der Produktion?)

- Welche Apps und Daten brauchen besonderen Schutz? (z.B. das CRM, E-Mail-Postfächer oder interne Dokumentenablagen)

- Was passiert, wenn ein Gerät verloren geht? (Wie ist die Meldepflicht geregelt, welche Fristen gibt es, wann wird ferngelöscht?)

Eine saubere Vorbereitung in dieser Phase ist das Fundament für alles Weitere und bewahrt Sie später vor teuren Fehlentscheidungen.

Phase 2: Die Lösung in einem Pilotprojekt auf Herz und Nieren testen

Keine EMM-Lösung sollte ohne einen gründlichen Praxistest ins ganze Unternehmen getragen werden. Starten Sie eine Pilotphase mit einer kleinen, aber repräsentativen Gruppe. Diese Test-Crew sollte verschiedene Abteilungen und technische Vorkenntnisse abbilden – vom IT-Profi bis zum weniger technikaffinen Anwender.

Das Ziel der Pilotphase ist einfach: ehrliches, ungefiltertes Feedback sammeln. Klappt die Registrierung der Geräte reibungslos? Bremst die Lösung die Performance aus? Sind die aufgesetzten Richtlinien im Arbeitsalltag überhaupt praktikabel oder schießen sie übers Ziel hinaus?

Ein erfolgreiches Pilotprojekt ist Ihr bester Botschafter für den unternehmensweiten Rollout. Positive Erfahrungen und frühzeitiges Feedback von Kollegen sind überzeugender als jede Anweisung der IT-Abteilung.

Dokumentieren Sie alle Rückmeldungen ganz genau und passen Sie Ihre Konfiguration an. Dieser Schritt ist Gold wert, um die Akzeptanz zu sichern und technische Kinderkrankheiten auszumerzen, bevor es richtig losgeht.

Phase 3: Der unternehmensweite Rollout

Jetzt wird es ernst: die breite Einführung steht an. Der Schlüssel zum Erfolg liegt hier in offener Kommunikation und gezielten Schulungen. Erklären Sie Ihren Mitarbeitern nicht nur das „Was“, sondern vor allem das „Warum“. Zeigen Sie die Vorteile auf, die jeder Einzelne davon hat – wie den sicheren Zugriff auf Firmendaten von unterwegs oder die saubere Trennung von privaten und geschäftlichen Informationen.

Planen Sie den Rollout am besten in Wellen, statt alle auf einmal an Bord zu holen. Fangen Sie mit technikaffinen Abteilungen an und nutzen Sie deren positive Erfahrungen als Erfolgsgeschichten für die nächsten Gruppen.

Für eine reibungslose Einführung sollten Sie ein paar Dinge sicherstellen:

- Klare Anleitungen: Erstellen Sie leicht verständliche Anleitungen (vielleicht als kurzes Video oder einfaches PDF) für den Registrierungsprozess.

- Unterstützung anbieten: Richten Sie eine klare Anlaufstelle für Fragen und Probleme ein, sei es über das IT-Helpdesk oder dedizierte Ansprechpartner.

- Feedback einholen: Auch nach dem Rollout ist es wichtig, weiter zuzuhören und Feedback zu sammeln, um die Lösung stetig zu verbessern.

Phase 4: Erfolge messen und kontinuierlich optimieren

Mit dem Rollout ist die Arbeit noch lange nicht getan. Eine nachhaltige EMM-Strategie braucht ständiges Monitoring und regelmäßige Anpassungen. Nutzen Sie die Analyse-Funktionen Ihrer EMM-Lösung, um den Erfolg zu messen. Behalten Sie Kennzahlen wie die Anzahl der registrierten Geräte, Compliance-Verstöße oder aufgetretene Sicherheitsvorfälle im Blick.

Analysieren Sie diese Daten, um Ihre Richtlinien agil anzupassen. Gibt es neue Sicherheitsbedrohungen am Horizont? Ändern sich die Anforderungen der Fachabteilungen? Eine gute EMM-Implementierung ist ein lebendiger Prozess, der sich mit Ihrem Unternehmen weiterentwickelt. Nur so schaffen Sie eine dauerhaft sichere und flexible mobile Arbeitsumgebung.

Häufig gestellte Fragen zu EMM

Zum Abschluss wollen wir noch ein paar der häufigsten Fragen klären, die uns in der Praxis immer wieder rund um das Thema Enterprise Mobility Management begegnen. So können Sie letzte Unklarheiten aus dem Weg räumen und haben eine solide Grundlage für Ihre nächsten strategischen Schritte.

Was ist der Unterschied zwischen MDM, MAM und EMM?

Keine Sorge, das Kürzel-Wirrwarr ist schnell entwirrt. Stellen Sie sich die drei Begriffe am besten bildlich vor:

Mobile Device Management (MDM) ist sozusagen das Fundament. Hier geht es um das Gerät als Ganzes – die Hardware. Die IT kann das komplette Smartphone oder Tablet absichern und verwalten.

Mobile Application Management (MAM) ist eine Ebene spezifischer. Hier liegt der Fokus ausschließlich auf den Geschäfts-Apps, die auf dem Gerät installiert sind. Man sichert also nicht das ganze Haus ab, sondern nur die wirklich wertvollen Räume darin.

Enterprise Mobility Management (EMM) ist der Oberbegriff für die gesamte Strategie. Es kombiniert MDM, MAM und weitere Bausteine wie die Verwaltung von Inhalten (MCM) und die Zugriffssteuerung (IAM) zu einer schlüssigen, ganzheitlichen Lösung.

Ist EMM nur etwas für große Konzerne?

Ein klares Nein. Das ist ein Mythos, der sich hartnäckig hält. Zwar waren große Konzerne die Vorreiter, aber heute ist Enterprise Mobility Management für Unternehmen jeder Größe unverzichtbar. Eine Phishing-Attacke oder ein verlorenes Handy mit sensiblen Daten kann ein mittelständisches Unternehmen genauso hart treffen wie einen Großkonzern.

Gerade für kleine und mittlere Unternehmen (KMU) sind moderne, cloudbasierte EMM-Lösungen ein Segen. Sie ermöglichen ein Sicherheitsniveau auf Enterprise-Level, ohne dass man dafür in teure Server-Infrastruktur investieren muss.

Die Frage lautet heute nicht mehr, ob man EMM braucht. Die Frage ist, welche EMM-Strategie zur eigenen Unternehmensgröße, Branche und den individuellen Anforderungen passt. Sobald Mitarbeiter mobil auf Firmendaten zugreifen, ist EMM ein Thema.

Und was ist mit der Privatsphäre meiner Mitarbeiter?

Das ist wohl die wichtigste Frage überhaupt, gerade wenn es um private Geräte geht (BYOD – Bring Your Own Device). Ein EMM-System, das von den Mitarbeitern nicht akzeptiert wird, ist zum Scheitern verurteilt. Moderne Lösungen haben dafür aber eine clevere Antwort: die strikte Daten-Containerisierung.

Man muss sich das so vorstellen: Auf dem Gerät wird ein separater, hochverschlüsselter Bereich nur für die Firma eingerichtet. In diesem „Firmen-Container“ leben alle Geschäfts-Apps und -daten. Die IT-Abteilung hat ausschließlich auf diesen Bereich Zugriff. Private Fotos, WhatsApp-Nachrichten oder die Social-Media-Apps bleiben davon komplett unberührt und unsichtbar für den Arbeitgeber.

Diese saubere Trennung schafft eine Win-win-Situation:

- Der Schutz der Unternehmensdaten ist jederzeit gewährleistet.

- Die Privatsphäre des Mitarbeiters bleibt unangetastet.

Diese klare Abgrenzung ist nicht nur entscheidend für die Akzeptanz im Team, sondern sichert auch die Einhaltung strenger Datenschutzvorgaben wie der DSGVO.

Benötigen Sie einen erfahrenen Partner für die Implementierung Ihrer EMM-Strategie? Die Deeken.Technology GmbH bietet als ISO 27001 zertifiziertes IT-Systemhaus umfassende Beratung und Betreuung für Ihre mobile Unternehmenssicherheit. Kontaktieren Sie uns für eine unverbindliche Erstberatung.

16.08.2025 10:51:22

Comments