Kategorien:

IT Sicherheit KMU als Wegweiser zum Erfolg

Viele Geschäftsführer von kleinen und mittleren Unternehmen wiegen sich in einer trügerischen Sicherheit. Sie denken, für Cyberkriminelle seien sie uninteressant – ein fataler Irrtum. Die Wahrheit ist: IT-Sicherheit für KMU ist absolut überlebensw"ichtig, denn gerade sie sind oft ein leichtes und lohnendes Ziel. Eine proaktive Sicherheitsstrategie ist längst keine Option mehr, sondern eine Notwendigkeit.

Warum IT-Sicherheit für KMU überlebenswichtig ist

Stellen Sie sich Ihr Unternehmen einmal wie ein Haus in einer gepflegten Nachbarschaft vor. Einbrecher suchen nicht zwingend die größte Villa. Sie suchen das Haus mit dem gekippten Fenster oder der schlecht gesicherten Tür. Genauso agieren Cyberkriminelle: Sie scannen vollautomatisch Tausende von Netzwerken gleichzeitig nach bekannten Schwachstellen und schlagen dort zu, wo sie auf den geringsten Widerstand stoßen.

Für Angreifer sind KMU aus mehreren Gründen besonders attraktiv:

- Geringe Sicherheitshürden: Sie gehen davon aus, dass kleinere Firmen weniger in moderne Sicherheitslösungen investieren. Ein leichtes Spiel.

- Wertvolle Daten: Auch KMU besitzen einen Datenschatz – von Kundendaten über Geschäftsgeheimnisse bis hin zu wichtigen Bankverbindungen.

- Sprungbrett für größere Angriffe: Oft werden KMU als Einfallstor genutzt, um größere Partner oder Kunden in der Lieferkette anzugreifen (Supply-Chain-Angriffe).

Die unbequeme Wahrheit in Zahlen

Diese Bedrohung ist alles andere als theoretisch, die Statistik spricht eine klare Sprache.

Die nachfolgende Tabelle fasst die wichtigsten Statistiken zusammen und verdeutlicht auf einen Blick das Ausmaß der Cyber-Bedrohungslage für deutsche KMU.

| Statistik | Wert | Bedeutung für Ihr KMU |

|---|---|---|

| Betroffene KMU | 45 % | Fast die Hälfte aller KMU in Deutschland war bereits Ziel eines Angriffs. |

| Durchschnittliche Kosten | 45.370 € | Diese Summe kann für ein kleines Unternehmen existenzbedrohend sein. |

| Neue Schadprogramme täglich | 250.000 | Das BSI registriert eine Flut an neuer Malware – ein Wettrüsten, das man nicht ignorieren kann. |

| Anteil der KMU in DE | 99,3 % | KMU bilden das Rückgrat der Wirtschaft und sind damit eine riesige, attraktive Angriffsfläche. |

Diese Zahlen zeigen schwarz auf weiß: Es geht nicht mehr um das „Ob“, sondern nur noch um das „Wann“ eines Angriffs. Abwarten und hoffen ist die riskanteste Strategie, die Sie als Unternehmer verfolgen können. Mehr zu diesen alarmierenden Erkenntnissen über IT-Sicherheitslücken finden Sie auf juunit.com.

Von reinen Kosten zu einer strategischen Investition

Viele Entscheider sehen IT-Sicherheit immer noch als reinen Kostenfaktor – eine lästige Ausgabe, die keinen direkten Umsatz bringt. Diese Sichtweise ist aber gefährlich veraltet. Eine robuste IT-Sicherheit für KMU ist vielmehr eine strategische Investition in die Zukunft und den Fortbestand Ihres eigenen Unternehmens.

Ein erfolgreicher Cyberangriff kann weit mehr als nur finanzielle Verluste bedeuten. Er kann den Geschäftsbetrieb lahmlegen, das Vertrauen der Kunden unwiederbringlich zerstören und den über Jahre aufgebauten Ruf ruinieren.

Eine durchdachte Sicherheitsstrategie schützt nicht nur vor diesen katastrophalen Folgen. Sie wird immer mehr zu einem echten Wettbewerbsvorteil. Kunden und Geschäftspartner arbeiten lieber mit Unternehmen zusammen, die nachweislich sicher mit ihren Daten umgehen. So wird IT-Sicherheit zu einem Qualitätsmerkmal, das Vertrauen schafft und langfristige Geschäftsbeziehungen sichert.

Wo Angreifer nach der offenen Tür suchen

Um Ihre digitale Festung zu sichern, müssen Sie wie ein Angreifer denken. Wo sind die Schwachstellen? Cyberkriminelle nutzen oft überraschend einfache, aber psychologisch raffinierte Methoden, um in Unternehmensnetzwerke einzudringen. Schauen wir uns die gängigsten digitalen Einfallstore einmal genauer an, damit Sie diese erkennen und vor allem wirksam schließen können.

Interessanterweise setzen Angreifer nicht immer auf komplexe technische Hacks. Viel häufiger haben sie es auf den Faktor Mensch abgesehen – denn wir sind und bleiben oft das schwächste Glied in der Sicherheitskette.

Phishing und Social Engineering: Der Angriff auf das Vertrauen

Stellen Sie sich das mal vor: Eine E-Mail landet im Postfach Ihrer Buchhaltung. Der Absender scheint Ihr Geschäftsführer zu sein und bittet eindringlich um eine sofortige, absolut vertrauliche Überweisung an einen neuen Lieferanten. Der Ton ist dringlich, die Situation klingt plausibel. Das ist ein klassischer Fall von Spear-Phishing, einer gezielten und brandgefährlichen Form des Social Engineering.

Anders als bei breit gestreuten Spam-Mails recherchieren die Angreifer hier im Vorfeld ganz genau. Sie durchforsten Ihre Webseite oder soziale Netzwerke nach Informationen, um ihre Angriffe täuschend echt wirken zu lassen. Diese psychologische Manipulation ist eine der größten Gefahren für die IT-Sicherheit in KMU.

Ein einziger unachtsamer Klick kann ausreichen, um Angreifern Zugang zu Ihrem gesamten Netzwerk zu verschaffen. Die Schulung von Mitarbeitern ist daher kein "Nice-to-have", sondern ein fundamentaler Baustein jeder Sicherheitsstrategie.

Solche Angriffe beschränken sich übrigens längst nicht mehr nur auf E-Mails. Sie passieren auch über gefälschte SMS (Smishing) oder perfide Telefonanrufe (Vishing). Das Ziel ist aber immer dasselbe: Menschen dazu zu bringen, vertrauliche Informationen preiszugeben oder schädliche Aktionen auszuführen.

Malware und Ransomware: Digitale Geiselnahme

Ein weiteres zentrales Einfallstor ist Malware, der Oberbegriff für jede Art von Schadsoftware. Sie kann sich in E-Mail-Anhängen, manipulierten Downloads oder sogar auf seriös wirkenden Webseiten verstecken. Einmal auf einem System aktiv, kann sie Daten stehlen, Sie ausspionieren oder Ihr komplettes Netzwerk lahmlegen.

Eine besonders verheerende Form ist die Ransomware. Stellen Sie sich vor, Sie kommen morgens ins Büro und können auf keine einzige Datei mehr zugreifen. Alle Kundendaten, Rechnungen und Projektdateien sind verschlüsselt. Stattdessen starrt Sie eine Lösegeldforderung auf dem Bildschirm an. Genau das tut Ransomware.

- Verschlüsselung: Die Software sperrt Ihre Daten mit einem starken kryptografischen Schlüssel, den nur die Angreifer besitzen.

- Erpressung: Um die Daten wieder freizugeben, wird eine Zahlung gefordert, oft in schwer nachverfolgbaren Kryptowährungen.

- Doppelte Erpressung: Zunehmend drohen die Täter zusätzlich damit, die gestohlenen Daten zu veröffentlichen, falls das Lösegeld nicht fließt.

Für ein KMU kann ein Ransomware-Angriff schnell das finanzielle Aus bedeuten, da der Geschäftsbetrieb oft vollständig zum Erliegen kommt.

Schwache Passwörter: Die älteste Sünde der IT-Sicherheit

Das wohl älteste, aber immer noch erschreckend wirksame Einfallstor sind schwache und wiederverwendete Passwörter. Kombinationen wie „Firma123“ oder „Sommer2025“ sind für moderne Tools eine Sache von Sekunden. Wenn Mitarbeiter dann auch noch dasselbe schwache Passwort für mehrere Dienste nutzen, öffnet ein einziges Datenleck bei einem externen Anbieter den Angreifern die Tür zu Ihren Unternehmenssystemen.

Deshalb ist die Durchsetzung starker Passwortrichtlinien und die Nutzung einer Multi-Faktor-Authentifizierung (MFA) so entscheidend. MFA fügt eine zweite Sicherheitsebene hinzu, zum Beispiel einen Code von einer App auf dem Smartphone. Selbst wenn ein Angreifer das Passwort kennt, bleibt ihm der Zugang ohne diesen zweiten Faktor verwehrt. Eine simple Maßnahme, die die Sicherheit Ihrer Konten aber enorm erhöht.

So meistern Sie Compliance wie ISO 27001 und NIS-2

Begriffe wie ISO 27001 oder die NIS-2-Richtlinie lösen bei vielen KMU erst einmal ein mulmiges Gefühl aus. Sie klingen nach einem undurchdringlichen Dschungel aus Vorschriften, der am Ende mehr Arbeit macht, als er tatsächlich nützt. Doch diese Sichtweise ist nicht nur zu kurz gedacht, sie verbaut Ihnen auch eine riesige Chance, Ihre IT-Sicherheit als KMU strategisch auf ein ganz neues Level zu heben.

Anstatt Compliance nur als lästiges Pflichtprogramm abzuhaken, sollten Sie sie vielmehr als ein bewährtes Erfolgsrezept betrachten. Diese Rahmenwerke sind nicht dazu da, Sie zu gängeln. Sie wurden entwickelt, um Unternehmen wie Ihrem zu helfen, sich systematisch gegen immer komplexere digitale Bedrohungen zu wappnen und robuster zu werden.

ISO 27001 als strategisches Rezeptbuch verstehen

Stellen Sie sich die ISO 27001 nicht als starres Korsett vor, sondern eher wie ein umfassendes Rezeptbuch für professionelles Sicherheitsmanagement. Es schreibt Ihnen nicht vor, welche Sicherheitstools Sie kaufen sollen. Stattdessen liefert es Ihnen den Prozess, um Ihre ganz individuellen Risiken zu finden, zu bewerten und gezielt anzugehen. Im Kern ist es ein Leitfaden für ein Informationssicherheits-Managementsystem (ISMS).

Ein solches System bringt endlich eine klare Struktur in Ihre Sicherheitsbemühungen:

- Risiken identifizieren: Wo schlummern die „Kronjuwelen“ in Ihrem Unternehmen und welche Gefahren bedrohen sie wirklich?

- Massnahmen definieren: Welche technischen und organisatorischen Schritte sind nötig, um diese Risiken auf ein erträgliches Mass zu senken?

- Kontinuierlich verbessern: Wie stellen Sie sicher, dass Ihre Schutzmassnahmen wirksam bleiben und sich an neue Bedrohungen anpassen?

Eine Zertifizierung nach ISO 27001 ist weit mehr als nur ein schönes Dokument für die Wand. Sie ist ein starkes Signal an Kunden und Partner, dass Sie das Thema Informationssicherheit ernst nehmen – und das ist heute ein knallharter Wettbewerbsvorteil.

Mit der Einführung eines ISMS wird IT-Sicherheit von einer reinen IT-Aufgabe zu einem festen Bestandteil Ihrer Unternehmensstrategie. Es schafft klare Verantwortlichkeiten und sorgt dafür, dass Sicherheitsthemen auf Geschäftsführungsebene die Aufmerksamkeit bekommen, die sie verdienen.

NIS-2 als digitale Brandschutzordnung

Während die ISO 27001 eher ein freiwilliger Standard für Exzellenz ist, hat die NIS-2-Richtlinie einen deutlich verbindlicheren Charakter. Man kann sich NIS-2 am besten als eine Art digitale Brandschutzordnung für besonders wichtige Sektoren der Wirtschaft vorstellen. Sie legt EU-weit klare Mindeststandards für die Cybersicherheit fest, um die Funktionsfähigkeit unserer Gesellschaft zu sichern.

Viele KMU sind sich unsicher, ob sie überhaupt von NIS-2 betroffen sind. Die Richtlinie gilt für Unternehmen einer bestimmten Grösse in Sektoren wie Energie, Verkehr, Gesundheit, digitale Infrastruktur und sogar Abfallwirtschaft. Wenn Ihr KMU in einem dieser Bereiche tätig ist oder als wichtiger Zulieferer für solche Firmen agiert, müssen Sie die Anforderungen umsetzen.

Zu den zentralen Pflichten gehören unter anderem:

- Risikomanagement: Sie müssen geeignete und verhältnismässige Massnahmen ergreifen, um Ihre Netzwerke und Informationssysteme zu schützen.

- Meldepflichten: Erhebliche Sicherheitsvorfälle müssen Sie innerhalb kurzer Fristen an die zuständigen Behörden melden.

- Geschäftsführerhaftung: Die Geschäftsführung ist direkt für die Einhaltung der Cybersicherheitsvorgaben verantwortlich und haftet bei Versäumnissen sogar persönlich.

Diese neuen Regelungen erfordern eine proaktive Auseinandersetzung mit der eigenen Sicherheitsaufstellung. Wollen Sie tiefer in die Materie eintauchen? In unserem Artikel erfahren Sie mehr über die konkreten NIS-2-Anforderungen und was sie für Ihr Unternehmen bedeuten. So wird Compliance vom Bürokratiemonster zum Motor für eine widerstandsfähige und zukunftsfähige IT-Sicherheit in Ihrem KMU.

Nachdem wir uns die Bedrohungen und die rechtlichen Spielregeln angeschaut haben, wird es jetzt Zeit, die Ärmel hochzukrempeln. Gemeinsam giessen wir jetzt das Fundament für Ihre digitale Festung. Betrachten Sie die folgenden Massnahmen bitte nicht als lose To-do-Liste, sondern als eng verzahnte Zahnräder. Erst ihr Zusammenspiel ergibt eine wirklich robuste Verteidigung für die IT-Sicherheit Ihres KMU.

Jedes dieser Zahnräder hat eine ganz eigene Aufgabe, um Angreifer draussen zu halten und Ihr Unternehmen zu schützen.

Die Firewall: Ihr digitaler Burggraben

Der erste und wichtigste Verteidigungsring ist Ihre Firewall. Man kann sie sich wirklich wie den Burggraben um eine mittelalterliche Festung vorstellen. Sie überwacht den gesamten Datenverkehr, der in Ihr Netzwerk hinein- und wieder hinausfliesst, und entscheidet anhand klarer Regeln, wer passieren darf und wer draussen bleiben muss.

Eine professionell eingerichtete Firewall ist absolut unverzichtbar. Sie ist Ihr wachsamer Torwächter, der unerwünschte Besucher gar nicht erst in die Nähe Ihrer wertvollen Daten lässt. Ohne diesen grundlegenden Schutz steht Ihr Firmennetzwerk offen wie ein Scheunentor.

Antivirus und Patch-Management: Ihre Wachen und Handwerker

Ist der Burggraben erst einmal gesichert, brauchen Sie Wachen auf den Mauern. Genau das ist der Job Ihrer Antiviren-Software. Sie patrouilliert unermüdlich auf allen Geräten – vom Server bis zum Laptop – und hält aktiv Ausschau nach bekannten Schadprogrammen wie Viren, Trojanern oder Spionagesoftware. Wird ein Eindringling entdeckt, wird er sofort in Quarantäne gesteckt und unschädlich gemacht.

Doch selbst die stärksten Mauern bekommen mit der Zeit Risse. In der IT-Welt sind diese Risse die Sicherheitslücken, die fortlaufend in Software und Betriebssystemen entdeckt werden. Hier kommt das Patch-Management ins Spiel – Ihre digitalen Handwerker. Sie mauern diese Lücken umgehend wieder zu, indem sie die von den Herstellern bereitgestellten Sicherheitsupdates (Patches) einspielen.

Ein System, das nicht auf dem neuesten Stand ist, ist eine offene Einladung für Cyberkriminelle. Die überwältigende Mehrheit der erfolgreichen Angriffe nutzt bekannte Schwachstellen aus, für die es längst ein Update gegeben hätte. Regelmässiges Patch-Management ist daher keine Kür, sondern eine absolute Pflicht.

Backups: Die Lebensversicherung Ihres Unternehmens

Der wohl entscheidendste Baustein für die Widerstandsfähigkeit Ihres KMU ist eine klug durchdachte Backup-Strategie. Denn seien wir ehrlich: Selbst die beste Festung kann einmal fallen. Wenn der Ernstfall eintritt – sei es durch Ransomware, einen Festplattencrash oder schlicht menschliches Versagen –, sind zuverlässige Backups Ihre letzte und wichtigste Rettungsleine.

Als goldener Standard hat sich hier die 3-2-1-Regel etabliert:

- Drei Kopien Ihrer Daten: die Originaldaten, mit denen Sie arbeiten, und zwei Backups.

- Auf zwei verschiedenen Speichermedien: zum Beispiel eine Kopie auf einer externen Festplatte und eine weitere in der Cloud.

- Eine Kopie ausser Haus (Off-Site): Diese Kopie ist physisch von Ihrem Firmenstandort getrennt und damit vor lokalen Katastrophen wie Feuer, Hochwasser oder Diebstahl sicher.

Dieser Ansatz schafft Redundanz und gibt Ihnen die Gewissheit, im Notfall immer eine funktionierende Datenkopie zur Hand zu haben.

Es gibt verschiedene Wege, Backups umzusetzen. Die folgende Tabelle gibt Ihnen einen schnellen Überblick, welche Strategie für welche Anforderungen am besten geeignet ist.

Vergleich der Backup-Strategien für KMU

Diese Tabelle vergleicht verschiedene Backup-Ansätze und hilft KMU, die richtige Strategie für ihre Bedürfnisse zu finden.

| Backup-Typ | Vorteile | Nachteile | Ideal für |

|---|---|---|---|

| Lokales Backup | Schneller Zugriff, einfache Einrichtung, keine Internetverbindung nötig. | Anfällig für lokale Desaster (Feuer, Diebstahl, Wasser). | Schnelle Wiederherstellung einzelner Dateien, erste Sicherungsschicht. |

| Cloud-Backup | Schutz vor lokalen Desastern, von überall zugänglich, oft automatisiert. | Benötigt stabile Internetverbindung, Wiederherstellung kann dauern. | Die "Off-Site"-Kopie der 3-2-1-Regel, Schutz vor Standortausfall. |

| Hybrides Backup | Kombiniert das Beste aus beiden Welten: Geschwindigkeit lokal, Sicherheit extern. | Komplexer in der Einrichtung und Verwaltung, potenziell höhere Kosten. | Unternehmen, die sowohl schnelle Wiederherstellung als auch maximale Sicherheit benötigen. |

Die Wahl der richtigen Strategie hängt stark von Ihren individuellen Anforderungen an Sicherheit und Wiederherstellungsgeschwindigkeit ab. Für die meisten KMU ist ein hybrider Ansatz die robusteste Lösung.

Der entscheidende Faktor: Der Wiederherstellungstest

Ein Backup zu haben, ist gut. Zu wissen, dass es auch wirklich funktioniert, ist alles. Leider wiegen sich hier viele Unternehmen in einer trügerischen Sicherheit. Eine Studie zum Backup-Verhalten deutscher KMU brachte eine alarmierende Wahrheit ans Licht: Während 77 % der Unternehmen regelmässig Daten sichern, testen erschreckende 72 % diese Backups so gut wie nie auf ihre Wiederherstellbarkeit. Nur 28 % führen solche Tests mindestens quartalsweise durch. Mehr zu dieser gefährlichen Diskrepanz erfahren Sie in der vollständigen KMU-Backup-Studie von Datareverse.

Ein Backup ohne regelmässigen Wiederherstellungstest ist wie eine Feuerversicherung, deren Police man nie gelesen hat – im Schadensfall könnte eine böse Überraschung warten. Planen Sie daher feste Termine ein, an denen Sie stichprobenartig die Wiederherstellung von einzelnen Dateien oder sogar ganzen Systemen durchspielen. Nur so können Sie sicher sein, dass Ihre Lebensversicherung im Ernstfall auch wirklich zahlt.

Wie Ihre Mitarbeiter zur menschlichen Firewall werden

Die beste Technologie ist machtlos, wenn ein Mensch auf den falschen Link klickt. Dieser Satz fasst eine der größten Herausforderungen der modernen IT-Sicherheit für KMU perfekt zusammen. Wir können digitale Festungen mit den stärksten Firewalls und modernsten Virenscannern bauen – das schwächste Glied in der Kette bleibt aber oft der Mensch, der die Systeme bedient.

Dabei geht es keinesfalls um Misstrauen gegenüber dem eigenen Team. Es geht vielmehr um die entscheidende Erkenntnis, dass Ihre Mitarbeiter Ihre letzte und oft wichtigste Verteidigungslinie sind. Das Ziel ist klar: Sie müssen von einer potenziellen Schwachstelle zu Ihrer stärksten Waffe werden – einer aufmerksamen, menschlichen Firewall.

Der Unterschied zwischen Lücke und Bollwerk

Stellen Sie sich mal zwei Szenarien vor. Im ersten Fall bekommt ein ungeschulter Mitarbeiter eine Phishing-Mail, die angeblich vom Chef kommt und eine dringende Zahlung verlangt. Unter Druck und ohne böse Absicht klickt er, gibt Daten ein und öffnet den Angreifern Tür und Tor. Ein klassischer Fall.

Im zweiten Szenario landet dieselbe E-Mail bei einem geschulten Mitarbeiter. Ihm fallen die kleinen, aber verräterischen Ungereimtheiten sofort auf: die leicht abweichende Absenderadresse, die ungewöhnliche Dringlichkeit, die untypische Aufforderung. Anstatt zu klicken, meldet er den Vorfall und erstickt den Angriff damit im Keim. Genau dieser kleine, aber feine Unterschied entscheidet über die Sicherheit Ihres gesamten Unternehmens.

Eine offene Fehlerkultur ist das Fundament einer gelebten Sicherheitskultur. Mitarbeiter dürfen keine Angst haben, einen Verdacht oder sogar einen Fehler zu melden. Ein schnell gemeldeter Fehler ist eine wertvolle Lektion, ein verschwiegener Fehler kann eine Katastrophe auslösen.

Eine solche Kultur der Wachsamkeit entsteht aber nicht über Nacht. Sie muss aktiv gefördert und durch kontinuierliche Trainingsmaßnahmen aufgebaut werden.

Strategien für wirksame Security-Awareness-Trainings

Einmalige PowerPoint-Vorträge verpuffen meist wirkungslos. Um eine nachhaltige Sicherheitskultur zu schaffen, braucht es einen Mix aus praxisnahen und regelmäßigen Maßnahmen, die im Arbeitsalltag wirklich ankommen.

Hier zeigt eine aktuelle Digitalisierungsstudie eine kritische Lücke auf: Während 88 % der KMU Cybersecurity als zentralen Erfolgsfaktor sehen, bieten erschreckende 58 % keine systematischen Security-Awareness-Trainings für ihre Mitarbeiter an.

Wirksame Trainings stützen sich auf mehrere Säulen:

- Regelmäßige Phishing-Simulationen: Senden Sie kontrolliert gefälschte Phishing-Mails an Ihr Team. Solche Simulationen sind der beste Weg, um die Aufmerksamkeit zu schärfen und den Lerneffekt direkt zu messen – ganz ohne echtes Risiko.

- Kurze, verständliche Lernmodule: Niemand hat Zeit für stundenlange Seminare. Deutlich effektiver sind kurze Videos oder interaktive Online-Kurse, die sich auf ein konkretes Thema (z. B. „Sichere Passwörter“) konzentrieren und sich gut in den Arbeitsalltag integrieren lassen.

- Praxisnahe Beispiele: Nutzen Sie echte, anonymisierte Beispiele von Angriffen auf andere Unternehmen Ihrer Branche. Das schafft Relevanz und zeigt, dass die Bedrohung alles andere als theoretisch ist.

Die kontinuierliche Weiterbildung ist hierbei der Schlüssel. Eine tiefere Auseinandersetzung mit dem Thema finden Sie in unserem Beitrag über die Bedeutung von Informationssicherheit-Schulungen für den langfristigen Schutz Ihres Unternehmens.

Die menschliche Firewall aktivieren

Letztendlich verwandeln Sie Ihr Team in eine menschliche Firewall, indem Sie Wissen, die richtigen Werkzeuge und eine passende Kultur bereitstellen. Es geht darum, ein instinktives Misstrauen gegenüber allem Ungewöhnlichen zu entwickeln und gleichzeitig die Sicherheit zu vermitteln, dass das Melden von Verdachtsfällen immer der richtige Weg ist.

So wird jeder Einzelne zum aktiven Wächter der IT-Sicherheit Ihres KMU.

Ihr praktischer Fahrplan für mehr IT-Sicherheit

So, genug der Theorie – jetzt wird’s praktisch. Dieser Abschnitt ist Ihr konkreter Aktionsplan, eine handfeste Roadmap für Geschäftsführer und IT-Verantwortliche, die ihre IT-Sicherheit als KMU systematisch aufbauen wollen. Anstatt sich in endlosen Details zu verlieren, konzentrieren wir uns auf fünf entscheidende Schritte, die aufeinander aufbauen und ein solides Fundament schaffen.

Sehen Sie es als Ihr persönliches Projekt, um die digitale Widerstandsfähigkeit Ihres Unternehmens nachhaltig zu stärken. Jeder Schritt ist die logische Konsequenz des vorherigen und bringt Sie einem strukturierten und – was am wichtigsten ist – wirksamen Sicherheitskonzept näher.

Schritt 1: Die ehrliche Bestandsaufnahme

Der erste Schritt ist immer der wichtigste: Sie müssen wissen, was Sie überhaupt schützen wollen. Werden Sie ganz konkret und fragen Sie sich: Was sind die absoluten „Kronjuwelen“ in unserem Unternehmen? Geht es um die Kundendatenbank, die Konstruktionspläne, die Finanzdaten oder doch um die Zugänge zu kritischen Online-Portalen?

Listen Sie diese wertvollen Assets auf. Im Anschluss analysieren Sie, wo diese Werte gespeichert und verarbeitet werden – und wer darauf Zugriff hat. Diese Transparenz ist die unverzichtbare Basis für alle weiteren Entscheidungen.

Schritt 2: Die realistische Risikobewertung

Mit der Liste Ihrer Kronjuwelen in der Hand bewerten Sie nun die konkreten Gefahren. Welche Bedrohungen sind für Ihr Unternehmen am wahrscheinlichsten und würden den größten Schaden anrichten? Ein Ransomware-Angriff, der die Produktion lahmlegt, wiegt verständlicherweise schwerer als eine einzelne Phishing-Mail, die vielleicht zu einem kleinen Datenleck führt.

Es geht nicht darum, jede erdenkliche Gefahr zu eliminieren – das ist schlicht unmöglich. Das Ziel ist, die größten und wahrscheinlichsten Risiken zu identifizieren und Ihre Ressourcen gezielt auf deren Abwehr zu konzentrieren.

Priorisieren Sie die Risiken nach Eintrittswahrscheinlichkeit und möglichem Schadensausmaß. Genau so fokussieren Sie Ihr Budget und Ihre Zeit auf die wirklich wichtigen Baustellen.

Schritt 3: Die Definition klarer Maßnahmen

Auf Basis Ihrer Risikobewertung legen Sie jetzt die konkreten technischen und organisatorischen Maßnahmen fest. Erstellen Sie ein einfaches, aber klares Sicherheitskonzept und einen Notfallplan. Legen Sie unmissverständlich fest, wer im Ernstfall welche Aufgaben übernimmt und wie die Kommunikation abläuft.

Ein zentraler Baustein ist hier natürlich auch die Planung der Datenwiederherstellung. Umfassende Informationen zur richtigen Vorgehensweise haben wir in unserem Leitfaden zur professionellen Datensicherung für Unternehmen für Sie aufbereitet.

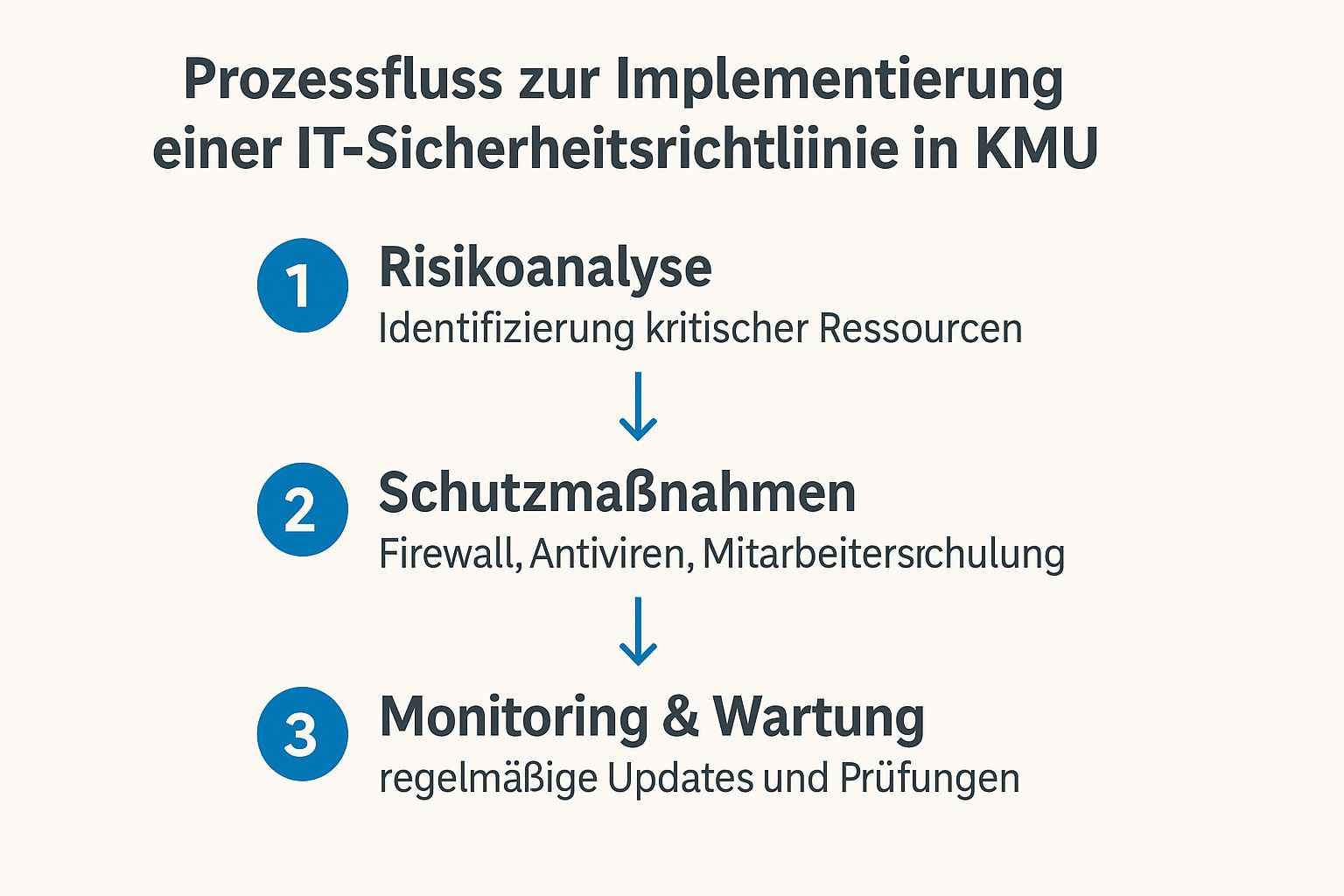

Die folgende Infografik zeigt anschaulich den grundlegenden Prozess, um eine wirksame IT-Sicherheitsstrategie in Ihrem KMU zu verankern.

Wie die Darstellung verdeutlicht, ist effektive IT-Sicherheit kein einmaliges Projekt, sondern ein kontinuierlicher Zyklus aus Analyse, Schutz und Überwachung.

Wie die Darstellung verdeutlicht, ist effektive IT-Sicherheit kein einmaliges Projekt, sondern ein kontinuierlicher Zyklus aus Analyse, Schutz und Überwachung.

Schritt 4: Die konsequente Umsetzung und Schulung

Jetzt geht es ans Eingemachte. Implementieren Sie die definierten technischen Werkzeuge wie Firewalls und Backup-Lösungen. Der mindestens ebenso wichtige Teil ist jedoch, Ihre Mitarbeiter zu schulen und sie zu einer wachsamen, menschlichen Firewall zu machen.

Schritt 5: Die regelmäßige Überprüfung

Ihre Arbeit ist mit der Umsetzung nicht beendet. Die Bedrohungslage ändert sich ständig, fast täglich. Planen Sie daher feste, regelmäßige Überprüfungen, Audits und Tests ein. So kontrollieren Sie die Wirksamkeit Ihrer Maßnahmen und passen Ihr Sicherheitskonzept bei Bedarf schnell und flexibel an.

Noch Fragen? Hier kommen die Antworten.

Zum Abschluss wollen wir uns noch ein paar der brennendsten Fragen widmen, die uns im Gespräch mit KMU immer wieder begegnen. Wir haben die Antworten bewusst kurz und knackig gehalten, damit Sie schnell und ohne Umschweife wissen, was zu tun ist.

Was sind die ersten drei Schritte für sofort mehr Sicherheit?

Wenn es schnell gehen muss, gibt es drei Hebel, mit denen Sie die grösste Wirkung erzielen. Konzentrieren Sie sich darauf, denn damit schliessen Sie die typischen Einfallstore, die Angreifer bei kleinen und mittleren Unternehmen am liebsten ausnutzen.

- Zugänge bombenfest machen: Führen Sie für alle wichtigen Systeme starke, einzigartige Passwörter ein. Noch wichtiger: Aktivieren Sie überall, aber auch wirklich überall, die Multi-Faktor-Authentifizierung (MFA). Das ist und bleibt die effektivste Einzelmassnahme gegen unbefugte Zugriffe. Punkt.

- Mitarbeiter ins Boot holen: Ein wachsames Team ist Gold wert. Schulen Sie Ihre Leute darin, wie man verdächtige E-Mails, allen voran Phishing-Versuche, erkennt und sofort meldet. So wird Ihre Belegschaft von einer potenziellen Schwachstelle zur aktiven Verteidigungslinie.

- Backups, die auch funktionieren: Richten Sie eine solide Backup-Strategie nach der bewährten 3-2-1-Regel ein. Der entscheidende, aber oft vergessene Teil: Testen Sie regelmässig die Wiederherstellung. Nichts ist ärgerlicher als ein Backup, das im Notfall nicht funktioniert.

Wie viel Budget sollten wir für IT-Sicherheit einplanen?

Statt sich an einer starren Prozentzahl festzuhalten, ist ein risikobasierter Blick viel klüger. Fragen Sie sich nicht: „Was kostet uns die IT-Sicherheit?“, sondern vielmehr: „Was kostet es uns, wenn morgen früh die Produktion steht oder keine Rechnung mehr rausgeht?“

Als grobe Orientierung hat sich eine Faustregel bewährt: Etwa 5–10 % des gesamten IT-Budgets sollten in die Sicherheit fliessen. Der beste Rat ist aber: Investieren Sie gezielt dort, wo ein Ausfall Ihrem Kerngeschäft am meisten wehtun würde. So ist jeder Euro gut angelegt.

Brauchen wir wirklich einen externen IT-Partner?

Ganz ehrlich: Wenn Ihnen intern die Zeit oder das tiefgehende Expertenwissen fehlt, ist ein externer Partner oft die mit Abstand effizienteste und sicherste Lösung. Ein spezialisierter IT-Dienstleister lebt das Thema jeden Tag und kennt die neuesten Bedrohungen und Abwehrstrategien.

Dieses Wissen, das aus der Betreuung Dutzender anderer Unternehmen stammt, kann man intern kaum in dieser Tiefe aufbauen. Ein guter Partner stellt sicher, dass Ihre IT-Sicherheit als KMU nicht nur nebenherläuft, sondern professionell und nach aktuellen Standards gemanagt wird.

Sind Sie bereit, Ihre IT-Sicherheit auf ein neues Level zu heben und sich professionell schützen zu lassen? Deeken.Technology GmbH ist Ihr ISO 27001 zertifizierter Partner für umfassende IT-Sicherheit und NIS-2-Compliance. Kontaktieren Sie uns für eine unverbindliche Beratung und erfahren Sie, wie wir Ihr Unternehmen zukunftssicher machen: https://deeken-group.com

16.07.2025 10:09:37

Comments