Kategorien:

IT Sicherheitskonzept erstellen: Schritt-für-Schritt-Leitfaden

Die Bedrohungslandschaft verstehen und einordnen

Die digitale Transformation eröffnet deutschen Unternehmen vielfältige Möglichkeiten. Gleichzeitig bringt sie aber auch neue Herausforderungen für die IT-Sicherheit mit sich. Für ein wirksames IT-Sicherheitskonzept ist es entscheidend, die aktuelle Bedrohungslandschaft zu verstehen und richtig einzuschätzen. Dieser Schritt ist die Grundlage für alle weiteren Sicherheitsmaßnahmen.

Aktuelle Cyberbedrohungen in Deutschland

Die Bedrohungen im Cyberraum sind vielfältig und verändern sich ständig. Ransomware-Angriffe, bei denen Daten verschlüsselt und Lösegeld gefordert wird, zählen nach wie vor zu den größten Gefahren. Cyberkriminelle verwenden dabei immer raffiniertere Methoden, um in Unternehmensnetzwerke einzudringen.

Auch Phishing-Kampagnen werden immer komplexer. Mittels täuschend echter E-Mails und Webseiten versuchen Betrüger, an sensible Daten wie Passwörter und Bankinformationen zu gelangen. Diese Angriffe zielen häufig auf Mitarbeiter und nutzen deren menschliche Schwachstellen aus.

Entwicklung der Angriffstechniken

Cyberkriminelle entwickeln ihre Taktiken stetig weiter. Sie setzen zum Beispiel auf Social Engineering, um Mitarbeiter zu manipulieren und so an vertrauliche Informationen zu gelangen. Die Automatisierung von Angriffen nimmt ebenfalls zu. Dadurch geraten auch kleine und mittelständische Unternehmen (KMU) zunehmend ins Visier der Angreifer. Während früher gezielte Angriffe vor allem große Unternehmen betrafen, ist es durch die Automatisierung für Angreifer nun leichter und profitabler, auch kleinere Unternehmen anzugreifen.

Die zunehmende Vernetzung durch Cloud Computing und IoT-Geräte vergrößert die Angriffsfläche zusätzlich. Das erfordert neue Sicherheitskonzepte, die über den Schutz der klassischen IT-Infrastruktur hinausgehen.

Die IT-Sicherheitsbedrohungen in Deutschland sind weiterhin ein ernstes Problem. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) veröffentlicht regelmäßig Berichte zur Lage der IT-Sicherheit. Der Bericht aus dem Jahr 2024 weist erneut auf erhebliche Bedrohungen im Cyberraum hin. Diese reichen von Schadprogrammen bis hin zur kriminellen Nutzung neuer Technologien. Das BSI analysiert die Lage anhand von fünf Dimensionen: Bedrohung, Angriffsfläche, Gefährdung, Schadwirkung und Resilienz. Die Resilienz soll den negativen Auswirkungen entgegenwirken und wird kontinuierlich gestärkt. Trotz der Herausforderungen konnte Deutschland in internationaler Zusammenarbeit bereits erste Erfolge bei der Bekämpfung von Schadprogrammen erzielen. Mehr Informationen zur aktuellen Lage der IT-Sicherheit finden Sie hier.

Branchen im Visier

Besonders im Fokus der Cyberkriminellen stehen Branchen mit sensiblen Daten, wie das Gesundheitswesen und der Finanzsektor. Aber auch andere Branchen, zum Beispiel die produzierende Industrie, sind zunehmend von Angriffen betroffen. Durch gezielte Angriffe auf die kritische Infrastruktur versuchen Kriminelle, erhebliche Schäden zu verursachen und Betriebsabläufe zu stören.

Die steigende Anzahl und zunehmende Komplexität von Cyberangriffen unterstreichen die Notwendigkeit eines umfassenden IT-Sicherheitskonzepts. Nur mit einer proaktiven Strategie, die die individuellen Bedrohungen und Schwachstellen eines Unternehmens berücksichtigt, lässt sich ein angemessenes Schutzniveau gewährleisten.

Rechtliche Grundlagen als Fundament Ihres Sicherheitskonzepts

Ein robustes IT-Sicherheitskonzept basiert immer auf soliden rechtlichen Grundlagen. Dieser Abschnitt erklärt die wichtigsten Gesetze und Normen für Ihr Unternehmen und zeigt Ihnen, wie Sie diese praktisch umsetzen. Die Berücksichtigung der rechtlichen Aspekte ist somit ein elementarer Bestandteil bei der Erstellung eines IT-Sicherheitskonzepts.

Datenschutz-Grundverordnung (DSGVO)

Die DSGVO ist ein zentraler Pfeiler jedes IT-Sicherheitskonzepts. Sie regelt den Umgang mit personenbezogenen Daten und verpflichtet Unternehmen zu umfangreichen Schutzmaßnahmen. Verstöße gegen die DSGVO können empfindliche Bußgelder nach sich ziehen. Deshalb ist die frühzeitige Integration der DSGVO-Anforderungen in Ihr Sicherheitskonzept unerlässlich.

IT-Sicherheitsgesetz 2.0

Das IT-Sicherheitsgesetz 2.0 verschärft die Pflichten zur IT-Sicherheit, vor allem für kritische Infrastrukturen. Betroffene Unternehmen müssen erhöhte Sicherheitsstandards einhalten und IT-Sicherheitsvorfälle dem BSI melden. Auch wenn Ihr Unternehmen nicht zur kritischen Infrastruktur zählt, bietet das IT-Sicherheitsgesetz wichtige Anhaltspunkte für die Gestaltung Ihres Sicherheitskonzepts.

ISO/IEC 27001

Die ISO/IEC 27001 ist ein international anerkannter Standard für Informationssicherheits-Managementsysteme (ISMS). Eine Zertifizierung nach ISO 27001 ist zwar freiwillig, signalisiert aber Ihren Kunden und Partnern ein hohes Sicherheitsbewusstsein. Die Norm bietet einen Rahmen für die systematische Planung, Umsetzung, Kontrolle und Verbesserung der IT-Sicherheit. Sie ist damit eine wertvolle Basis für die Entwicklung Ihres IT-Sicherheitskonzepts. Die Deeken.Technology GmbH ist seit 2024 nach ISO 27001 zertifiziert und berät Sie gern bei der Umsetzung.

Branchenspezifische Anforderungen

Über die allgemeinen Gesetze hinaus existieren oft branchenspezifische Vorschriften und Standards. Im Gesundheitswesen gelten zum Beispiel besondere Regeln für den Schutz von Patientendaten. Im Finanzsektor müssen strenge Vorgaben zum Schutz von Kundengeldern und Finanztransaktionen beachtet werden. Informieren Sie sich genau über die spezifischen Anforderungen Ihrer Branche und berücksichtigen Sie diese in Ihrem Sicherheitskonzept.

Um die verschiedenen regulatorischen Anforderungen besser zu verstehen, finden Sie hier eine Übersichtstabelle:

Regulatorische Anforderungen nach Branche

Diese Tabelle zeigt die wichtigsten gesetzlichen Anforderungen und Standards zur IT-Sicherheit nach Branchen.

| Branche | Relevante Gesetze | Standards | Besondere Anforderungen |

|---|---|---|---|

| Gesundheitswesen | DSGVO, SGB V, SGB X | ISO 27001, ISO 27799 | Schutz von Patientendaten, Pseudonymisierung, Zugriffskontrolle |

| Finanzsektor | DSGVO, KWG, BAIT | ISO 27001, PCI DSS | Schutz von Kundengeldern, Transaktionssicherheit, Betrugsprävention |

| Energieversorgung | EnWG, IT-SiG 2.0 | ISO 27001, IEC 62443 | Schutz kritischer Infrastrukturen, Ausfallsicherheit, Notfallplanung |

| Öffentlicher Sektor | DSGVO, OZG, BSI-Standards | ISO 27001, IT-Grundschutz | Schutz von Bürgerdaten, Transparenz, E-Government-Sicherheit |

Die Tabelle verdeutlicht, dass neben den allgemeinen Gesetzen wie der DSGVO, branchenspezifische Regelungen und Standards von großer Bedeutung sind. Die besonderen Anforderungen richten sich nach dem jeweiligen Schutzbedarf der Daten und Systeme.

Von der Theorie zur Praxis

Die praktische Umsetzung der rechtlichen Grundlagen kann zunächst kompliziert wirken. Starten Sie mit einer systematischen Risikoanalyse, um die relevanten Risiken für Ihr Unternehmen zu ermitteln. Leiten Sie daraus konkrete Maßnahmen zur Risikominimierung ab. Dokumentieren Sie Ihre Prozesse und Maßnahmen gründlich. Eine gute Dokumentation ist nicht nur im Falle eines Sicherheitsvorfalls hilfreich, sondern vereinfacht auch die Zertifizierung nach ISO 27001.

Rechtliche Konformität ist kein einmaliger Vorgang, sondern erfordert ständige Anpassung an neue Anforderungen. Regelmäßige Mitarbeiterschulungen und die Aktualisierung Ihres Sicherheitskonzepts sind essenziell für ein hohes Sicherheitsniveau. Mit einem fundierten und aktuellen IT-Sicherheitskonzept schützen Sie nicht nur Ihre Daten, sondern auch Ihren Geschäftserfolg.

Von Null zum funktionierenden IT-Sicherheitskonzept erstellen

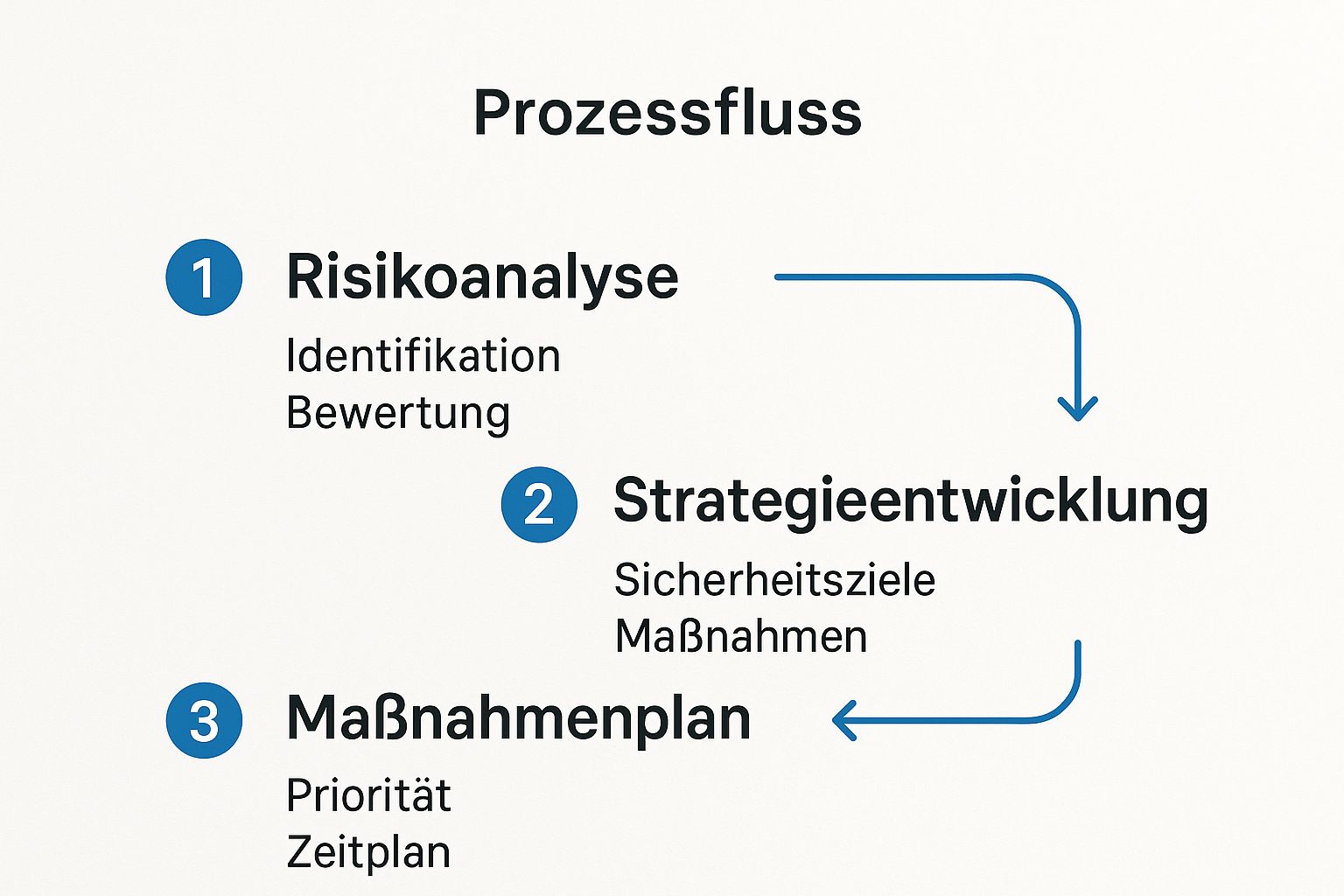

Die Infografik veranschaulicht die drei zentralen Phasen beim Aufbau eines IT-Sicherheitskonzepts: Risikoanalyse, Strategieentwicklung und Maßnahmenplanung. Ausgehend von der Risikoanalyse, die die Identifizierung und Bewertung von Bedrohungen beinhaltet, wird die Sicherheitsstrategie entwickelt. Diese legt die Sicherheitsziele und die dafür notwendigen Maßnahmen fest. Schließlich werden diese Maßnahmen in einem konkreten Plan mit Prioritäten und Zeitrahmen detailliert ausgearbeitet. Diese strukturierte Vorgehensweise hilft, komplexe Sicherheitsanforderungen in überschaubare Schritte zu gliedern.

Ein effektives IT-Sicherheitskonzept ist kein statisches Dokument, sondern ein fortlaufender Prozess. Am Anfang steht die Bildung eines kompetenten Teams. Dieses Team sollte sowohl IT-Fachleute als auch Vertreter der Fachabteilungen einschließen, um alle relevanten Blickwinkel zu berücksichtigen. Gemeinsam analysiert das Team die vorhandene IT-Infrastruktur und ermittelt potenzielle Schwachstellen. Wichtig ist, neben der technischen Infrastruktur auch die organisatorischen Abläufe zu untersuchen. Denn auch menschliches Fehlverhalten kann ein Sicherheitsrisiko darstellen.

Risikoanalyse und Schutzbedarf

Die Risikoanalyse ist das Kernstück des IT-Sicherheitskonzepts. Sie dient der Ermittlung der Wahrscheinlichkeit und des Ausmaßes potenzieller Schäden. Dabei sollten sowohl interne als auch externe Bedrohungen betrachtet werden. Interne Bedrohungen können zum Beispiel durch fahrlässige Mitarbeiter oder Datenlecks verursacht werden. Externe Bedrohungen umfassen unter anderem Hackerangriffe, Malware und Phishing. Die Ausgaben für IT-Sicherheit in Deutschland steigen stetig. Im Jahr 2024 werden voraussichtlich rund 11,2 Milliarden Euro in diesem Bereich investiert. Dieser deutliche Anstieg verdeutlicht die zunehmende Bedrohungslage. Weitere Statistiken zu den Ausgaben für IT-Sicherheit finden Sie hier. Anhand der Risikoanalyse wird der konkrete Schutzbedarf des Unternehmens festgelegt. Dieser beinhaltet sowohl technische als auch organisatorische Maßnahmen.

Sicherheitsziele und Maßnahmen

Aus dem ermittelten Schutzbedarf leiten sich die Sicherheitsziele ab. Diese sollten SMART formuliert sein, also spezifisch, messbar, erreichbar, relevant und terminiert. Ein Beispiel: "Bis Ende des Jahres soll die Anzahl der erfolgreichen Phishing-Angriffe um 50% reduziert werden". Für jedes Sicherheitsziel werden geeignete Maßnahmen definiert. Diese können technischer Art sein, wie die Einrichtung einer Firewall oder die Einführung einer Zwei-Faktor-Authentifizierung. Organisatorische Maßnahmen beinhalten beispielsweise Mitarbeiterschulungen, die Erstellung von Richtlinien oder die Durchführung regelmäßiger Sicherheitsaudits.

Maßnahmenplan und Implementierung

Die festgelegten Maßnahmen werden in einem Maßnahmenplan zusammengefasst. Dieser enthält neben der Beschreibung der Maßnahmen auch Angaben zu Priorität, Zeitplan und Verantwortlichkeiten. Eine Verantwortlichkeitsmatrix hilft, die Zuständigkeiten klar zuzuordnen. Bei der Umsetzung des IT-Sicherheitskonzepts ist es wichtig, die Mitarbeiter einzubinden und regelmäßig über den Fortschritt zu informieren. Das erhöht die Akzeptanz der Maßnahmen und verbessert die Sicherheit im Unternehmen nachhaltig. Auch mit begrenzten Ressourcen lässt sich ein wirksames IT-Sicherheitskonzept entwickeln. Konzentrieren Sie sich dabei auf die wichtigsten Risiken und priorisieren Sie die Maßnahmen entsprechend. Beginnen Sie mit einfachen, aber effektiven Schritten, wie der Sensibilisierung der Mitarbeiter für Sicherheitsrisiken oder der Einführung starker Passwörter.

Kontinuierliche Verbesserung

Ein IT-Sicherheitskonzept ist kein statisches Gebilde, sondern muss regelmäßig überprüft und angepasst werden. Neue Bedrohungen, veränderte Geschäftsabläufe oder neue Technologien erfordern eine kontinuierliche Anpassung des Sicherheitskonzepts. Regelmäßige Sicherheitsaudits und Penetrationstests helfen, Schwachstellen frühzeitig zu identifizieren und zu beheben. Auch die Erkenntnisse aus Sicherheitsvorfällen sollten genutzt werden, um das Sicherheitskonzept zu optimieren. Die Deeken.Technology GmbH unterstützt Sie gerne bei der Erstellung und Implementierung eines individuellen IT-Sicherheitskonzepts. Kontaktieren Sie uns für eine unverbindliche Beratung.

Risikoanalyse, die wirklich funktioniert

Eine fundierte Risikoanalyse ist essenziell für ein erfolgreiches IT-Sicherheitskonzept. Sie liefert die Basis für wirksame Schutzmaßnahmen und einen effizienten Ressourceneinsatz. Anstatt sich in komplexen theoretischen Modellen zu verlieren, sollte der Fokus auf einer praxisorientierten Analyse liegen, die einen echten Mehrwert für das Unternehmen bietet.

Bedrohungen erkennen und verstehen

Sicherheitsexperten identifizieren Bedrohungen systematisch und strukturiert. Sie unterscheiden zwischen externen Bedrohungen wie Hackerangriffen und Malware und internen Risiken, die durch menschliches Versagen oder Systemfehler entstehen. Die Erfassung aller relevanten IT-Systeme, Anwendungen und Daten ist dabei unerlässlich. Auf dieser Grundlage können potenzielle Schwachstellen identifiziert werden.

Qualitative und quantitative Aspekte berücksichtigen

Für ein realistisches Risikobild ist die Kombination von qualitativen und quantitativen Analysen entscheidend. Qualitative Analysen nutzen Expertenwissen und Erfahrungswerte zur Risikobewertung. Quantitative Analysen versuchen, Risiken in Zahlen auszudrücken, zum Beispiel durch die Berechnung des finanziellen Schadens bei einem Sicherheitsvorfall. Beide Ansätze zusammen ergeben ein umfassendes Bild der tatsächlichen Risikosituation. Die Wahrscheinlichkeit eines Hackerangriffs kann beispielsweise qualitativ als "mittel" eingestuft werden, während der potenzielle Schaden quantitativ mit einer konkreten Summe beziffert wird.

Effektive Risikomodelle – auch mit wenig Aufwand

Auch mit begrenzten Ressourcen lassen sich effektive Risikomodelle erstellen. Der Schlüssel liegt in der richtigen Priorisierung. Konzentrieren Sie sich auf die kritischsten Geschäftsprozesse und die wertvollsten Daten. Identifizieren Sie die größten Risiken in diesen Bereichen und entwickeln Sie entsprechende Schutzmaßnahmen. Ein pragmatisches Vorgehen ist oft effektiver als komplexe, aber ressourcenintensive Modelle. Weitere Informationen zu effektiven Strategien zur Risikominderung finden Sie hier: How to master IT risk management.

Risiken visualisieren mit Risikomatrizen

Risikomatrizen helfen, Risiken übersichtlich darzustellen und zu bewerten. Sie stellen die Eintrittswahrscheinlichkeit und die Schadenshöhe einer Bedrohung gegenüber und ermöglichen so eine einfache Risikobewertung. Die folgende Tabelle zeigt ein Beispiel:

Risikobewertungsmatrix für IT-Sicherheitskonzepte

Diese Matrix hilft bei der systematischen Bewertung von Risiken anhand von Eintrittswahrscheinlichkeit und potenziellem Schaden

| Bedrohung | Eintrittswahrscheinlichkeit | Schadenshöhe | Risikobewertung | Priorität |

|---|---|---|---|---|

| Ransomware-Angriff | hoch | hoch | sehr hoch | 1 |

| Phishing-Angriff | mittel | mittel | mittel | 2 |

| Datenverlust durch Hardware-Defekt | niedrig | hoch | mittel | 3 |

| Ausfall der Internetverbindung | mittel | niedrig | niedrig | 4 |

Die Matrix veranschaulicht die Bewertung und Priorisierung von Risiken. Die Priorität ergibt sich aus Eintrittswahrscheinlichkeit und Schadenshöhe. Risiken mit hoher Priorität sollten zuerst bearbeitet werden. Zusätzlich können die Kosten für Schutzmaßnahmen in die Matrix integriert werden, um eine Kosten-Nutzen-Analyse durchzuführen. Dies ist besonders für kleine und mittlere Unternehmen wichtig, die ihre Ressourcen gezielt einsetzen müssen. So wird ein IT-Sicherheitskonzept nicht nur effektiv, sondern auch wirtschaftlich sinnvoll.

Maßnahmen die tatsächlich Ihre Sicherheit verbessern

Effektive IT-Sicherheit ist mehr als nur Firewalls und Antivirensoftware. Sie erfordert ein durchdachtes Konzept, das sowohl technische als auch organisatorische Maßnahmen umfasst. Hier erfahren Sie, wie Sie ein solches Sicherheitskonzept entwickeln und welche Maßnahmen wirklich zum Schutz Ihrer IT-Infrastruktur beitragen.

Technische Schutzmaßnahmen

Technische Maßnahmen bilden die Basis Ihrer IT-Sicherheit. Sie dienen der Prävention, also der Verhinderung von Angriffen, und der Detektion, der frühzeitigen Erkennung von Sicherheitsvorfällen.

Firewall: Eine Firewall kontrolliert den Datenverkehr zwischen Ihrem Netzwerk und dem Internet. Unerwünschte Zugriffe von außen werden blockiert und so Angriffe abgewehrt.

Intrusion Detection System (IDS) und Intrusion Prevention System (IPS): Ein IDS überwacht den Netzwerkverkehr auf verdächtige Aktivitäten und meldet Auffälligkeiten. Ein IPS geht weiter und blockiert schädlichen Datenverkehr aktiv.

Antivirensoftware: Antivirensoftware erkennt und entfernt Schadsoftware wie Viren, Trojaner und Ransomware. Regelmäßige Updates sind wichtig für den Schutz vor neuen Bedrohungen.

Verschlüsselung: Verschlüsselung schützt sensible Daten vor unbefugtem Zugriff. Daten werden so verschlüsselt, dass sie nur mit dem richtigen Schlüssel lesbar sind. Das ist besonders wichtig für die Übertragung und Speicherung vertraulicher Informationen.

Zwei-Faktor-Authentifizierung (2FA): 2FA erhöht die Sicherheit beim Zugriff auf Systeme und Anwendungen. Zusätzlich zum Passwort ist ein zweiter Faktor, z. B. ein Code vom Smartphone, erforderlich. Das erschwert Angreifern den Zugriff erheblich.

Organisatorische Schutzmaßnahmen

Organisatorische Maßnahmen ergänzen die technischen Schutzmaßnahmen. Sie sind für ein ganzheitliches Sicherheitskonzept unverzichtbar und minimieren Sicherheitsrisiken durch menschliches Versagen. Im Falle eines Sicherheitsvorfalls ermöglichen sie schnelles und effektives Handeln.

Mitarbeiterschulungen: Regelmäßige Schulungen sensibilisieren Ihre Mitarbeiter für Sicherheitsrisiken. Sie lernen den richtigen Umgang mit sensiblen Daten. Schulungen sollten Themen wie Phishing, Social Engineering und Passwort-Sicherheit behandeln.

Zugriffskonzepte: Klare Zugriffsrechte regeln, wer auf welche Daten und Systeme zugreifen darf. Das Need-to-know-Prinzip besagt, dass Mitarbeiter nur Zugriff auf die Informationen erhalten, die sie für ihre Arbeit benötigen.

Sicherheitsrichtlinien: Schriftliche Sicherheitsrichtlinien definieren die Regeln und Prozesse für den Umgang mit IT-Systemen und Daten. Sie bilden die Basis für ein einheitliches Sicherheitsniveau im Unternehmen.

Incident-Response-Plan: Ein Incident-Response-Plan beschreibt die Vorgehensweise bei einem Sicherheitsvorfall. Er legt fest, wer im Ernstfall welche Aufgaben hat und wie die Kommunikation abläuft. So kann schnell und koordiniert reagiert werden, um den Schaden zu begrenzen.

Regelmäßige Backups: Regelmäßige Datensicherungen sind essenziell, um im Falle eines Datenverlusts, beispielsweise durch Ransomware, die Daten wiederherstellen zu können. Backups sollten an einem sicheren Ort, getrennt von der produktiven IT-Umgebung, gespeichert werden.

Ein wichtiger Aspekt der IT-Sicherheit in Deutschland sind die regionalen Herausforderungen. Bayern meldete in den letzten Jahren mehrere Angriffe auf staatliche IT-Infrastrukturen. Diese Angriffe zeigen, dass regionale Behörden und Einrichtungen gefährdet sind. Die Reaktion des Bayerischen Landesamts für Statistik und Datenverarbeitung (LSI) ist zurückhaltend. Nur wenige Angriffe werden als kritische IT-Sicherheitsvorfälle eingestuft. Trotzdem müssen regionale Sicherheitskonzepte entwickelt und gestärkt werden, um die spezifischen Bedrohungen effektiv zu bekämpfen. Erfahren Sie mehr über regionale Herausforderungen in der IT-Sicherheit.

Maßnahmenportfolio für Ihre Bedürfnisse

Die richtigen Maßnahmen hängen von den individuellen Bedürfnissen Ihres Unternehmens ab. Eine Risikoanalyse hilft Ihnen, die relevanten Bedrohungen und Schwachstellen zu identifizieren und die passenden Maßnahmen zu priorisieren. Sie können beispielsweise mit Penetrationstests aktiv Schwachstellen aufdecken, wie es bei PostFinance üblich ist (lesen Sie auch unseren Artikel über IT-Sicherheit im Unternehmen: https://deeken-group.com/blog/20-03-2025-it-sicherheit-unternehmen). Konzentrieren Sie sich zunächst auf kosteneffiziente Lösungen und Quick-Wins, die schnell wirken, wie die Einführung von 2FA oder Mitarbeiterschulungen. Ein ausgewogenes Maßnahmenportfolio schützt Ihre kritischen Daten und Systeme und lässt sich gut in Ihren Unternehmensalltag integrieren. Die Deeken.Technology GmbH berät Sie gerne bei der Entwicklung und Umsetzung eines individuellen IT-Sicherheitskonzepts für Ihre spezifischen Anforderungen.

Aus dem Sicherheitskonzept einen lebendigen Prozess machen

Ein IT-Sicherheitskonzept ist nicht statisch, sondern muss sich stetig weiterentwickeln. Die Bedrohungslage ändert sich ständig, neue Schwachstellen werden entdeckt und die Technologie schreitet voran. Daher ist es wichtig, Ihr IT-Sicherheitskonzept regelmäßig zu überprüfen und anzupassen. Dieser Abschnitt erklärt, wie Sie Ihr Sicherheitskonzept dynamisch gestalten und die Sicherheit Ihres Unternehmens nachhaltig gewährleisten.

Kontinuierliche Verbesserung durch regelmäßige Checks

Die Wirksamkeit Ihrer Sicherheitsmaßnahmen sollte regelmäßig überprüft werden. Dafür gibt es verschiedene Möglichkeiten:

Sicherheitsaudits: Interne oder externe Audits helfen, Schwachstellen im Sicherheitskonzept zu finden und Verbesserungspotenziale zu identifizieren.

Penetrationstests: Wie bei der PostFinance, die Penetrationstests einsetzt, um Sicherheitslücken aufzudecken, simulieren diese Tests reale Angriffe, um die Widerstandsfähigkeit Ihrer Systeme zu prüfen.

Tabletop-Übungen: Simulierte Notfallszenarien trainieren die Reaktionsfähigkeit Ihres Teams und optimieren den Incident-Response-Plan.

Die Kombination dieser Methoden liefert ein umfassendes Bild Ihrer Sicherheitslage und ermöglicht gezielte Verbesserungen.

Lernen aus Sicherheitsvorfällen

Jeder Sicherheitsvorfall, ob erfolgreich oder abgewehrt, ist eine wertvolle Lerngelegenheit. Analysieren Sie den Vorfall systematisch, um Ursache und Ablauf zu verstehen. Identifizieren Sie Schwachstellen, die den Vorfall ermöglicht haben. Leiten Sie konkrete Maßnahmen ab, um ähnliche Vorfälle in Zukunft zu vermeiden. Dokumentieren Sie Ihre Erkenntnisse und teilen Sie sie im Unternehmen, um das Sicherheitsbewusstsein aller Mitarbeiter zu stärken.

Sicherheits-KPIs: Messbarkeit und Nachweisbarkeit

Die Wirksamkeit Ihres IT-Sicherheitskonzepts lässt sich durch Key Performance Indicators (KPIs) messen. Wählen Sie relevante KPIs, die Ihre Sicherheitsziele widerspiegeln. Beispiele für aussagekräftige Sicherheits-KPIs sind:

Anzahl der erfolgreichen Phishing-Angriffe: Zeigt die Wirksamkeit der Mitarbeitersensibilisierung.

Anzahl der erkannten und blockierten Malware-Infektionen: Misst die Effektivität der technischen Schutzmaßnahmen.

Zeit bis zur Behebung von Sicherheitslücken: Indikator für die Reaktionsfähigkeit des Sicherheitsteams.

Anzahl der gemeldeten Sicherheitsvorfälle: Gibt Aufschluss über das Sicherheitsbewusstsein im Unternehmen.

Die regelmäßige Messung und Analyse dieser KPIs belegt den Erfolg Ihres Sicherheitskonzepts und ermöglicht gezielte Optimierungen.

Positive Sicherheitskultur im Unternehmen verankern

Eine positive Sicherheitskultur ist die Basis für ein wirksames IT-Sicherheitskonzept. Fördern Sie den offenen Austausch über Sicherheitsrisiken und -vorfälle. Schaffen Sie Anreize für sicherheitsbewusstes Verhalten. Integrieren Sie Sicherheitsthemen in Mitarbeiterschulungen. Betonen Sie, dass IT-Sicherheit die Aufgabe aller Mitarbeiter ist, nicht nur die des Sicherheitsteams. Unser Leitfaden zur Erstellung eines IT-Notfallplans bietet weitere Informationen zur Verbesserung Ihrer Sicherheitsmaßnahmen.

So schaffen Sie ein Umfeld, in dem Sicherheit als gemeinsame Verantwortung wahrgenommen wird.

Die Deeken.Technology GmbH unterstützt Sie bei der Entwicklung, Implementierung und kontinuierlichen Verbesserung Ihres IT-Sicherheitskonzepts. Von der Risikoanalyse bis zur Mitarbeiterschulung – wir bieten Ihnen individuelle Lösungen. Besuchen Sie unsere Website und kontaktieren Sie uns für eine unverbindliche Beratung.

13.05.2025 09:28:47

Comments