Kategorien:

Dark Web Monitoring als Ihr digitales Frühwarnsystem

Vergessen Sie die Vorstellung, Dark Web Monitoring sei so, als würde man sich in eine zwielichtige Gasse begeben. Viel treffender ist das Bild eines hochspezialisierten digitalen Wachdienstes. Es ist ein proaktives Frühwarnsystem, das gezielt nach Ihren gestohlenen Unternehmensdaten – seien es Mitarbeiter-Logins oder Kundendaten – in den versteckten Ecken des Internets sucht, noch bevor Kriminelle sie für einen Angriff missbrauchen können.

Wie ein digitaler Wachdienst Ihr Unternehmen schützt

Der Begriff „Dark Web“ weckt oft filmreife Bilder von zwielichtigen Gestalten in dunklen, digitalen Gassen. Diese Vorstellung ist zwar spannend, für Unternehmen aber irreführend und wenig hilfreich. Dark Web Monitoring bedeutet nämlich nicht, dass ein Mitarbeiter manuell gefährliche Foren durchforstet. Stattdessen arbeitet hier eine hochentwickelte, automatisierte Technologie – ein unermüdlicher Wachdienst für Ihre digitalen Werte.

Anstatt passiv auf die nächste Sicherheitsverletzung zu warten, agiert dieser Dienst proaktiv. Er scannt ununterbrochen bekannte kriminelle Marktplätze, Hackerforen und Chatgruppen nach spezifischen Informationen, die eindeutig Ihrem Unternehmen zuzuordnen sind. Das ist ein fundamentaler Wandel in der IT-Sicherheit: weg von der reaktiven Schadensbegrenzung, hin zur proaktiven Risikominimierung.

Was genau wird da eigentlich überwacht?

Die Überwachung ist keineswegs willkürlich. Sie konzentriert sich ganz gezielt auf Daten, deren Verlust oder Kompromittierung ein direktes und akutes Risiko für Ihr Unternehmen darstellt. Ein effektiver Monitoring-Dienst hält nach einer ganzen Reihe solcher sensibler Informationen Ausschau.

Typischerweise gehören dazu Daten wie:

- Anmeldeinformationen von Mitarbeitern (E-Mail-Adressen und Passwörter)

- Kundendatenbanken (Namen, Adressen, Kontaktinformationen)

- Geistiges Eigentum (interne Dokumente, Konstruktionspläne, Quellcode)

- Finanzinformationen (gestohlene Kreditkartendaten, Bankverbindungen)

Wenn solche Daten im Dark Web auftauchen, ist das oft das erste untrügliche Anzeichen für eine bereits erfolgte Sicherheitslücke oder einen unmittelbar bevorstehenden Angriff.

Ein frühzeitiger Alarm durch Dark Web Monitoring ist wie ein Rauchmelder, der anschlägt, lange bevor das Feuer außer Kontrolle gerät. Er verschafft Ihnen die entscheidende Zeit, um sofort zu reagieren – Passwörter zurückzusetzen, Sicherheitslücken zu schließen und den Schaden zu begrenzen, bevor er eskaliert.

Ein unverzichtbares Werkzeug für jedes Unternehmen

In einer Zeit, in der Datenlecks fast schon an der Tagesordnung sind, ist diese Art der Überwachung längst kein Luxus mehr für Großkonzerne. Sie ist eine grundlegende Sicherheitsmaßnahme für Unternehmen jeder Größe, vom agilen Startup bis zum etablierten Mittelständler.

Ein einziges kompromittiertes Administrator-Passwort kann ausreichen, um einem Angreifer die Türen zu Ihrem gesamten Netzwerk zu öffnen. Die Kosten, die durch einen erfolgreichen Angriff – sei es durch Ransomware oder Datendiebstahl – entstehen, übersteigen die Investition in präventive Maßnahmen um ein Vielfaches.

Die folgende Tabelle gibt Ihnen einen schnellen Überblick, was überwacht wird und welche konkreten Risiken ohne ein aktives Monitoring lauern.

Dark Web Monitoring im Überblick

Diese Tabelle fasst zusammen, was überwacht wird, welche Daten typischerweise gefunden werden und welche Risiken ohne ein aktives Monitoring bestehen.

| Überwachter Bereich | Gefundene Daten | Geschäftsrisiko ohne Monitoring |

|---|---|---|

| Kriminelle Marktplätze | Anmeldeinformationen, Zugangsdaten | Unbemerkter Netzwerkzugriff, Ransomware-Angriffe |

| Hackerforen | Kundendaten, geistiges Eigentum | Datenmissbrauch, Reputationsverlust, DSGVO-Strafen |

| Leak-Websites | Interne Dokumente, Quellcode | Betriebsspionage, Wettbewerbsnachteile |

Durch die kontinuierliche Überwachung behalten Sie die Kontrolle über Ihre digitale Sicherheit. Sie verlassen sich nicht mehr nur auf die vage Hoffnung, unentdeckt zu bleiben, sondern ergreifen aktive Schritte, um Bedrohungen zu erkennen und abzuwehren, bevor sie katastrophale Folgen haben. Damit ist Dark Web Monitoring ein zentraler und unverzichtbarer Baustein einer modernen, widerstandsfähigen Sicherheitsstrategie.

Die Ökonomie des Dark Web verstehen

Um zu begreifen, warum Dark-Web-Monitoring so entscheidend ist, müssen wir erst einmal mit den Mythen rund um das Dark Web aufräumen. Die berühmte Eisberg-Analogie ist dafür ein guter Startpunkt: Das „Surface Web“, also das Internet, das wir täglich mit Google & Co. durchsuchen, ist nur die sichtbare Spitze. Darunter verbirgt sich das gewaltige „Deep Web“, das all die Inhalte umfasst, die nicht indexiert werden – denken Sie an Ihr Online-Banking-Portal oder das Intranet Ihrer Firma.

Ganz unten, im tiefsten und verborgensten Teil, liegt das Dark Web. Es ist gezielt abgeschottet und nur mit spezieller Software wie dem Tor-Browser zugänglich. Doch statt es sich als einen düsteren, chaotischen Ort vorzustellen, sollten wir es als das ansehen, was es wirklich ist: ein erschreckend gut organisierter, anonymer Marktplatz.

Der Schwarzmarkt für digitale Güter

Im Dark Web hat sich eine regelrechte Schattenwirtschaft etabliert, die vom Handel mit illegalen Waren und Dienstleistungen lebt. Gestohlene Daten sind hier die Leitwährung. Das Ganze ist kein unübersichtlicher Basar, sondern ein funktionierendes Ökosystem mit eigenen Regeln, Anbietern, Käufern und sogar Reputationssystemen, ähnlich wie bei eBay oder Amazon.

Diese digitalen Schwarzmärkte agieren erstaunlich professionell. Verkäufer präsentieren ihre „Ware“ in sauber strukturierten Shops, komplett mit detaillierten Produktbeschreibungen, Preislisten und Kundenrezensionen. Ein Angreifer muss heute kein brillanter Hacker mehr sein – er kauft sich die nötigen Werkzeuge und Informationen einfach zusammen.

Die „Produktpalette“ ist breit gefächert und zielt direkt auf Unternehmen ab:

- Zugangsdaten: Kompromittierte Logins für Firmennetzwerke (via RDP oder VPN) sind absolute Bestseller.

- Datenbanken: Komplette Kundendatenbanken oder Mitarbeiterverzeichnisse werden als fertige Pakete gehandelt.

- Ransomware-as-a-Service (RaaS): Kriminelle ohne Programmierkenntnisse können fertige Erpressungstrojaner mieten und Angriffe starten.

- Phishing-Kits: Vorgefertigte Baukästen für täuschend echte Phishing-Kampagnen sind für wenige Dollar zu haben.

Das Dark Web demokratisiert die Cyberkriminalität. Es senkt die Einstiegshürde für Angreifer dramatisch und macht hochentwickelte Angriffsmethoden für eine breite Masse von Kriminellen zugänglich. Ein proaktives Dark-Web-Monitoring ist die direkte Antwort auf diese Entwicklung.

Warum deutsche Unternehmensdaten so begehrt sind

Deutsche Unternehmen stehen bei Cyberkriminellen hoch im Kurs. Ihre starke Wirtschaftskraft und der hohe Digitalisierungsgrad machen sie zu einem besonders lukrativen Ziel. Daten von deutschen Firmen und Bürgern gelten als wertvoll und zuverlässig, was sie auf den Dark-Web-Märkten zu einem Premiumprodukt macht. Ein Datensatz aus einem deutschen Unternehmen verspricht Angreifern potenziell hohe Gewinne.

Diese Nachfrage zeigt sich auch in den Nutzungszahlen. Deutschland gehört zu den Spitzenreitern bei der Nutzung des Darknets. Schätzungen zufolge kommen rund 7,16 % aller weltweiten Darknet-Nutzer aus Deutschland, was etwa 171.009 täglichen Nutzern entspricht. Fälle wie der des berüchtigten „Hydra Market“, über den Transaktionen im Wert von rund 1,34 Milliarden US-Dollar liefen, zeigen die gewaltige ökonomische Kraft dieser kriminellen Infrastruktur.

Dieses professionelle, kriminelle Ökosystem ist der Grund, warum jedes Unternehmen potenziell gefährdet ist. Es ist längst keine Frage mehr ob, sondern wann sensible Informationen in die falschen Hände geraten. Die entscheidende Frage lautet dann nur noch: Bemerken Sie es rechtzeitig, um den großen Schaden zu verhindern?

Wenn man diese verborgene Wirtschaft versteht, wird schnell klar: Traditionelle Sicherheitsmaßnahmen wie Firewalls und Antivirenprogramme sind nicht mehr genug. Sie schützen zwar die Burgmauern, bekommen aber nicht mit, wenn der Schlüssel zum Haupttor bereits auf dem Schwarzmarkt angeboten wird. Genau hier setzt die proaktive Überwachung an und wird zu einem unverzichtbaren Baustein moderner IT-Sicherheit für Unternehmen.

Wie ein digitaler Detektiv für Sie arbeitet

Wie findet man eine winzige, aber gefährliche Nadel im größten digitalen Heuhaufen der Welt? Genau das ist die Aufgabe des Dark-Web-Monitorings. Stellen Sie sich den Prozess aber nicht als dunkle Magie vor. Es ist vielmehr die methodische Arbeit eines hoch spezialisierten digitalen Detektivs, der unermüdlich und völlig legal nach Spuren sucht, die Ihr Unternehmen betreffen.

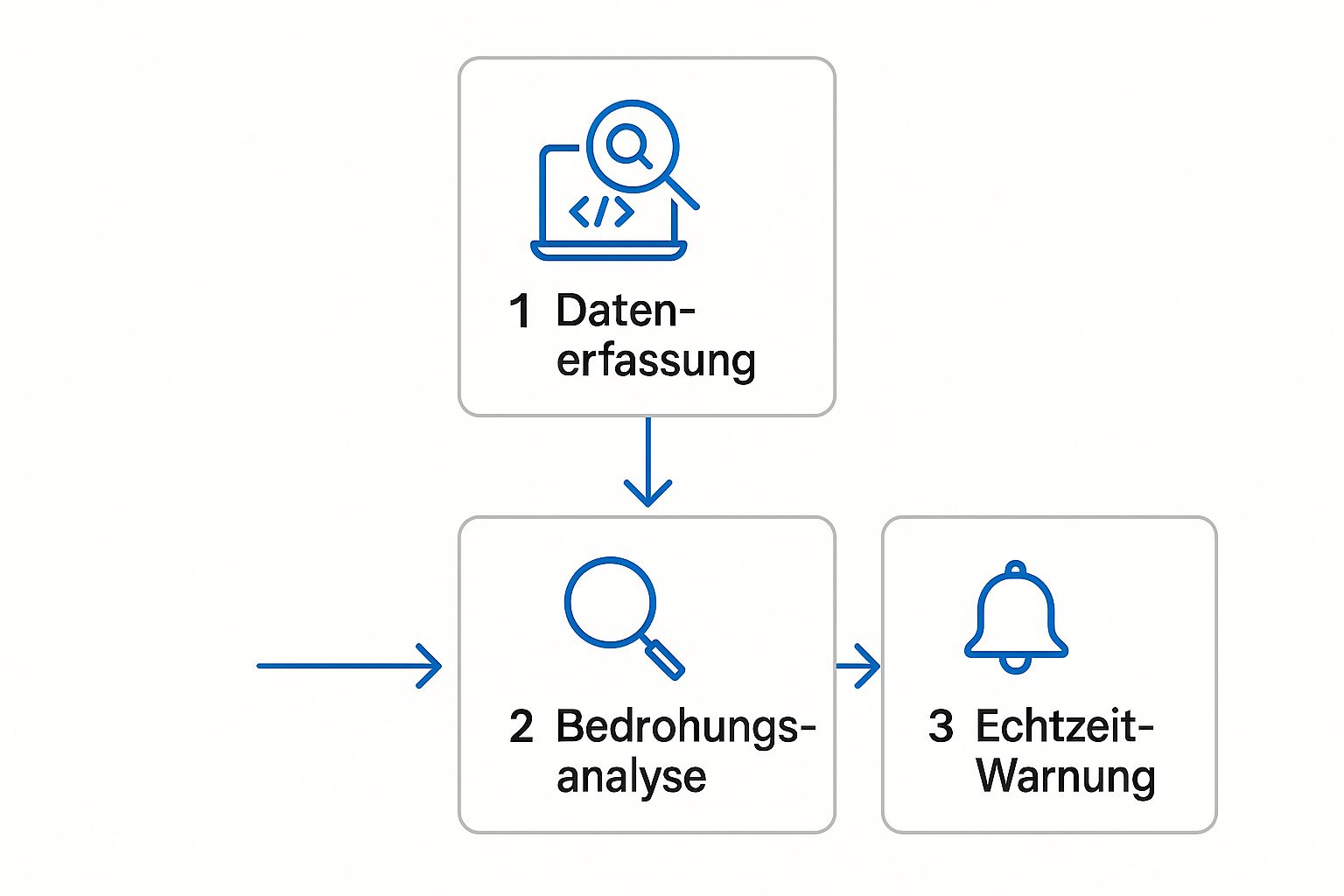

Das Beste daran: Dieser Detektiv arbeitet für Sie, ohne dass Sie jemals selbst einen Fuß in die zwielichtige Umgebung des Dark Web setzen müssen. Der ganze Prozess gliedert sich in drei klare Phasen, die nahtlos ineinandergreifen, um Sie frühzeitig vor Bedrohungen zu warnen.

Phase 1: Datenerfassung

Am Anfang steht das Sammeln von Informationen. Spezialisierte, automatisierte Werkzeuge – sogenannte Crawler und Scanner – durchkämmen kontinuierlich bekannte kriminelle Marktplätze, Hackerforen und geschlossene Chatgruppen. Sie agieren wie Spürhunde, die gezielt auf die von Ihnen festgelegten Informationen angesetzt werden.

Solche „Suchbegriffe“ können zum Beispiel sein:

- Ihre Unternehmensdomain (also

firmenname.de) - E-Mail-Adressen Ihrer Mitarbeiter

- Namen von Führungskräften

- Spezifische IP-Adressbereiche

- Interne Projektnamen oder Produktbezeichnungen

Diese erste Phase ist entscheidend, denn hier werden die Rohdaten gesammelt – der riesige Heuhaufen, in dem sich die gefährliche Nadel versteckt. Jeden Tag kommen so Millionen von Beiträgen, Verkaufsangeboten und Diskussionen zusammen.

Phase 2: Bedrohungsanalyse

Ein reiner Datenstrom wäre für sich genommen nutzlos, da er voller irrelevanter Informationen ist. Hier kommt die eigentliche Intelligenz ins Spiel. In der zweiten Phase analysieren fortschrittliche Systeme diese riesigen Datenmengen. Künstliche Intelligenz (KI) und maschinelles Lernen filtern das Rauschen heraus und identifizieren Muster, die auf eine echte Bedrohung für Sie hindeuten.

Die KI lernt dabei, den Kontext zu verstehen. Ein zufällig erwähnter Firmenname in einem harmlosen Gespräch ist irrelevant. Ein Angebot, das „Zugang zum Netzwerk von Firma XY“ verspricht, ist hingegen ein hochgradig alarmierender Fund. Menschliche Analysten prüfen zusätzlich besonders kritische oder unklare Funde, um Falschalarme zu minimieren und die Qualität der Ergebnisse sicherzustellen.

Das Ziel dieser Phase ist es, aus rohen Daten verwertbare Informationen zu machen. Es geht darum, ein schwaches Signal in der lauten, chaotischen Umgebung des Dark Web zu erkennen und als konkretes Risiko für Ihr Unternehmen zu klassifizieren.

Phase 3: Echtzeit-Warnung

Sobald eine verifizierte Bedrohung identifiziert wurde, tritt die letzte und für Sie wichtigste Phase in Kraft: die Alarmierung. Sie erhalten eine sofortige, klare und verständliche Benachrichtigung. Ein guter Monitoring-Dienst liefert nicht nur die Information, dass etwas gefunden wurde, sondern auch was, wo und mit welcher Dringlichkeit es behandelt werden sollte.

Diese Grafik veranschaulicht den dreistufigen Ablauf sehr gut.

Der Prozess zeigt, wie aus der breiten Datenerfassung durch eine gezielte Analyse eine spezifische und handlungsrelevante Warnung wird.

Ein solcher Alarm gibt Ihnen den entscheidenden Zeitvorsprung, um zu reagieren. Anstatt von einem Angriff kalt erwischt zu werden, können Sie proaktiv Maßnahmen ergreifen: Passwörter zurücksetzen, Sicherheitslücken schließen oder betroffene Kunden informieren. Dieser systematische Prozess verwandelt das passive Hoffen, nicht angegriffen zu werden, in eine aktive und schützende Sicherheitsstrategie.

Welchen strategischen Mehrwert hat das für Ihr Unternehmen?

Dark-Web-Monitoring ist weit mehr als nur ein weiteres Tool im IT-Sicherheitskasten. Sehen Sie es als eine strategische Investition, die technische Funktionen in knallharte Geschäftsvorteile verwandelt. Anstatt nur auf Angriffe zu reagieren, verschafft Ihnen die proaktive Überwachung einen entscheidenden Informationsvorsprung. Und der wirkt sich direkt auf Ihren Unternehmenserfolg aus.

Der größte Gewinn liegt klar in der Prävention. Ein einziger erfolgreicher Ransomware-Angriff kann Kosten in Millionenhöhe nach sich ziehen – durch Lösegeld, Betriebsstillstand, Wiederherstellung und den Schaden für Ihren guten Ruf. Die frühzeitige Warnung, dass Ihre Zugangsdaten im Dark Web gehandelt werden, gibt Ihnen die Chance, genau diese Einfallstore zu schließen, bevor jemand sie ausnutzt.

Dieser vorausschauende Ansatz schützt aber nicht nur Ihre Finanzen. Er schützt auch Ihr wertvollstes Gut: das Vertrauen Ihrer Kunden und Partner. Ein öffentlicher Datendiebstahl kann eine Marke nachhaltig beschädigen und das über Jahre aufgebaute Vertrauen mit einem Schlag zerstören. Aktives Monitoring ist somit auch immer aktiver Markenschutz.

Von reaktiven Kosten zu proaktiver Intelligenz

Klassische Sicherheitsmaßnahmen schlagen oft erst dann an, wenn der Schaden bereits angerichtet ist. Dark-Web-Monitoring dreht dieses Prinzip um. Es verwandelt eine potenzielle Bedrohung in wertvolle Threat Intelligence – also in handlungsrelevantes Wissen über Gefahren, die gerade jetzt auf Sie zukommen.

Mit diesen Erkenntnissen können Sie Ihre gesamte Sicherheitsstrategie deutlich schärfen. Sie erfahren, welche Arten von Unternehmensdaten im Umlauf sind und welche Abteilungen oder Systeme vielleicht besonders gefährdet sind. Anstatt Ihr Sicherheitsbudget mit der Gießkanne zu verteilen, können Sie gezielt dort investieren, wo das Risiko am größten ist.

Diese strategische Intelligenz ist umso wichtiger, da Deutschland zu einem der Hauptumschlagplätze im globalen Dark-Web-Verkehr geworden ist. Die einfache Verfügbarkeit gestohlener Daten heizt den Cyberbetrug immer weiter an und macht deutsche Unternehmen zu einem Top-Ziel. Wenn Sie das Ausmaß der Bedrohung verstehen wollen, werfen Sie einen Blick auf die wichtigsten Dark-Web-Marktplätze im Jahr 2024.

Dark-Web-Monitoring liefert den unschätzbaren Vorteil, einen Angriff zu sehen, bevor er passiert. Das ist der Unterschied zwischen dem Löschen eines Feuers und dem Piepen des Rauchmelders – ein Unterschied, der über die Existenz eines Unternehmens entscheiden kann.

Ein Fallbeispiel aus der Praxis

Stellen Sie sich ein mittelständisches Produktionsunternehmen vor. Ein Angreifer ergattert durch eine simple Phishing-Mail die Zugangsdaten eines Administrators. Anstatt sofort einen lauten Ransomware-Angriff zu starten, bietet der Kriminelle diesen hochprivilegierten Zugang auf einem Marktplatz im Dark Web zum Verkauf an – ein absolut typisches Vorgehen.

Ohne Monitoring wäre dieser stille Verkauf unbemerkt geblieben, bis ein Käufer zuschlägt und die gesamte Produktion lahmlegt. Der finanzielle Schaden durch den Produktionsausfall, mögliche Vertragsstrafen und die Wiederherstellung der Systeme hätte die Millionengrenze schnell überschritten.

Dank eines aktiven Dark-Web-Monitoring-Dienstes lief die Sache aber anders ab:

- Der Alarm: Der Dienst schlug sofort Alarm, als die Zugangsdaten auf dem Marktplatz auftauchten.

- Die Reaktion: Das IT-Team wurde umgehend informiert, sperrte den kompromittierten Account und setzte alle zugehörigen Passwörter zurück.

- Die Analyse: Eine schnelle interne Untersuchung deckte die Phishing-Mail als Ursache auf. Das Ergebnis? Eine gezielte Nachschulung für die Mitarbeiter.

Der potenzielle Millionenschaden wurde durch eine proaktive Maßnahme verhindert, deren Kosten nur einen Bruchteil davon betrugen. Dieses Szenario macht den enormen Return on Investment (ROI) von Dark-Web-Monitoring greifbar.

Für viele Mittelständler ist die Verwaltung solch fortschrittlicher Sicherheitslösungen intern eine echte Herausforderung. Genau hier spielen Managed IT Services für mittelständische Unternehmen ihre Stärken aus, indem sie Fachexpertise und Technologie zugänglich machen. So wird die Überwachung zu einem kalkulierbaren und strategischen Vorteil.

Compliance-Anforderungen mit NIS-2 erfüllen

Für viele Unternehmen in der Europäischen Union ist die NIS-2-Richtlinie längst keine freiwillige Übung mehr, sondern eine knallharte gesetzliche Verpflichtung. Diese EU-weite Regelung hat die Messlatte für das Cybersicherheits- und Risikomanagement deutlich höher gelegt. Doch wie genau hilft Ihnen ein Dark-Web-Monitoring dabei, diese komplexen und manchmal etwas schwammig formulierten Vorgaben konkret umzusetzen?

Die Antwort darauf findet sich direkt im Kern der Richtlinie. NIS-2 verlangt von Unternehmen, „geeignete und verhältnismäßige technische, operative und organisatorische Maßnahmen“ zu ergreifen. Genau hier wird ein proaktiver Ansatz wie das Monitoring des Dark Webs zu einem entscheidenden Puzzleteil Ihrer Sicherheitsstrategie.

Vom reaktiven Schutz zur proaktiven Risikosteuerung

Klassische Sicherheitsmaßnahmen wie Firewalls oder Antivirenprogramme sind vor allem reaktiv. Man kann sie sich wie eine Burgmauer vorstellen: Sie schützen die Grenzen Ihres Unternehmens, können aber oft nicht verhindern, dass bereits gestohlene Informationen – etwa die Zugangsdaten eines Mitarbeiters – auf kriminellen Marktplätzen im Dark Web auftauchen und gehandelt werden.

NIS-2 fordert aber genau diese vorausschauende Perspektive. Unternehmen müssen belegen können, dass sie Risiken aktiv aufspüren und bewerten, bevor diese zu einem meldepflichtigen Sicherheitsvorfall werden.

Ein proaktives Dark-Web-Monitoring ist eine solche „geeignete technische Maßnahme“. Es funktioniert wie ein Frühwarnsystem, das potenzielle Gefahren aufdeckt, lange bevor Angreifer sie ausnutzen können. Ein gefundener Datensatz ist dabei nicht nur ein Alarm, sondern ein messbarer Beweis für ein konkretes, existierendes Risiko.

Diese proaktive Haltung ist von zentraler Bedeutung. Durch die kontinuierliche Überwachung des Dark Webs liefern Sie den Nachweis, dass Sie nicht einfach nur auf Angriffe warten, sondern aktiv nach Schwachstellen in Ihrer externen Angriffsfläche fahnden. Bei einem Audit oder einer Prüfung durch Behörden kann dieser Nachweis den entscheidenden Unterschied machen und belegen, dass Sie Ihrer Sorgfaltspflicht nachkommen.

Nachweis für Audits und bessere Cyber-Hygiene

Die Berichte und Alarme, die ein Monitoring-Dienst erstellt, sind weit mehr als nur operative Warnungen. Sie sind wertvolle Dokumente, die Ihre Anstrengungen für eine robuste Sicherheitsarchitektur schwarz auf weiß belegen.

Ein Audit-Trail aus einem solchen Tool zeigt zum Beispiel ganz klar:

- Wann eine Bedrohung erkannt wurde (z. B. der Verkauf von Zugangsdaten).

- Wie Ihr Unternehmen darauf reagiert hat (z. B. durch das sofortige Zurücksetzen von Passwörtern).

- Welche Maßnahmen zur zukünftigen Prävention ergriffen wurden (z. B. gezielte Schulungen für betroffene Mitarbeiter).

Diese dokumentierten Prozesse sind ein starkes Argument gegenüber Prüfern und Aufsichtsbehörden. Sie zeigen, dass Ihr Risikomanagement nicht nur auf dem Papier existiert, sondern ein lebender, atmender Prozess ist. Weiterführende Informationen, wie Sie die komplexen Vorgaben der Richtlinie meistern, finden Sie in unserem umfassenden Artikel über die NIS-2-Anforderungen.

Letztendlich stärkt Dark-Web-Monitoring die von NIS-2 geforderte „Cyber-Hygiene“ im gesamten Unternehmen. Jeder Alarm führt zu einer konkreten Sicherheitsverbesserung und schärft das Bewusstsein für die realen Gefahren, die da draußen lauern. Damit ist es keine isolierte technische Maßnahme, sondern ein strategisches Instrument zur Risikominimierung, zur Einhaltung gesetzlicher Pflichten und zur Vermeidung der empfindlichen Strafen, die bei Nichteinhaltung drohen.

So setzen Sie Ihre Dark-Web-Monitoring-Strategie in die Tat um

Eine funktionierende Dark-Web-Monitoring-Strategie auf die Beine zu stellen, ist kein Hexenwerk. Aber es ist auch kein Projekt, das man mal eben nebenbei erledigt. Es geht darum, einen klaren Fahrplan zu entwickeln, der sicherstellt, dass die Überwachung nicht nur Daten sammelt, sondern zu echten, schützenden Maßnahmen führt. Wir führen Sie hier praxisnah durch die vier entscheidenden Phasen.

Alles beginnt mit einer ganz einfachen, aber fundamentalen Frage: Was genau wollen Sie eigentlich schützen? Nur wer diese Frage beantworten kann, macht aus einer allgemeinen Sicherheitsmaßnahme ein passgenaues Schutzschild für sein Unternehmen.

Phase 1: Analyse – was sind Ihre digitalen Kronjuwelen?

Bevor Sie auch nur einen Gedanken an Tools oder Anbieter verschwenden, müssen Sie eines tun: Ihre digitalen Kronjuwelen identifizieren. Welche Informationen wären bei einem Diebstahl am schädlichsten für Ihr Geschäft? Ein klares Bild Ihrer wertvollsten Assets ist die absolute Grundlage für alles, was folgt.

Stellen Sie sich konkret diese Fragen:

- Welche Daten würden bei einem Leak den Betrieb lahmlegen (z. B. Admin-Zugänge zu Servern oder Cloud-Diensten)?

- Welche Informationen würden den größten Imageschaden verursachen (z. B. komplette Kundendatenbanken)?

- Wo liegt Ihr wertvollstes geistiges Eigentum (z. B. Konstruktionspläne, Quellcode, Rezepturen)?

Die Antworten darauf definieren den exakten Scope, den Ihr Dark Web Monitoring abdecken muss. Sie legen damit den Grundstein für eine zielgerichtete und effiziente Überwachung, statt mit der Gießkanne ins Blaue hinein zu suchen.

Phase 2: Auswahl des richtigen Partners

Jetzt, wo Sie wissen, was Sie schützen wollen, können Sie sich auf die Suche nach dem passenden Partner machen. Und glauben Sie mir: Nicht jeder Anbieter ist gleich. Schauen Sie genau hin und achten Sie auf die Qualitätsmerkmale, die über einen reinen Scan hinausgehen.

Worauf es wirklich ankommt:

- Abdeckung: Wo genau schaut der Anbieter hin? Beschränkt er sich auf die bekannten Marktplätze oder taucht er auch in geschlossene Foren und obskure Chat-Dienste ein?

- Alarmierungsqualität: Wie präzise sind die Alarme? Ein guter Dienst filtert das Rauschen für Sie heraus und meldet nur verifizierte, für Sie relevante Bedrohungen. Das erspart Ihnen unzählige Falschalarme.

- Support und Expertise: Stehen Ihnen echte Analysten zur Seite? Menschen, die Ihnen helfen, Funde richtig einzuordnen und Ihnen klare Handlungsempfehlungen geben?

Die Auswahl des Anbieters ist wie die Wahl eines Wachdienstes. Sie wollen nicht nur jemanden, der am Tor steht, sondern einen Experten, der weiß, wonach er suchen muss und was im Ernstfall sofort zu tun ist.

Phase 3: Definition der Suchbegriffe – der Fahndungsaufruf

Jetzt wird es ganz konkret. Gemeinsam mit Ihrem Anbieter legen Sie die genauen Suchbegriffe fest, die wie ein digitales Fahndungsplakat wirken. In dieser Phase übersetzen Sie Ihre Schutzziele in die „Sprache“ des Dark Webs – in konkrete Keywords für die Überwachung.

Typische Suchbegriffe sind zum Beispiel:

- Ihre Unternehmensdomains und IP-Adressbereiche

- E-Mail-Adressen von Führungskräften, Admins und anderen Schlüsselpersonen

- Namen von wichtigen internen Projekten oder geschützten Technologien

- Eindeutige Kennungen Ihrer Software, Produkte oder Hardware

Diese Liste ist der „Fahndungsaufruf“ für Ihren digitalen Detektiv. Je präziser sie ist, desto schärfer und effektiver kann die Überwachung arbeiten.

Phase 4: Entwicklung eines Reaktionsplans – was tun, wenn’s brennt?

Der beste Alarm ist völlig nutzlos, wenn niemand weiß, was zu tun ist. Ein klar definierter Reaktionsplan (Incident Response Plan) ist deshalb der letzte, aber vielleicht wichtigste Schritt. Er sorgt dafür, dass auf eine Bedrohung schnell, koordiniert und ohne Panik reagiert wird.

Hier legen Sie glasklar fest:

- Wer wird im Ernstfall alarmiert (IT-Sicherheitsteam, Geschäftsführung, Rechtsabteilung, PR)?

- Wie erfolgt die Alarmierung (Telefonkette, dedizierter Messenger, Ticketsystem)?

- Welche Sofortmaßnahmen sind sofort zu ergreifen (z. B. alle relevanten Passwörter zurücksetzen, betroffene Konten sperren, Systeme isolieren)?

Die Notwendigkeit eines solchen Plans wird erschreckend deutlich, wenn man sich die schiere Menge an kriminellen Aktivitäten vor Augen führt. Aktuelle Daten zeigen, dass täglich über 3 Millionen Nutzer im Dark Web unterwegs sind, wobei etwa 60 % der versteckten Seiten mit illegalen Machenschaften in Verbindung stehen. Der Handel mit gestohlenen Kreditkartendaten floriert, wobei Karten mit einem Guthaben von bis zu 5.000 US-Dollar für schlappe 110 US-Dollar den Besitzer wechseln. Mehr zu den erschreckenden Statistiken des Dark Webs finden Sie auf electroiq.com.

Ein solcher Plan ist es, was passive Überwachung in eine aktive und schlagkräftige Verteidigungslinie verwandelt.

Fragen und Antworten zum Dark Web Monitoring

Bestimmt haben Sie noch ein paar Fragen im Kopf. Das ist ganz normal. Bevor man in einen neuen Schutz investiert, will man schließlich genau wissen, was Sache ist. Lassen Sie uns die häufigsten Unklarheiten aus dem Weg räumen und Ihnen die Sicherheit geben, die Sie für eine gute Entscheidung brauchen.

Ist Dark Web Monitoring überhaupt legal?

Ja, absolut. Professionelles Dark-Web-Monitoring bewegt sich auf völlig legalem Boden. Seriöse Anbieter nutzen für ihre Arbeit dieselben öffentlich zugänglichen Bereiche des Dark Web, die auch von Sicherheitsforschern und Behörden im Auge behalten werden – allerdings mit hochspezialisierter und sicherer Technik.

Der entscheidende Punkt dabei ist: Weder Sie noch Ihre Mitarbeiter betreten diese gefährliche Umgebung jemals selbst. Der Dienstleister funktioniert wie ein sicherer Puffer. Er sucht gezielt und legal nach Spuren Ihrer Unternehmensdaten und warnt Sie, ohne dass Sie sich selbst einem Risiko aussetzen.

Reicht eine gute Antiviren-Software nicht aus?

Das ist ein weitverbreiteter, aber leider gefährlicher Trugschluss. Antivirus-Programme und Firewalls sind unverzichtbar, aber sie funktionieren wie das Schloss an Ihrer Haustür – sie sollen Eindringlinge abwehren. Dark-Web-Monitoring ist dagegen eher wie ein Sicherheitsdienst, der Ihnen meldet, wenn jemand einen Nachschlüssel zu Ihrer Tür auf dem Schwarzmarkt anbietet.

Beide Schutzmaßnahmen haben also völlig unterschiedliche, aber sich perfekt ergänzende Aufgaben:

- Antivirus/Firewall: Schützt Ihre Systeme vor direkten Angriffen wie Malware oder Hacking-Versuchen.

- Dark Web Monitoring: Warnt Sie, wenn bereits gestohlene Daten (z. B. Passwörter) im Umlauf sind, die Angreifern quasi die Tür aufsperren könnten.

Kann ich das Monitoring nicht einfach selbst machen?

Rein technisch wäre das vielleicht denkbar, aber aus Sicherheits- und Effizienzgründen ist davon dringend abzuraten. Das Dark Web manuell zu durchsuchen ist nicht nur extrem zeitaufwendig und gleicht der Suche nach der Nadel im Heuhaufen. Es setzt Ihr Unternehmen und Ihre IT-Infrastruktur auch direkten Gefahren aus.

Ein spezialisierter Anbieter hat die nötige Technologie, die Erfahrung und die personellen Ressourcen, um die riesigen Datenmengen automatisiert zu durchforsten. Und – was noch wichtiger ist – er kann echte Bedrohungen von unwichtigem „Datenmüll“ unterscheiden. Diese Expertise ist Gold wert.

Der DIY-Ansatz ist wie der Versuch, eine Nadel im Heuhaufen mit bloßen Händen zu finden – während der Heuhaufen voller Schlangengruben und Fallen steckt. Ein professioneller Dienst nutzt einen starken Magneten aus sicherer Entfernung.

Was passiert konkret, wenn meine Daten gefunden werden?

Sobald ein Monitoring-Dienst fündig wird, startet ein klar definierter Prozess. Sie bekommen eine sofortige, leicht verständliche Warnung. Darin steht alles Wichtige: Welche Daten wurden gefunden, wo sind sie aufgetaucht und wie kritisch ist die Bedrohung einzuschätzen.

Mit diesen Informationen können Sie sofort handeln. Ein typischer Reaktionsplan sieht dann vor, die betroffenen Passwörter zurückzusetzen, kompromittierte Konten zu sperren und zu analysieren, wie die Daten überhaupt abfließen konnten, um solche Vorfälle in Zukunft zu verhindern.

Haben Sie weitere Fragen oder möchten Sie erfahren, wie ein maßgeschneidertes Dark-Web-Monitoring Ihre spezifischen Unternehmenswerte schützen kann? Die Deeken.Technology GmbH bietet Ihnen als ISO 27001-zertifizierter Partner die Sicherheit und Expertise, die Sie für den Schutz Ihrer digitalen Identität benötigen. Kontaktieren Sie uns für eine unverbindliche Beratung unter https://deeken-group.com.

04.08.2025 10:11:04

Comments