Kategorien:

IT Schwachstellenanalyse für Ihr Unternehmen

Eine IT-Schwachstellenanalyse ist der proaktive Prozess, bei dem die IT-Systeme, Netzwerke und Anwendungen eines Unternehmens systematisch auf Sicherheitslücken durchleuchtet, bewertet und diese anschließend behoben werden. Man kann es sich wie einen jährlichen Gesundheitscheck für die digitale Infrastruktur vorstellen, der kritische Risiken aufdeckt, lange bevor Angreifer sie ausnutzen können.

Warum eine IT-Schwachstellenanalyse unverzichtbar ist

In der heutigen Geschäftswelt ist eine funktionierende IT längst nicht mehr nur eine nützliche Unterstützung – sie ist das Rückgrat des gesamten Betriebs. Ein Ausfall oder ein Sicherheitsvorfall kann hier schnell verheerende Folgen haben. Eine IT-Schwachstellenanalyse ist deshalb keine optionale Fleißaufgabe, sondern eine unternehmerische Notwendigkeit.

Stellen Sie sich das Ganze wie eine medizinische Vorsorgeuntersuchung vor. Sie gehen zum Arzt, um potenzielle Gesundheitsprobleme frühzeitig zu erkennen, und nicht erst, wenn die Symptome bereits unübersehbar sind. Genau diesen proaktiven Ansatz verfolgt die Schwachstellenanalyse für Ihre IT. Sie wartet nicht auf den Ernstfall, sondern sucht aktiv nach den „offenen Fenstern“ und „ungesicherten Türen“ in Ihrer digitalen Festung.

Vom reaktiven Chaos zur strategischen Verteidigung

Ohne regelmäßige Analysen agieren Unternehmen im Blindflug. Sie werden erst dann aktiv, wenn ein Angriff bereits erfolgreich war – oft mit katastrophalen Folgen. Die Beseitigung der Schäden ist dann nicht nur extrem teuer, sondern kann auch zu langen Betriebsausfällen und einem massiven Vertrauensverlust bei den Kunden führen.

Eine strategische Schwachstellenanalyse verlagert den Fokus von der reinen Reaktion auf die Prävention. Sie gibt Ihnen die Kontrolle zurück und ermöglicht es, Sicherheitslücken systematisch zu schließen, bevor sie zu einem echten Problem werden.

Dieser proaktive Ansatz ist das Fundament einer widerstandsfähigen Cybersicherheitsstrategie. Er macht den Unterschied zwischen dem hektischen Löschen von Bränden und dem Bau eines soliden, feuerfesten Gebäudes.

Die unvermeidliche Realität der Cyberbedrohungen

Die Frage ist längst nicht mehr, ob Ihr Unternehmen Ziel eines Angriffs wird, sondern wann und wie gut Sie darauf vorbereitet sind. Cyberkriminelle arbeiten hochprofessionell und nutzen automatisierte Werkzeuge, um gezielt nach verwundbaren Systemen zu scannen. Eine veraltete Software oder eine fehlerhafte Konfiguration ist für sie eine offene Einladung.

Eine professionelle IT-Schwachstellenanalyse liefert Ihnen die notwendigen Antworten auf entscheidende Fragen:

- Wo sind unsere größten Risiken? Sie deckt die kritischsten Lücken in Ihrer Infrastruktur auf.

- Welche Systeme sind am anfälligsten? Sie hilft, Prioritäten bei der Problembehebung zu setzen.

- Erfüllen wir alle Vorschriften? Sie stellt sicher, dass Sie gesetzliche und regulatorische Vorgaben (wie durch NIS-2 oder ISO 27001) einhalten.

Letztendlich sichert eine kontinuierliche Schwachstellenanalyse die Geschäftskontinuität. Sie schützt nicht nur Ihre Daten, sondern auch Ihren Ruf, Ihre Finanzen und die Arbeitsfähigkeit Ihres gesamten Unternehmens. Sie ist eine Investition, die sich um ein Vielfaches auszahlt, indem sie kostspielige Katastrophen von vornherein verhindert.

Was eine IT-Schwachstelle wirklich bedeutet

Der Begriff „IT-Schwachstelle“ geistert oft durch die Medien, klingt aber für viele ziemlich abstrakt und technisch. Im Kern ist das Konzept jedoch verblüffend einfach: Eine Schwachstelle ist im Grunde jede Art von Fehler, Lücke oder Fehlkonfiguration in Ihrer IT-Landschaft, die ein Angreifer ausnutzen könnte.

Stellen Sie es sich wie eine unverschlossene Hintertür an einem ansonsten bombenfest gesicherten Haus vor.

Diese Lücken sind dabei keineswegs auf komplexe Softwarefehler beschränkt. Sie tauchen an den unterschiedlichsten Stellen und in den verschiedensten Formen auf – oft da, wo man sie am wenigsten vermutet.

Greifbare Beispiele für IT-Schwachstellen

Um das Ganze etwas greifbarer zu machen, schauen wir uns ein paar alltägliche Szenarien an. Eine Schwachstelle kann so simpel sein wie ein ungesichertes WLAN im Büro. Das ist quasi eine offene Einladung für jeden, der in Reichweite ist.

Weitere typische Beispiele, die uns in der Praxis immer wieder begegnen:

- Veraltete Software: Ein Server, auf dem seit Monaten keine Sicherheitsupdates (Patches) mehr eingespielt wurden, ist ein gefundenes Fressen. Bekannte Lücken bleiben offen und können von Angreifern mit automatisierten Skripts im Handumdrehen gefunden und ausgenutzt werden.

- Fehlerhafte Konfiguration: Ein falsch eingerichteter Cloud-Speicher, der sensible Kundendaten plötzlich öffentlich zugänglich macht. Das ist eine tickende Zeitbombe für jeden Datenschutzbeauftragten.

- Menschliches Verhalten: Der vielleicht unberechenbarste Faktor von allen. Ein Mitarbeiter, der auf eine Phishing-E-Mail hereinfällt und seine Zugangsdaten auf einer gefälschten Webseite eintippt, öffnet Angreifern Tür und Tor zum Firmennetz.

Diese Beispiele machen klar: Eine Schwachstelle ist nicht immer ein hochkomplexer Programmierfehler. Viel öfter sind es einfache Versäumnisse oder menschliche Unachtsamkeit, die das größte Risiko darstellen. Die schiere Menge ist dabei eine riesige Herausforderung. Allein im Jahr 2023 wurden in Deutschland durchschnittlich täglich 78 neue Schwachstellen in Softwareprodukten entdeckt. Das unterstreicht, wie wichtig eine kontinuierliche Überwachung ist. Mehr zu den aktuellen Bedrohungen finden Sie in diesem Cybersicherheits-Bericht.

Eine Schwachstelle allein ist noch kein Angriff. Sie ist lediglich die Voraussetzung, die einen erfolgreichen Angriff erst möglich macht – das sprichwörtliche schwächste Glied in der Kette.

Schwachstelle, Bedrohung und Risiko klar unterscheiden

Für eine wirksame IT-Schwachstellenanalyse ist es absolut entscheidend, drei zentrale Begriffe sauber auseinanderzuhalten. Sie bauen zwar aufeinander auf, beschreiben aber ganz unterschiedliche Aspekte eines Sicherheitsproblems.

1. Die Schwachstelle Das ist die eigentliche Lücke, egal ob technischer oder organisatorischer Natur. Sie ist passiv und für sich allein genommen noch nicht schädlich.

- Beispiel: Eine veraltete Version einer Webserver-Software mit einer bekannten Sicherheitslücke.

2. Die Bedrohung Das ist der potenzielle Angreifer oder das Ereignis, das die Schwachstelle ausnutzen könnte. Die Bedrohung ist also die aktive Komponente.

- Beispiel: Eine Hackergruppe, die gezielt nach Servern mit genau dieser veralteten Software sucht.

3. Das Risiko Das Risiko ist die tatsächliche Gefahr, die aus der Kombination von Schwachstelle und Bedrohung entsteht. Es beschreibt die Wahrscheinlichkeit, mit der ein Angriff stattfindet, und den möglichen Schaden für Ihr Unternehmen.

- Beispiel: Das hohe Risiko eines Datenlecks und eines Systemausfalls, weil die Hackergruppe die Lücke auf dem Webserver mit hoher Wahrscheinlichkeit finden und ausnutzen wird.

Diese klare Trennung ist die Grundlage für jede gute Analyse. Sie hilft dabei, nicht nur Lücken zu finden, sondern ihre tatsächliche Bedeutung für das Unternehmen zu bewerten und die richtigen Prioritäten bei der Behebung zu setzen.

Der Ablauf einer systematischen Schwachstellenanalyse

Eine erfolgreiche IT-Schwachstellenanalyse ist kein Glücksspiel, sondern ein klar strukturierter, methodischer Prozess. Man kann sich das ein wenig wie die Arbeit eines Architekten vorstellen, der ein Gebäude auf seine Sicherheit prüft: Er fängt ja auch nicht an, wahllos an Wänden zu rütteln. Stattdessen nimmt er sich den Bauplan vor, untersucht systematisch die Statik und dokumentiert jeden noch so kleinen Riss ganz präzise.

Genau so gehen auch wir vor. Der gesamte Prozess lässt sich in fünf logische Phasen gliedern. Zusammen bilden sie einen Kreislauf, der für eine kontinuierliche Verbesserung sorgt. Jede Phase baut dabei auf der vorherigen auf – so stellen wir sicher, dass keine kritischen Lücken unentdeckt bleiben und die ergriffenen Maßnahmen auch wirklich Früchte tragen.

Phase 1: Planung und Scoping

Jede gute Analyse startet mit einer klaren Zielsetzung. In der ersten Phase legen wir den genauen Umfang (Scoping) der Untersuchung fest. Ohne diesen fundamentalen Schritt läuft man schnell Gefahr, sich zu verzetteln oder, noch schlimmer, kritische Systeme komplett aus den Augen zu verlieren.

Hier geht es darum, die wesentlichen Fragen zu beantworten:

- Was genau wird untersucht? Wir definieren die zu prüfenden Systeme (Assets), also zum Beispiel Server, Webanwendungen, Netzwerkkomponenten oder auch Cloud-Dienste.

- Was wird nicht untersucht? Genauso wichtig ist es, bestimmte Bereiche bewusst auszuschließen. Das schärft den Fokus und hält den Aufwand im realistischen Rahmen.

- Welche Testmethoden sind erlaubt? Hier legen wir fest, ob nur passive Scans oder auch aktive Tests durchgeführt werden dürfen, um mögliche Betriebsstörungen von vornherein auszuschließen.

Diese Planungsphase ist das Fundament für alles, was folgt. Sie sorgt dafür, dass alle Beteiligten auf demselben Stand sind und die Analyse zielgerichtet und effizient ablaufen kann.

Phase 2: Identifikation der Schwachstellen

Nachdem der Plan steht, beginnt die eigentliche Detektivarbeit: das Aufspüren von Schwachstellen. In dieser Phase setzen wir auf eine Kombination aus automatisierten Werkzeugen und, je nach gewünschter Tiefe der Analyse, auch manuellen Techniken.

Automatisierte Schwachstellenscanner durchforsten Ihre Systeme und gleichen Konfigurationen sowie Softwareversionen mit riesigen Datenbanken bekannter Schwachstellen (wie der CVE-Liste) ab. Diese Tools sind extrem gut darin, die „tief hängenden Früchte“ zu ernten – also bekannte Lücken in veralteter Software oder typische Fehlkonfigurationen. Wenn man bedenkt, dass etwa 76 % der Cyberangriffe genau solche Lücken auf schlecht gewarteten Systemen ausnutzen, wird die Bedeutung dieser Phase schnell klar.

Beim Identifizieren geht es zunächst nicht ums Bewerten, sondern ums lückenlose Erfassen. Das Ziel ist eine umfassende Liste aller potenziellen Sicherheitsrisiken. Diese Liste ist dann die Arbeitsgrundlage für den nächsten Schritt.

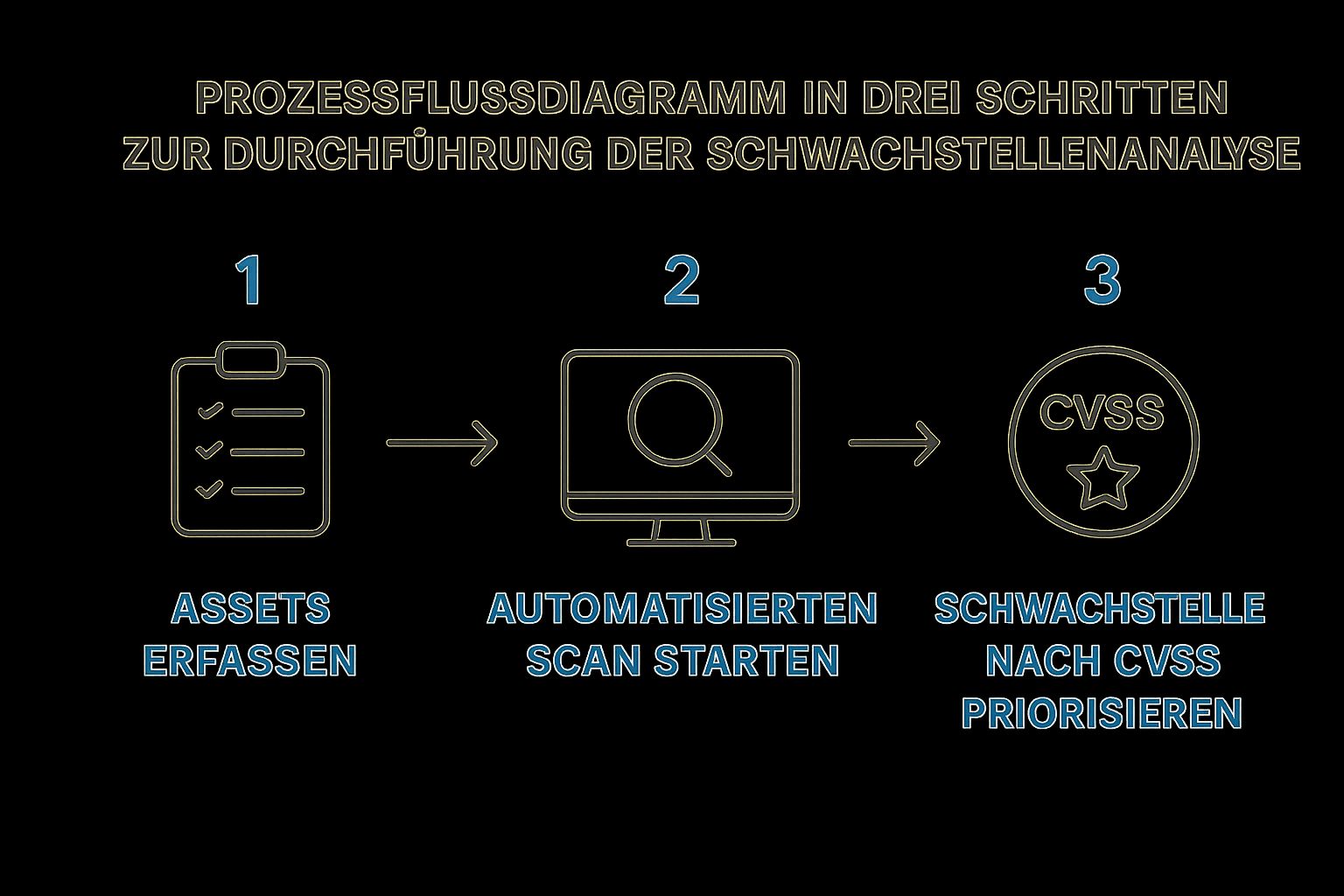

Die folgende Infografik verdeutlicht diesen Kernprozess, der sich über diese und die nächste Phase erstreckt.

Die Grafik zeigt schön, wie aus einer ersten Erfassung der IT-Systeme über einen automatisierten Scan eine priorisierte Liste von Schwachstellen wird, die dann nach ihrer Kritikalität bewertet wird.

Phase 3: Analyse und Bewertung

Eine lange Liste gefundener Schwachstellen ist erst einmal nur das – eine Liste. Ohne Priorisierung ist sie praktisch wertlos, denn wo soll man anfangen? In der Analyse- und Bewertungsphase nehmen wir jede einzelne Lücke genau unter die Lupe, um ihr tatsächliches Risiko für Ihr Unternehmen zu bestimmen.

Ein wichtiges Werkzeug dafür ist das Common Vulnerability Scoring System (CVSS). Dieser offene Standard bewertet den technischen Schweregrad einer Lücke auf einer Skala von 0 bis 10. Ein hoher CVSS-Score, zum Beispiel eine 9.8 („kritisch“), ist ein klares Signal für dringenden Handlungsbedarf.

Aber der CVSS-Score allein ist nur die halbe Miete. Eine professionelle IT-Schwachstellenanalyse bezieht immer auch den Geschäftskontext mit ein:

- Wie kritisch ist das betroffene System? Eine Schwachstelle auf einem unwichtigen Testserver hat eine ganz andere Priorität als dieselbe Lücke auf dem Server Ihrer zentralen Kundendatenbank.

- Wie wahrscheinlich ist eine Ausnutzung? Wird die Sicherheitslücke bereits aktiv von Angreifern ausgenutzt?

Erst die Kombination aus technischem Schweregrad (CVSS) und geschäftlicher Relevanz ergibt eine wirklich brauchbare, priorisierte Maßnahmenliste.

Die folgende Tabelle fasst die Kernphasen einer systematischen Schwachstellenanalyse zusammen und beschreibt das jeweilige Ziel.

| Phase | Ziel und Hauptaktivitäten |

|---|---|

| Planung & Scoping | Festlegung des Untersuchungsrahmens. Definition der zu prüfenden Systeme (Assets) und erlaubten Testmethoden. |

| Identifikation | Systematisches Aufspüren von Schwachstellen durch automatisierte Scans und manuelle Tests. Erstellung einer umfassenden Liste potenzieller Risiken. |

| Analyse & Bewertung | Bewertung jeder Schwachstelle nach technischem Schweregrad (z. B. CVSS) und geschäftlichem Kontext. Priorisierung der Befunde. |

| Reporting | Erstellung eines verständlichen Berichts mit Management Summary, technischen Details und klaren Handlungsempfehlungen zur Behebung. |

| Behebung & Verifizierung | Umsetzung der empfohlenen Maßnahmen durch die IT. Anschließende Überprüfung (z. B. durch einen erneuten Scan), ob die Lücke erfolgreich geschlossen wurde. |

Diese strukturierte Herangehensweise stellt sicher, dass Ressourcen dort eingesetzt werden, wo sie den größten Nutzen bringen.

Phase 4: Reporting

Die besten Analyseergebnisse sind nutzlos, wenn sie niemand versteht. Das Reporting ist die entscheidende Brücke zwischen den technischen Experten und den Entscheidungsträgern im Unternehmen. Ein guter Bericht ist weit mehr als eine trockene, technische Auflistung von Befunden.

Er muss klar und verständlich aufbereitet sein und sollte folgende Elemente enthalten:

- Management Summary: Eine knappe, nicht-technische Zusammenfassung der wichtigsten Ergebnisse und Risiken – perfekt für die Geschäftsführung.

- Detaillierte Befunde: Eine übersichtliche Auflistung aller gefundenen Schwachstellen, inklusive technischer Details und der Risikobewertung (z. B. mit CVSS-Score).

- Konkrete Handlungsempfehlungen: Klare und direkt umsetzbare Anweisungen für die IT-Abteilung, wie jede einzelne Schwachstelle zu beheben ist.

Phase 5: Behebung und Verifizierung

Die letzte Phase schließt den Kreis. Basierend auf dem Bericht macht sich das zuständige IT-Team an die Arbeit und behebt die identifizierten Schwachstellen (Remediation). Das kann bedeuten, Sicherheitspatches einzuspielen, Konfigurationen anzupassen oder Software zu aktualisieren.

Aber damit ist der Job noch nicht getan. Der absolut entscheidende letzte Schritt ist die Verifizierung. Ein erneuter Scan oder ein gezielter Test bestätigt, dass die Lücke auch wirklich geschlossen wurde und die Maßnahme keine unerwünschten Nebenwirkungen hatte. Erst dann ist der Fall abgeschlossen und der Kreislauf kann von Neuem beginnen.

Die wichtigsten Methoden und Werkzeuge der Analyse

Um die Sicherheit einer IT-Landschaft wirklich auf den Zahn zu fühlen, setzen Profis auf einen cleveren Mix aus verschiedenen Methoden und spezialisierten Werkzeugen. Die eine, perfekte Methode für jede Situation gibt es nämlich nicht. Es geht vielmehr darum, für das jeweilige Ziel die richtige Kombination zu finden. Nur so stellt man sicher, dass man sowohl eine breite Abdeckung als auch eine tiefgehende Untersuchung erreicht.

Grundsätzlich lässt sich das Vorgehen in zwei Hauptansätze unterteilen: automatisierte Schwachstellenscans und manuelle Penetrationstests. Wichtig dabei: Das eine schließt das andere nicht aus – ganz im Gegenteil, sie ergänzen sich ideal.

Man kann sich das so vorstellen: Die automatisierte IT-Schwachstellenanalyse ist wie ein umfassendes Blutbild beim Arzt. Sie liefert schnell und effizient eine riesige Menge an Daten über den allgemeinen Gesundheitszustand und deckt bekannte Auffälligkeiten auf. Der manuelle Penetrationstest hingegen gleicht der gezielten Untersuchung durch einen Facharzt. Mit seiner Erfahrung und Intuition kann er auch komplexe oder versteckte Probleme aufspüren, die ein Standardtest niemals finden würde.

Automatisierte Scans als solides Fundament

Automatisierte Schwachstellenscanner sind die Arbeitstiere jeder Analyse. Spezialisierte Werkzeuge wie Nessus, OpenVAS oder Qualys durchforsten Netzwerke und Systeme ganz systematisch. Dabei gleichen sie gefundene Softwareversionen, offene Ports und Konfigurationen mit riesigen, ständig aktualisierten Datenbanken bekannter Schwachstellen ab.

Ihre größten Stärken liegen auf der Hand:

- Geschwindigkeit und Effizienz: Tausende Systeme in kürzester Zeit zu prüfen, ist für sie kein Problem – manuell wäre das undenkbar.

- Breite Abdeckung: Sie finden zuverlässig bekannte Lücken, veraltete Software und die häufigsten Fehlkonfigurationen. Das sind die „tief hängenden Früchte“, die Angreifer besonders gerne ins Visier nehmen.

- Wiederholbarkeit: Die Scans lassen sich regelmäßig nach einem festen Schema durchführen, um die Sicherheitslage kontinuierlich im Blick zu behalten.

Diese Scans bilden das unverzichtbare Fundament. Sie liefern eine erste, breite Übersicht über potenzielle Risiken und sind perfekt, um eine grundlegende Sicherheit herzustellen und zu prüfen, ob die Patch-Management-Richtlinien eingehalten werden.

Manuelle Penetrationstests für den Blick in die Tiefe

Dort, wo automatisierte Tools an ihre Grenzen stoßen, kommt die menschliche Expertise ins Spiel. Ein Penetrationstest (kurz: Pentest) ist im Grunde ein simulierter Hackerangriff. Ein Sicherheitsexperte, ein sogenannter „ethischer Hacker“, versucht dabei ganz aktiv, die in einem Scan gefundenen oder auch ganz andere, komplexere Schwachstellen auszunutzen.

Ein automatisierter Scan findet vielleicht eine offene Tür. Ein Penetrationstester versucht, durch diese Tür zu gehen, sich im Gebäude umzusehen und herauszufinden, ob er an die Kronjuwelen herankommt.

Diese Methode ist unerlässlich, um die tatsächliche Tragweite einer Schwachstelle zu begreifen. Ein Pentester kann Logikfehler in Anwendungen aufdecken, mehrere kleine, für sich genommen unkritische Lücken zu einem riesigen Sicherheitsproblem kombinieren und die Kreativität eines echten Angreifers nachahmen.

Die drei Perspektiven: Black Box, White Box und Grey Box

Je nachdem, wie viel der Tester vorab über das Zielsystem weiß, spricht man von drei grundlegenden Testansätzen. Jeder simuliert ein anderes Angreiferszenario und bringt ganz eigene Vor- und Nachteile mit sich.

| Testansatz | Beschreibung | Typisches Szenario |

|---|---|---|

| Black Box | Der Tester hat keinerlei Vorwissen über die interne Struktur des Systems. Er agiert wie ein externer Angreifer von außen. | Simulation eines Angriffs durch einen völlig Unbekannten aus dem Internet. |

| White Box | Der Tester hat vollständigen Einblick in die Infrastruktur, den Quellcode und sämtliche Konfigurationen. | Tiefgehende Analyse zur Aufdeckung von Design- und Implementierungsfehlern aus interner Sicht. |

| Grey Box | Der Tester hat begrenzte Informationen, zum Beispiel die Zugangsdaten eines normalen Benutzers. | Simulation eines Angriffs durch einen Insider oder einen Angreifer, der sich bereits einen ersten Zugang verschafft hat. |

Die Wahl des richtigen Ansatzes hängt ganz von den Zielen der IT-Schwachstellenanalyse ab. Ein Black-Box-Test zeigt Ihnen schonungslos, wie widerstandsfähig Ihre Systeme gegen externe Attacken sind. Ein White-Box-Test hingegen ermöglicht eine weitaus gründlichere und effizientere Prüfung, da der Tester nicht erst mühsam Informationen sammeln muss, sondern direkt in die Tiefe gehen kann.

Am Ende des Tages ist es die intelligente Kombination aus beidem – die Effizienz der automatisierten Scans und die tiefgehende, kreative Analyse durch manuelle Tests –, die zum besten Ergebnis führt. Nur so erhält man ein vollständiges Bild der Sicherheitslage und kann Risiken nicht nur identifizieren, sondern sie auch korrekt bewerten und wirksam beheben.

ISO 27001 und NIS-2: Wenn die Schwachstellenanalyse zur Pflicht wird

Für immer mehr Unternehmen ist die regelmäßige IT-Schwachstellenanalyse längst keine freiwillige Kür mehr, sondern eine klare rechtliche und regulatorische Pflichtübung. Internationale Normen und europäische Richtlinien haben verstanden: Eine robuste Cybersicherheit beginnt damit, die eigenen Schwächen zu kennen.

Wer hier nicht proaktiv handelt, riskiert nicht nur einen verheerenden Cyberangriff, sondern auch empfindliche Strafen. Die Botschaft des Gesetzgebers ist klar: Es reicht nicht mehr, nur auf Vorfälle zu reagieren. Gefragt ist ein systematischer, nachweisbarer Prozess, um Risiken kontinuierlich im Griff zu haben.

Die Brücke zur Compliance: ISO 27001

Die ISO 27001 ist der weltweit anerkannteste Standard für ein Informationssicherheits-Managementsystem (ISMS). Sie gibt sozusagen das Kochrezept vor, wie Unternehmen ihre Informationen systematisch schützen können. Ein ganz zentraler Punkt dabei ist das Management von technischen Schwachstellen.

Ganz konkret wird das im Anhang A der Norm gefordert, unter dem Kontrollziel A.12.6.1 „Management von technischen Schwachstellen“. Die Norm spricht hier eine deutliche Sprache: Organisationen müssen zeitnah Informationen über die Lücken in ihren Systemen erhalten, deren Gefährdung einschätzen und passende Gegenmaßnahmen ergreifen.

Eine professionell durchgeführte Schwachstellenanalyse ist der direkteste und effektivste Weg, um diese Anforderung zu erfüllen. Sie liefert handfeste Vorteile:

- Der handfeste Nachweis: Regelmäßige Analyseberichte sind der Beweis gegenüber Auditoren und Zertifizierern, dass Sie Ihre Sorgfaltspflicht ernst nehmen.

- Die Basis für kluge Entscheidungen: Die priorisierten Ergebnisse zeigen Ihnen genau, wo Sie Ihre Ressourcen am dringendsten einsetzen müssen – nämlich dort, wo das Risiko am größten ist.

- Ein lebendiger Prozess: Wiederholte Analysen stellen sicher, dass der Umgang mit Schwachstellen kein einmaliges Projekt bleibt, sondern kontinuierlich gelebt und verbessert wird.

Ohne diesen Prozess ist eine Zertifizierung nach ISO 27001 praktisch unerreichbar. Umfassende Unterstützung bei der Umsetzung bietet unsere detaillierte ISO 27001 Checkliste, die Ihnen hilft, alle relevanten Anforderungen im Blick zu behalten.

NIS-2: Die neuen, verschärften Spielregeln

Während die ISO 27001 den Rahmen vorgibt, macht die NIS-2-Richtlinie der EU sehr konkrete und strenge Vorgaben für eine deutlich erweiterte Gruppe von Unternehmen in kritischen Sektoren.

Die Richtlinie fordert explizit „Konzepte und Verfahren für die Bewertung der Wirksamkeit von Risikomanagementmaßnahmen im Bereich der Cybersicherheit“. Eine systematische IT-Schwachstellenanalyse ist hier kein „Nice-to-have“, sondern ein zentraler Baustein, um dieser Forderung nachzukommen.

Das heißt im Klartext: Betroffene Unternehmen müssen belegen können, dass sie ihre Systeme regelmäßig auf bekannte Lücken scannen und diese auch zügig schließen. Wer das ignoriert, dem drohen nicht nur drastische Bußgelder, sondern im schlimmsten Fall sogar die persönliche Haftung der Geschäftsführung.

Die wirtschaftlichen Folgen von Cyberkriminalität sind immens. Eine Studie von VdS aus dem Jahr 2021 hat ergeben, dass allein in Deutschland ein jährlicher volkswirtschaftlicher Schaden von rund 55 Milliarden Euro entsteht – das sind 1,9 % unseres Bruttoinlandsprodukts. Besonders die rund 3,6 Millionen mittelständischen Unternehmen stehen im Fadenkreuz der Angreifer. Weitere Einblicke in diese Untersuchung zur Informationssicherheit im Mittelstand finden Sie hier.

Eine Investition in regelmäßige IT-Schwachstellenanalysen ist also weit mehr als nur eine technische Maßnahme. Sie ist eine strategische Entscheidung, um rechtliche und finanzielle Risiken zu minimieren und die strengen Anforderungen von ISO 27001 und NIS-2 zu erfüllen. Letztlich ist sie der Schlüssel, um die Widerstandsfähigkeit des eigenen Unternehmens nachhaltig zu stärken.

Die menschliche Firewall gezielt stärken

Die beste Technologie und die gründlichste IT-Schwachstellenanalyse sind nur so stark wie das schwächste Glied in der Kette. Und dieses Glied ist erschreckend oft nicht der fehlerhafte Server oder eine ungesicherte Datenbank, sondern der Mensch vor dem Bildschirm. Eine sündhaft teure Firewall mag einen Angriff von außen abwehren, aber sie ist völlig nutzlos, wenn ein Mitarbeiter unbedacht auf einen Phishing-Link klickt und dem Angreifer damit Tür und Tor öffnet.

Der Mensch ist und bleibt eine der größten – und am häufigsten übersehenen – Schwachstellen. Social-Engineering-Angriffe wie Spear-Phishing zielen genau darauf ab. Sie knacken keine technischen Systeme, sondern nutzen zutiefst menschliche Eigenschaften wie Hilfsbereitschaft, Neugier oder den Respekt vor Autorität aus, um an sensible Daten zu gelangen oder Schadsoftware einzuschleusen.

Vom Risikofaktor zur aktiven Verteidigung

Die gute Nachricht ist: Mitarbeiter müssen nicht zwangsläufig ein passives Risiko bleiben. Mit dem richtigen Training und einer kontinuierlichen Sensibilisierung können sie zur ersten und oft wirksamsten Verteidigungslinie werden – zu einer wachsamen „menschlichen Firewall“. Hier geht es nicht um eine einmalige Pflichtschulung, die man schnell durchklickt, sondern um einen fortlaufenden Prozess.

Eine ganzheitliche Sicherheitsstrategie muss daher technische Analysen immer mit der gezielten Stärkung der Mitarbeiterkompetenz verzahnen. Das untermauern auch aktuelle Zahlen eindrücklich: In einer Umfrage unter 564 Fach- und Führungskräften in Deutschland gaben 43 % an, dass sie die falsche Reaktion von Mitarbeitern auf Phishing-Angriffe als die größte Sicherheitslücke ihres Unternehmens betrachten. Mehr dazu erfahren Sie direkt bei Statista in den Erkenntnissen zur Cybersecurity in Organisationen.

Bausteine für eine starke menschliche Firewall

Um diese kritische Lücke zu schließen und Mitarbeiter zu aktiven Verteidigern zu machen, haben sich einige Maßnahmen in der Praxis als besonders wirksam erwiesen:

- Regelmäßige Security-Awareness-Schulungen: Vermitteln Sie verständlich und nah am Arbeitsalltag, wie Angreifer vorgehen. Zeigen Sie echte Beispiele von Phishing-Mails und erklären Sie klipp und klar, woran man sie erkennt.

- Simulierte Phishing-Angriffe: Nichts lehrt besser als die eigene Erfahrung. Regelmäßige, angekündigte Phishing-Simulationen testen das Wissen in einer sicheren Umgebung und decken Wissenslücken schonungslos auf – ohne echten Schaden.

- Klare IT-Sicherheitsrichtlinien: Definieren Sie einfache, unmissverständliche Regeln für den Umgang mit E-Mails, Passwörtern und externen Datenträgern. Wichtig ist, dass diese Richtlinien allen bekannt und jederzeit leicht zugänglich sind.

Eine lebendige Sicherheitskultur entsteht erst dann, wenn Mitarbeiter nicht nur Regeln befolgen, sondern die Risiken dahinter wirklich verstehen. Sie müssen sich als wichtiger Teil der Verteidigungsstrategie fühlen und genau wissen, wie sie bei einem Verdacht schnell und ohne Angst vor Konsequenzen reagieren können.

Eine umfassende IT-Schwachstellenanalyse muss also weit über die reine Technik hinausblicken. Sie muss den Faktor Mensch als zentrales Element anerkennen und Strategien zu seiner Stärkung fest mit einplanen. Am Ende führt nur die Kombination aus technischer Härtung und menschlicher Wachsamkeit zu einer wirklich widerstandsfähigen Sicherheitsarchitektur, die den komplexen Bedrohungen von heute gewachsen ist.

Ihre Fragen zur Schwachstellenanalyse – kurz und bündig beantwortet

Zum Abschluss möchte ich noch ein paar Fragen beantworten, die in der Praxis immer wieder auftauchen. Hier finden Sie klare, verständliche Antworten, die die wichtigsten Punkte aus diesem Leitfaden noch einmal auf den Punkt bringen.

Wie oft sollte man eine Schwachstellenanalyse durchführen?

Eine pauschale Antwort gibt es hier leider nicht, denn die ideale Frequenz hängt stark davon ab, wie kritisch Ihre Systeme sind. Als bewährte Faustregel hat sich aber folgender Rhythmus etabliert:

- Kontinuierlich oder vierteljährlich: Dieser Takt ist Pflicht für alle Systeme, die direkt aus dem Internet erreichbar sind. Denken Sie hier an Ihre Website, E-Mail-Server, VPN-Zugänge und natürlich die Firewalls.

- Halbjährlich oder jährlich: Für Ihre internen Systeme ist dieser Rhythmus oft völlig ausreichend. Dazu zählen zum Beispiel Dateiserver, Intranet-Anwendungen und die Arbeitsplatzrechner Ihrer Mitarbeiter.

Ganz wichtig ist aber: Nach jeder größeren Veränderung an Ihrer IT-Infrastruktur – etwa, wenn Sie eine neue Software einführen oder in die Cloud umziehen – sollten Sie immer eine außerplanmäßige Analyse anstoßen. Nur so spüren Sie neue, unvorhergesehene Risiken sofort auf.

Worin liegt der Unterschied zu einem Penetrationstest?

Die beiden Begriffe werden oft in einen Topf geworfen, beschreiben aber zwei ganz unterschiedliche, sich aber perfekt ergänzende Vorgehensweisen.

Stellen Sie sich eine Schwachstellenanalyse (oder einen Schwachstellen-Scan) wie eine automatisierte Bestandsaufnahme vor. Ein Programm gleicht Ihre Systeme mit einer riesigen Datenbank bekannter Sicherheitslücken ab und listet die Treffer auf. Die zentrale Frage lautet hier: „Welche bekannten Schwachstellen, quasi offene Türen und Fenster, gibt es in meinem Haus?“

Ein Penetrationstest (kurz Pentest) geht einen entscheidenden Schritt weiter. Hier versucht ein menschlicher Experte – ein ethischer Hacker – aktiv, die gefundenen oder auch ganz andere, komplexere Schwachstellen auszunutzen. Er beantwortet eine ganz andere Frage: „Kommt jemand durch die offene Tür ins Haus und was kann er dann Schlimmes anstellen?“

Kann ich eine Schwachstellenanalyse selbst durchführen?

Ja, absolut. Einfache Scans mit frei verfügbarer Open-Source-Software oder auch kommerziellen Tools können Sie intern durchführen. Das ist ein super erster Schritt, um eine grundlegende Cyberhygiene zu etablieren und ein Gefühl für die eigene Sicherheitslage zu bekommen.

Für eine wirklich objektive und tiefgehende Analyse, gerade wenn es um die Erfüllung von Compliance-Anforderungen wie ISO 27001 oder NIS-2 geht, rate ich Ihnen aber dringend, einen externen Spezialisten zu beauftragen. Externe Experten bringen keine „Betriebsblindheit“ mit, sondern eine unvoreingenommene Perspektive und wertvolle Erfahrung aus unzähligen Projekten. Sie decken Schwachstellen auf, die man intern schnell übersieht. Dabei werden auch wichtige Aspekte wie der Datenschutz für kleine Unternehmen professionell berücksichtigt.

Möchten Sie sicherstellen, dass Ihre IT-Systeme optimal gegen aktuelle Bedrohungen geschützt sind? Die Experten von Deeken.Technology GmbH bieten professionelle IT-Schwachstellenanalysen und unterstützen Sie dabei, Ihre digitale Infrastruktur abzusichern. Kontaktieren Sie uns jetzt für eine unverbindliche Erstberatung!

03.07.2025 09:59:34

Comments