Windows 10 BitLocker ist eine in das Betriebssystem integrierte Verschlüsselungsfunktion, die komplette Laufwerke schützt. Man kann es sich als ein digitales Vorhängeschloss für Ihre Daten vorstellen – eine entscheidende Schutzmaßnahme gegen Datendiebstahl, besonders wenn Laptops oder andere Geräte verloren gehen oder gestohlen werden.

Warum BitLocker für ihr unternehmen unverzichtbar ist

Datenverschlüsselung ist heute keine Kür mehr, sondern eine strategische Pflicht. Hier kommt Windows 10 BitLocker ins Spiel, denn es ist weit mehr als nur ein technisches Feature. In der Praxis ist es Ihre erste und oft wichtigste Verteidigungslinie, um wertvolle Unternehmensdaten vor fremden Augen zu schützen.

Stellen Sie sich ein ganz alltägliches Szenario vor: Ein Mitarbeiter verliert auf einer Geschäftsreise seinen Firmenlaptop. Ohne eine verlässliche Verschlüsselung sind sensible Daten – von Kundeninformationen über Finanzpläne bis hin zu Geschäftsgeheimnissen – frei zugänglich. Ein solcher Vorfall kann nicht nur empfindliche Bußgelder nach sich ziehen, sondern schädigt auch nachhaltig das Vertrauen Ihrer Kunden und Partner.

Die antwort auf compliance-anforderungen

Moderne Datenschutzgesetze wie die Datenschutz-Grundverordnung (DSGVO) oder die erweiterte NIS-2-Richtlinie sind unmissverständlich: Sie fordern „geeignete technische und organisatorische Maßnahmen“, um Daten sicher zu verarbeiten. Festplattenverschlüsselung ist hierbei ein absoluter Grundpfeiler.

BitLocker hilft Ihnen, diese regulatorischen Hürden zu meistern. Es stellt sicher, dass die Daten auf einem gestohlenen Gerät für Unbefugte schlicht unlesbar sind. Die Zahlen sprechen für sich: Laut Microsoft wird BitLocker in größeren deutschen Unternehmen auf über 70 % der Rechner eingesetzt – eine direkte Folge gesetzlicher Vorgaben. Detaillierte Statistiken hierzu finden sich in den offiziellen Informationen von Microsoft zur BitLocker-Nutzung.

BitLocker ist also nicht nur ein Sicherheitswerkzeug, sondern auch ein Compliance-Instrument. Hier ist eine kurze Übersicht, die die wichtigsten Funktionen und ihren direkten Nutzen für Ihr Unternehmen zusammenfasst.

BitLocker-funktionen und ihr geschäftlicher nutzen

Eine zusammenfassung der wichtigsten BitLocker-funktionen und wie sie direkt zum schutz ihres unternehmens beitragen.

| Funktion | Beschreibung | Praktischer nutzen im unternehmen |

|---|---|---|

| Vollständige Laufwerksverschlüsselung | Verschlüsselt das gesamte Betriebssystemlaufwerk und alle darauf gespeicherten Daten. | Schützt alle Daten umfassend, auch temporäre Dateien und Systemdateien. Ein Gerätediebstahl führt nicht zu einem Datenleck. |

| TPM-Integration | Nutzt einen dedizierten Trusted Platform Module (TPM)-Chip zur sicheren Speicherung der Schlüssel. | Verankert die Sicherheit in der Hardware und schützt vor softwarebasierten Angriffen. Die Integrität des Systems wird vor jedem Start geprüft. |

| BitLocker To Go | Bietet Verschlüsselung für Wechselmedien wie USB-Sticks und externe Festplatten. | Sichert Daten, die das Unternehmen verlassen. Ideal für den mobilen Einsatz und den Datenaustausch mit externen Partnern. |

| Zentrale Verwaltung | Lässt sich über Gruppenrichtlinien (GPO) oder MDM-Lösungen wie Microsoft Intune steuern. | Ermöglicht eine einheitliche, unternehmensweite Konfiguration und erzwingt Sicherheitsrichtlinien auf allen Endgeräten. |

Jede dieser Funktionen trägt dazu bei, die Angriffsfläche Ihres Unternehmens zu minimieren und die Einhaltung von Vorschriften zu gewährleisten.

Der TPM-chip als hardware-anker für ihre sicherheit

Die eigentliche Stärke von BitLocker zeigt sich erst im Zusammenspiel mit einem Trusted Platform Module (TPM). Dieser spezielle Mikrochip, der auf modernen Mainboards fest verbaut ist, fungiert als sicherer Tresor für die Verschlüsselungsschlüssel.

Die Synergie funktioniert so:

- Sichere Schlüsselspeicherung: Das TPM bewahrt die Schlüssel getrennt von der Festplatte und dem Prozessor auf. Softwarebasierte Angriffe laufen ins Leere.

- Systemintegritätsprüfung: Vor jedem Systemstart prüft das TPM, ob kritische Komponenten wie das BIOS/UEFI manipuliert wurden. Nur wenn alles in Ordnung ist, gibt der Chip die Schlüssel zum Entsperren des Laufwerks frei.

Dieser hardwarebasierte Mechanismus macht es Angreifern extrem schwer, die Verschlüsselung zu umgehen – selbst wenn sie die Festplatte ausbauen und in einen anderen Computer einsetzen.

Dieser Schutz ist ein zentraler Baustein einer robusten Sicherheitsstrategie und stärkt die gesamte IT-Infrastruktur. Die Implementierung von BitLocker ist somit ein wesentlicher Aspekt, wenn es um die moderne Absicherung von Endgeräten geht. Um das Gesamtbild zu verstehen, lohnt sich ein Blick darauf, was Endpoint Security ausmacht und wie sie Ihr Unternehmen schützt.

Am Ende des Tages verwandelt BitLocker ein potenziell katastrophales Datenleck in einen reinen Hardwareverlust. Die Daten bleiben sicher – und das ist es, was zählt.

Die Hardware-Basis für eine sichere Verschlüsselung schaffen

Bevor Sie mit dem Rollout von Windows 10 BitLocker im Unternehmen loslegen, müssen wir einen Blick unter die Haube werfen. Denn die stärkste Verschlüsselung ist nur so gut wie ihr Fundament. Und dieses Fundament ist in fast allen modernen Business-Geräten das Trusted Platform Module, kurz TPM.

Stellen Sie sich diesen TPM-Chip als einen winzigen, manipulationssicheren Tresor direkt auf dem Mainboard vor. Seine einzige Aufgabe: die Verschlüsselungsschlüssel sicher zu verwahren. Er sorgt dafür, dass die Schlüssel niemals im Klartext auf der Festplatte landen und gibt sie nur frei, wenn der Startvorgang des Systems unangetastet und vertrauenswürdig ist. Ohne diese Hardware-Verankerung fehlt eine entscheidende Sicherheitsebene.

Den TPM-Status schnell und zuverlässig prüfen

Zum Glück müssen Sie nicht jeden Laptop aufschrauben oder ins BIOS/UEFI abtauchen, um den Status des TPM-Chips zu checken. Windows bietet ein einfaches Bordmittel, das in Sekundenschnelle Klarheit schafft. Dieser Check sollte fester Bestandteil Ihrer Inbetriebnahme-Checkliste für neue Geräte sein.

Öffnen Sie einfach das Ausführen-Fenster mit der Tastenkombination Windows-Taste + R, tippen Sie tpm.msc ein und drücken Sie Enter.

Die TPM-Verwaltungskonsole gibt Ihnen sofort eine klare Rückmeldung:

- "Das TPM ist einsatzbereit": Perfekt! Der Chip ist da, aktiv und bereit für BitLocker.

- "Es wurde kein kompatibles TPM gefunden": Das ist ein Stoppschild. Entweder fehlt der Chip komplett oder – was häufiger der Fall ist – er ist im BIOS/UEFI deaktiviert.

Dieser simple Schritt erspart Ihnen später bei der Fehlersuche eine Menge Zeit und Kopfzerbrechen.

Ein korrekt konfigurierter TPM-Chip – mindestens Version 1.2, besser noch 2.0 – ist der Goldstandard für den BitLocker-Einsatz. Er schützt effektiv gegen physische Angriffe, bei denen jemand versucht, die Festplatte auszubauen und in einem anderen Rechner auszulesen.

Was tun, wenn kein TPM-Chip vorhanden ist?

Die Realität in vielen Unternehmen ist eine gemischte Gerätelandschaft. Ältere Rechner oder bestimmte Desktop-Modelle haben manchmal keinen TPM-Chip. Das ist aber kein K.o.-Kriterium für BitLocker.

Für diese Fälle hat Windows 10 alternative Schutzmechanismen an Bord. Sie bieten zwar nicht die gleiche, tief in der Hardware verankerte Sicherheit wie ein TPM, sind aber immer noch ein massives Upgrade gegenüber einer unverschlüsselten Festplatte. Der Haken: Sie erfordern eine zusätzliche Aktion vom Benutzer beim Systemstart.

Die gängigsten Optionen sind hier:

- Start-PIN: Der Nutzer muss noch vor dem Windows-Start eine PIN eingeben. Diese ist komplett unabhängig vom Windows-Passwort und schützt das System, bevor das Betriebssystem überhaupt geladen wird.

- USB-Startschlüssel: Ein speziell präparierter USB-Stick fungiert als physischer Schlüssel. Ohne diesen Stick beim Hochfahren bleibt das Laufwerk verschlüsselt und unzugänglich.

Die Wahl zwischen diesen beiden Methoden ist immer eine Abwägung zwischen Sicherheit und dem Komfort für Ihre Mitarbeiter.

Ein ehrlicher Vergleich der Alternativen

Im Unternehmensalltag hat jede dieser Methoden ihre Tücken und Stärken. Ihre Entscheidung sollte sich daran orientieren, wie hoch Ihr Schutzbedarf ist und wie technikaffin Ihre Belegschaft ist.

| Methode | Vorteile | Nachteile |

|---|---|---|

| Start-PIN | – Braucht keine zusätzliche Hardware. – Lässt sich per Gruppenrichtlinie (GPO) erzwingen. |

– Benutzer können ihre PIN vergessen. – Erhöht den Support-Aufwand (PIN-Reset). – Nutzlos, wenn die PIN kompromittiert wird. |

| USB-Startschlüssel | – Starke Zwei-Faktor-Authentifizierung (Besitz). – Extrem sicher, solange der Stick getrennt aufbewahrt wird. |

– Der USB-Stick kann verloren gehen oder kaputtgehen. – Unpraktisch für Kollegen im Außendienst. – Erfordert ein sorgfältiges Management der physischen Schlüssel. |

Für die meisten Szenarien ohne TPM hat sich die Start-PIN als der beste Kompromiss erwiesen. Sie lässt sich zentral steuern und Sie müssen keine physischen USB-Sticks ausgeben und verwalten. Wichtig ist hierbei nur, einen klaren Prozess für den Fall zu haben, dass ein Mitarbeiter seine PIN vergisst.

Egal, für welche Methode Sie sich entscheiden: Eine sorgfältige Prüfung der Hardware ist der erste und wichtigste Schritt für einen erfolgreichen und sicheren Windows 10 BitLocker-Rollout.

BitLocker manuell auf einem einzelnen Gerät einrichten

Klar, das Ziel ist die zentrale Verwaltung, aber manchmal ist der beste Weg, ein Gefühl für einen Prozess zu bekommen, ihn einfach mal von Hand durchzuspielen. Wenn Sie BitLocker auf einem einzigen Gerät manuell einrichten, sehen Sie genau, was im Hintergrund passiert, erkennen mögliche Stolpersteine und können gezielt einzelne, besonders sensible Systeme absichern, bevor der große Rollout startet. Der klassische Weg dorthin führt über die gute alte Systemsteuerung von Windows 10.

Dabei geht es um mehr als nur ein paar Klicks. Jede Entscheidung, die Sie hier treffen, hat direkte Auswirkungen auf die Sicherheit und die spätere Handhabung. Sehen Sie die manuelle Konfiguration also als eine wertvolle Übung, um die Logik hinter Windows 10 BitLocker wirklich zu durchdringen.

So starten Sie den Verschlüsselungsprozess

Um loszulegen, öffnen Sie die Systemsteuerung, hangeln sich zu „System und Sicherheit“ und von dort weiter zur „BitLocker-Laufwerkverschlüsselung“. Dort sehen Sie eine saubere Übersicht aller Laufwerke Ihres Systems. Suchen Sie sich das Betriebssystemlaufwerk (in der Regel C:) heraus und klicken Sie auf „BitLocker aktivieren“.

Windows prüft jetzt im Hintergrund, ob alle Voraussetzungen stimmen – allen voran, ob ein aktiver TPM-Chip vorhanden ist. Wenn alles passt, startet der eigentliche Einrichtungsassistent. Dieser nimmt Sie an die Hand und führt Sie durch die nötigen Schritte, die wir uns jetzt genauer ansehen.

Der folgende Screenshot zeigt den Startpunkt, an dem Sie die Weichen für die Verschlüsselung stellen.

Genau hier legen Sie fest, wie das Laufwerk entsperrt werden soll, und wählen die Methode zur Sicherung Ihres Wiederherstellungsschlüssels – ein absolut entscheidender Moment im ganzen Prozess.

Den richtigen Verschlüsselungsmodus wählen

Eine der ersten wichtigen Entscheidungen, die Sie treffen müssen, ist die Wahl des Verschlüsselungsmodus. Sie haben zwei Optionen: entweder das gesamte Laufwerk oder nur den bereits belegten Speicherplatz zu verschlüsseln.

- Nur belegten Speicherplatz verschlüsseln: Diese Variante ist deutlich schneller und eine gute Wahl für fabrikneue Rechner und Laufwerke. BitLocker kümmert sich hier nur um die Bereiche, auf denen schon Daten liegen.

- Gesamtes Laufwerk verschlüsseln: Das ist die sicherere Methode, vor allem für Computer, die schon eine Weile im Einsatz sind. Damit stellen Sie sicher, dass auch Datenfragmente, die längst gelöscht, aber potenziell wiederherstellbar sind, ebenfalls verschlüsselt werden.

In einem Unternehmensumfeld sollte die Devise immer lauten: Verschlüsseln Sie das gesamte Laufwerk. Nur so ist maximale Sicherheit gewährleistet. Im nächsten Schritt geht es um den Verschlüsselungsalgorithmus. Hier gibt es keine zwei Meinungen: Greifen Sie zu AES 256-Bit, dem aktuell höchsten Sicherheitsstandard, der auch für die Einhaltung von Vorschriften wie der DSGVO unerlässlich ist.

Ein Punkt, der oft Sorgen bereitet, ist die Performance. Es stimmt, reine Softwareverschlüsselung kann die Geschwindigkeit von SSDs um bis zu 45 % drosseln. Aber: Die Kombination mit einem TPM-Chip und moderner Hardware, die hardwarebasierte AES-Beschleunigung unterstützt, minimiert diesen Einfluss ganz erheblich. Mehr zu den Leistungsauswirkungen von BitLocker auf SSDs können Sie bei Interesse hier nachlesen.

Den Wiederherstellungsschlüssel sicher verwahren

Jetzt kommt der kritischste Schritt: die Sicherung des 48-stelligen Wiederherstellungsschlüssels. Machen wir uns nichts vor: Geht dieser Schlüssel verloren, sind bei einem Problem auch die Daten verloren. Endgültig. Der Assistent bietet Ihnen dafür mehrere Optionen:

- In Ihrem Microsoft-Konto speichern: Für Privatnutzer eine bequeme Sache, im Unternehmenskontext aber meistens ein No-Go, da die IT-Abteilung so keinen zentralen Zugriff darauf hat.

- In einer Datei speichern: Der Schlüssel wird in einer simplen .txt-Datei abgelegt. Diese Datei müssen Sie zwingend auf einem anderen, sicheren Laufwerk oder einem Netzwerkspeicher ablegen. Niemals auf dem Laufwerk, das Sie gerade verschlüsseln!

- Wiederherstellungsschlüssel drucken: Eine physische Kopie, die Sie sicher in einem Tresor oder einem anderen geschützten Ort aufbewahren.

Für ein einzelnes Firmengerät ist das Speichern in einer Datei auf einem gesicherten Netzlaufwerk oft der pragmatischste Weg. Wichtig ist nur, dass der Speicherort klar dokumentiert und der Zugriff darauf streng geregelt ist.

Mobile Daten mit BitLocker To Go schützen

Die manuelle Einrichtung ist auch die perfekte Gelegenheit, sich mit BitLocker To Go vertraut zu machen. Dieser Modus wurde speziell für Wechselmedien wie USB-Sticks oder externe Festplatten entwickelt.

Der Prozess ist dabei erfrischend einfach:

- Schließen Sie das externe Laufwerk an.

- Gehen Sie zurück in die BitLocker-Übersicht der Systemsteuerung.

- Klicken Sie mit der rechten Maustaste auf das externe Laufwerk und wählen Sie „BitLocker aktivieren“.

Anschließend vergeben Sie ein sicheres Kennwort, mit dem der Stick an jedem Windows-Rechner entsperrt werden kann. Das ist ein simpler, aber extrem wirksamer Schutz, damit sensible Daten, die das Unternehmen verlassen, auch wirklich geschützt bleiben. Ein verlorener USB-Stick wird so nicht über Nacht zum Daten-GAU.

BitLocker zentral im Unternehmen ausrollen und verwalten

Die manuelle Einrichtung von Windows 10 BitLocker auf einzelnen Geräten ist zwar ein guter erster Schritt, aber in einem Unternehmensumfeld stößt man damit schnell an Grenzen. Hier geht es um Effizienz, Konsistenz und vor allem um Nachvollziehbarkeit. Ein zentraler Rollout sorgt dafür, dass wirklich alle Geräte nach denselben Sicherheitsstandards konfiguriert sind – eine absolute Notwendigkeit, wenn man an Compliance-Vorgaben wie NIS-2 und ISO 27001 denkt.

Ein zentral verwalteter Ansatz verhindert nicht nur Konfigurationsfehler durch einzelne Anwender, sondern garantiert auch, dass die Wiederherstellungsschlüssel sicher und zentral abgelegt werden. Nur so behält die IT-Abteilung die Kontrolle und kann im Notfall schnell handeln, ohne auf die Mithilfe des Nutzers angewiesen zu sein. Für diese zentrale Steuerung haben sich in der Praxis zwei Wege bewährt: der klassische über Gruppenrichtlinien (GPOs) im lokalen Active Directory und der moderne über Microsoft Intune für cloud-basierte oder hybride Umgebungen.

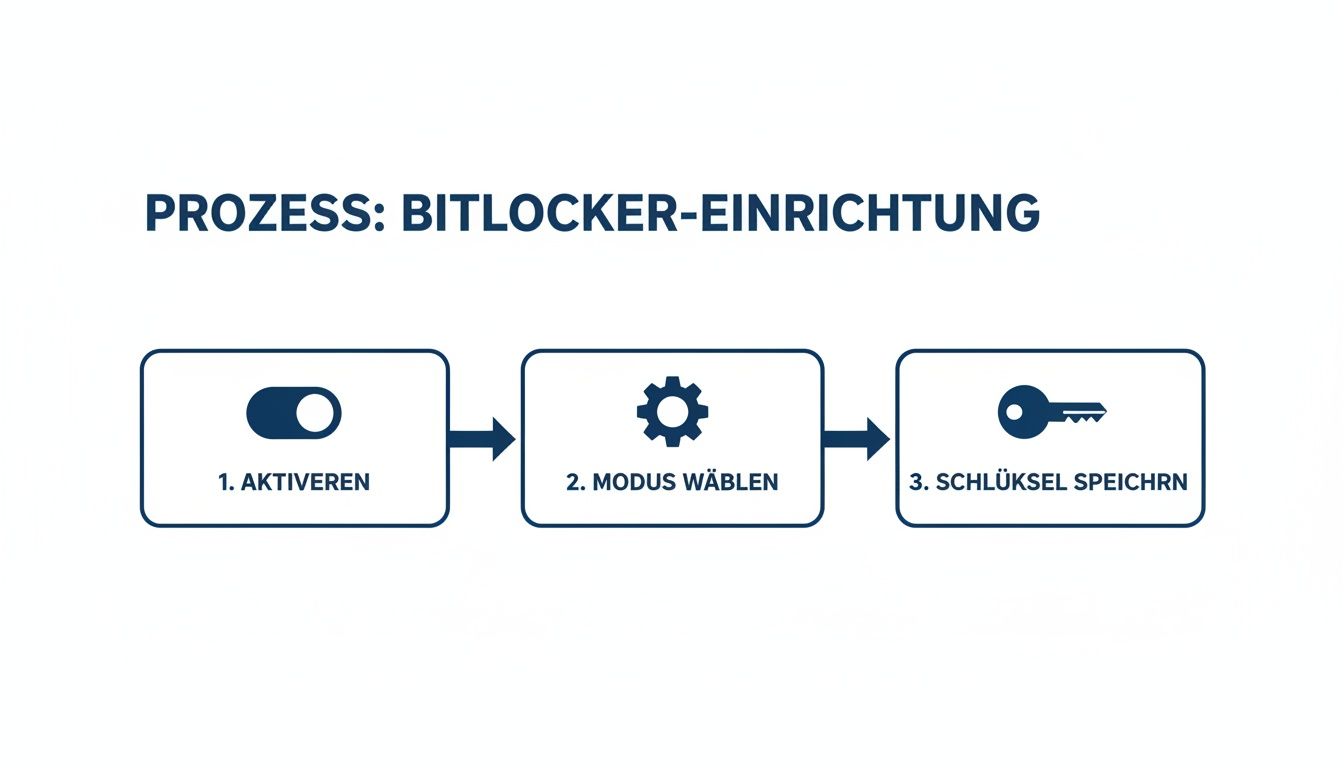

Die folgende Grafik skizziert den grundlegenden Ablauf der BitLocker-Einrichtung, der im Kern immer gleich ist, egal ob man ihn manuell anstößt oder zentral steuert.

Diese Kernschritte – Aktivieren, Modus wählen, Schlüssel sichern – sind die Bausteine, die wir nun automatisieren.

Der klassische Weg über Gruppenrichtlinien (GPO)

Für Unternehmen mit einer traditionellen On-Premises-Infrastruktur und einem Active Directory (AD) sind Gruppenrichtlinien nach wie vor das Werkzeug der Wahl. Mit GPOs lässt sich BitLocker bis ins kleinste Detail konfigurieren und gezielt auf bestimmte Organisationseinheiten (OUs) anwenden, um die Verschlüsselung auf allen zugeordneten Computern zu erzwingen.

Alles beginnt im Gruppenrichtlinienverwaltungs-Editor (gpedit.msc). Von dort navigiert man zu Computerkonfiguration > Administrative Vorlagen > Windows-Komponenten > BitLocker-Laufwerkverschlüsselung. Hier findet man sauber getrennte Ordner für Betriebssystemlaufwerke, weitere Festplatten und Wechseldatenträger.

Einige der entscheidenden GPO-Einstellungen sind:

- Verwendung der BitLocker-Laufwerkverschlüsselung für Betriebssystemlaufwerke vorschreiben: Das ist der Hauptschalter, der die Verschlüsselung überhaupt erst erzwingt.

- Methode für die Laufwerkverschlüsselung und die Verschlüsselungsstärke auswählen: Hier definieren Sie den Algorithmus. Aus meiner Erfahrung gibt es hier keine Kompromisse: Wählen Sie unbedingt XTS-AES 256-Bit, um aktuellen Sicherheitsstandards zu genügen.

- BitLocker-Wiederherstellungsinformationen in Active Directory Domain Services speichern: Diese Richtlinie ist Gold wert. Sie sorgt dafür, dass der 48-stellige Wiederherstellungsschlüssel automatisch und sicher im Computerobjekt des Active Directory hinterlegt wird.

Ein typisches Szenario aus der Praxis: Sie haben eine gemischte Flotte, einige Laptops mit TPM, andere ohne. Über eine GPO können Sie festlegen, dass BitLocker auch ohne TPM erlaubt ist, dann aber zwingend die Eingabe einer Start-PIN erfordert. So schaffen Sie einen einheitlichen Sicherheitslevel, selbst wenn die Hardware unterschiedlich ist.

Der moderne Ansatz mit Microsoft Intune

Wenn Ihr Unternehmen bereits auf die Cloud setzt oder eine hybride Strategie fährt, ist Microsoft Intune die zeitgemäße Lösung. Intune, als Teil des Microsoft Endpoint Managers, erlaubt eine feingranulare Steuerung der Sicherheitseinstellungen – ganz egal, wo auf der Welt sich ein Gerät befindet. Das macht diesen Ansatz perfekt für Remote-Arbeit und mobile Teams.

Die Konfiguration läuft hier über sogenannte Konfigurationsprofile im Intune Admin Center. Man erstellt ein Profil für die „Endpoint Protection“ und wählt dort die Kategorie „Windows Encryption“.

Innerhalb dieses Profils haben Sie sehr gezielte Steuerungsmöglichkeiten:

- Geräteverschlüsselung anfordern: Der zentrale Schalter, um BitLocker auf allen zugewiesenen Geräten scharfzuschalten.

- Warnung bei anderer Datenträgerverschlüsselung: Diese kleine, aber feine Einstellung verhindert Konflikte mit Verschlüsselungssoftware von Drittherstellern.

- BitLocker-Basiseinstellungen: Hier können Sie die Verschlüsselung komplett im Hintergrund ohne Benutzereingriff durchführen lassen („Silent Encryption“). Für die User ist das ein Segen, da sie davon nichts mitbekommen.

- Richtlinien für Betriebssystemlaufwerke: Legen Sie die Startauthentifizierung fest, also zum Beispiel „TPM erforderlich“ oder die sicherere Variante „TPM und PIN“.

- Schlüsselrotation: Ein mächtiges Sicherheitsfeature. Damit können Sie die Wiederherstellungsschlüssel in regelmäßigen Abständen automatisch erneuern lassen.

Der entscheidende Vorteil von Intune ist die Kombination aus Konfiguration und Überwachung. Sie verteilen nicht nur Richtlinien, sondern sehen in detaillierten Berichten sofort, wie der Verschlüsselungsstatus all Ihrer Geräte ist. Diese Transparenz ist für Audits und die laufende Einhaltung von Sicherheitsrichtlinien von unschätzbarem Wert. Die Verwaltung über Intune ist ein zentraler Baustein moderner Mobile Device Management Strategien, die eine flexible und zugleich sichere IT ermöglichen.

GPO oder Intune – was passt zu Ihnen?

Die Entscheidung zwischen GPO und Intune hängt letztlich von Ihrer vorhandenen IT-Infrastruktur und Ihrer Zukunftsstrategie ab. Beide Wege führen zu einer sicheren und zentral verwalteten Verschlüsselung.

| Kriterium | Gruppenrichtlinien (GPO) | Microsoft Intune |

|---|---|---|

| Umgebung | Optimal für reine On-Premises Active Directory-Umgebungen. | Ideal für Cloud-native (Azure AD) und hybride Umgebungen. |

| Gerätestandort | Funktioniert am besten, wenn Geräte regelmäßig mit dem Unternehmensnetz verbunden sind. | Perfekt für Remote-Geräte, da die Verwaltung direkt über das Internet läuft. |

| Reporting | Eher begrenzt; Reporting-Möglichkeiten müssen oft selbst per Skript gebaut werden. | Umfassende, integrierte Berichte zum Compliance- und Verschlüsselungsstatus. |

| Benutzererfahrung | Die erzwungene Aktivierung kann für Nutzer sichtbar sein und manchmal eine Interaktion erfordern. | Ermöglicht eine nahtlose „Silent Encryption“ im Hintergrund, die den Nutzer nicht stört. |

Mein Fazit: Für Unternehmen, die bereits tief in der Microsoft 365-Welt verwurzelt sind oder den Schritt in die Cloud planen, ist Intune klar der empfohlene Weg. Die Flexibilität, das bessere Reporting und die nahtlose Integration in Microsofts modernes Sicherheitsökosystem bieten langfristig einfach die größeren Vorteile. Für rein lokale Infrastrukturen bleibt GPO aber ein absolut robustes und bewährtes Werkzeug, um eine flächendeckende Windows 10 BitLocker-Verschlüsselung sicherzustellen.

Einen sicheren notfallprozess für wiederherstellungsschlüssel etablieren

Eine unternehmensweite Verschlüsselung mit Windows 10 BitLocker steht und fällt mit dem Prozess, der im Notfall greift. Ein verlorener oder unzugänglicher Wiederherstellungsschlüssel ist nämlich weit mehr als nur ein technisches Ärgernis – er bedeutet den unwiderruflichen Verlust kritischer Unternehmensdaten. Ein durchdachter, sicherer und auditierbarer Notfallprozess ist daher kein optionales Extra, sondern das absolute Fundament Ihrer Verschlüsselungsstrategie.

Ohne einen klaren Plan verwandelt sich ein alltägliches Problem, wie ein vergessenes Passwort oder ein Hardware-Defekt, schnell in eine handfeste Katastrophe. Denken Sie daran: Der Wiederherstellungsschlüssel ist im wahrsten Sinne des Wortes der Generalschlüssel zu Ihren Daten. Seine Handhabung erfordert höchste Sorgfalt.

Bewährte strategien zur schlüsselaufbewahrung

Die erste und wichtigste Entscheidung ist, wo Sie die Wiederherstellungsschlüssel zentral und sicher hinterlegen. Jede Methode bringt ihre eigenen Vor- und Nachteile mit sich, die Sie sorgfältig gegen die Struktur und die Sicherheitsanforderungen Ihres Unternehmens abwägen sollten.

- Active Directory (AD): Für klassische On-Premises-Infrastrukturen ist das der Standard. Die Schlüssel landen direkt im jeweiligen Computerobjekt im AD. Der Zugriff lässt sich hier über Berechtigungsgruppen präzise steuern.

- Azure Active Directory (Azure AD): In Cloud- oder Hybrid-Umgebungen, in denen Geräte via Microsoft Intune verwaltet werden, ist Azure AD die logische Wahl. Das gibt IT-Admins die Flexibilität, von überall auf die Schlüssel zuzugreifen.

- Spezialisierte Drittanbieter-Tools: Lösungen für das Credential- und Secret-Management gehen oft noch einen Schritt weiter. Sie bieten erweiterte Funktionen wie automatische Schlüsselrotation, lückenlose Audit-Logs und noch strengere Zugriffskontrollen.

Um die richtige Wahl zu treffen, hilft ein direkter Vergleich der gängigsten Methoden zur Speicherung von BitLocker-Wiederherstellungsschlüsseln. Die folgende Tabelle zeigt die jeweiligen Vor- und Nachteile auf.

Methoden zur speicherung von wiederherstellungsschlüsseln im vergleich

| Speicherort | Vorteile | Nachteile | Empfohlen für |

|---|---|---|---|

| Active Directory | – Nahtlose Integration in On-Premises-Umgebungen. – Steuerung über bekannte GPOs. |

– Zugriff nur innerhalb des Unternehmensnetzes. – Begrenzte Audit-Funktionen. |

Unternehmen mit klassischer AD-Infrastruktur. |

| Azure Active Directory | – Zentraler Zugriff für hybride und Remote-Szenarien. – Integration in Microsoft 365 Security-Dienste. |

– Erfordert eine entsprechende Azure AD-Lizenzierung. | Unternehmen, die Microsoft Intune und die Cloud nutzen. |

| Drittanbieter-Tools | – Höchste Sicherheit und Auditierbarkeit. – Erweiterte Funktionen wie Schlüsselrotation. |

– Zusätzliche Kosten und Implementierungsaufwand. | Organisationen mit höchsten Compliance-Anforderungen (NIS-2, ISO 27001). |

Die Entscheidung hängt letztlich von Ihrer bestehenden Infrastruktur und Ihren Compliance-Vorgaben ab. Für die meisten modernen Unternehmen ist eine Speicherung in Azure AD der beste Kompromiss aus Sicherheit und Flexibilität.

Der praxiserprobte notfallplan

Stellen Sie sich die Situation vor: Ein Mitarbeiter ruft an und sagt: „Ich komme nicht mehr in mein Notebook, es will einen BitLocker-Schlüssel!“ In diesem Moment muss Ihre IT-Abteilung sofort wissen, was zu tun ist. Improvisation führt hier unweigerlich zu Fehlern und gefährlichen Sicherheitslücken.

Ein klar definierter Wiederherstellungsprozess ist nicht nur eine technische Notwendigkeit, sondern auch ein wichtiger Baustein für Compliance-Anforderungen nach NIS-2. Jeder Schritt muss nachvollziehbar und dokumentiert sein.

Ein robuster Notfallprozess sollte aus der Praxis immer diese Schritte umfassen:

- Strikte Identitätsprüfung: Zuerst muss der anfragende Mitarbeiter zweifelsfrei identifiziert werden. Das kann über eine Rückfrage bei der Personalabteilung, eine kurze Video-Verifikation oder die Bestätigung durch eine zweite autorisierte Person erfolgen.

- Autorisierter Zugriff auf den Schlüssel: Der Zugriff auf die Schlüssel muss auf eine kleine, klar definierte Gruppe von IT-Administratoren beschränkt sein. Jeder Zugriff auf das AD-Attribut oder das Azure-AD-Portal muss lückenlos protokolliert werden.

- Protokollierte Herausgabe: Der Schlüssel darf niemals per unverschlüsselter E-Mail oder Chat versendet werden. Die sicherste und bewährteste Methode ist das telefonische Vorlesen, während der gesamte Vorgang parallel in einem Ticketsystem dokumentiert wird.

- Ursachenanalyse und Schließung der Lücke: Nach der erfolgreichen Wiederherstellung ist die Arbeit nicht getan. Es muss geklärt werden, warum der Wiederherstellungsmodus überhaupt ausgelöst wurde. Wurde Hardware getauscht? War ein BIOS-Update der Grund?

Dieser strukturierte Ansatz verhindert Missbrauch und stellt sicher, dass Sie im Falle eines Audits jederzeit nachweisen können, wer wann und warum auf welchen Schlüssel zugegriffen hat.

Die Wichtigkeit eines funktionierenden Schlüsselmanagements kann gar nicht hoch genug eingeschätzt werden. So führte beispielsweise im Oktober 2025 ein Problem mit Sicherheitsupdates bei Windows 10 BitLocker zu massiven Wiederherstellungsproblemen. Zahlreiche Nutzer in Deutschland wurden nach der Installation der Updates plötzlich nach ihrem Schlüssel gefragt, was die IT-Abteilungen an ihre Belastungsgrenzen brachte. Weitere Details zu diesem BitLocker-Vorfall und den Folgen verdeutlichen, wie schnell ein technisches Problem ohne gutes Management eskalieren kann.

Letztendlich spiegelt die Art und Weise, wie Sie Ihre Schlüssel verwalten, Ihre gesamte IT-Sicherheitskultur wider. Ein professionelles Schlüssel- und Wiederherstellungsmanagement ist daher ebenso entscheidend wie eine durchdachte Backup- und Recovery-Strategie für Ihre Unternehmensdaten.

Häufig gestellte fragen zu BitLocker in der praxis

In der IT-Administration begegnen uns immer wieder die gleichen, wichtigen Fragen zum Einsatz von Windows 10 BitLocker. Um Ihnen den Weg zu ebnen, haben wir die häufigsten Anliegen aus dem Unternehmensalltag gesammelt und beantworten sie hier – kurz, prägnant und direkt aus der Praxis.

Kann man BitLocker auch ohne TPM-Chip nutzen?

Ja, das geht. Windows 10 lässt sich per Gruppenrichtlinie so einstellen, dass BitLocker auch auf Geräten ohne Trusted Platform Module (TPM) läuft. Das ist eine wichtige Option, wenn man es mit älterer oder gemischter Hardware zu tun hat.

In diesem Fall muss der Nutzer beim Systemstart eine Alternative zur TPM-Verifizierung nutzen. Hier gibt es zwei bewährte Wege:

- Start-PIN: Der Anwender gibt eine PIN ein, noch bevor das Betriebssystem überhaupt geladen wird.

- USB-Startschlüssel: Ein spezieller USB-Stick agiert als physischer Schlüssel, der beim Hochfahren am Gerät stecken muss.

Auch wenn diese Methoden nicht ganz so reibungslos und sicher sind wie die TPM-Integration, bieten sie doch einen sehr soliden Schutz gegen Datendiebstahl, wenn ein Gerät ausgeschaltet ist. Für Unternehmen, die eine lückenlose Verschlüsselung über ihre gesamte Flotte hinweg sicherstellen müssen, ist das eine absolut notwendige und praktikable Lösung.

Worin liegt der unterschied zwischen AES 128-Bit und 256-Bit?

Der entscheidende Unterschied liegt in der Schlüssellänge und damit direkt im Sicherheitsniveau. Man kann es sich wie die Komplexität eines Schlosses vorstellen: AES 256-Bit nutzt einen deutlich längeren und komplexeren Schlüssel. Das macht es exponentiell schwerer, die Verschlüsselung mit roher Gewalt zu knacken.

In der heutigen Unternehmens-IT ist AES 256-Bit der De-facto-Standard. Wenn Sie Compliance-Vorgaben wie die DSGVO oder Zertifizierungen wie die ISO 27001 erfüllen müssen, führt an der stärkeren Variante kein Weg vorbei.

Auf moderner Hardware werden Sie den Leistungsunterschied zwischen den beiden Modi kaum bemerken. Ein wichtiger Praxistipp: Die Standardeinstellung in manchen Gruppenrichtlinien kann immer noch AES 128-Bit sein. Prüfen Sie also Ihre Konfigurationen ganz genau, um sicherzustellen, dass Sie wirklich den bestmöglichen Schutz anwenden.

Wie behalte ich den BitLocker-status aller geräte im blick?

Ein zentrales Monitoring ist für die IT-Sicherheit und den Nachweis von Compliance unerlässlich. Sie müssen jederzeit belegen können, dass alle Firmengeräte wie vorgeschrieben verschlüsselt sind.

In einer klassischen Active Directory-Umgebung kann man sich mit PowerShell-Skripten behelfen, um den Status abzufragen und Reports zu generieren. Das ist aber oft mit manuellem Aufwand verbunden und liefert keine Echtzeit-Daten.

Die weitaus bessere und modernere Lösung ist Microsoft Intune. Im Intune Admin Center bekommen Sie detaillierte Berichte zum Verschlüsselungsstatus aller verwalteten Geräte. Sie sehen auf einen Blick, welche Geräte konform sind, wo es Probleme gab und können die Einhaltung Ihrer Sicherheitsrichtlinien proaktiv steuern. Diese zentrale Übersicht ist bei Audits und für die allgemeine Sicherheitslage Gold wert.

Macht BitLocker meinen computer wirklich langsamer?

Diese Sorge hören wir oft, doch in der heutigen Zeit ist sie meist unbegründet. Ja, jede Verschlüsselung braucht Rechenleistung, aber bei moderner Hardware ist der Einfluss auf die System-Performance absolut vernachlässigbar.

Der Grund dafür sind spezielle Befehlssätze im Prozessor, die als AES-NI (Advanced Encryption Standard New Instructions) bekannt sind. Fast alle modernen CPUs haben diese Hardware-Unterstützung an Bord. Sie sorgt dafür, dass die Ver- und Entschlüsselung extrem schnell und effizient abläuft, ohne die CPU nennenswert zu belasten. Im Arbeitsalltag ist davon für den Anwender nichts zu spüren.

Ein Leistungsabfall kann allenfalls auf sehr alten Rechnern ohne TPM oder mit langsamen Festplatten auftreten. Bei aktueller Unternehmenshardware mit TPM 2.0 und modernen CPUs überwiegt der immense Sicherheitsgewinn die winzige Leistungseinbuße bei Weitem. Die Aktivierung von Windows 10 BitLocker ist und bleibt eine der effektivsten Sicherheitsmaßnahmen, die Sie ohne spürbare Nachteile für Ihre Nutzer umsetzen können.

Benötigen Sie professionelle Unterstützung bei der Implementierung von BitLocker oder der Erfüllung von NIS-2-Anforderungen? Die Experten der Deeken.Technology GmbH stehen Ihnen mit zertifiziertem Know-how zur Seite. Kontaktieren Sie uns für eine unverbindliche Beratung und erfahren Sie, wie wir Ihre IT-Sicherheit auf das nächste Level heben. Besuchen Sie uns auf https://deeken-group.com.