Stellen Sie sich Ihr Unternehmensnetzwerk wie eine gut gesicherte Festung vor. Früher haben wir uns vor allem auf dicke Mauern und einen tiefen Graben konzentriert – also die zentrale Firewall. Das hat lange gut funktioniert, weil fast alle Mitarbeiter innerhalb dieser Mauern gearbeitet haben.

Doch die Arbeitswelt hat sich grundlegend gewandelt. Heute sind Ihre Mitarbeiter im Homeoffice, beim Kunden oder im Café um die Ecke tätig. Jeder Laptop, jedes Smartphone und jeder Server ist jetzt praktisch eine eigene kleine Tür in Ihre Festung. Und genau hier setzt Endpoint Security an: Sie sichert nicht mehr nur den Haupteingang, sondern jede einzelne dieser Türen, egal wo auf der Welt sie sich befindet.

Was ist Endpoint Security wirklich?

Der alte "Burggraben"-Ansatz reicht heute einfach nicht mehr aus. Ein Angreifer muss nicht mehr mühsam das Haupttor aufbrechen. Es genügt ein ungesichertes Fenster – zum Beispiel der ungeschützte Laptop eines Mitarbeiters im öffentlichen WLAN –, um ins Innere zu gelangen. Und ist ein Angreifer erst einmal drin, kann er sich oft unbemerkt im gesamten Netzwerk ausbreiten und erheblichen Schaden anrichten.

Endpoint Security agiert wie ein spezialisierter Sicherheitsdienst, der jeden einzelnen Zugangspunkt individuell bewacht und absichert. Es geht nicht mehr nur um den Perimeterschutz, sondern um die Sicherheit direkt am Gerät.

Vom Burggraben zum Immunsystem

Eine viel treffendere Analogie für moderne Endpoint Security ist das menschliche Immunsystem. Es schützt nicht nur die Haut als äußere Barriere, sondern ist im ganzen Körper aktiv. Es erkennt Eindringlinge wie Viren oder Bakterien und bekämpft sie direkt an Ort und Stelle, bevor sie sich ausbreiten und ernsthaften Schaden anrichten können.

Genau nach diesem Prinzip funktioniert eine durchdachte Endpoint-Security-Lösung:

- Prävention: Bekannte Viren und Schadprogramme werden blockiert, bevor sie überhaupt Schaden anrichten können.

- Erkennung: Durch die Analyse von Verhaltensmustern direkt auf den Geräten werden auch völlig neue und unbekannte Angriffe aufgespürt.

- Reaktion: Wird ein Gerät kompromittiert, kann es sofort automatisch vom Netzwerk isoliert werden, um zu verhindern, dass sich die Bedrohung weiter ausbreitet.

Warum der Schutz jetzt entscheidend ist

Die wirtschaftliche Relevanz dieses Themas ist enorm und wächst stetig. Prognosen zeigen, dass der Umsatz im Bereich Endpunktsicherheit in Deutschland bis 2025 auf etwa 661 Millionen Euro ansteigen wird. Dieses Wachstum ist ein klares Signal dafür, wie essenziell die Absicherung dezentraler Strukturen für Unternehmen geworden ist. Einen tieferen Einblick in die Marktentwicklung finden Sie auf mordorintelligence.com.

Endpoint Security ist heute kein optionales Extra mehr. Sie ist ein fundamentaler Grundpfeiler jeder modernen IT-Sicherheitsstrategie und schützt Ihr Unternehmen genau dort, wo es am verwundbarsten ist: an den Endpunkten.

Die Realität moderner Cyberbedrohungen verstehen

Vergessen Sie das alte Bild vom Hacker im dunklen Keller, der es nur auf Großkonzerne abgesehen hat. Die Zeiten sind längst vorbei. Heutige Cyberangriffe laufen mit industrieller Präzision ab, und die Täter haben es auf Unternehmen jeder Größe abgesehen. Ihre Methoden werden immer ausgeklügelter und zielen oft auf die eine, große Schwachstelle ab: den Menschen.

Es ist eine unbequeme Wahrheit, aber ein unachtsamer Klick auf einen E-Mail-Link durch einen Mitarbeiter kann bereits eine Lawine ins Rollen bringen. Was folgt, ist oft ein Albtraumszenario aus Datenverlust, Betriebsstillstand und empfindlichen finanziellen Einbußen.

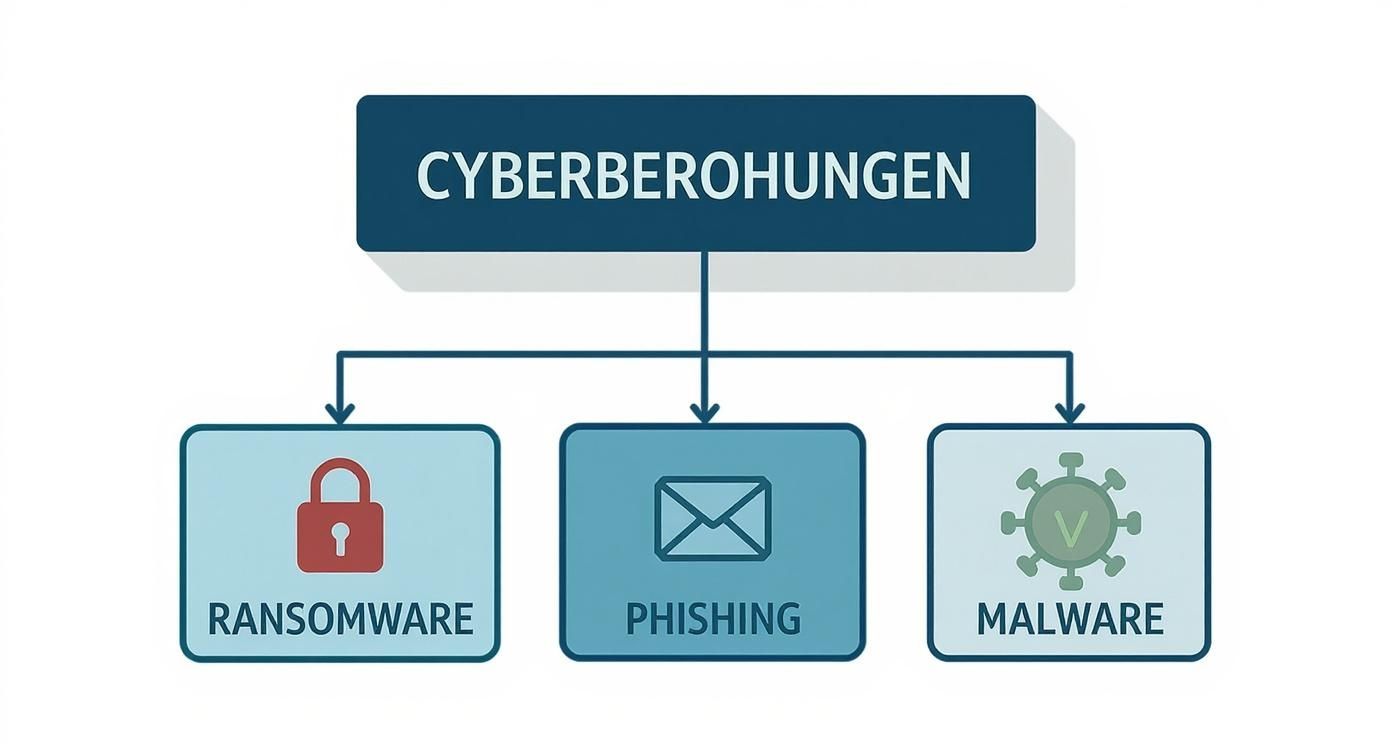

Die gängigsten Einfallstore

Moderne Angriffe sind oft schwer zu fassen, denn sie sind genau darauf ausgelegt, klassische Schutzmaßnahmen zu umgehen. Drei Bedrohungen sind dabei besonders allgegenwärtig:

- Ransomware: Stellen Sie sich vor, alle Ihre Unternehmensdaten werden von einem Moment auf den anderen verschlüsselt und unbrauchbar. Genau das passiert bei einem Ransomware-Angriff. Die Angreifer verlangen Lösegeld für die Entschlüsselung – ohne jede Garantie, dass Sie Ihre Daten jemals wiedersehen.

- Phishing: Hier spielen die Angreifer mit dem Vertrauen Ihrer Mitarbeiter. Perfekt gefälschte E-Mails, die angeblich von der Hausbank oder einem wichtigen Geschäftspartner stammen, sollen dazu verleiten, Zugangsdaten preiszugeben oder einen schädlichen Anhang zu öffnen. Ein simpler Trick mit verheerender Wirkung.

- Dateilose Malware: Diese Art von Schadsoftware ist besonders tückisch. Statt sich als Datei auf die Festplatte zu schreiben, nistet sie sich direkt im Arbeitsspeicher (RAM) ein. Für viele herkömmliche Antivirenprogramme ist sie damit praktisch unsichtbar und kann ungestört ihr Werk verrichten.

Der Fokus der Angreifer hat sich klar verschoben. Es geht nicht mehr nur darum, Systeme lahmzulegen. Das eigentliche Ziel sind Datendiebstahl und Erpressung. Ein erfolgreicher Angriff hat deshalb nicht nur technische, sondern vor allem auch gravierende rechtliche und finanzielle Folgen.

Kleine und mittlere Unternehmen im Fadenkreuz

Cyberkriminelle wissen genau, dass gerade bei kleinen und mittleren Unternehmen (KMU) das Budget für IT-Sicherheit oft knapper bemessen ist. Das macht sie zu einem besonders attraktiven und vermeintlich leichten Ziel. Die aktuellen Zahlen zeichnen hier ein düsteres Bild.

Laut dem BSI-Lagebericht trafen in Deutschland rund 80 Prozent der gemeldeten Ransomware-Angriffe auf KMU. Besonders erschreckend: Bei 72 Prozent dieser Angriffe wurden die Daten nicht nur verschlüsselt, sondern zuvor gestohlen und anschließend veröffentlicht. Wenn Sie tiefer in dieses Thema eintauchen möchten, finden Sie mehr dazu im aktuellen BSI-Lagebericht.

Diese Fakten machen eines unmissverständlich klar: Eine durchdachte Endpoint-Security-Strategie ist kein „Nice-to-have“, sondern eine existenzielle Notwendigkeit. Der Schutz jedes einzelnen Endgeräts – vom Laptop bis zum Smartphone – bildet die entscheidende Verteidigungslinie gegen diese modernen und hochentwickelten Bedrohungen.

Die kernkomponenten einer modernen schutzstrategie

Eine effektive Endpoint Security ist kein einzelnes Tool, das man einfach installiert und vergisst. Vielmehr ist es ein ausgeklügeltes System aus verschiedenen Technologien, die Hand in Hand arbeiten. Stellen Sie es sich wie die Sicherheitscrew bei einem großen Event vor: Da gibt es den Türsteher am Eingang, das aufmerksame Personal im Saal und die Techniker, die im Hintergrund alles im Blick behalten. Jeder hat eine klare Aufgabe, aber erst ihr Zusammenspiel sorgt für echte Sicherheit.

Genauso ist es beim Schutz Ihrer Endgeräte. Eine moderne Strategie baut auf mehrere Säulen, die zusammen ein starkes Verteidigungsnetz bilden.

Endpoint protection platform (EPP) als präventiver schutzwall

Die Endpoint Protection Platform (EPP) ist sozusagen der digitale Türsteher für Ihre Systeme. Ihre Hauptaufgabe ist die Prävention – sie soll also verhindern, dass Ärger überhaupt erst ins Haus kommt. Dafür gleicht sie Dateien mit bekannten Bedrohungssignaturen ab und nutzt Heuristiken, um bereits identifizierte Gefahren wie Viren, Trojaner oder gängige Malware-Varianten sofort zu blockieren.

Eine EPP-Lösung ist die absolute Grundlage jeder Sicherheitsstrategie. Sie bildet die erste Verteidigungslinie und fängt einen Großteil der alltäglichen Angriffe ab, noch bevor diese Schaden anrichten können. Damit sorgt sie für eine solide Grundsicherheit auf jedem Endpunkt.

Endpoint detection and response (EDR) der intelligente detektiv

Aber was passiert, wenn ein Angreifer eine neue, bisher unbekannte Methode nutzt, die auf keiner „Fahndungsliste“ steht? Genau hier kommt Endpoint Detection and Response (EDR) ins Spiel. EDR ist wie der wachsame Detektiv, der unauffällig im Hintergrund agiert und nach verdächtigem Verhalten Ausschau hält. Anstatt nur nach bekannten Bedrohungen zu suchen, analysiert EDR kontinuierlich Prozesse, Netzwerkverbindungen und Systemänderungen auf den Endgeräten.

Fällt dem System eine Anomalie auf – zum Beispiel ein Prozess, der plötzlich beginnt, Daten zu verschlüsseln, oder eine verdächtige Verbindung zu einem unbekannten Server herstellt – schlägt es sofort Alarm. EDR erkennt also nicht nur hochentwickelte, neue Bedrohungen, sondern ermöglicht auch eine sofortige Reaktion. So kann ein kompromittiertes Gerät automatisch vom Netzwerk isoliert werden, um zu verhindern, dass sich die Gefahr weiter ausbreitet.

Mehr zu dieser proaktiven Technologie erfahren Sie in unserem Artikel über Endpoint Detection and Response.

Um das Zusammenspiel besser zu verstehen, hilft ein direkter Vergleich.

EPP und EDR im direkten vergleich

Die folgende Tabelle stellt die zentralen Unterschiede zwischen den beiden Ansätzen gegenüber und zeigt, warum sie sich perfekt ergänzen.

| Merkmal | Endpoint Protection Platform (EPP) | Endpoint Detection and Response (EDR) |

|---|---|---|

| Fokus | Prävention | Erkennung und Reaktion |

| Methode | Signaturbasiert, Heuristik, Blockieren bekannter Bedrohungen | Verhaltensanalyse, Anomalieerkennung, Threat Hunting |

| Hauptfunktion | Schädlinge am Eindringen hindern | Aktive Angriffe aufspüren und eindämmen |

Letztlich geht es nicht um ein „Entweder-oder“. Die Stärke liegt in der Kombination, denn nur so sind Sie sowohl gegen bekannte Massen-Malware als auch gegen gezielte, komplexe Angriffe gewappnet.

Die gängigsten Bedrohungen, vor denen eine solche mehrschichtige Strategie schützt, zeigt auch die folgende Grafik.

Die Visualisierung macht deutlich: Angriffe kommen über ganz unterschiedliche Wege. Das unterstreicht, wie wichtig ein Schutz ist, der an mehreren Stellen ansetzt.

EPP blockiert das Bekannte, während EDR das Unbekannte aufspürt. Erst die Kombination aus beiden schafft einen wirklich umfassenden Schutz, der sowohl alltäglichen als auch hochentwickelten Angriffen standhält.

Mobile device management (MDM) für die mobile flotte

Smartphones und Tablets sind aus dem Arbeitsalltag nicht mehr wegzudenken, doch sie bringen auch neue Risiken mit sich. Hier kommt Mobile Device Management (MDM) ins Spiel. Mit MDM-Lösungen können Sie alle mobilen Geräte – egal ob firmeneigen oder privat – zentral verwalten und absichern, sobald sie auf Unternehmensdaten zugreifen.

Sie können damit klare Sicherheitsrichtlinien durchsetzen, etwa starke Passwörter erzwingen, die Datenverschlüsselung aktivieren oder geschäftliche und private Daten sauber voneinander trennen. Diese zentrale Kontrolle ist entscheidend, denn laut Branchenexperten zielen rund 55 Prozent der Angriffe auf Smartphones als besonders verwundbare Endpunkte ab. Auch nützliche Werkzeuge wie ein Safe Link Checker für sicheres Surfen können hier einen wichtigen Beitrag leisten, um Phishing-Versuche von vornherein zu unterbinden.

Eine Endpoint-Security-Lösung erfolgreich einführen

Sich für eine moderne Endpoint-Security-Lösung zu entscheiden, ist der erste, wichtige Schritt. Die eigentliche Arbeit – und der Schlüssel zum Erfolg – liegt aber in der sauberen Implementierung und dem täglichen Betrieb. Ein überstürzter Rollout kann schnell nach hinten losgehen, Sicherheitslücken offenlassen oder die täglichen Arbeitsabläufe lahmlegen.

Eine erfolgreiche Einführung folgt deshalb immer einem klaren Fahrplan. Dabei geht es nicht nur um die Technik, sondern auch um die Prozesse und vor allem um die Menschen in Ihrem Unternehmen. Das Ziel ist, eine stabile Verteidigung aufzubauen, die wirklich schützt, ohne die Produktivität auszubremsen.

Analyse und Planung: Das Fundament für alles Weitere

Bevor auch nur eine einzige Software installiert wird, braucht es eine ehrliche Bestandsaufnahme. Sie müssen genau wissen, womit Sie es zu tun haben.

- Inventarisierung aller Endgeräte: Listen Sie wirklich alles auf – jeden Laptop, jedes Smartphone, jeden Server, der mit Ihrem Netzwerk spricht. Nur was man kennt, kann man auch schützen.

- Risikobewertung: Welche Geräte und Daten sind Ihre Kronjuwelen? Wo lauern die größten Gefahren für Ihr Geschäft?

- Sicherheitsziele definieren: Legen Sie glasklar fest, was Sie erreichen wollen. Geht es hauptsächlich darum, sich vor Ransomware zu schützen, die mobilen Geräte in den Griff zu bekommen oder Compliance-Vorgaben wie NIS‑2 zu erfüllen?

Diese Analyse ist die Basis für die Auswahl der richtigen Werkzeuge und die Konfiguration der passenden Sicherheitsrichtlinien.

Ein Plan, der die Realität in Ihrem Unternehmen ignoriert, ist von Anfang an zum Scheitern verurteilt. Nehmen Sie sich die Zeit für diese Hausaufgaben – das erspart Ihnen später eine Menge Ärger und schließt vermeidbare Sicherheitslücken.

Konfiguration und der Faktor Mensch

Nach der Planung geht es an die Technik. Jetzt werden die Sicherheitsrichtlinien so konfiguriert, dass sie zu Ihren Geschäftsprozessen passen. Das ist oft ein Balanceakt: Zu strenge Regeln können die Arbeit blockieren, zu lasche Einstellungen bieten keinen echten Schutz.

Ein Punkt, der oft unterschätzt wird, ist die Einbindung Ihrer Mitarbeiter. Die beste Technik nützt nichts, wenn die Leute sie nicht verstehen oder versuchen, sie zu umgehen.

- Mitarbeiterschulung: Schulen Sie Ihr Team im Umgang mit den neuen Tools und machen Sie sie fit für aktuelle Bedrohungen wie Phishing. Ein aufmerksamer Mitarbeiter ist oft die beste erste Verteidigungslinie.

- Klare Kommunikation: Erklären Sie, warum die neuen Maßnahmen nötig sind und wie sie das gesamte Unternehmen sicherer machen. Transparenz schafft Akzeptanz.

- Incident-Response-Plan: Entwickeln Sie einen klaren Notfallplan. Jeder im Team muss wissen, was im Falle eines Angriffs zu tun ist, wer alarmiert werden muss und welche Schritte sofort eingeleitet werden.

Die Einführung einer Endpoint-Security-Lösung ist kein Projekt, das man einmal abschließt und dann vergisst. Es ist ein kontinuierlicher Prozess. Die Bedrohungen von heute sind morgen schon wieder alt, also müssen auch Ihre Schutzmaßnahmen regelmäßig auf den Prüfstand. Die Begleitung durch einen erfahrenen Partner wie die Deeken.Technology GmbH stellt sicher, dass Sie von der Analyse bis zum laufenden Betrieb strategisch und technisch immer einen Schritt voraus sind.

Wie endpoint security dabei hilft, vorschriften einzuhalten

Moderne IT-Sicherheit existiert nicht im luftleeren Raum. Sie ist heute untrennbar mit rechtlichen Vorgaben wie der DSGVO oder der NIS-2-Richtlinie verbunden. Diese Regelwerke verlangen von Unternehmen ganz konkrete „technische und organisatorische Maßnahmen“ (TOMs), um Daten zu schützen und ihre Systeme am Laufen zu halten.

Eine durchdachte Endpoint-Security-Strategie ist dabei weit mehr als nur ein nettes Extra – sie ist das Fundament, um diese Compliance-Anforderungen überhaupt erfüllen zu können. Sie gibt Ihnen die Werkzeuge an die Hand, um Schutzmaßnahmen nicht nur umzusetzen, sondern im Fall der Fälle auch lückenlos nachzuweisen.

Nachweisbarkeit ist der schlüssel zur compliance

Stellen Sie sich eine Prüfung durch eine Aufsichtsbehörde oder einen Sicherheitsvorfall vor. Das Erste, was man von Ihnen verlangt, sind handfeste Beweise dafür, dass Sie Ihre Hausaufgaben gemacht haben. Genau hier liefern Endpoint-Security-Lösungen die entscheidenden Fakten.

Ein gutes Beispiel ist die zentral gesteuerte Verschlüsselung von Festplatten auf allen Firmenlaptops. Wird ein Gerät gestohlen, können Sie belegen, dass die darauf gespeicherten Daten für Unbefugte unlesbar sind. Das ist eine klassische technische Maßnahme, wie sie die DSGVO zum Schutz personenbezogener Daten fordert.

Ohne die Möglichkeit, Sicherheitsmaßnahmen zentral zu steuern und zu protokollieren, bewegen sich Unternehmen auf rechtlich dünnem Eis. Endpoint Security macht aus abstrakten Anforderungen messbare und belegbare Tatsachen.

Ein weiterer Eckpfeiler sind Endpoint Detection and Response (EDR) Systeme. Diese protokollieren quasi jede sicherheitsrelevante Aktion auf den Endgeräten. Kommt es zu einem Angriff, können Sie exakt nachvollziehen, wie der Angreifer eingedrungen ist, welche Systeme betroffen sind und welche Daten möglicherweise abgeflossen sind.

Diese lückenlose Dokumentation ist Gold wert, wenn es um gesetzliche Meldepflichten geht – sei es nach einer Datenpanne laut DSGVO oder einem schwerwiegenden Vorfall unter NIS-2.

Praktische umsetzung von NIS‑2 und co.

Gerade bei neueren Regularien wie der NIS-2-Richtlinie rückt Endpoint Security noch stärker in den Fokus. Die Richtlinie zwingt Betreiber kritischer Infrastrukturen zu einem risikobasierten Sicherheitsansatz, und Endgeräte sind dabei ein zentraler Hebel.

- Zugriffskontrollen: Sie können strikte Regeln durchsetzen, sodass nur autorisierte und abgesicherte Endgeräte auf kritische Systeme zugreifen dürfen.

- Schwachstellenmanagement: Moderne Lösungen scannen Endpunkte kontinuierlich auf Lücken und verteilen automatisiert die notwendigen Patches – ein Muss für jedes Sicherheitskonzept.

- Vorfallsbewältigung: Wird ein Gerät kompromittiert, können Sie es mit einem Klick isolieren, den Vorfall analysieren und so eine Ausbreitung im Netzwerk verhindern.

All das sind Kernfunktionen moderner Endpoint-Security-Plattformen. Sie helfen nicht nur dabei, Angriffe abzuwehren, sondern erfüllen auch direkt gesetzliche Auflagen und können Sie vor empfindlichen Strafen bewahren. Falls Sie tiefer in die Materie einsteigen wollen, finden Sie alle Details in unserem Leitfaden zur NIS-2-Umsetzung in Deutschland.

Am Ende des Tages ist Endpoint Security eben keine reine IT-Angelegenheit mehr, sondern ein strategisches Werkzeug für eine rechtssichere Unternehmensführung.

Die passende Lösung für Ihr Unternehmen finden

Der Markt für Endpoint Security ist riesig und, ehrlich gesagt, ziemlich unübersichtlich. Wer versucht, sich allein durch einen Dschungel aus Datenblättern und Produktvergleichen zu kämpfen, verliert schnell den Überblick. Dabei ist die Sache klar: Die beste Technologie ist nicht die mit den meisten Features, sondern die, die exakt zu Ihrer Firma, Ihrer IT-Landschaft und Ihrem Risikoprofil passt. Eine Lösung von der Stange greift da meistens zu kurz.

Bevor Sie sich also für ein Produkt entscheiden, sollten Sie einen Schritt zurücktreten und ein paar grundsätzliche Fragen für sich klären. Es geht um mehr als nur um Virenscanner – es geht darum, wie sich eine Sicherheitslösung in Ihren Arbeitsalltag einfügt.

Schlüsselfragen vor der Entscheidung

Um die richtige Wahl zu treffen, sollten Sie nicht nur auf die reine Technik schauen, sondern die langfristige Perspektive im Blick behalten. Eine gut durchdachte Analyse am Anfang bewahrt Sie später vor teuren Fehlentscheidungen und sorgt dafür, dass Ihr Schutzkonzept mit Ihrem Unternehmen mitwachsen kann.

- Skalierbarkeit: Was passiert, wenn Ihr Unternehmen wächst? Lässt sich die Lösung einfach erweitern, wenn neue Mitarbeiter und damit neue Endgeräte dazukommen? Ein System, das heute perfekt passt, kann in zwei Jahren schon an seine Grenzen stoßen.

- Integrationsfähigkeit: Spielt die neue Lösung gut mit Ihrer bestehenden IT zusammen? Nichts ist ärgerlicher als Insellösungen, die nicht miteinander kommunizieren. Eine nahtlose Integration spart Zeit und macht die gesamte Abwehr schlagkräftiger.

- Managementaufwand: Mal ehrlich: Wie viel Zeit und Know-how braucht es, um die Plattform im Alltag zu verwalten? Gerade für Mittelständler ohne riesige IT-Mannschaft ist eine intuitive, einfach zu bedienende Konsole Gold wert.

- Support-Qualität: Wenn es wirklich mal brennt – bekommen Sie dann schnelle und kompetente Hilfe? Ein zuverlässiger Support kann bei einem Sicherheitsvorfall den entscheidenden Unterschied machen.

Ein reiner Produktvergleich beantwortet diese strategischen Fragen nicht. Eine Endpoint-Security-Lösung ist kein reines IT-Produkt, sondern eine strategische Investition in Ihre Geschäftsstabilität.

Warum die Expertise eines Partners zählt

Ein spezialisierter Partner wie die Deeken.Technology GmbH sieht sich nicht als reiner Verkäufer, sondern als Ihr strategischer Berater auf Augenhöhe. Anstatt Ihnen einfach eine Standardlösung vorzuschlagen, schauen wir uns erst einmal ganz genau an, wo bei Ihnen der Schuh drückt: Was sind Ihre konkreten Anforderungen, wo lauern die größten Risiken? Wir kennen den Markt wie unsere Westentasche und wissen, welche Kombination aus EPP, EDR und Mobile Device Management für Ihre individuelle Situation den besten Schutzschild bildet.

Mit dieser Expertise an Ihrer Seite bekommen Sie eine maßgeschneiderte und zukunftsfähige Lösung, die Ihre wertvollen Daten wirklich wirksam schützt und sich nahtlos in Ihre Prozesse einfügt. So treffen Sie eine fundierte Entscheidung, die weit über technische Datenblätter hinausgeht und die Sicherheit Ihres Unternehmens nachhaltig stärkt.

Ihre fragen zur endpoint security – kurz beantwortet

Zum Thema Endpoint Security tauchen immer wieder die gleichen, wichtigen Fragen auf. Hier geben wir Ihnen prägnante Antworten auf das, was viele Unternehmer und IT-Verantwortliche beschäftigt, und bringen die Kernpunkte noch einmal auf den Punkt.

Reicht ein ganz normaler virenschutz heute nicht mehr aus?

Kurz gesagt: nein. Ein klassisches Antivirenprogramm funktioniert wie ein Türsteher mit einer Liste bekannter Störenfriede. Es erkennt Bedrohungen anhand ihrer „Fingerabdrücke“, also bekannter Signaturen. Das Problem ist nur, dass die Angreifer von heute oft ohne diesen bekannten Fingerabdruck kommen – denken Sie an dateilose Malware oder brandneue Zero-Day-Exploits.

Moderne Endpoint-Security-Lösungen wie EDR sind da schlauer. Sie agieren eher wie ein erfahrener Sicherheitschef, der verdächtiges Verhalten beobachtet. So erkennen sie auch völlig neue, unbekannte Angriffe und können sie stoppen, bevor überhaupt Schaden entsteht.

Brauchen wir das als kleines unternehmen wirklich?

Unbedingt. Cyberkriminelle haben kleine und mittlere Unternehmen (KMU) längst als lohnendes Ziel entdeckt, gerade weil sie oft von einer schwächeren Abwehr ausgehen. Ein einziger erfolgreicher Ransomware-Angriff kann für ein KMU den Ruin bedeuten.

Eine durchdachte Endpoint-Security-Strategie ist deshalb keine Frage der Unternehmensgröße, sondern eine grundlegende Investition in die eigene Existenzsicherung.

Die Sorge, dass Sicherheit die Rechner ausbremst, ist heute meist unbegründet. Moderne Endpoint-Security-Lösungen sind darauf ausgelegt, ressourcenschonend und unauffällig im Hintergrund zu arbeiten. Anders als die oft trägen Virenscanner von früher, beeinträchtigen sie die Leistung der Systeme und die Produktivität Ihrer Mitarbeiter in der Regel nicht spürbar.

Sichern Sie Ihre Unternehmens-IT umfassend ab. Die Experten von Deeken.Technology GmbH entwickeln mit Ihnen eine maßgeschneiderte Endpoint-Security-Strategie, die wirklich zu Ihnen passt. Kontaktieren Sie uns für eine unverbindliche Erstberatung unter https://deeken-group.com.