Im Grunde ist Cloud-Speicher wie eine digitale Lagerhalle für Ihre Daten, nur dass Sie von überall darauf zugreifen können, solange Sie eine Internetverbindung haben. Statt Dateien auf dem eigenen Computer zu sichern, lagert man sie in professionellen Rechenzentren aus. Der riesige Vorteil: Zugriff von überall und jederzeit.

Was ist Cloud-Speicher und wie verändert er alles?

Stellen Sie sich Cloud-Speicher am besten wie ein Schließfach vor, das unendlich viel Platz bietet und nicht an einen festen Ort gebunden ist. Früher waren alle Fotos, Dokumente und Videos auf einem einzigen Computer oder einer externen Festplatte gefangen. Ein Defekt, und die Daten waren oft für immer weg. Die Cloud löst genau dieses Problem, indem sie Ihre Daten über ein ganzes Netzwerk von Servern verteilt, die von spezialisierten Anbietern betrieben werden.

Dieses eigentlich simple Prinzip hat die Art, wie wir mit Daten arbeiten, komplett auf den Kopf gestellt. Es ist der Grund, warum Sie ein Dokument am Laptop anfangen und nahtlos am Smartphone weitermachen können oder warum Urlaubsfotos sofort mit der Familie geteilt sind.

Die Vorteile liegen auf der Hand – für Privatleute genauso wie für Unternehmen:

- Flexibilität und Zugriff: Sie kommen von jedem Gerät an Ihre Dateien, egal ob Laptop, Tablet oder Smartphone.

- Bessere Zusammenarbeit: Mehrere Leute können gleichzeitig an Dokumenten arbeiten. Das macht Teamarbeit deutlich schneller.

- Sicherheit und Wiederherstellung: Ihre Daten sind sicher vor lokalen Pannen wie einem Festplattencrash, Diebstahl oder einem Wasserschaden.

- Skalierbarkeit: Sie brauchen mehr Speicher? Kein Problem. Der Platz wächst einfach mit, ohne dass Sie neue Hardware kaufen müssen.

Die Verlagerung von Daten in die Cloud ist längst keine Nischentechnologie mehr. Sie ist ein zentraler Baustein unserer digitalen Welt und bietet eine Effizienz und Sicherheit, die lokal kaum zu stemmen ist.

Gerade in Deutschland ist dieser Trend unübersehbar. Eine Studie zeigt, dass bereits 66 Prozent der Deutschen private Daten in der Cloud sichern. Das wichtigste Argument für 83 Prozent der Nutzer ist dabei der Zugriff über verschiedene Geräte hinweg. Wenn Sie tiefer in die Cloud-Nutzung in Deutschland eintauchen möchten, können Sie hier die vollständige Studie lesen.

Im Gegensatz zu lokalen Lösungen wie einem NAS-System (Network Attached Storage), das quasi eine private Cloud im eigenen Netzwerk aufbaut, kümmert sich bei öffentlichen Cloud-Diensten der Anbieter um die komplette Infrastruktur. So können Sie sich voll und ganz auf Ihre Daten konzentrieren, während im Hintergrund Experten für Wartung, Sicherheit und Verfügbarkeit sorgen.

Ein blick hinter die kulissen der cloud-technologie

Wenn Sie eine Datei in die Cloud hochladen, wirkt das oft wie Magie. Ein Klick, und schon ist sie überall verfügbar. Doch hinter dieser simplen Handlung steckt eine beeindruckende und clever durchdachte technische Infrastruktur. Das Fundament für all das sind sogenannte verteilte Systeme.

Stellen Sie sich vor, Sie speichern ein wichtiges Dokument nicht auf einer einzigen Festplatte, sondern zerlegen es in winzige Puzzleteile. Diese Teile werden dann nicht nur auf einem, sondern auf Dutzenden von Servern verteilt, die oft in Rechenzentren auf der ganzen Welt stehen. Genau das passiert, wenn Sie Cloud-Speicher nutzen.

Der große Vorteil dieser Methode ist die enorme Ausfallsicherheit. Geht eine Festplatte oder sogar ein ganzer Server offline, sind Ihre Daten keineswegs verloren. Das System nutzt einfach die verbleibenden Puzzleteile, um die fehlenden zu rekonstruieren – meistens, ohne dass Sie davon überhaupt etwas mitbekommen.

Die Rolle der Virtualisierung

Ein weiterer entscheidender Baustein, der die Cloud erst möglich macht, ist die Virtualisierung. Man kann sich das ein bisschen wie das Bauen mit LEGO vorstellen. Ein Cloud-Anbieter verfügt über riesige physische Ressourcen – Server, Speicher, Netzwerkkomponenten. Mit spezieller Software teilt er diese „großen Klötze“ in unzählige kleinere, virtuelle Einheiten auf.

Für Sie als Nutzer bedeutet das: Sie bekommen genau den Speicher, den Sie brauchen, ohne sich je über die Hardware dahinter Gedanken machen zu müssen. Eine Software-Schicht, die sogenannte Abstraktionsschicht, verbirgt die ganze Komplexität der physischen Infrastruktur. Sie sehen nur Ihren persönlichen, aufgeräumten Speicherplatz, obwohl Ihre Daten in Wirklichkeit über viele verschiedene Geräte verstreut liegen könnten.

Dieser Ansatz bringt zwei entscheidende Vorteile mit sich:

- Effizienz: Die teure Hardware in den Rechenzentren wird optimal ausgelastet, weil sich viele Nutzer dieselben physischen Ressourcen teilen.

- Skalierbarkeit: Wenn Sie plötzlich mehr Speicher benötigen, weist Ihnen die Software einfach weitere virtuelle Ressourcen zu. Dieser Prozess lässt sich fast unendlich fortsetzen.

Die eigentliche Stärke der Cloud liegt nicht in der Hardware, sondern in der intelligenten Software, die physische Geräte in einen flexiblen, sicheren und scheinbar unendlichen Speicherpool verwandelt. Sie mieten keine bestimmte Festplatte, sondern eine garantierte Kapazität in einem globalen System.

Das Prinzip der massiven Parallelverarbeitung

Wie mächtig diese verteilte Architektur wirklich ist, zeigt sich, wenn große Datenmengen verarbeitet werden müssen. Cloud-Speicher funktioniert, indem er Daten über riesige Serverfarmen verteilt. Ein frühes, aber immer noch eindrucksvolles Beispiel lieferte Google bereits 2009: Damals nutzte das Unternehmen ein Dateisystem, das auf rund 15.000 einzelnen Rechnern lief. Auf diesem System konnte Google innerhalb von nur 68 Sekunden ein ganzes Terabyte an Daten sortieren, weil es die Rechenleistung von 1.000 Computern gleichzeitig einsetzte. Erfahren Sie mehr über die Grundlagen von Cloud Computing und seine Leistungsfähigkeit.

Diese Fähigkeit zur Parallelverarbeitung ist der Kern dessen, wie Cloud-Speicher funktioniert. Anfragen werden nicht von einem einzigen Server abgearbeitet, sondern auf viele aufgeteilt, die gleichzeitig an der Lösung arbeiten. Das Ergebnis ist eine Geschwindigkeit und Effizienz, die ein einzelnes System niemals erreichen könnte.

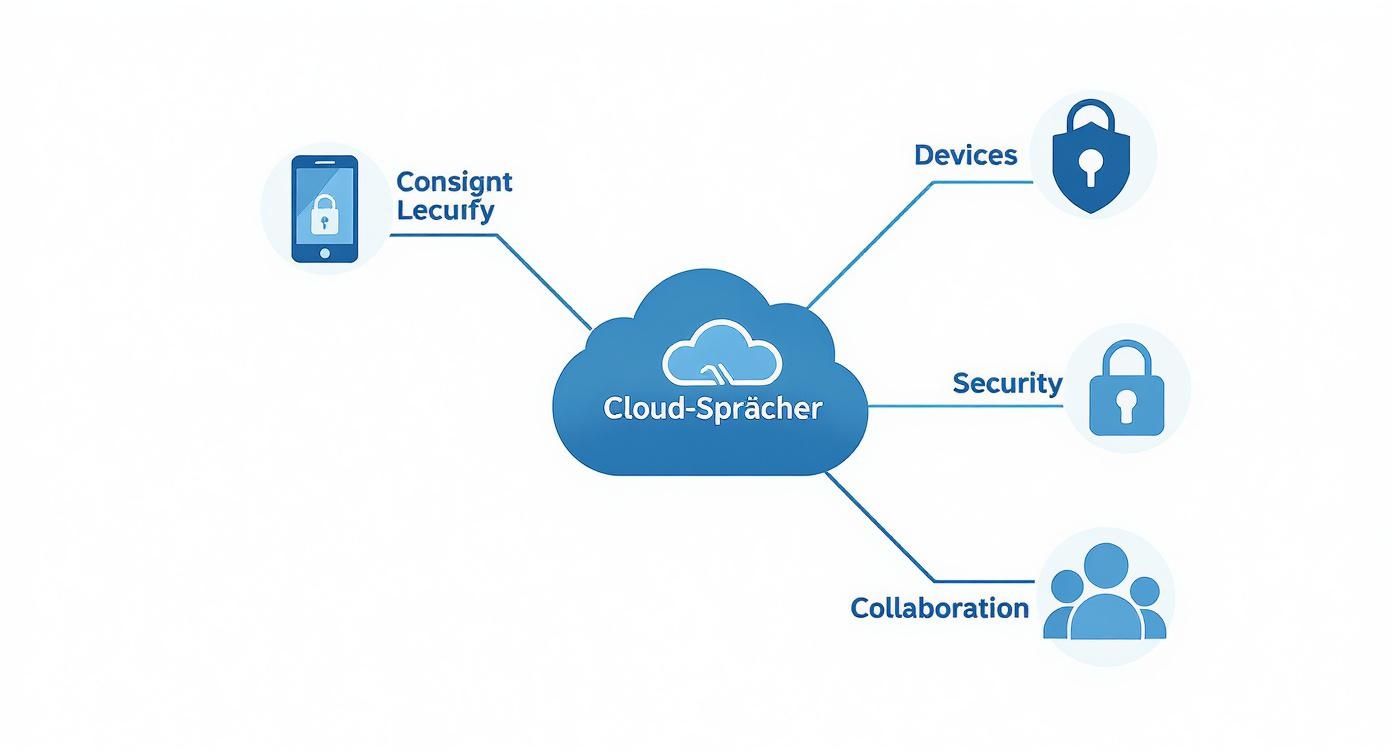

Diese Grafik veranschaulicht das Zusammenspiel der zentralen Cloud-Infrastruktur mit den verbundenen Geräten, Sicherheitsmechanismen und den Optionen für die Zusammenarbeit.

Die Abbildung macht deutlich, dass die Cloud der zentrale Knotenpunkt ist, der alles zusammenhält – von der Datensicherheit bis zum Zugriff über verschiedene Geräte hinweg.

Wie Daten gefunden und abgerufen werden

Aber wie findet das System Ihre Daten in diesem riesigen Netzwerk aus Servern eigentlich wieder? Hier kommt die Indexierung ins Spiel. Jede Datei, ja sogar jedes einzelne Datensegment, erhält beim Speichern eine Art digitale Adresse, die sogenannten Metadaten. Diese Metadaten beschreiben, was die Datei ist, wo ihre Puzzleteile gespeichert sind und wer darauf zugreifen darf.

Wenn Sie eine Datei anfordern, läuft im Hintergrund ein blitzschneller Prozess ab:

- Anfrage: Ihre Anwendung schickt eine Anfrage an den Cloud-Dienst.

- Identifizierung: Das System prüft, ob Sie die nötigen Zugriffsrechte haben.

- Lokalisierung: Ein Index-Server schlägt nach, auf welchen physischen Speichern die Teile Ihrer Datei liegen.

- Zusammenführung: Die Daten werden von den verschiedenen Orten abgerufen, wieder zusammengesetzt und an Ihr Gerät gesendet.

Dieser ganze Vorgang dauert dank hochoptimierter Algorithmen und ultraschneller Netzwerke nur Millisekunden. Für Sie fühlt es sich an, als würden Sie auf eine lokale Festplatte zugreifen. In Wahrheit koordiniert im Hintergrund eine komplexe Software eine Operation, die sich über mehrere Server und Standorte erstrecken kann.

Wie cloud-anbieter datenverlust praktisch unmöglich machen

Eine der größten Stärken der Cloud ist ihre enorme Widerstandsfähigkeit. Wenn Sie eine Datei hochladen, landet sie nicht einfach nur auf einer anderen Festplatte. Vielmehr setzen Sie damit ein ausgeklügeltes, mehrstufiges Schutzsystem in Gang, das Ihre Daten selbst unter den widrigsten Umständen absichert.

Das Grundprinzip dahinter nennt sich Redundanz. Stellen Sie es sich so vor: Statt eine wichtige Vertragsurkunde in nur einem einzigen Safe zu lagern, machen Sie mehrere identische Kopien. Diese verteilen Sie dann auf verschiedene, hochsichere Tresore an unterschiedlichen Orten. Geht ein Tresor verloren – sei es durch ein Feuer, einen Wasserschaden oder einen technischen Defekt –, haben Sie immer noch Zugriff auf die anderen, unversehrten Kopien.

Geografische verteilung als schutzschild

Cloud-Anbieter haben dieses Prinzip perfektioniert. Ihre Daten werden nicht nur auf mehreren Servern in einem Rechenzentrum gespeichert, sondern oft über mehrere, geografisch weit voneinander entfernte Standorte gespiegelt. Diesen Prozess nennen wir Replikation.

Eine Kopie Ihrer Daten könnte zum Beispiel in einem Rechenzentrum in Frankfurt am Main liegen, eine zweite in Berlin und eine dritte vielleicht sogar in Amsterdam. Dieser Ansatz ist ein massiver Schutzwall gegen großflächige Störungen, die eine ganze Region lahmlegen könnten – seien es Stromausfälle, Naturkatastrophen oder massive Netzwerkprobleme.

Die Vorteile liegen auf der Hand:

- Maximale Ausfallsicherheit: Fällt ein komplettes Rechenzentrum aus, springt ein anderer Standort nahtlos ein.

- Schnelle Wiederherstellung: Der Zugriff auf Ihre Daten wird automatisch und oft ohne spürbare Verzögerung auf eine funktionierende Kopie umgeleitet.

- Schutz vor lokalen Katastrophen: Ein Hochwasser in Frankfurt kann Ihren Daten nichts anhaben, wenn sie sicher in Berlin und Amsterdam dupliziert sind.

Diese Strategie ist ein Grundpfeiler, um die Geschäftskontinuität sicherzustellen, und sie lehnt sich stark an bewährte Backup-Konzepte an. Wenn Sie tiefer in die Materie der Datensicherung einsteigen möchten, ist unser Leitfaden zur 3-2-1-Backup-Regel eine hervorragende Lektüre.

Erasure coding: die intelligente datenaufteilung

Moderne Cloud-Systeme gehen aber noch einen Schritt weiter als die reine Spiegelung. Sie nutzen ein cleveres Verfahren namens Erasure Coding. Statt eine Datei 1:1 zu kopieren, wird sie mathematisch in viele kleine Fragmente zerlegt. Zusätzlich werden aus diesen Fragmenten sogenannte Paritäts-Fragmente berechnet – quasi eine Art mathematischer Rettungsanker.

Stellen Sie sich vor, Ihre Datei wird in 10 Teile zerlegt und das System erzeugt 4 zusätzliche Paritäts-Teile. Diese insgesamt 14 Schnipsel werden nun auf 14 verschiedene Server verteilt. Der Clou an der Sache ist: Das System kann die Originaldatei jederzeit vollständig und fehlerfrei wiederherstellen, solange es Zugriff auf irgendwelche 10 dieser 14 Teile hat.

Erasure Coding ist wie ein extrem widerstandsfähiges Puzzle. Selbst wenn Sie mehrere Teile verlieren, kann das System das Gesamtbild immer wieder lückenlos zusammensetzen. Diese Methode bietet einen unglaublich hohen Schutz bei gleichzeitig sehr effizienter Nutzung des Speicherplatzes.

Diese Technik schützt nicht nur vor dem Totalausfall von Festplatten, sondern auch vor schleichender Datenkorruption, den gefürchteten „Bit-Flips“. Das System erkennt beschädigte Fragmente und repariert sie mithilfe der Paritätsdaten im Handumdrehen – eine Garantie für die langfristige Integrität Ihrer Daten.

Selbstheilung und proaktive überwachung

Die Infrastruktur hinter dem Cloud-Speicher ist alles andere als statisch – sie ist ein lebendiges System, das sich permanent selbst überwacht und repariert. Automatisierte Prozesse prüfen rund um die Uhr den Zustand von Festplatten, Servern und Netzwerkverbindungen.

Sobald eine Festplatte auch nur Anzeichen von Schwäche zeigt – lange bevor sie komplett ausfällt –, tritt ein vollautomatischer Selbstheilungsprozess in Kraft:

- Isolation: Die wackelige Hardware wird sofort aus dem aktiven Betrieb genommen.

- Datenrekonstruktion: Die darauf gespeicherten Datenfragmente werden mithilfe der redundanten Kopien oder der Paritätsdaten auf neuer, einwandfreier Hardware wiederhergestellt.

- Wiederherstellung der Redundanz: Das System sorgt dafür, dass sofort wieder der volle Schutzlevel erreicht ist.

Das alles passiert im Hintergrund, ohne dass Sie als Nutzer auch nur das Geringste davon mitbekommen. Es ist genau diese Kombination aus intelligenter Redundanz, fortschrittlichen Verfahren wie Erasure Coding und proaktiver Selbstheilung, die Datenverlust in der Cloud praktisch zu einem Ding der Unmöglichkeit macht.

Sicherheit und Datenschutz in der Cloud: Ein Blick hinter die Kulissen

Wenn Sie Ihre wertvollsten Firmendaten in die Cloud auslagern, ist Vertrauen das A und O. Dieses Vertrauen entsteht aber nicht aus dem Nichts – es baut auf einem robusten, mehrschichtigen Sicherheitssystem auf, das Ihre Informationen wie eine Festung schützt. Die Frage „Wie sicher ist mein Cloud-Speicher wirklich?“ lässt sich am besten beantworten, wenn man die zentralen Technologien dahinter versteht.

Sicherheit in der Cloud ist kein Schalter, den man einmal umlegt. Es ist ein ständiger Prozess, der bei der physischen Absicherung der Rechenzentren beginnt und bis zum Schutz jeder einzelnen Datei reicht.

Verschlüsselung: Die erste und wichtigste Verteidigungslinie

Die absolut wichtigste Maßnahme zum Schutz Ihrer Daten ist die Verschlüsselung. Stellen Sie sich das Ganze wie einen digitalen Tresor vor, für den nur Sie den passenden Schlüssel haben. Selbst wenn ein Unbefugter irgendwie an Ihre Daten gelangen sollte, wären sie ohne diesen Schlüssel nichts weiter als ein unlesbarer Haufen Zeichensalat.

Professionelle Cloud-Anbieter setzen hier auf eine doppelte Absicherung:

-

Verschlüsselung während der Übertragung (in-transit): Sobald Sie eine Datei von Ihrem Computer in die Cloud hochladen, wird die Verbindung über sichere Protokolle wie TLS (Transport Layer Security) geschützt. Das ist derselbe Standard, der auch Ihr Online-Banking absichert. So kann niemand die Daten „unterwegs“ abfangen und mitlesen.

-

Verschlüsselung im Ruhezustand (at-rest): Sobald Ihre Daten auf den Servern des Anbieters landen, werden sie dort erneut verschlüsselt, meist mit dem extrem sicheren AES-256-Standard. Das bedeutet, selbst wenn jemand physisch eine Festplatte aus dem Rechenzentrum stehlen würde, wären die darauf gespeicherten Daten ohne die richtigen Schlüssel absolut unbrauchbar.

Wer darf was? Die Rolle des Identitäts- und Zugriffsmanagements (IAM)

Diese simple Frage ist im Unternehmensalltag von entscheidender Bedeutung. Das Identitäts- und Zugriffsmanagement (IAM) ist quasi das Gehirn der Cloud-Sicherheit. Man kann es sich wie einen digitalen Türsteher vorstellen, der ganz genau kontrolliert, welcher Mitarbeiter oder welche Anwendung auf welche Daten zugreifen darf – und was er oder sie damit tun kann.

Statt jedem pauschal vollen Zugriff zu geben, können Sie mit IAM haargenaue Berechtigungen festlegen. Ein Mitarbeiter aus dem Marketing kann dann vielleicht Dokumente im Team-Ordner ansehen und bearbeiten, hat aber keinerlei Zugriff auf die sensiblen Finanzdaten der Buchhaltung. Das minimiert das Risiko von versehentlichen Fehlern oder bewusstem Missbrauch ganz erheblich.

IAM lebt vom Prinzip der geringsten Rechte (Principle of Least Privilege). Jeder Nutzer bekommt nur exakt die Berechtigungen, die er für seine Aufgaben unbedingt braucht – nicht mehr und nicht weniger.

Compliance und der Heimvorteil: Standort Deutschland

Technische Sicherheit ist die eine Seite der Medaille, die rechtliche Konformität – oder Compliance – die andere. Gerade für Unternehmen in Deutschland und der EU sind hier zwei Regelwerke entscheidend:

- DSGVO (Datenschutz-Grundverordnung): Sie gibt strenge Regeln für den Umgang mit personenbezogenen Daten vor. Ein Cloud-Anbieter, der DSGVO-konform arbeitet, gibt Ihnen die Sicherheit, dass Ihre Daten nach diesen hohen Standards behandelt werden.

- ISO 27001: Diese internationale Norm ist der Goldstandard für Informationssicherheits-Managementsysteme. Eine Zertifizierung nach ISO 27001, wie sie beispielsweise Deeken.Technology besitzt, ist ein handfester Beweis dafür, dass systematische und geprüfte Sicherheitsprozesse fest im Unternehmen verankert sind.

Der Serverstandort Deutschland ist dabei ein entscheidender Faktor. Wenn Ihre Daten in deutschen Rechenzentren liegen, zum Beispiel bei Partnern wie IONOS, unterliegen sie dem strengen deutschen und europäischen Datenschutzrecht. Das schafft eine zusätzliche rechtliche Sicherheit und schützt vor dem Zugriff durch ausländische Behörden, was bei Anbietern aus den USA ein bekanntes Problem sein kann.

Das Modell der geteilten Verantwortung: Ein Teamspiel

Ein häufiges Missverständnis ist, dass der Cloud-Anbieter allein für die gesamte Sicherheit zuständig ist. Die Realität sieht anders aus und nennt sich Modell der geteilten Verantwortung (Shared Responsibility Model). Es teilt die Sicherheitsaufgaben klar zwischen dem Anbieter und Ihnen als Kunde auf.

Diese Tabelle macht die Aufteilung deutlich:

| Verantwortungsbereich des Anbieters | Ihre Verantwortung als Nutzer |

|---|---|

| Sicherheit der Cloud | Sicherheit in der Cloud |

| Physische Sicherheit der Rechenzentren | Verwaltung von Zugriffsrechten (IAM) |

| Sicherheit der Hardware und Netzwerkinfrastruktur | Konfiguration von Firewalls und Netzwerken |

| Schutz vor DDoS-Angriffen | Verschlüsselung sensibler Daten auf Ihrer Seite |

| Bereitstellung sicherer Basisdienste | Nutzung starker Passwörter und 2-Faktor-Authentifizierung |

Kurz gesagt: Der Anbieter sorgt für eine sichere Infrastruktur, aber Sie sind dafür verantwortlich, diese auch sicher zu nutzen. Eine enge Partnerschaft mit einem IT-Dienstleister wie Deeken.Technology ist hier Gold wert. Wir helfen Ihnen dabei, Ihre Verantwortung zu verstehen und die passenden Sicherheitskonfigurationen zu implementieren, damit Ihre Daten lückenlos geschützt sind.

Warum Cloud-Speicher für deutsche KMU kein Luxus, sondern eine Notwendigkeit ist

Für kleine und mittlere Unternehmen (KMU) in Deutschland ist der Schritt in die Cloud schon längst keine reine IT-Modernisierung mehr. Es ist vielmehr eine strategische Weichenstellung, die den Zugang zu Effizienz, Sicherheit und Skalierbarkeit demokratisiert – Technologien, die früher nur den Großen vorbehalten waren. Cloud-Speicher schafft hier gleiche Wettbewerbsbedingungen und wird so zum entscheidenden Motor für den digitalen Wandel im Mittelstand.

Vergessen Sie die Zeiten, in denen teure und wartungsintensive Server im eigenen Keller rauschten. Mit der Cloud greifen KMU flexibel auf eine hochmoderne IT-Infrastruktur zu, ohne dafür sechsstellige Beträge in Hardware versenken zu müssen. Diese neu gewonnene Agilität ist heute ein knallharter Wettbewerbsvorteil.

Was das ganz praktisch im Arbeitsalltag bedeutet

Die wirkliche Kraft der Cloud zeigt sich nicht in der Theorie, sondern in ganz konkreten Anwendungen, die den Geschäftsbetrieb spürbar verbessern. Statt über abstrakte Technik zu reden, bekommen Unternehmen echte Werkzeuge an die Hand, die sofort einen Mehrwert schaffen.

Ein paar Beispiele, die jeder Mittelständler kennt:

- Automatisierte Backups & Desaster Recovery: Ransomware-Angriffe oder ein einfacher Hardware-Defekt können das Geschäft lahmlegen. Cloud-Lösungen, wie sie Partner wie Acronis anbieten, sichern Daten vollautomatisch und regelmäßig. Im Ernstfall ist das gesamte System in kürzester Zeit wiederhergestellt – und der Betrieb läuft weiter.

- Zentrale und sichere Dokumentenarchivierung: Rechnungen, Verträge und Personalakten landen revisionssicher und DSGVO-konform in der Cloud. Das erleichtert nicht nur die Einhaltung gesetzlicher Fristen, sondern gibt berechtigten Mitarbeitern auch von überall schnellen Zugriff. Schluss mit der Zettelwirtschaft.

- Moderne Zusammenarbeit im Team: Mehrere Mitarbeiter arbeiten gleichzeitig am selben Dokument – egal ob im Büro, Homeoffice oder beim Kunden vor Ort. Das beschleunigt Abstimmungen, vermeidet nervige Versionskonflikte und schafft die Grundlage für eine wirklich flexible Arbeitskultur.

Für ein KMU ist der Wechsel in die Cloud keine bloße Ausgabe, sondern eine Investition in die eigene Zukunft. So kann man sich voll auf das Kerngeschäft konzentrieren, während die IT einfach im Hintergrund läuft – sicher und immer passend skaliert.

Der entscheidende wirtschaftliche Vorteil: OPEX statt CAPEX

Einer der größten Vorteile für den Mittelstand ist die Revolution des Kostenmodells. Früher musste man für den traditionellen IT-Betrieb tief in die Tasche greifen: hohe Anfangsinvestitionen (CAPEX) für den Kauf von Servern, Speicher und Lizenzen waren die Regel. Eine Kapitalbindung, die für viele kleinere Unternehmen eine echte Hürde darstellt.

Cloud-Speicher stellt dieses Modell komplett auf den Kopf. Statt hoher Einmalzahlungen gibt es flexible, planbare monatliche Betriebskosten (OPEX).

- CAPEX (Capital Expenditures): Das waren die großen, einmaligen Ausgaben für Hardware wie Server und Netzwerktechnik, die in der Bilanz aktiviert werden mussten.

- OPEX (Operational Expenditures): Das sind die laufenden, planbaren Kosten für einen Service, wie eben die monatliche Gebühr für den Cloud-Speicher.

Dieser Wechsel bedeutet, dass KMU von einer Infrastruktur auf Konzernebene profitieren, ohne ihr Kapital auf Jahre binden zu müssen. Sie zahlen nur für das, was sie wirklich brauchen, und können die Leistung jederzeit hoch- oder runterskalieren. Das setzt wertvolle Mittel frei, die besser in Wachstum, Mitarbeiter oder Produktentwicklung investiert sind. Die Wahl zwischen einer Private Cloud oder Public Cloud gibt dabei zusätzlichen Spielraum, um Kosten und Kontrolle optimal auszubalancieren.

Die Zahlen aus der deutschen Wirtschaft sprechen eine klare Sprache. Laut dem Cloud-Report von Bitkom setzen bereits 81 Prozent der Unternehmen auf Cloud-Dienste, und 47 Prozent aller IT-Anwendungen deutscher Firmen laufen heute schon in der Cloud. Der Anteil der Unternehmen, die mehr als die Hälfte ihrer IT aus der Cloud beziehen, soll sich von 34 Prozent auf 63 Prozent sogar fast verdoppeln. Weitere Einblicke, wie sehr die Cloud die deutsche Wirtschaft prägt, liefert dieser Report von Bitkom.

Häufig gestellte Fragen (FAQ) – Kurz und bündig erklärt

Nachdem wir nun tief in die Technik, Sicherheit und Strategie des Cloud-Speichers eingetaucht sind, ist es an der Zeit, ein paar der häufigsten Fragen zu klären. Hier finden Sie klare Antworten auf das, was viele Unternehmer und IT-Verantwortliche umtreibt.

Sind meine Daten in der Cloud wirklich sicher?

Ja – vorausgesetzt, Sie wählen den richtigen Anbieter. Seriöse Cloud-Anbieter wie IONOS oder Acronis investieren Summen in die Sicherheit, die für ein einzelnes KMU kaum darstellbar wären. Dazu gehören mehrstufige Verschlüsselung, physisch abgeriegelte Rechenzentren und strenge Zugriffskontrollen.

Die entscheidenden Kriterien sind ein Serverstandort in Deutschland oder der EU (Stichwort: DSGVO) und eine Zertifizierung nach ISO 27001. Das gibt Ihnen die Gewissheit, dass Ihre Daten nach höchsten Standards geschützt sind. Bedenken Sie aber auch: Sicherheit ist eine geteilte Verantwortung. Starke Passwörter und Zwei-Faktor-Authentifizierung auf Ihrer Seite sind unerlässlich.

Was ist der Unterschied zwischen Cloud-Speicher und Cloud-Backup?

Die Begriffe werden oft verwechselt, aber sie beschreiben zwei völlig unterschiedliche Dinge. Stellen Sie es sich so vor:

- Cloud-Speicher ist Ihr aktiver, digitaler Schreibtisch. Hier liegen die Dokumente, an denen Sie täglich arbeiten. Sie synchronisieren sie über all Ihre Geräte und teilen sie mit Kollegen. Es ist ein Werkzeug für Produktivität und Zusammenarbeit.

- Cloud-Backup ist Ihr Tresor im Hintergrund. Es erstellt regelmäßig eine Sicherheitskopie Ihrer gesamten Daten – eine Art Versicherungspolice. Fällt eine Festplatte aus, verschlüsselt ein Virus Ihre Dateien oder löschen Sie versehentlich etwas Wichtiges, können Sie mit dem Backup den ursprünglichen Zustand wiederherstellen.

Kurz gesagt: Cloud-Speicher ist für die tägliche Arbeit, Cloud-Backup für die Rettung im Notfall.

Ein gefährlicher Irrglaube ist, dass die Dateisynchronisation ein Backup ersetzt. Wenn Ransomware Ihre lokale Datei verschlüsselt, wird diese beschädigte Version sofort in den Cloud-Speicher synchronisiert. Nur ein echtes Backup bewahrt eine saubere, unberührte Kopie von einem Zeitpunkt, bevor der Schaden entstand.

Wie wähle ich den richtigen Cloud-Anbieter für mein Unternehmen aus?

Der richtige Anbieter lässt sich nicht allein am Preis pro Gigabyte festmachen. Es geht darum, den Partner zu finden, der wirklich zu Ihren geschäftlichen Anforderungen passt.

Eine solide Entscheidung stützt sich auf diese vier Säulen:

- Sicherheit & Compliance: Wo stehen die Server? Ist der Anbieter nach ISO 27001 zertifiziert und erfüllt er die DSGVO-Anforderungen lückenlos?

- Skalierbarkeit & Leistung: Wächst der Speicher flexibel mit Ihrem Unternehmen mit? Ist die Performance auch bei großen Datenmengen zuverlässig?

- Kostenstruktur: Ist das Preismodell wirklich transparent? Achten Sie auf versteckte Gebühren, etwa für den Datenabruf (sogenannte Egress-Kosten).

- Integration & Support: Fügt sich die Lösung nahtlos in Ihre bestehenden Systeme ein? Und ganz wichtig: Welchen Support erhalten Sie, wenn es mal ein Problem gibt?

Diese Analyse kann schnell komplex werden. Ein erfahrener IT-Partner kann Ihnen dabei helfen, die Spreu vom Weizen zu trennen und eine Lösung zu finden, die heute passt und morgen noch trägt.

Sie möchten sicherstellen, dass Ihre Cloud-Strategie auf einem soliden, sicheren und zukunftsfähigen Fundament steht? Die Deeken.Technology GmbH ist Ihr ISO 27001-zertifizierter Partner für passgenaue Cloud-Lösungen und IT-Sicherheit.

Kontaktieren Sie uns für eine unverbindliche Beratung und finden Sie heraus, wie wir Ihre digitale Transformation erfolgreich gestalten können.