Das NIS 2 Umsetzungs- und Cybersicherheitsstärkungsgesetz (kurz NIS2UmsuCG) ist da – und es verändert die Spielregeln für Cybersicherheit in Deutschland fundamental. Dieses Gesetz gießt die europäische NIS-2-Richtlinie in nationales Recht und legt zehntausenden deutschen Unternehmen neue, strikte Pflichten auf. Plötzlich müssen sich deutlich mehr Branchen mit strengen technischen und organisatorischen Maßnahmen auseinandersetzen, Sicherheitsvorfälle melden und – das ist entscheidend – die Geschäftsführung haftet persönlich.

Was das NIS 2 Umsetzungsgesetz für Ihr Unternehmen bedeutet

Viele Mittelständler, Geschäftsführer und IT-Verantwortliche winken bei solchen Gesetzen erst einmal ab und denken, das betrifft sie nicht. Doch das NIS2UmsuCG ist kein abstraktes Regelwerk nur für die ganz Großen. Es ist eine sehr konkrete Handlungsaufforderung, die tief in die Strukturen des deutschen Mittelstands eingreift. Die Frage „Sind wir überhaupt betroffen?“ lässt sich für viele überraschend mit einem klaren „Ja“ beantworten.

Der Gesetzgeber hat den Kreis der betroffenen Unternehmen bewusst massiv ausgeweitet. Dahinter steckt das Ziel, die gesamte europäische Wirtschaft – digital wie physisch – widerstandsfähiger zu machen. Deshalb stehen nicht mehr nur die klassischen KRITIS-Betreiber im Fokus.

Wer fällt unter das neue Gesetz?

Das Gesetz unterscheidet im Kern zwischen zwei Kategorien, die nach Größe und gesellschaftlicher Bedeutung eingeteilt werden. Diese Zuordnung ist extrem wichtig, denn sie entscheidet über die Intensität der behördlichen Aufsicht und die Höhe möglicher Strafen.

-

Wesentliche Einrichtungen: Hier finden sich größere Unternehmen aus kritischen Sektoren wie Energie, Verkehr, Bankwesen, Gesundheit und digitale Infrastruktur. Sie werden proaktiv von den Behörden überwacht – das heißt, es wird regelmäßig geprüft, ob sie ihre Hausaufgaben machen.

-

Wichtige Einrichtungen: In diese Kategorie fällt eine riesige Bandbreite an mittelständischen Unternehmen. Denken Sie an Post- und Kurierdienste, die Abfallwirtschaft, den Maschinenbau, Lebensmittelhersteller oder Anbieter digitaler Dienste. Hier agieren die Behörden reaktiv, also erst dann, wenn es konkrete Hinweise auf Verstöße gibt.

Die Umsetzung von NIS 2 erfordert, sich durch regulatorische Hürden und politische Unterstützung in der EU zu kämpfen – ganz ähnlich wie bei anderen digitalen Themen, die in den Fokus der Gesetzgeber gerückt sind.

Für eine erste Orientierung, ob Ihr Unternehmen betroffen sein könnte, hilft oft ein schneller Check der grundlegenden Kriterien.

Betroffenheit nach NIS-2 Schnell-Check

Eine Übersicht der Kriterien zur Selbsteinschätzung, ob Ihr Unternehmen unter das NIS2UmsuCG fällt, basierend auf Sektor, Größe und Dienstleistung.

| Kriterium | Beschreibung für 'Wesentliche Einrichtungen' | Beschreibung für 'Wichtige Einrichtungen' |

|---|---|---|

| Mitarbeiterzahl | ≥ 250 | 50 bis 249 |

| Jahresumsatz | > 50 Mio. EUR | ≤ 50 Mio. EUR |

| Jahresbilanz | > 43 Mio. EUR | ≤ 43 Mio. EUR |

| Sektorzugehörigkeit | Sektoren mit hoher Kritikalität (z. B. Energie, Verkehr, Gesundheit) | Andere kritische Sektoren (z. B. Post, Abfall, Produktion) |

Diese Tabelle dient als grobe Richtlinie. Es gibt zahlreiche Ausnahmen und Sonderregelungen, weshalb eine detaillierte Prüfung unerlässlich ist.

Der Wandel von „nice to have“ zu „must have“

Historisch gesehen ist das NIS2UmsuCG die größte Verschärfung der Cybersicherheits-Regulierung in Deutschland seit dem ersten IT-Sicherheitsgesetz von 2015. Waren von der alten NIS-Richtlinie nur etwa 4.500 Unternehmen betroffen, explodiert diese Zahl nun auf schätzungsweise 30.000 regulierte Einrichtungen. Das BSI selbst geht von rund 29.500 direkt betroffenen Unternehmen allein in Deutschland aus. Umfassende Details dazu, wer genau betroffen ist, haben wir in unserem Artikel über von NIS 2 betroffene Unternehmen zusammengestellt.

Das NIS 2 Umsetzungs- und Cybersicherheitsstärkungsgesetz ist kein reines IT-Thema mehr, sondern eine strategische Führungsaufgabe. Die persönliche Haftung der Geschäftsleitung rückt die Cybersicherheit endgültig ins Zentrum der unternehmerischen Verantwortung.

Diese massive Ausweitung hat weitreichende Folgen. Selbst wenn Ihr Unternehmen nicht direkt unter das Gesetz fällt, könnten Sie indirekt betroffen sein. Zulieferer von regulierten Unternehmen werden oft über Verträge gezwungen, die gleichen Standards einzuhalten. So entsteht ein Kaskadeneffekt, der die Anforderungen tief in die Lieferketten spült.

Der wohl wichtigste Punkt, der oft übersehen wird, ist die persönliche Haftung der Geschäftsführung. Das Gesetz nimmt die Leitungsebene ganz gezielt in die Pflicht. Geschäftsführer müssen die Umsetzung der Sicherheitsmaßnahmen nicht nur abnicken, sondern aktiv überwachen und im Zweifel auch nachweisen. Bei Verstößen drohen empfindliche Bußgelder und persönliche Konsequenzen. Die Botschaft ist unmissverständlich: Cybersicherheit ist jetzt Chefsache.

Die 10 Kernanforderungen des Gesetzes – was jetzt wirklich zählt

Das NIS 2 Umsetzungs- und Cybersicherheitsstärkungsgesetz (NIS2UmsuCG) ist keine bloße IT-Vorschrift, die man einfach abarbeitet. Es ist ein fundamentaler Eingriff in die Unternehmensstrategie, der die Geschäftsführung direkt in die Verantwortung nimmt. Im Kern geht es um zehn zentrale Maßnahmenpakete, die das Rückgrat Ihrer neuen Cyber-Resilienz bilden.

Stellen Sie sich einen mittelständischen Automobilzulieferer vor. Seine Produktionsbänder sind digital vernetzt, eng getaktet mit den Systemen der großen Hersteller. Ein Cyberangriff legt hier nicht nur den eigenen Betrieb lahm, sondern reißt potenziell ein Loch in die gesamte Lieferkette. Genau solche Dominoeffekte will der Gesetzgeber verhindern.

Risikoanalyse und Sicherheitsleitlinien: Ihr Fundament

Alles fängt mit einer schonungslosen Bestandsaufnahme an. Sie müssen ganz genau wissen, wo Ihre Kronjuwelen liegen – also welche Daten, Prozesse und Systeme für Ihr Geschäft überlebenswichtig sind. Eine fundierte Risikoanalyse zeigt Ihnen, wo die größten Gefahren lauern, sei es durch eine Ransomware-Attacke, gezieltes Phishing oder schlicht menschliches Versagen.

Auf dieser Analyse bauen Sie Ihre Sicherheitsleitlinien auf. Das sind keine Papiertiger für die Schublade, sondern das Regelwerk für den Arbeitsalltag. Hier wird glasklar definiert, wer auf was zugreifen darf, wie mit Kundendaten umzugehen ist und welche Software im Unternehmen überhaupt eine Daseinsberechtigung hat.

Incident Management: Der Plan für den Ernstfall

Und was, wenn es doch kracht? Das Gesetz verlangt einen wasserdichten Plan für den Krisenfall. Dieser Incident-Response-Plan ist wie die Sprinkleranlage im Gebäude: Man hofft, sie nie zu brauchen, aber wenn es brennt, muss jeder Handgriff sitzen.

- Detektion: Wie merken Sie überhaupt, dass Sie angegriffen werden?

- Eindämmung: Wie isolieren Sie betroffene Systeme schnell, bevor sich die Malware im ganzen Netz ausbreitet?

- Wiederherstellung: Wie fahren Sie Ihre Systeme geordnet und sicher wieder hoch?

- Analyse & Lernen: Was genau ist passiert und wie verhindern Sie, dass es wieder vorkommt?

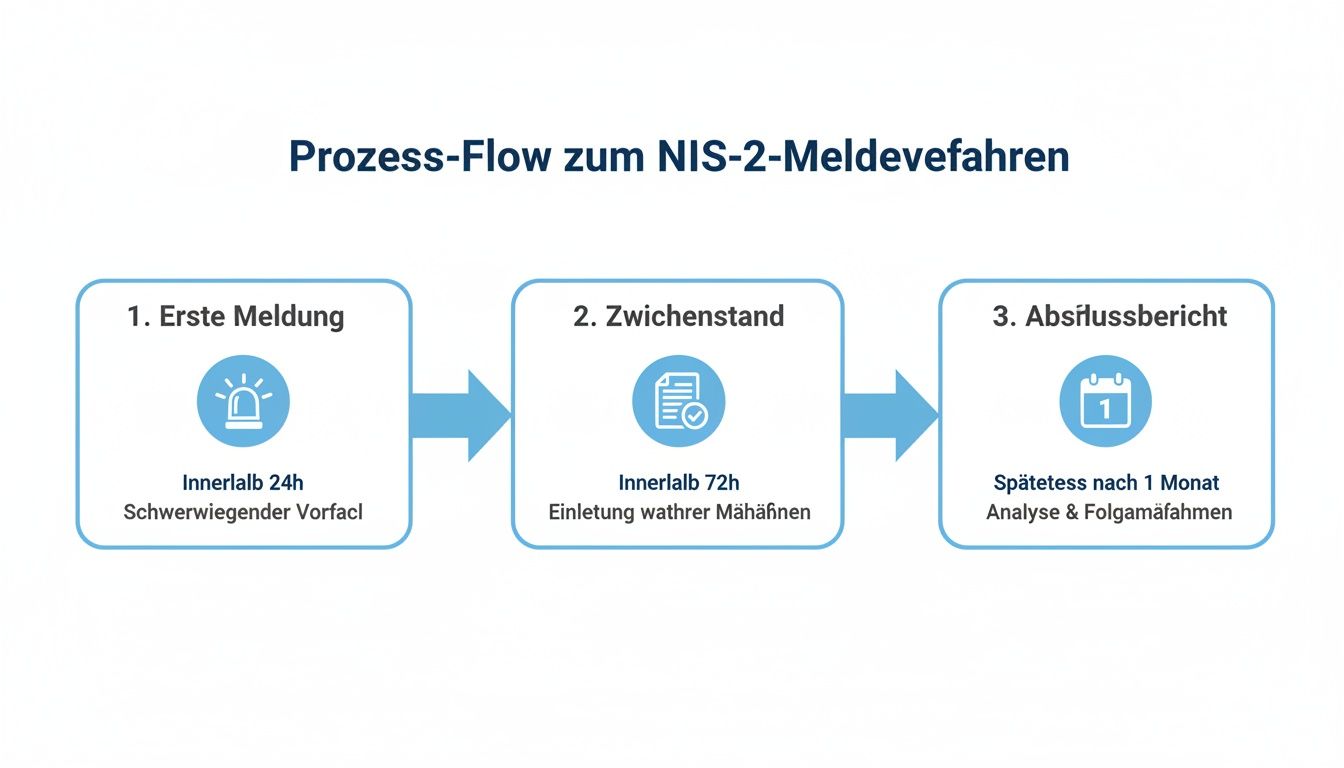

Mit dem NIS2UmsuCG werden die Spielregeln hier massiv verschärft. Cybersicherheit wird zur Chefsache erklärt, und die Meldefristen sind brutal kurz. Bei relevanten Sicherheitsvorfällen greift ein dreistufiges Verfahren: eine Erstmeldung innerhalb von 24 Stunden nach Bekanntwerden, ein detaillierterer Bericht nach 72 Stunden und ein Abschlussbericht nach einem Monat. Gleichzeitig explodieren die Haftungsrisiken, mit Bußgeldern von bis zu 10 Mio. Euro oder 2 % des weltweiten Jahresumsatzes für wesentliche Einrichtungen. Zusätzliche Details zu diesen drastischen Verschärfungen finden Sie direkt auf der Webseite der Bundesregierung.

Business Continuity und Krisenmanagement: Wenn der Betrieb stillsteht

Ein Cyberangriff kann Ihr Unternehmen tagelang lahmlegen. Deshalb fordert das Gesetz ein durchdachtes Business Continuity Management (BCM). Im Kern geht es um die eine Frage: Wie halten wir die wichtigsten Geschäftsprozesse am Laufen, selbst wenn die IT brennt?

Ein solides Backup-Konzept ist dabei nur die halbe Miete. Denken Sie an eine Arztpraxis, deren Patientendatenbank verschlüsselt wird. Ohne ein aktuelles, offline verfügbares Backup ist die Praxis sofort handlungsunfähig. Ein guter BCM-Plan definiert präzise, welche Systeme in welcher Reihenfolge und in welcher Zeit wiederhergestellt werden müssen, um den Schaden zu minimieren.

Das neue Gesetz lässt keinen Raum für Interpretationen: Die Geschäftsführung ist in der Pflicht. Es genügt nicht mehr, nur Budgets bereitzustellen. Die Leitung muss die Umsetzung der Sicherheitsmaßnahmen aktiv steuern, deren Wirksamkeit kontrollieren und das Ganze lückenlos nachweisen können.

Sicherheit der Lieferkette: Ein Blick über den eigenen Tellerrand

Ihre eigene digitale Festung nützt wenig, wenn das Einfallstor bei einem Ihrer Partner liegt. Das Gesetz macht klar: Sie sind auch für die Cyber-Risiken in Ihrer Lieferkette verantwortlich. Jeder Dienstleister und jeder Zulieferer, der an Ihre Systeme andockt, ist ein potenzielles Sicherheitsrisiko.

Ein klassisches Beispiel ist der Maschinenbauer, der für die Fernwartung seiner Anlagen einen externen IT-Dienstleister beauftragt. Er muss absolut sicher sein, dass dieser Partner ebenfalls höchste Sicherheitsstandards einhält. Das lässt sich nur gewährleisten durch:

- Sorgfältige Auswahl: Prüfen Sie Zertifikate und Sicherheitspraktiken Ihrer Partner, bevor Sie einen Vertrag unterschreiben.

- Wasserdichte Verträge: Verankern Sie klare Sicherheitsanforderungen und Meldepflichten im Kleingedruckten.

- Regelmäßige Kontrolle: Führen Sie bei kritischen Lieferanten Audits durch, um sicherzustellen, dass die Vereinbarungen auch gelebt werden.

Die weiteren Maßnahmenpakete decken Bereiche wie die Sicherheit in der Systementwicklung, den konsequenten Einsatz von Verschlüsselung und Kryptografie sowie die unerlässlichen Sicherheitsschulungen für alle Mitarbeitenden ab. Jeder einzelne Punkt erfordert eine durchdachte Strategie, konsequente Umsetzung und eine saubere Dokumentation. Machen Sie sich nichts vor: Das ist kein Sprint, sondern ein Marathon, der Cybersicherheit fest in Ihrer DNA verankern muss.

Ihr fahrplan zur NIS-2-compliance

Die Umsetzung des NIS 2 Umsetzungs- und Cybersicherheitsstärkungsgesetzes ist kein Projekt, das man einmal abhakt und dann vergisst. Sehen Sie es als Marathon, nicht als Sprint – ein kontinuierlicher Prozess, der fest in Ihrer Unternehmenskultur verankert werden muss. Ein praxiserprobter Fahrplan ist dabei Gold wert, um diesen komplexen Weg strukturiert und zielgerichtet zu meistern, von der ersten Analyse bis zur nachhaltigen Compliance.

Ohne eine klare Strategie verzetteln sich Unternehmen schnell in Einzelmaßnahmen, die am Ende nicht auf das große Ganze einzahlen. Das Ziel ist nicht, einfach nur Checklisten abzuarbeiten. Es geht darum, echte, messbare Widerstandsfähigkeit aufzubauen.

Betroffenheits- und risikoanalyse als startpunkt

Der allererste Schritt ist eine ehrliche Bestandsaufnahme. Klären Sie unmissverständlich, ob Ihr Unternehmen unter das NIS2UmsuCG fällt. Nutzen Sie dafür die offiziellen Kriterien zu Sektor, Mitarbeiterzahl und Umsatz, aber denken Sie auch an Ihre Rolle in der Lieferkette – manchmal ergibt sich die Betroffenheit auch indirekt.

Sobald klar ist, dass Sie an Bord sind, folgt die Risikoanalyse. Hier geht es darum, die spezifischen Bedrohungen für Ihr Unternehmen zu identifizieren. Ein Produktionsbetrieb hat völlig andere Risiken als ein Anbieter digitaler Dienste.

Fragen Sie sich ganz konkret:

- Welche IT-Systeme und Daten sind für unser Geschäft absolut überlebenswichtig? Denken Sie an Ihr ERP-System, die Produktionssteuerung oder die Kundendatenbank.

- Was sind die wahrscheinlichsten Angriffsszenarien für uns? Ist es die klassische Ransomware durch eine Phishing-Mail, Datendiebstahl durch einen verärgerten Mitarbeiter oder ein DDoS-Angriff auf den Webshop?

- Welche Folgen hätte ein erfolgreicher Angriff auf unseren Betrieb, unsere Finanzen und unseren Ruf?

Diese Analyse ist das Fundament für alles, was folgt. Sie hilft Ihnen, Prioritäten zu setzen und Ihr Budget genau dort einzusetzen, wo das Risiko am größten ist.

Gap-analyse: die lücke zwischen ist und soll

Mit den Ergebnissen der Risikoanalyse in der Hand geht es an den Abgleich: Wo stehen wir heute und wo müssen wir laut Gesetz hin? Diese sogenannte Gap-Analyse deckt schonungslos auf, wo akuter Handlungsbedarf besteht.

Eine Gap-Analyse ist wie ein ehrlicher Blick in den Spiegel. Sie zeigt nicht nur, wo Sie schon gut aufgestellt sind, sondern vor allem, wo die kritischen Lücken klaffen, die dringend geschlossen werden müssen.

Dokumentieren Sie diesen Abgleich am besten ganz pragmatisch. Ein einfaches Ampelsystem kann dabei Wunder wirken:

- Grün: Die Anforderung ist vollständig erfüllt. Super!

- Gelb: Die Anforderung ist teilweise erfüllt, aber es gibt noch Lücken.

- Rot: Die Anforderung wird nicht erfüllt oder wurde bisher schlicht übersehen.

Ein typisches Ergebnis könnte sein, dass zwar technische Basics wie eine Firewall existieren (gelb), aber ein dokumentierter und geübter Plan für den Ernstfall (Incident-Response-Plan) komplett fehlt (rot).

Maßnahmenplan entwickeln und umsetzen

Jetzt wird es konkret. Aus der Gap-Analyse leiten Sie Ihren Maßnahmenplan ab – das ist Ihr Fahrplan für die kommenden Monate. Wichtig ist, dass dieser Plan klare Verantwortlichkeiten, realistische Zeitpläne und messbare Ziele enthält.

Hier ein kleiner Ausschnitt, wie so etwas in der Praxis aussehen kann:

| Maßnahme | Verantwortlich | Frist | Status |

|---|---|---|---|

| Einführung Multi-Faktor-Authentifizierung (MFA) für alle kritischen Systeme | IT-Leitung | 31.12.2024 | In Planung |

| Phishing-Simulationen und Sicherheitsschulungen für alle Mitarbeiter | Personal / IT | Quartalsweise | Gestartet |

| Notfallhandbuch für Cyber-Vorfälle erstellen & testen | Geschäftsführung / IT | 30.11.2024 | In Arbeit |

Die Umsetzung klappt nur im Team. Das ist eine Gemeinschaftsaufgabe von IT, Geschäftsführung, Personalabteilung und oft auch externen Partnern. Entscheidend ist, dass die Geschäftsführung voll dahintersteht und die nötigen Ressourcen freigibt.

Diese Infografik zeigt sehr gut, wie eng die Fristen bei einem Vorfall gesteckt sind und warum man vorbereitet sein muss.

Die Grafik macht eines überdeutlich: Ohne einen vorab definierten und geübten Prozess ist die 24-Stunden-Frist für die Erstmeldung praktisch nicht einzuhalten.

Kontinuierliche überwachung und audits

Mit der Umsetzung der Maßnahmen ist die Arbeit aber noch lange nicht vorbei. Das NIS 2 Umsetzungs- und Cybersicherheitsstärkungsgesetz fordert einen kontinuierlichen Verbesserungsprozess. Sie müssen regelmäßig überprüfen, ob Ihre Maßnahmen auch wirklich greifen.

Führen Sie interne Audits durch, um zu sehen, ob die neuen Prozesse auch im Alltag gelebt werden. Überwachen Sie Ihre Systeme permanent auf seltsame Vorkommnisse. Machen Sie Ihren Erfolg mit Kennzahlen (KPIs) messbar. Beispiele dafür sind die Anzahl der blockierten Phishing-Mails, die Zeit bis zur Erkennung eines Angriffs oder wie viele Mitarbeiter bei der letzten Phishing-Simulation auf den Link geklickt haben.

Dieser Kreislauf aus Analyse, Planung, Umsetzung und Überprüfung sorgt dafür, dass Ihre Cybersicherheit kein starrer Zustand bleibt. Sie passt sich dynamisch an neue Bedrohungen und interne Veränderungen an. Nur so können Sie Ihrer Nachweispflicht jederzeit gerecht werden und belegen, dass Sie Ihre Verantwortung ernst nehmen.

Technische und organisatorische Maßnahmen wirksam umsetzen

Jetzt wird es konkret. Nachdem die Strategie steht, geht es an die Umsetzung der technischen und organisatorischen Maßnahmen (TOMs), die das NIS 2 Umsetzungs- und Cybersicherheitsstärkungsgesetz fordert. Diese Maßnahmen sind das Herzstück Ihrer Verteidigung und müssen passgenau auf Ihre Risiken zugeschnitten sein. Hier geht es nicht darum, blind die teuerste Software zu kaufen. Es geht darum, ein intelligentes, ineinandergreifendes System aus Schutzmechanismen aufzubauen.

Ein solides Sicherheitsfundament steht immer auf mehreren Säulen. Das fängt bei der Absicherung jedes einzelnen Laptops an und hört bei der Cloud-Infrastruktur noch lange nicht auf. Partner wie WatchGuard können hier beispielsweise mit modernen Firewall- und Endpoint-Security-Lösungen helfen, die Angriffsfläche Ihres Unternehmens drastisch zu verkleinern.

Unverzichtbare technische Grundpfeiler

Einige technische Maßnahmen sind heute einfach nicht mehr verhandelbar. Sie bilden die Basis jeder vernünftigen Sicherheitsarchitektur. Ohne sie agieren Unternehmen im Grunde mit offener Tür im Internet.

Bestes Beispiel: die Multi-Faktor-Authentifizierung (MFA). Ein Passwort allein ist längst kein ernsthaftes Hindernis mehr. MFA zieht eine zweite, entscheidende Sicherheitsebene ein – sei es ein Code aus einer App oder ein Fingerabdruck. Führen Sie MFA konsequent für alle Zugänge ein, ganz besonders für kritische Systeme, den Fernzugriff und Ihre Cloud-Dienste.

Ein weiterer Knackpunkt ist Ihr Backup- und Wiederherstellungskonzept. Was genau passiert, wenn Ransomware Ihre gesamten Daten verschlüsselt? An dieser Stelle sind Lösungen von Anbietern wie Acronis Gold wert. Sie sichern nicht nur regelmäßig Ihre Daten, sondern ermöglichen im Ernstfall auch eine schnelle und vor allem zuverlässige Wiederherstellung.

Ein Backup ist nur so gut wie seine erfolgreiche Wiederherstellung. Testen Sie Ihre Wiederherstellungsprozesse regelmäßig, um sicherzustellen, dass sie im Krisenfall auch wirklich funktionieren. Ein ungeprüfter Plan ist oft gar kein Plan.

Vergessen Sie auch nicht die Netzwerksicherheit. Eine moderne Firewall, die den Datenverkehr intelligent analysiert, ist absolute Pflicht. Genauso wichtig ist ein wirksamer Schutz vor Malware auf allen Endgeräten, vom Laptop des Vertriebsmitarbeiters bis zum zentralen Server.

Organisatorische Maßnahmen als menschliche Firewall

Technik allein reicht nicht aus. Die beste Firewall bringt nichts, wenn ein Mitarbeiter unbedacht auf einen Phishing-Link klickt. Organisatorische Maßnahmen zielen genau darauf ab: feste Prozesse zu schaffen und das Sicherheitsbewusstsein im gesamten Team zu verankern.

Dazu gehören vor allem:

- Regelmäßige Sicherheitsschulungen: Ihre Mitarbeiter müssen lernen, aktuelle Bedrohungen wie Phishing oder Social Engineering zu erkennen. Machen Sie daraus keine trockene Pflichtveranstaltung, sondern eine interaktive Übung mit echten Beispielen.

- Klare Richtlinien und Prozesse: Jeder muss wissen, wie er mit Passwörtern umzugehen hat, welche Regeln für die Nutzung mobiler Geräte gelten oder wie ein Sicherheitsvorfall gemeldet wird.

- Sinnvolle Zugriffskontrollen: Nach dem „Need-to-know-Prinzip“ sollte jeder Mitarbeiter nur auf die Daten und Systeme Zugriff haben, die er für seine Arbeit wirklich braucht. Nicht mehr und nicht weniger.

Ein oft unterschätzter, aber kritischer Bereich ist die Sicherheit Ihrer Lieferkette. Überprüfen Sie die Sicherheitsstandards Ihrer Dienstleister. Wenn Ihr IT-Partner mit weitreichenden Zugriffsrechten gehackt wird, stehen Ihre eigenen Systeme als Nächstes auf dem Spiel. Verankern Sie klare Sicherheitsanforderungen in den Verträgen und lassen Sie sich Nachweise zeigen. Bei solchen Maßnahmen müssen natürlich auch datenschutzrechtliche Vorgaben beachtet werden, wie sie etwa in einer Bash-Busters Datenschutzerklärung zu finden sind.

Das Zusammenspiel von Cloud, Compliance und kontinuierlicher Wartung

Die Nutzung von Cloud-Diensten, beispielsweise über Anbieter wie IONOS, ist für viele KMU ein Segen. Sie bringt Flexibilität und Skalierbarkeit, verlagert aber auch einen Teil der Sicherheitsverantwortung. Es ist entscheidend, das „Shared Responsibility Model“ zu verstehen: Der Cloud-Anbieter sichert die Infrastruktur, doch für die sichere Konfiguration Ihrer Anwendungen und den Schutz Ihrer Daten sind Sie selbst verantwortlich.

Nutzen Sie die Sicherheitsfunktionen, die Ihr Cloud-Anbieter bereitstellt, auch wirklich aktiv. Das können integrierte Firewalls, Tools für das Identitäts- und Zugriffsmanagement oder Verschlüsselungsoptionen sein.

Ein zentraler Prozess, der Technik und Mensch verbindet, ist das Patch-Management. Offene Software-Schwachstellen sind eines der Haupteinfallstore für Angreifer. Ein fester Prozess, um Sicherheitsupdates zeitnah einzuspielen, ist daher absolut überlebenswichtig. Wie Sie einen solchen Prozess am besten aufsetzen, erklären wir Ihnen in unserem Leitfaden zum Patch-Management-Prozess. Erst das Zusammenspiel all dieser Maßnahmen schafft eine tief gestaffelte Verteidigung, die es Angreifern wirklich schwer macht und die Anforderungen des NIS2UmsuCG erfüllt.

Wie ISO 27001 Ihre NIS-2-Umsetzung beschleunigt

Wenn Ihr Unternehmen bereits nach ISO 27001 zertifiziert ist oder diesen Weg gerade geht, haben Sie einen gewaltigen Vorsprung bei der Umsetzung des NIS 2 Umsetzungs- und Cybersicherheitsstärkungsgesetzes. Statt bei null anzufangen, bauen Sie auf einem soliden, bereits etablierten Fundament auf. Man kann sagen, die ISO 27001 ist der Goldstandard für Informationssicherheits-Managementsysteme (ISMS) und deckt viele der Kernanforderungen, die NIS 2 stellt, bereits ab.

Ein funktionierendes ISMS bedeutet, dass Sie schon strukturierte Prozesse für das Risikomanagement, klare Sicherheitsrichtlinien und fest definierte Verantwortlichkeiten in der Schublade haben. Diese Strukturen sind nicht nur "nice to have", sie sind praktisch die Blaupause, um die neuen gesetzlichen Anforderungen zu erfüllen. Sie müssen das Rad also nicht neu erfinden, sondern können Ihre bestehenden Prozesse gezielt an die Spezifika von NIS 2 anpassen und an den richtigen Stellen erweitern.

Synergien zwischen ISMS und den NIS-2-anforderungen

Die Überschneidungen zwischen den beiden Regelwerken sind wirklich enorm. Viele der zehn geforderten Maßnahmenpakete aus dem NIS2UmsuCG haben ein direktes Gegenstück in den Controls des Anhangs A der ISO 27001. Das spart nicht nur eine Menge Zeit und Ressourcen, sondern hält auch den organisatorischen Aufwand im Rahmen.

Nehmen wir das Risikomanagement: NIS 2 fordert eine systematische Analyse und Behandlung von Cyber-Risiken. Genau das ist das Herzstück eines jeden ISMS nach ISO 27001. Ihr bereits etablierter Prozess, mit dem Sie Informationssicherheitsrisiken identifizieren, bewerten und behandeln, lässt sich direkt nutzen, um die gesetzlichen Nachweispflichten zu erfüllen.

Ein weiteres super Beispiel ist das Incident Management. NIS 2 gibt strikte Meldefristen für Sicherheitsvorfälle vor. Ein zertifiziertes ISMS verlangt ebenfalls einen robusten Prozess, um Vorfälle zu erkennen, zu melden, zu analysieren und zu beheben. Sie müssen also keine komplett neuen Abläufe aus dem Boden stampfen, sondern lediglich Ihre bestehenden Notfallpläne um die spezifischen Meldefristen und Adressaten – wie das BSI – ergänzen.

Die ISO 27001 liefert das „Wie“ für das „Was“ von NIS 2. Während das Gesetz die Anforderungen definiert, bietet der Standard einen praxiserprobten Rahmen, um diese Anforderungen strukturiert und nachweisbar umzusetzen.

Als selbst nach ISO 27001 zertifiziertes Unternehmen können wir aus eigener Erfahrung sagen: Die disziplinierte Dokumentation, die ein ISMS mit sich bringt, ist bei der NIS-2-Compliance pures Gold wert. Sie haben bereits alles an einem Ort – von den Richtlinien über die Risikobewertungen bis hin zu den Protokollen der letzten Sicherheitsüberprüfungen. Das erleichtert Audits und den Nachweis gegenüber den Behörden ungemein.

Von der Theorie zur Praxis: Eine Gegenüberstellung

Um diese Synergien greifbarer zu machen, schauen wir uns ein paar konkrete Beispiele an. Die folgende Tabelle zeigt, wie spezifische NIS-2-Anforderungen durch etablierte ISO-27001-Maßnahmen abgedeckt werden.

Mapping von NIS-2-Anforderungen zu ISO-27001-Controls

| NIS-2-Maßnahmenbereich | Korrespondierendes ISO 27001 Control (Anhang A) | Praktisches Beispiel der Umsetzung |

|---|---|---|

| Sicherheit der Lieferkette | A.5.19 & A.5.20 Informationssicherheit in Lieferantenbeziehungen | Vertragliche Vereinbarungen (AVVs), regelmäßige Lieferanten-Audits und klare Sicherheitsanforderungen an alle Dienstleister. |

| Business Continuity Management | A.5.30 Informationssicherheitsaspekte des Business Continuity Managements | Erprobte Notfallpläne für verschiedene Szenarien, regelmäßige Backup- und Wiederherstellungstests, definierte Wiederanlaufzeiten (RTOs). |

| Zugangskontrolle | A.5.15 & A.5.16 Zugangskontrolle | Strikte Richtlinien für die Zugriffsvergabe nach dem Need-to-know-Prinzip, konsequenter Einsatz von MFA, regelmäßige Überprüfung aller Berechtigungen. |

| Schulung und Sensibilisierung | A.6.3 Schulung und Bewusstsein für Informationssicherheit | Regelmäßige Phishing-Simulationen, die auch wirklich fordern, verpflichtende Sicherheitsschulungen für alle Mitarbeitenden und eine saubere Dokumentation der Teilnahme. |

Diese Gegenüberstellung macht deutlich, dass eine ISO-Zertifizierung weit mehr ist als nur ein schönes Zertifikat für die Wand. Es ist ein lebendiges Managementsystem, das die Widerstandsfähigkeit Ihres Unternehmens nachhaltig stärkt und die NIS-2-Compliance enorm vereinfacht. Wenn Sie noch tiefer in die Grundlagen eintauchen möchten, erklären wir in einem separaten Artikel, was ISO genau bedeutet.

Die Investition in ein ISMS zahlt sich also doppelt aus: Sie verbessern nicht nur Ihre allgemeine Sicherheitslage, sondern schaffen auch die perfekte Basis, um den Anforderungen des NIS 2 Umsetzungs- und Cybersicherheitsstärkungsgesetzes effizient und vor allem nachweisbar gerecht zu werden.

Die wichtigsten Fragen zum NIS2UmsuCG aus der Praxis

Das neue NIS 2 Umsetzungs- und Cybersicherheitsstärkungsgesetz (NIS2UmsuCG) sorgt für viele Fragen. Das ist absolut verständlich, denn die Anforderungen sind komplex und treffen viele Unternehmen zum ersten Mal mit voller Wucht. In unserer Beratungspraxis tauchen immer wieder dieselben Unsicherheiten auf.

Hier habe ich die Antworten auf die häufigsten Fragen zusammengestellt, um Ihnen eine schnelle Orientierung zu geben und die drängendsten Punkte zu klären.

Bis wann muss das Gesetz umgesetzt sein?

Die offizielle Deadline der EU für die Umsetzung in nationales Recht war der 17. Oktober 2024. Auch wenn der deutsche Gesetzgebungsprozess für das NIS2UmsuCG noch läuft, sollten Sie auf keinen Fall länger warten.

Rechnen Sie nicht mit großzügigen Übergangsfristen, sobald das Gesetz in Kraft tritt. Die Anforderungen sind im Grunde seit Monaten bekannt. Wer jetzt noch abwartet, handelt riskant und setzt sein Unternehmen unnötigem Druck aus. Beginnen Sie jetzt, damit Sie vorbereitet sind, wenn es ernst wird.

Mit welchen Strafen muss man bei Verstößen rechnen?

Im Vergleich zur alten NIS-Richtlinie wurden die Sanktionen massiv verschärft. Die Höhe der Bußgelder hängt davon ab, wie Ihr Unternehmen eingestuft wird:

- Wesentliche Einrichtungen: Hier drohen Strafen von bis zu 10 Millionen Euro oder 2 % des weltweiten Jahresumsatzes aus dem Vorjahr – je nachdem, welcher Betrag höher ist.

- Wichtige Einrichtungen: Die Bußgelder können sich auf bis zu 7 Millionen Euro oder 1,4 % des weltweiten Jahresumsatzes belaufen.

Doch es geht nicht nur ums Geld. Ein ganz entscheidender Punkt ist die persönliche Haftung der Geschäftsleitung. Bei grober Fahrlässigkeit können Geschäftsführer persönlich zur Rechenschaft gezogen werden.

Was genau bedeutet die persönliche Haftung der Geschäftsführung?

Persönliche Haftung heißt: Die Zeiten, in denen Cybersicherheit einfach an die IT-Abteilung delegiert werden konnte, sind vorbei. Die Geschäftsführung steht in der Pflicht, die Umsetzung der Maßnahmen aktiv zu begleiten, deren Wirksamkeit zu prüfen und das Ganze lückenlos zu dokumentieren.

Die Geschäftsführung muss nachweisen können, dass sie ihrer Aufsichtspflicht nachgekommen ist. Eine reine Budgetfreigabe reicht nicht aus. Es geht um aktive Steuerung und Kontrolle der Cybersicherheitsmaßnahmen.

Kommt es zu einem Sicherheitsvorfall oder einer Prüfung durch das BSI, muss die Leitungsebene belegen können, dass ein funktionierendes Risikomanagement etabliert wurde. Gelingt dieser Nachweis nicht, haften Geschäftsführer oder Vorstände im schlimmsten Fall mit ihrem Privatvermögen.

Müssen auch kleine Unternehmen NIS-2 umsetzen?

Im Kern zielt das Gesetz auf mittlere und große Unternehmen, also Firmen ab 50 Mitarbeitern und 10 Millionen Euro Jahresumsatz. Aber Vorsicht, es gibt wichtige Ausnahmen von dieser Regel.

Bestimmte Unternehmen können unabhängig von ihrer Größe als kritisch eingestuft werden, wenn ihr Ausfall massive Folgen für die Gesellschaft hätte. Das kann zum Beispiel der einzige Anbieter eines wichtigen digitalen Dienstes in einer bestimmten Region sein.

Hinzu kommt der sogenannte Kaskadeneffekt: Wenn Sie Zulieferer für ein NIS-2-pflichtiges Unternehmen sind, ist es sehr wahrscheinlich, dass Sie vertraglich verpflichtet werden, dieselben hohen Sicherheitsstandards zu erfüllen. Ein genauer Blick auf die eigene Position in der Lieferkette ist daher absolut unerlässlich.

Welche Rolle spielt das BSI?

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist die zentrale Schaltstelle für das NIS2UmsuCG in Deutschland. Es ist sowohl Aufsichts- als auch Meldebehörde. Das BSI überwacht, ob die gesetzlichen Vorgaben eingehalten werden, kann Prüfungen und Audits durchführen und ist die erste Anlaufstelle, an die Sicherheitsvorfälle gemeldet werden müssen.

Für betroffene Unternehmen wird eine Registrierung beim BSI verpflichtend. Bei Verstößen kann die Behörde verbindliche Anweisungen geben und eben auch die bereits erwähnten Bußgelder verhängen. Die strukturierte Zusammenarbeit mit dem BSI wird also ein fester Bestandteil Ihres Compliance-Alltags.

Sind Sie bereit, Ihr Unternehmen NIS-2-konform aufzustellen und Ihre Cybersicherheit auf das nächste Level zu heben? Als ISO 27001 zertifiziertes Systemhaus begleitet Deeken.Technology GmbH Sie mit praxiserprobter Expertise durch den gesamten Prozess. Kontaktieren Sie uns für eine unverbindliche Erstberatung und erfahren Sie, wie wir Ihre IT-Infrastruktur sicher für die Zukunft machen. Besuchen Sie uns auf https://deeken-group.com.