Stellen Sie sich eine Firewall am besten als digitalen Türsteher für Ihr Netzwerk vor. Ihre Hauptaufgabe ist es, den gesamten ein- und ausgehenden Datenverkehr zu überwachen. Anhand eines festen Regelwerks entscheidet sie dann, welche Verbindungen durchgelassen und welche gnadenlos blockiert werden. So schützt sie Ihr System vor neugierigen Blicken und Cyber-Bedrohungen.

Was eine Firewall ist und warum Sie eine brauchen

Was genau macht so eine Firewall eigentlich den ganzen Tag? Die Analogie zum Sicherheitsbeamten, der den einzigen Eingang zu einem wichtigen Gebäude bewacht, passt perfekt. Niemand kommt rein oder raus, ohne sich auszuweisen und zu beweisen, dass er eine Berechtigung hat.

Genau diesen Job übernimmt die Firewall in der digitalen Welt. Sie positioniert sich als Wächter genau zwischen Ihrem privaten, vertrauenswürdigen Netzwerk – also Ihrem Zuhause oder Büro – und dem riesigen, unberechenbaren Internet. Jedes einzelne Datenpaket, das diese Grenze überqueren will, wird gründlich unter die Lupe genommen.

Die grundlegende Schutzfunktion

Ohne diese Kontrolle wäre Ihr Netzwerk wie ein Haus mit sperrangelweit offenen Türen und Fenstern. Jeder könnte einfach hereinspazieren, auf Ihre wertvollen Daten zugreifen, Schadsoftware einschleusen oder Ihre Geräte für zwielichtige Aktivitäten missbrauchen. Die Notwendigkeit einer Firewall ist daher ein zentraler Baustein der IT-Sicherheit und fester Bestandteil für umfassende Datenschutzstrategien.

Um Sie effektiv zu schützen, übernimmt eine Firewall mehrere Kernaufgaben:

- Filterung des Datenverkehrs: Sie blockiert den Zugriff von bekannten bösartigen Quellen und verhindert, dass Ihre Geräte mit gefährlichen Servern im Internet Kontakt aufnehmen.

- Schutz vor unbefugtem Zugriff: Sie wehrt Hackerangriffe ab, die gezielt nach Schwachstellen in Ihrem System suchen, um die Kontrolle über Ihre Computer zu erlangen.

- Kontrolle über Anwendungen: Moderne Firewalls gehen noch einen Schritt weiter und können sogar festlegen, welche Programme auf Ihren Geräten überhaupt mit dem Internet kommunizieren dürfen.

Eine Firewall ist keine Option, sondern eine absolute Notwendigkeit. Sie ist die erste und wichtigste Verteidigungslinie in jeder soliden Sicherheitsarchitektur – ganz egal, ob für Privatpersonen oder große Unternehmen.

Letztendlich schafft eine Firewall eine kontrollierte und sichere Umgebung. Sie stellt sicher, dass nur der Datenverkehr durchkommt, den Sie ausdrücklich erlauben und als vertrauenswürdig einstufen. Das reduziert die Angriffsfläche Ihres Netzwerks ganz erheblich und macht es für Cyberkriminelle ungleich schwerer, Schaden anzurichten. In den folgenden Abschnitten schauen wir uns genauer an, wie eine Firewall diese wichtige Aufgabe technisch umsetzt.

Das Kernprinzip der Firewall-Funktionsweise

Man kann sich eine Firewall am besten als eine Art digitalen Türsteher für das eigene Netzwerk vorstellen. Bevor irgendetwas rein- oder rausdarf, muss es an ihm vorbei. Jede Information im Internet, egal ob E-Mail, Webseite oder Video-Stream, wird dafür in winzige Datenpakete zerlegt.

Stellen Sie sich diese Pakete wie kleine Päckchen im weltweiten Postversand vor. Jedes einzelne hat eine klare Adresse, einen Absender und Angaben zum Inhalt. Die Firewall ist das hochmoderne Sortierzentrum, das jedes dieser Päckchen genauestens unter die Lupe nimmt, bevor es weitergeleitet wird.

Die Anatomie eines Datenpakets

Die Firewall entscheidet natürlich nicht aus dem Bauch heraus. Sie schaut sich den „Paketaufkleber“ an, den sogenannten Header. Dieser Header enthält alle wichtigen Infos, die sie für ihre Entscheidung braucht.

Im Grunde sind es drei zentrale Merkmale, die sie analysiert:

- Absender & Empfänger (IP-Adresse): Jedes Gerät im Netzwerk hat eine eindeutige IP-Adresse. Die Firewall checkt also: Woher kommt das Paket und wohin soll es?

- Der Zielort (Port-Nummer): Ports sind wie die verschiedenen Abteilungen in einer Firma. Port 80 ist üblicherweise fürs Web (HTTP) reserviert, während Port 25 für E-Mails genutzt wird. So weiß die Firewall, welcher Dienst auf dem Zielgerät angesprochen werden soll.

- Die Versandart (Protokoll): Das Protokoll (z. B. TCP oder UDP) definiert die Kommunikationsregeln. TCP ist quasi das Einschreiben mit Rückschein – sicher und vollständig. UDP ist eher wie eine Postkarte: schnell, aber ohne Garantie, dass alles ankommt.

Diese grundlegende Prüfmethode, die nur auf den Header-Informationen basiert, nennt sich Paketfilterung. Sie ist das Fundament jeder Firewall, egal ob es die einfache Software auf Ihrem Laptop ist oder ein komplexes System in einem großen Rechenzentrum.

Das Herzstück der Firewall: der Regelsatz

Die eigentliche Intelligenz einer Firewall steckt in ihrem Regelsatz (Rule Set). Das ist sozusagen die Dienstanweisung für unseren digitalen Türsteher. Darin steht eine geordnete Liste von Regeln, die ganz genau festlegen, was mit welchem Paket passieren soll.

Jede Regel folgt einem simplen „Wenn-Dann“-Prinzip. Zum Beispiel:

Regel 1: WENN ein Paket von einer bekannten schädlichen IP-Adresse kommt, DANN wirf es sofort weg.

Regel 2: WENN ein Paket an Port 80 (Web) geht und von einer vertrauenswürdigen Quelle stammt, DANN lass es durch.

Die Firewall arbeitet diese Liste für jedes einzelne Paket von oben nach unten ab. Sobald eine Regel passt, wird die Anweisung ausgeführt und die Prüfung ist für dieses Paket beendet. Greift keine der Regeln, kommt am Ende die wichtigste von allen zum Zug: die Default-Regel. Meistens lautet sie: „Alles verbieten, was nicht ausdrücklich erlaubt ist.“

Dieser Ansatz macht die Firewall zu einer unglaublich effektiven Barriere. Gerade in Deutschland, wo die Digitalisierung voranschreitet, wächst der Markt für Unternehmens-Firewalls rasant. Eine Studie prognostiziert für den deutschen Markt bis 2031 ein stetiges Wachstum, angetrieben durch Cloud-Computing, das Internet der Dinge (IoT) und BYOD-Richtlinien (Bring Your Own Device). Besonders die Einhaltung der DSGVO macht robuste Sicherheitslösungen unverzichtbar. Mehr dazu können Sie in den Erkenntnissen zur Marktentwicklung auf 6wresearch.com nachlesen.

Allerdings hat die einfache Paketfilterung auch ihre Grenzen. Sie betrachtet jedes Paket für sich allein, ohne den Gesamtkontext der Verbindung zu verstehen. Das ist, als würde ein Postbeamter jeden Brief einzeln lesen, ohne zu wissen, dass sie alle zu einer einzigen, langen Unterhaltung gehören. Genau aus diesem Grund wurden fortschrittlichere Techniken entwickelt, die wir uns als Nächstes ansehen.

Die verschiedenen Typen von Firewalls im Vergleich

Nachdem wir uns das Grundprinzip der einfachen Paketfilterung angesehen haben, wird eines schnell klar: Firewall ist nicht gleich Firewall. Die Technologie hat sich über Jahrzehnte massiv weiterentwickelt, immer als Reaktion auf neue, raffiniertere Cyber-Bedrohungen. Heute gibt es ganz unterschiedliche Firewall-Typen, die sich in ihrer Arbeitsweise, dem gebotenen Schutzlevel und natürlich auch in ihrer Geschwindigkeit deutlich unterscheiden.

Jeder dieser Typen war eine Antwort auf die sich wandelnden Angriffsmethoden. Von einfachen Türstehern haben sie sich zu intelligenten Sicherheitsexperten entwickelt, die den gesamten Gesprächsverlauf analysieren und sogar tief in die Datenpakete hineinschauen. Schauen wir uns die wichtigsten Stationen dieser Entwicklung mal genauer an.

Stateful Inspection Firewalls: Der Türsteher mit Gedächtnis

Die ganz einfachen, zustandslosen Paketfilter haben eine entscheidende Schwäche: Sie betrachten jedes Datenpaket völlig isoliert. Sie wissen nicht, ob ein Paket, das gerade anklopft, die erwartete Antwort auf eine Anfrage von innen ist oder ein komplett unaufgeforderter, potenziell gefährlicher Versuch, ins Netzwerk zu gelangen.

Genau hier setzt die Stateful Inspection Firewall an. Man nennt sie auch zustandsorientierte Firewall, und im Grunde ist sie nichts anderes als ein Paketfilter mit einem Gedächtnis. Statt nur die Adresse auf einem einzelnen Brief zu prüfen, merkt sie sich den gesamten Briefwechsel.

Startet also ein Computer in Ihrem Netzwerk eine Anfrage ins Internet, legt die Firewall dafür einen Eintrag in ihrer Zustandstabelle an. Kommt dann eine Antwort zurück, die exakt zu dieser offenen Anfrage passt (gleiche Adressen, passende Ports), wird sie als Teil der Konversation erkannt und darf passieren. Jedes andere Paket von außen, das nicht zu einer bekannten Konversation gehört, wird gnadenlos blockiert – selbst wenn es an einen Port gerichtet ist, der eigentlich offen wäre.

Diese Methode hebt die Sicherheit auf ein völlig neues Level, weil die Firewall den Kontext einer Verbindung versteht. Sie ist heute der absolute Standard für die meisten Hardware- und Software-Firewalls, sowohl im Heimbereich als auch in vielen Unternehmen.

Proxy Firewalls: Der sichere Vermittler

Eine Proxy Firewall, auch Application-Level Gateway genannt, verfolgt einen radikal anderen Ansatz. Sie funktioniert wie ein spezialisierter Vermittler oder Stellvertreter für bestimmte Dienste, zum Beispiel für Ihren Web-Browser (HTTP) oder Ihr E-Mail-Programm (SMTP). Statt den Verkehr einfach nur zu prüfen und durchzuwinken, fängt sie ihn komplett ab und baut zwei getrennte Verbindungen auf.

Stellen Sie es sich so vor: Sie wollen eine Webseite aufrufen. Ihre Anfrage geht aber nicht direkt zum Webserver. Sie landet zuerst bei der Proxy Firewall. Der Proxy nimmt Ihre Anfrage entgegen, schaut sich auf Anwendungsebene ganz genau an, ob alles in Ordnung ist, und baut dann in Ihrem Namen eine brandneue, eigene Verbindung zum Zielserver auf. Die Antwort vom Server geht den gleichen Weg zurück: erst zum Proxy, wird dort analysiert und erst dann an Sie weitergeleitet.

Der riesige Vorteil: Es gibt niemals eine direkte Verbindung zwischen Ihrem internen Netzwerk und dem potenziell gefährlichen Internet. Der Proxy isoliert beide Welten komplett voneinander. Der Haken an der Sache ist jedoch, dass dieser doppelte Verbindungsaufbau ordentlich Rechenleistung kostet und die Geschwindigkeit spürbar drosseln kann. Außerdem muss für jeden einzelnen Dienst (Web, E-Mail, FTP etc.) ein eigener Proxy-Dienst eingerichtet werden.

Next-Generation Firewalls: Die Alleskönner

Die modernste Evolutionsstufe sind die Next-Generation Firewalls (NGFW). Sie sind die Multitalente unter den Schutzmauern und kombinieren die Stärken der Stateful Inspection mit einer ganzen Palette an zusätzlichen, cleveren Sicherheitsfunktionen. Eine NGFW schaut nicht nur auf Adressen und Ports, sondern analysiert den tatsächlichen Inhalt der Datenpakete.

Diese Fähigkeit nennt man Deep Packet Inspection (DPI). Damit kann eine NGFW zum Beispiel erkennen, welche Anwendung gerade Daten sendet (ist das Facebook, YouTube oder vielleicht ein riskantes Filesharing-Programm?) und sogar gezielt nach Viren, Trojanern oder anderen Bedrohungen direkt im Datenstrom fahnden.

Typischerweise packt eine Next-Generation Firewall gleich mehrere Sicherheits-Tools unter eine Haube:

- Intrusion Prevention Systems (IPS): Erkennen und blockieren aktiv bekannte Angriffsmuster und Exploits in Echtzeit.

- Application Awareness and Control: Identifizieren und steuern den Zugriff auf Tausende von Web-Anwendungen, ganz egal, welchen Port sie gerade nutzen.

- Integrierter Virenschutz: Scannen den gesamten Datenverkehr auf Schadsoftware, bevor diese überhaupt ins Netzwerk gelangt.

- Web-Filterung: Blockieren den Zugriff auf ganze Kategorien von Webseiten, die als schädlich oder unerwünscht eingestuft sind.

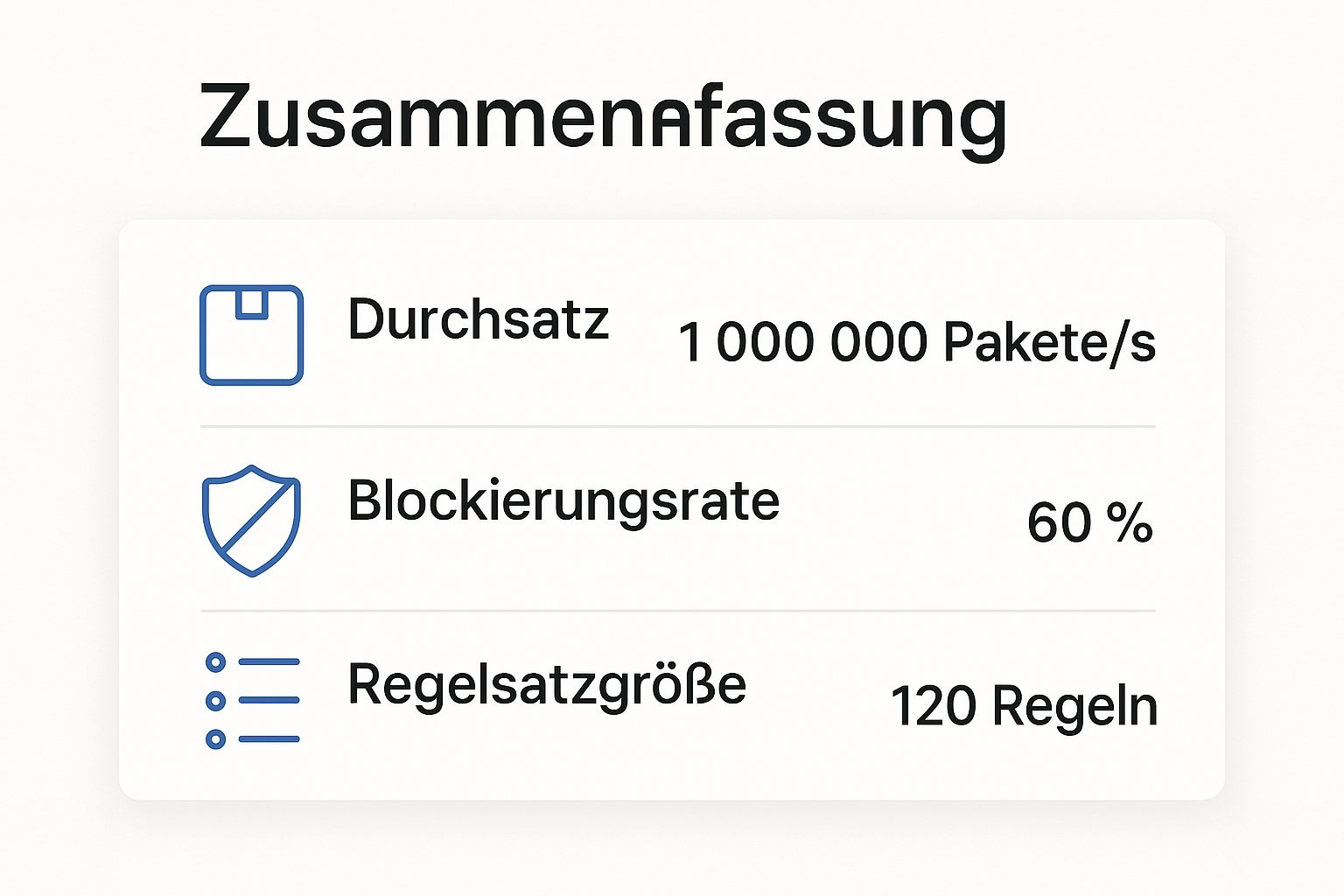

Die folgende Infografik gibt einen Eindruck davon, welche Leistung eine moderne Firewall erbringen muss, um riesige Datenmengen zu verarbeiten und gleichzeitig zu filtern.

Diese Zahlen machen deutlich, was für eine enorme Rechenpower nötig ist, um mit einem komplexen Regelwerk eine hohe Blockierungsrate zu erzielen, ohne dass der Netzwerkverkehr dabei zum Erliegen kommt. NGFWs sind heute der Goldstandard für die umfassende Absicherung von Unternehmensnetzwerken.

Vergleich der Firewall-Typen

Um im konkreten Fall die richtige Entscheidung zu treffen, hilft ein direkter Vergleich. Diese Tabelle vergleicht die wichtigsten Eigenschaften und Anwendungsfälle von Paketfilter-, Stateful Inspection-, Proxy- und Next-Generation-Firewalls.

| Firewall-Typ | Funktionsweise | Sicherheitsniveau | Performance | Typischer Anwendungsfall |

|---|---|---|---|---|

| Paketfilter | Prüft IP-Adressen und Ports einzelner Pakete (zustandslos) | Grundlegend | Sehr hoch | Einfache Router, interne Netzwerksegmente |

| Stateful Inspection | Überwacht den Zustand ganzer Verbindungen | Gut | Hoch | Standard für Heim- und Büronetzwerke |

| Proxy Firewall | Agiert als Vermittler auf Anwendungsebene | Sehr hoch | Mittel bis niedrig | Absicherung kritischer, einzelner Dienste |

| Next-Generation | Kombiniert Stateful Inspection mit DPI, IPS, App-Kontrolle | Exzellent | Abhängig von Hardware | Umfassender Schutz für Unternehmensnetzwerke |

Diese Übersicht zeigt: Die Frage „Wie funktioniert eine Firewall?“ lässt sich nicht mit einer einzigen Antwort klären. Die Wahl des passenden Typs ist immer ein Kompromiss und hängt von den konkreten Sicherheitsanforderungen, dem verfügbaren Budget und der benötigten Performance ab.

Wo und wie Firewalls heute eingesetzt werden

Wer bei "Firewall" noch an riesige Server-Racks in kühlen Rechenzentren denkt, liegt nicht ganz falsch – aber das ist nur ein kleiner Teil der Geschichte. Längst sind Firewalls zu einem unverzichtbaren Begleiter in unserem digitalen Alltag geworden. Sie arbeiten meist still und leise im Hintergrund, doch ihre Einsatzgebiete sind unglaublich vielfältig und reichen vom privaten Laptop bis hin zu globalen Cloud-Strukturen.

Diese Allgegenwart ist kein Zufall. Jedes einzelne Gerät, das sich mit dem Internet verbindet, ist ein potenzielles Angriffsziel. Deshalb ist ein mehrschichtiger Schutz, bei dem Firewalls an verschiedenen Stellen im Netzwerk Wache stehen, heute absoluter Standard. Ein einziger Schutzwall genügt einfach nicht mehr, um der Masse an modernen Bedrohungen standzuhalten.

Die persönliche Firewall direkt auf Ihrem Gerät

Die allererste und direkteste Verteidigungslinie haben Sie wahrscheinlich schon längst im Einsatz, ohne es vielleicht zu wissen: die Software-Firewall auf Ihrem Computer. Moderne Betriebssysteme wie Windows oder macOS bringen sie von Haus aus mit. Man kann sie sich wie einen persönlichen Bodyguard für das eigene Gerät vorstellen, der den gesamten Datenverkehr überwacht, der rein- und rausgeht.

Ihre Hauptaufgabe? Unerwünschte Kontaktversuche aus dem Netzwerk abblocken und genau kontrollieren, welche Programme überhaupt nach draußen „telefonieren“ dürfen. So können Sie etwa festlegen, dass nur Ihr Browser ins Internet darf, eine unbekannte Anwendung aber nicht. Das ist Gold wert, besonders wenn Sie in einem öffentlichen WLAN unterwegs sind, wo man nie so genau weiß, wer noch alles im selben Netzwerk lauscht.

Die Firewall bei Ihnen zu Hause im WLAN-Router

Der nächste Schutzring ist die Hardware-Firewall, die in so gut wie jedem modernen WLAN-Router steckt. Dieses kleine Kästchen ist das zentrale Tor zur digitalen Welt für alle Ihre Geräte – vom Smartphone über den Laptop bis zum Smart-TV.

Anders als die Software-Firewall auf Ihrem PC schützt der Router nicht nur ein einzelnes Gerät, sondern das gesamte Netzwerk dahinter. Er nutzt meistens die Stateful-Inspection-Methode und prüft, ob eingehende Datenpakete eine legitime Antwort auf eine Anfrage aus Ihrem Heimnetz sind. Das wehrt einen Großteil der automatisierten Angriffe und Scans aus dem Internet ab, noch bevor sie überhaupt eines Ihrer Geräte erreichen können.

Ein gut konfigurierter Router mit aktiver Firewall ist das Fundament der Sicherheit für jedes Heimnetzwerk. Er zieht eine klare Grenze zwischen dem vertrauenswürdigen „Drinnen“ und dem potenziell gefährlichen „Draußen“.

Komplexe Systeme in Unternehmensnetzwerken

In Firmennetzwerken wird die Sache deutlich komplexer. Ein einfacher Router reicht hier bei Weitem nicht mehr aus. Stattdessen sichern leistungsstarke, dedizierte Hardware-Firewalls oder sogenannte Next-Generation Firewalls (NGFW) den Rand des Netzwerks – den Perimeter – ab. Sie sind die zentralen Torwächter, die den gesamten Verkehr zwischen dem internen Firmennetz und dem Internet filtern.

Doch damit nicht genug. Oft werden zusätzliche Firewalls eingesetzt, um das Netzwerk intern in verschiedene Sicherheitszonen aufzuteilen. So wird zum Beispiel die Entwicklungsabteilung von der Buchhaltung getrennt, um zu verhindern, dass sich ein möglicher Schädling im ganzen Unternehmen ausbreitet. Server mit besonders sensiblen Daten, wie ein Network Attached Storage (NAS), werden durch extra strenge Firewall-Regeln zusätzlich abgeschottet.

Die moderne Firewall in der Cloud

Der Siegeszug von Cloud-Computing und Homeoffice hat die Spielregeln erneut verändert. Wenn Mitarbeiter von überall auf der Welt auf Firmendaten in der Cloud zugreifen, löst sich der klassische, feste Netzwerkrand auf. Genau hier kommen moderne Konzepte wie Cloud-Firewalls und Firewall as a Service (FaaS) ins Spiel.

Diese Lösungen verlagern die Schutzfunktion direkt in die Cloud. Anstatt eine teure Hardware im eigenen Rechenzentrum zu betreiben, mieten Unternehmen diesen Schutz einfach als flexiblen Service. Die Vorteile liegen auf der Hand:

- Skalierbarkeit: Die Leistung wächst einfach mit den Anforderungen mit.

- Zentrales Management: Alle Standorte und Mitarbeiter im Homeoffice werden über eine einzige Konsole geschützt.

- Immer aktuell: Der Anbieter kümmert sich um Updates und die Abwehr der neuesten Bedrohungen.

Dieser Trend zeigt sich auch im rasanten Marktwachstum. Allein in Deutschland wurden 2023 mit Firewall-Diensten Einnahmen von rund 132,5 Millionen US-Dollar erzielt. Bis 2030 wird ein Anstieg auf fast 544 Millionen US-Dollar erwartet – das ist eine beeindruckende jährliche Wachstumsrate von über 20 %. Mehr über die Entwicklung des FaaS-Marktes erfahren Sie bei grandviewresearch.com. Der Wandel ist klar: Die Firewall wird immer mehr zu einem agilen, cloud-basierten Service, der perfekt zu modernen Arbeitsweisen passt.

Eine Firewall richtig konfigurieren

Selbst die beste Firewall ist nur so stark wie die Regeln, die man ihr gibt. Eine unüberlegte oder nachlässige Einrichtung hinterlässt Sicherheitslücken, die Angreifern Tür und Tor öffnen. Deswegen ist es so entscheidend, die grundlegenden Prinzipien der Konfiguration zu verstehen, um das volle Schutzpotenzial auszuschöpfen.

Im Grunde geben Sie mit der Konfiguration Ihrem digitalen Türsteher eine ganz genaue Arbeitsanweisung: Wer darf rein, wer muss draußen bleiben und unter welchen Bedingungen? Hier ist Präzision und ein klarer Plan das A und O.

Das Prinzip der minimalen Rechte anwenden

Das vielleicht wichtigste Sicherheitskonzept bei jeder Firewall ist das „Default Deny“-Prinzip, manchmal auch als „implizites Verbieten“ bezeichnet. Die Idee dahinter ist bestechend einfach, aber extrem wirkungsvoll: Alles, was nicht ausdrücklich erlaubt ist, wird grundsätzlich blockiert.

Stellen Sie es sich wie eine gut gesicherte Festung vor. Anstatt eine endlose Liste mit allen unerwünschten Personen zu führen, hat der Wächter am Tor eine sehr kurze, exklusive Gästeliste. Nur wer namentlich darauf steht, kommt rein – alle anderen werden ohne Diskussion abgewiesen.

Dieser Ansatz minimiert die Angriffsfläche ganz erheblich. Anstatt versehentlich gefährlichen Datenverkehr durchzuwinken, sorgen Sie dafür, dass nur absolut notwendige und geprüfte Verbindungen überhaupt eine Chance haben. Jede Regel, die Sie für eine Freigabe hinzufügen, ist eine bewusste Entscheidung.

In der Praxis bedeutet das: Die allerletzte Regel in Ihrem Regelwerk sollte immer ein pauschales „Blockiere alles“ sein. Alle Regeln, die bestimmten Verkehr erlauben, müssen davor stehen.

Sinnvolle Regeln erstellen und Ports verwalten

Eine gute Konfiguration lebt von glasklaren und präzisen Regeln. Zu vage oder weit gefasste Anweisungen hebeln die Sicherheit aus. Hier sind ein paar bewährte Tipps aus der Praxis:

- Seien Sie spezifisch: Erlauben Sie Datenverkehr nur von bestimmten IP-Adressen zu ganz konkreten Zielen und ausschließlich über die Ports, die wirklich gebraucht werden. Eine Regel wie „Erlaube alles von überall zu Server X“ ist ein riesiges Sicherheitsrisiko.

- Schließen Sie ungenutzte Ports: Jeder offene Port ist eine potenzielle Tür für Angreifer. Führen Sie regelmäßig Scans durch, um offene Ports zu finden, und schließen Sie alles, was nicht für einen aktiven Dienst zwingend notwendig ist.

- Dokumentieren Sie Ihre Regeln: Jede Regel sollte einen nachvollziehbaren Zweck haben. Schreiben Sie Kommentare dazu, die erklären, warum es diese Regel gibt. Das hilft nicht nur Ihnen selbst, den Überblick zu behalten, sondern ist auch für Kollegen bei der Fehlersuche Gold wert.

Ein gutes Beispiel ist der sichere Datentransfer. Wenn Sie etwa wissen müssen, wie Sie einen FTP-Server einrichten, ist es entscheidend, in der Firewall auch nur die dafür nötigen Ports (typischerweise Port 21 und ein Bereich für passive Verbindungen) freizuschalten – und das auch nur für die Systeme, die darauf zugreifen dürfen, nicht für das ganze Internet.

Regelmäßige Wartung und Überwachung

Eine Firewall ist kein Projekt, das man einmal einrichtet und dann vergisst. Die IT-Landschaft verändert sich ständig, und damit auch die Anforderungen an die Sicherheit. Regelmäßige Pflege ist deshalb Pflicht.

Updates sind nicht verhandelbar:

Die Firewall-Software selbst muss immer aktuell sein. Hersteller veröffentlichen regelmäßig Sicherheitsupdates, die bekannte Schwachstellen schließen. Eine veraltete Firmware ist eine der häufigsten Ursachen für erfolgreiche Cyberangriffe, weil sie Angreifern bekannte Einfallstore offenlässt.

Logging und Monitoring aktivieren:

Ihre Firewall schreibt ununterbrochen Protokolldateien (Logs), in denen genau steht, welcher Verkehr erlaubt und welcher blockiert wurde. Diese Logs sind eine wahre Goldgrube für die Sicherheit. Schalten Sie das Logging unbedingt ein und werfen Sie regelmäßig einen Blick auf die Einträge, um ungewöhnliche Muster zu erkennen. Ständige, fehlgeschlagene Zugriffsversuche auf einen bestimmten Port sind zum Beispiel ein klares Warnsignal für einen Angriffsversuch. Mit einem wachsamen Auge können Sie Bedrohungen erkennen, bevor echter Schaden entsteht.

Die Zukunft der Firewalls: Mehr als nur eine Mauer

Die digitale Welt dreht sich immer schneller, und die Cyber-Kriminellen schlafen nicht. Ihre Angriffe werden von Tag zu Tag cleverer und komplexer. Einfache, statische Regelsätze, die nur bekannte Angriffsmuster abwehren, sind da schnell überfordert. Wie also muss sich eine Firewall weiterentwickeln, um diesem ständigen Wettrüsten standzuhalten? Die Antwort liegt in Technologien, die mitdenken und vorausschauen.

Stellen Sie sich eine klassische Firewall wie einen Türsteher mit einer starren Gästeliste vor. Er prüft jeden, der rein will, und gleicht ihn mit seiner Liste ab. Aber was, wenn jemand mit einer völlig neuen Masche versucht, sich vorbeizuschmuggeln? Genau an diesem Punkt kommen traditionelle Systeme an ihre Grenzen. Die Zukunft gehört daher Firewalls, die selbstständig lernen und sich an neue Gegebenheiten anpassen können.

Künstliche Intelligenz: Der wachsame Analyst im Netzwerk

Der nächste große Schritt in der Evolution der Firewall ist ganz klar die Integration von Künstlicher Intelligenz (KI) und Maschinellem Lernen (ML). Anstatt sich nur auf eine Datenbank bekannter Bedrohungen zu verlassen, analysieren KI-gestützte Firewalls den Datenverkehr in Echtzeit. Sie lernen dabei, wie der „normale Puls“ des Netzwerks aussieht.

Weicht der Datenfluss plötzlich von diesem gelernten Muster ab – eine ungewöhnliche Anfrage, ein seltsamer Upload –, schlägt das System sofort Alarm. Auf diese Weise lassen sich sogar brandneue Angriffsmethoden erkennen und stoppen, für die es noch gar keine offizielle Signatur gibt. Diese lernenden Systeme werden mit der Zeit immer besser darin, Anomalien aufzuspüren, die einem menschlichen Admin vielleicht durch die Lappen gehen würden.

Die Firewall der Zukunft ist kein starrer Torwächter mehr, sondern ein wachsamer Analyst, der permanent dazulernt. Sie erkennt nicht nur bekannte Bedrohungen, sondern ahnt neue Angriffsvektoren voraus, bevor sie überhaupt Schaden anrichten können.

Diese Entwicklung ist auch eine direkte Reaktion auf die schiere Masse an Angriffen. Allein im ersten Quartal 2022 zählte die Anti-Phishing Working Group über eine Million Phishing-Angriffe – ein Anstieg von 15 % gegenüber dem Quartal davor. Einen tieferen Einblick in die Marktentwicklung gibt der Bericht zu den Trends im Enterprise Firewall Markt auf researchandmarkets.com.

Zero Trust: Das neue Sicherheitsdenken

Eine weitere grundlegende Wende ist die Abkehr vom alten Burg-und-Graben-Prinzip. Lange Zeit galt die Devise: Wer einmal drin ist, dem kann man vertrauen. Alles außerhalb des Netzwerks ist potenziell gefährlich. In unserer modernen Arbeitswelt mit Cloud-Diensten, Homeoffice und mobilen Geräten ist dieses Konzept aber längst überholt.

Hier setzt das Zero-Trust-Modell an. Das Credo dahinter ist radikal und einfach zugleich: „Niemals vertrauen, immer überprüfen.“

Das heißt nichts anderes, als dass jeder einzelne Zugriffsversuch – ganz egal, ob er aus dem internen Netz oder von außerhalb kommt – streng geprüft, authentifiziert und autorisiert werden muss. Anstelle einer einzigen großen Mauer am Rande des Netzwerks gibt es unzählige kleine Kontrollpunkte direkt vor jeder Anwendung und jedem Datensatz. Das erhöht die Sicherheit enorm, denn selbst wenn es ein Angreifer über die erste Hürde schafft, wird er beim nächsten Schritt sofort wieder gestoppt und neu bewertet.

Häufig gestellte Fragen zur Firewall

Zum Abschluss möchte ich noch ein paar Fragen beantworten, die mir in der Praxis immer wieder begegnen. Betrachten Sie es als kleinen Spickzettel, der letzte Unklarheiten aus dem Weg räumt und Ihnen schnelles, direkt anwendbares Wissen an die Hand gibt.

Reicht ein Virenscanner nicht aus, wenn ich schon eine Firewall habe?

Nein, auf keinen Fall. Man muss verstehen, dass die beiden völlig unterschiedliche Aufgaben haben. Stellen Sie sich Ihre Firewall wie einen Türsteher vor einem Club vor. Er kontrolliert am Eingang, wer überhaupt rein darf und wer nicht. Der Virenscanner ist dann der Sicherheitsdienst im Club, der nach verdächtigem Verhalten Ausschau hält.

Die Firewall blockiert also Bedrohungen von außen, bevor sie überhaupt in Ihr System gelangen. Der Virenscanner hingegen spürt Schadsoftware auf, die es vielleicht schon irgendwie an der Tür vorbeigeschafft hat. Für einen lückenlosen Schutz braucht man definitiv beides.

Wo liegt der Unterschied zwischen einer Hardware- und einer Software-Firewall?

Eine Hardware-Firewall ist ein eigenständiges Gerät – oft ist diese Funktion direkt in Ihrem Router integriert. Sie bildet die erste Verteidigungslinie für Ihr gesamtes Netzwerk und filtert den Datenverkehr, bevor er überhaupt an einzelne Computer, Tablets oder Handys gelangt.

Die Software-Firewall hingegen ist ein Programm, das direkt auf Ihrem Laptop oder PC läuft und nur dieses eine Gerät schützt. Die meisten Betriebssysteme bringen so eine schon von Haus aus mit. Die beste Strategie ist, beides zu kombinieren. So schaffen Sie mehrere Verteidigungsebenen, was man in der Fachsprache "Defense in Depth" nennt.

Die Hardware-Firewall ist quasi die Burgmauer, die Ihr gesamtes Grundstück schützt. Die Software-Firewall ist dann der persönliche Bodyguard für jede einzelne Person innerhalb der Mauern. Erst zusammen ergibt das ein wirklich sicheres Konzept.

Bremst eine Firewall meine Internetverbindung aus?

In der Regel werden Sie davon nichts merken. Moderne Firewalls sind so schnell, dass sie den alltäglichen Datenverkehr locker bewältigen, ohne dass es zu spürbaren Verzögerungen kommt. Einzig bei sehr alten Geräten oder einer Firewall mit Tausenden von komplexen Regeln könnte es theoretisch zu einer kleinen Verlangsamung kommen. Auch bei den sogenannten Next-Generation Firewalls, die den Datenverkehr sehr tiefgehend analysieren, ist potente Hardware entscheidend, um Performance-Engpässe zu vermeiden.

Was bedeutet es, einen Port in der Firewall zu öffnen?

Stellen Sie sich Ihren Computer wie ein Haus mit Tausenden von nummerierten Türen vor – das sind die Ports. Jedes Programm, das mit dem Internet kommuniziert, sei es ein Online-Spiel oder eine Videokonferenz-Software, nutzt eine ganz bestimmte Tür.

Wenn Sie „einen Port öffnen“, weisen Sie die Firewall an, den Datenverkehr durch eine dieser spezifischen Türen passieren zu lassen. Das ist manchmal nötig, damit ein bestimmtes Programm richtig funktioniert. Man sollte das aber immer mit Bedacht tun, denn jede offene Tür ist natürlich auch ein potenzielles Einfallstor für Angreifer. Um zu prüfen, ob eine Verbindung grundsätzlich funktioniert, kann man einen Ping-Test machen. In unserem Beitrag zeigen wir Ihnen, wie Sie einen einfachen Ping Test mit CMD durchführen, um die Erreichbarkeit zu testen.

Eine solide Firewall ist und bleibt das Fundament jeder durchdachten IT-Sicherheitsstrategie. Wenn Sie sichergehen wollen, dass Ihr Unternehmen bestmöglich geschützt ist, steht Ihnen die Deeken.Technology GmbH als zertifizierter Partner zur Seite. Wir entwickeln Sicherheitslösungen, die exakt auf Ihre Anforderungen passen. Kontaktieren Sie uns noch heute für eine umfassende Beratung auf https://deeken-group.com.